Сети периметра

Сети периметра, иногда называемые демилитаризованными зонами (DMZ), помогают обеспечить безопасное подключение между облачными сетями, локальными или физическими сетями центров обработки данных и Интернетом.

В действующих сетях периметра входящие пакеты передаются через устройства безопасности, размещенные в безопасных подсетях, прежде чем пакеты смогут достичь внутренних серверов. К устройствам безопасности относятся брандмауэры, сетевые виртуальные модули (NVA) и другие системы обнаружения и предотвращения вторжений. Пакеты, связанные с Интернетом, из рабочих нагрузок должны также проходить через устройства безопасности в сети периметра, прежде чем они смогут покинуть сеть.

Как правило, центральные ИТ-команды и группы безопасности отвечают за определение операционных требований для сетей периметра. Сети периметра могут обеспечивать принудительное применение, проверку и аудит политик.

Сети периметра могут использовать следующие функции и службы Azure:

- Виртуальные сети, определяемые пользователем маршруты и группы безопасности сети (NSG)

- Брандмауэр Azure

- Azure Брандмауэр веб-приложений в Шлюз приложений Azure

- Azure Брандмауэр веб-приложений в Azure Front Door

- Другие сетевые виртуальные модули (NVA)

- Azure Load Balancer

- общедоступные IP-адреса;

Дополнительные сведения о сетях периметра см. в статье Виртуальный центр обработки данных: сетевая перспектива.

Примеры шаблонов, которые можно использовать для реализации собственных сетей периметра, см. в разделе Эталонная архитектура Реализация безопасной гибридной сети.

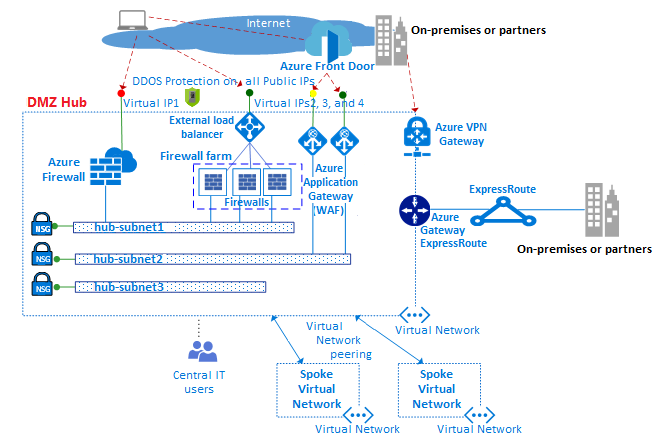

Топология сети периметра

На следующей схеме показан пример звездообразной сети с сетями периметра, которые обеспечивают доступ к Интернету и локальной сети.

Сети периметра подключены к концентратору периметра. В концентраторе DMZ сеть периметра, подключенная к Интернету, может вертикально увеличивать масштаб для поддержки многих сфер деятельности. Эта поддержка использует несколько ферм брандмауэров веб-приложений (WAF) и Брандмауэр Azure экземпляров, которые помогают защитить периферийные виртуальные сети. Концентратор также позволяет подключаться к локальным или партнерским сетям через виртуальную частную сеть (VPN) или Azure ExpressRoute по мере необходимости.

Виртуальные сети

Сети периметра обычно создаются в виртуальных сетях. Виртуальная сеть использует несколько подсетей для размещения различных типов служб, которые фильтруют и проверяют трафик в другие сети или Интернет. К этим службам относятся NVA, WAF и экземпляры Шлюз приложений.

Определяемые пользователем маршруты

В звездообразной топологии сети необходимо гарантировать, что трафик, создаваемый виртуальными машинами в периферийных зонах, проходит через правильные виртуальные устройства в концентраторе. Для маршрутизации трафика требуются определяемые пользователем маршруты в подсетях периферийных узлов.

Определяемые пользователем маршруты могут гарантировать, что трафик проходит через указанные пользовательские виртуальные машины, NVA и подсистемы балансировки нагрузки. Этот маршрут создает интерфейсный IP-адрес для внутренней подсистемы балансировки нагрузки в качестве следующего прыжка. Внутренняя подсистема балансировки нагрузки распределяет внутренний трафик между виртуальными устройствами во внутреннем пуле подсистемы балансировки нагрузки.

Определяемые пользователем маршруты можно использовать для направления трафика через брандмауэры, системы обнаружения вторжений и другие виртуальные устройства. Клиенты могут маршрутизировать сетевой трафик через эти устройства безопасности для применения, аудита и проверки политики границ безопасности.

Брандмауэр Azure

Брандмауэр Azure — это управляемая облачная служба брандмауэра, которая помогает защитить ресурсы в виртуальных сетях. Брандмауэр Azure — это полностью управляемый брандмауэр с отслеживанием состояния со встроенным высоким уровнем доступности и неограниченной масштабируемостью облака. Вы можете использовать Брандмауэр Azure для централизованного создания, принудительного применения и регистрации политик приложений и сетевых подключений в подписках и виртуальных сетях.

Брандмауэр Azure использует статический общедоступный IP-адрес для ресурсов виртуальной сети. Внешние брандмауэры могут использовать статический общедоступный IP-адрес для идентификации трафика, поступающего из виртуальной сети. Брандмауэр Azure работает с Azure Monitor для ведения журнала и аналитики.

Виртуальные сетевые модули

Вы можете управлять сетями периметра с доступом к Интернету через Брандмауэр Azure или ферму брандмауэров или WAF. Экземпляр Брандмауэр Azure и брандмауэр NVA могут использовать общую плоскость администрирования с набором правил безопасности. Эти правила помогают защитить рабочие нагрузки, размещенные в периферийных зонах, и управлять доступом к локальным сетям. Брандмауэр Azure имеет встроенную масштабируемость, а брандмауэры NVA можно масштабировать вручную за подсистемой балансировки нагрузки.

В разных направлениях бизнеса используется множество различных веб-приложений, которые могут страдать от различных уязвимостей и потенциальных эксплойтов. WAF обнаруживает атаки на веб-приложения HTTP/S более глубоко, чем универсальный брандмауэр. По сравнению с традиционной технологией брандмауэра WAF имеют набор специальных функций для защиты внутренних веб-серверов от угроз.

Ферма брандмауэра имеет менее специализированное программное обеспечение, чем WAF, но также имеет более широкие область приложений для фильтрации и проверки любого типа исходящего и входящего трафика. При использовании подхода NVA можно найти и развернуть программное обеспечение из Azure Marketplace.

Используйте один набор экземпляров Брандмауэр Azure или NVA для трафика, поступающего в Интернет, и другой набор для локального трафика. Использование только одного набора брандмауэров для обоих типов трафика представляет угрозу безопасности, так как между двумя наборами сетевого трафика нет периметра безопасности. Использование отдельных уровней брандмауэра снижает сложность проверки правил безопасности и разъясняет, какие правила соответствуют входящим сетевым запросам.

Azure Load Balancer

Azure Load Balancer предлагает службу балансировки нагрузки tcp/UDP с высоким уровнем доступности уровня 4. Эта служба может распределять входящий трафик между экземплярами службы, определенными набором балансировки нагрузки. Load Balancer может перераспределять трафик из внешних конечных точек общедоступных или частных IP-адресов с преобразованием адресов или без нее в пул внутренних IP-адресов, таких как NVA или виртуальные машины.

Load Balancer также может проверять работоспособность экземпляров сервера. Если экземпляр не отвечает на проверку, подсистема балансировки нагрузки останавливает отправку трафика в неработоспособный экземпляр.

В примере звездообразной топологии сети вы развертываете внешнюю подсистему балансировки нагрузки как в концентраторе, так и в периферийных зонах. В концентраторе подсистема балансировки нагрузки эффективно направляет трафик на службы в периферийных зонах. Подсистема балансировки нагрузки в периферийных зонах управляет трафиком приложения.

Azure Front Door

Azure Front Door — это высокодоступная и масштабируемая платформа ускорения веб-приложений и глобальная подсистема балансировки нагрузки HTTPS. Вы можете использовать Azure Front Door для создания, эксплуатации и масштабирования динамического веб-приложения и статического контента. Azure Front Door работает в более чем 100 расположениях на границе глобальной сети Майкрософт.

Azure Front Door обеспечивает вашему приложению следующие преимущества:

- Унифицированная автоматизация регионального обслуживания и обслуживания меток.

- Автоматизация непрерывности бизнес-процессов и аварийного восстановления (BCDR).

- Унифицированные сведения о клиенте и пользователе.

- кэширование;

- Полезные сведения об услугах.

Azure Front Door предлагает соглашения о производительности, надежности и уровне обслуживания для поддержки. Azure Front Door также предлагает сертификаты соответствия и методы обеспечения безопасности с поддержкой аудита, которые Azure разрабатывает, использует и поддерживает.

Шлюз приложений

Шлюз приложений — это выделенный виртуальный (модуль), предоставляющий управляемый контроллер доставки приложений. Шлюз приложений предлагает различные возможности балансировки нагрузки уровня 7 для приложения.

Шлюз приложений помогает оптимизировать производительность веб-фермы, разгружая завершение ssl-сокетов с интенсивным использованием ЦП. Шлюз приложений также предоставляет другие возможности маршрутизации уровня 7, такие как:

- Циклическое распределение входящего трафика.

- Сходство сеансов на основе файлов cookie.

- Маршрутизация на основе URL-путей.

- Размещение нескольких веб-сайтов за одним шлюзом приложений.

Шлюз приложений с номером SKU WAF включает WAF и обеспечивает защиту веб-приложений от распространенных веб-уязвимостей и эксплойтов. Шлюз приложений можно настроить как шлюз с доступом в Интернет, внутренний шлюз или же как сочетание этих вариантов.

Общедоступные IP-адреса.

С помощью некоторых функций Azure можно связать конечные точки службы с общедоступным IP- адресом. Этот параметр предоставляет доступ к ресурсу из Интернета. Конечная точка использует преобразование сетевых адресов (NAT) для маршрутизации трафика на внутренний адрес и порт в виртуальной сети Azure. Этот путь является main способом передачи внешнего трафика в виртуальную сеть. Вы можете настроить общедоступные IP-адреса для управления тем, какой трафик передается, а также как и где он преобразуется в виртуальную сеть.

Защита от атак DDoS Azure

Защита от атак DDoS Azure предоставляет дополнительные возможности по устранению рисков, помогающие защитить ресурсы Azure в виртуальных сетях от распределенных атак типа "отказ в обслуживании" (DDoS). Защита от атак DDoS имеет два номера SKU: Защита от атак DDoS IP и Защита от атак DDoS в сети. Дополнительные сведения см. в статье Сравнение SKU защиты от атак DDoS Azure.

Защита от атак DDoS легко включить и не требует изменений в приложении. Политики защиты можно настроить на основе мониторинга выделенного трафика и алгоритмов машинного обучения. Защита от атак DDoS применяет защиту к общедоступным IP-адресам Azure IPv4, связанным с ресурсами, развернутыми в виртуальных сетях. Примеры ресурсов включают Load Balancer, Шлюз приложений и экземпляры Azure Service Fabric.

Данные телеметрии в режиме реального времени доступны в представлениях Azure Monitor как во время атаки, так и в исторических целях. Вы можете добавить защиту на уровне приложения с помощью Брандмауэр веб-приложений в Шлюз приложений.

Дальнейшие действия

Узнайте, как эффективно управлять общими требованиями к обмену данными или безопасности с помощью модели звездообразной топологии сети .