Эталонные архитектуры защиты от атак DDoS

Защита от атак DDoS Azure предназначена для служб, развернутых в виртуальной сети. Следующие эталонные архитектуры упорядочены по сценариям. Образцы архитектуры сгруппированы.

Защищенные ресурсы

Ниже перечислены поддерживаемые ресурсы:

- Общедоступные IP-адреса, подключенные к:

- Виртуальная машина IaaS.

- Шлюз приложений (включая WAF) кластер.

- Azure Управление API (только уровень "Премиум").

- "Бастион Azure".

- Подключение в виртуальную сеть (виртуальную сеть) во внешнем режиме.

- Брандмауэр.

- Виртуальное сетевое устройство на основе IaaS (NVA).

- Load Balancer (классические и Load Balancer (цен. категория ).

- Service Fabric.

- VPN-шлюз.

- Защита также охватывает диапазоны общедоступных IP-адресов, перенесенные в Azure с помощью префиксов пользовательских IP-адресов (BYOIP).

Неподдерживаемые ресурсы включают:

- Виртуальная глобальная сеть Azure.

- Azure Управление API в режимах развертывания, отличных от поддерживаемых режимов.

- Службы PaaS (мультитенантные), включая среду службы приложение Azure для Power Apps.

- Защищенные ресурсы, включающие общедоступные IP-адреса, созданные из префикса общедоступного IP-адреса.

- Шлюз NAT.

Примечание.

Для веб-рабочих нагрузок настоятельно рекомендуется использовать защиту от атак DDoS Azure и брандмауэр веб-приложения для защиты от новых атак DDoS. Другой вариант — использовать Azure Front Door вместе с брандмауэром веб-приложения. Azure Front Door обеспечивает защиту на уровне платформы от атак DDoS на уровне сети. Дополнительные сведения см . в разделе "Базовые показатели безопасности" для служб Azure.

Рабочие нагрузки виртуальной машины (Windows и Linux)

Приложение, работающее на виртуальных машинах с балансировкой нагрузки

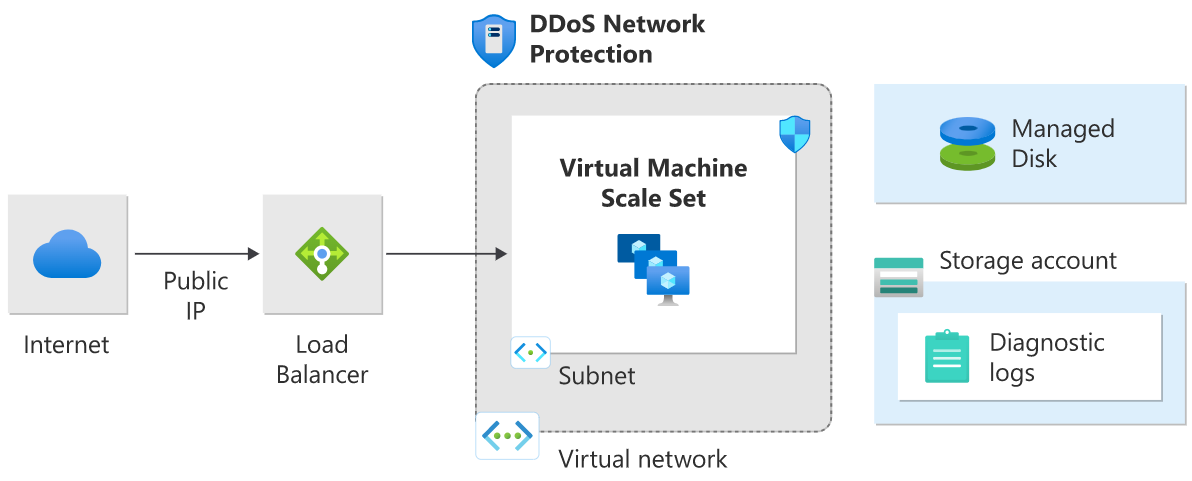

В этой эталонной архитектуре показан набор проверенных методик для запуска нескольких виртуальных машин Windows в масштабируемом наборе за подсистемой балансировки нагрузки для повышения доступности и масштабируемости. Эта архитектура может использоваться для любой рабочей нагрузки без учета состояния, например для веб-сервера.

В этой архитектуре рабочая нагрузка распределяется между несколькими экземплярами виртуальных машин. Существует один общедоступный IP-адрес, а интернет-трафик распространяется на виртуальную машину через подсистему балансировки нагрузки.

Подсистема балансировки нагрузки распределяет входящие запросы из Интернета между экземплярами виртуальных машин. Масштабируемые наборы виртуальных машин позволяют масштабировать определенное число виртуальных машин вручную или автоматически на основе предопределенных правил. Это важно, если ресурс находится под атакой DDoS. Дополнительные сведения об этой эталонной архитектуре см. в статье N-уровневое приложение Windows в Azure.

Архитектура виртуальной машины защиты от атак DDoS

Защита сети DDoS включена в виртуальной сети подсистемы балансировки нагрузки Azure (Интернет), которая имеет общедоступный IP-адрес, связанный с ним.

Архитектура виртуальной машины защиты ОТ АТАК DDoS

Защита IP-адресов DDoS включена на внешний общедоступный IP-адрес общедоступного подсистемы балансировки нагрузки.

N-уровневые приложения, выполняющиеся на компьютере Windows

Существует много способов реализовать n-уровневую архитектуру. На следующих схемах показано типичное трехуровневое веб-приложение. Эта архитектура создана на основе архитектуры из статьи N-уровневое приложение с SQL Server. На веб- и бизнес-уровнях используются виртуальные машины с балансировкой нагрузки.

Архитектура уровня N-уровня защиты от атак DDoS

На этой схеме архитектуры в виртуальной сети включена защита от атак DDoS. Все общедоступные IP-адреса в виртуальной сети получают защиту от атак DDoS уровня 3 или 4. Для защиты от атак уровня 7 разверните шлюз приложений в WAF SKU. Дополнительные сведения об этой эталонной архитектуре см. в статье N-уровневое приложение Windows в Azure.

Архитектура N-уровня защиты IP-адресов DDoS Windows

На этой схеме архитектуры включена защита IP-адресов DDoS на общедоступном IP-адресе.

Примечание.

Сценарии, в которых одна виртуальная машина работает за общедоступным IP-адресом, не рекомендуется. Устранение рисков DDoS может не инициироваться мгновенно при обнаружении атаки DDoS. В результате развертывание одной виртуальной машины, которое не может масштабироваться, в таких случаях завершится.

Веб-приложение PaaS

Эталонная архитектура демонстрирует запуск приложения службы приложений Azure в одном регионе. Архитектура демонстрирует набор проверенных методов для создания веб-приложения, в котором используются служба приложений Azure и служба База данных SQL Azure. Резервный регион настроен для сценариев отработки отказа.

Диспетчер трафика Azure направляет входящие запросы к шлюзу приложений в одном из регионов. При обычной работе он направляет запросы в шлюз приложений в активном регионе. Если этот регион становится недоступным, диспетчер трафика выполняет отработку отказа в шлюз приложений в резервном регионе.

Весь интернет-трафик, предназначенный для веб-приложения, перенаправляется на общедоступный IP-адрес шлюза приложений через диспетчер трафика. В этом сценарии сама служба приложений (веб-приложение) не является непосредственно внешним лицом и защищена Шлюз приложений.

Для защиты от атак уровня 7 (HTTP, HTTPS, WebSocket) мы рекомендуем настроить шлюз приложений WAF SKU (режим предотвращения). Кроме того, веб-приложения настроены для принятия только трафика с IP-адресов шлюза приложений.

Дополнительные сведения об этой эталонной архитектуре см. в статье Высокодоступное веб-приложение с поддержкой нескольких регионов.

Защита сети DDoS с архитектурой веб-приложения PaaS

На этой схеме архитектуры защита сети DDoS включена в виртуальной сети шлюза веб-приложений.

Защита IP-адресов DDoS с архитектурой веб-приложения PaaS

На этой схеме архитектуры защита IP-адресов DDoS включена в общедоступном IP-адресе, связанном с шлюзом веб-приложений.

Устранение рисков для служб PaaS

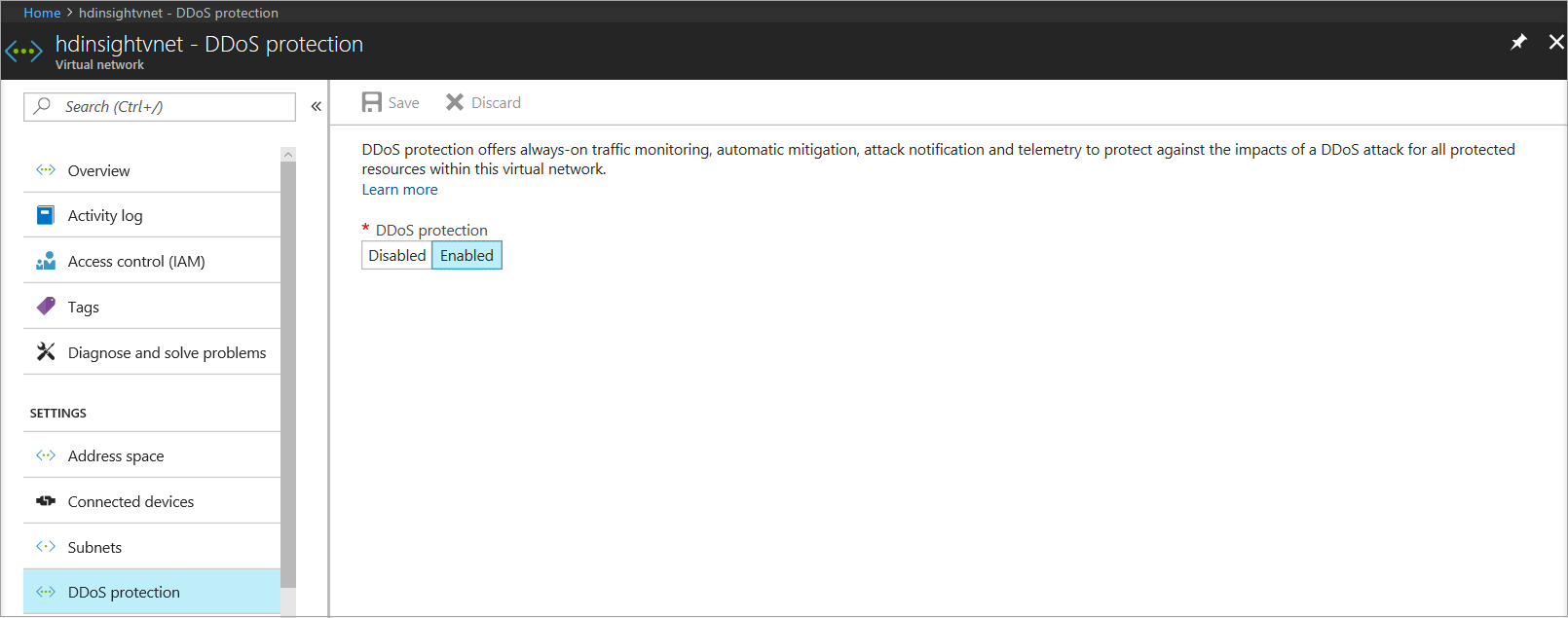

HDInsight в Azure

Эта эталонная архитектура показывает настройку защиты от атак DDoS для кластера Azure HDInsight. Убедитесь, что кластер HDInsight связан с виртуальной сетью, и "Защита от атак DDoS" включена в этой виртуальной сети.

В этой архитектуре трафик, предназначенный для кластера HDInsight, перенаправляется из Интернета на общедоступный IP-адрес, связанный с подсистемой балансировки нагрузки шлюза HDInsight. Затем подсистема балансировки нагрузки шлюза отправляет трафик на головные или рабочие узлы напрямую. Так как защита от атак DDoS включена в виртуальной сети HDInsight, все общедоступные IP-адреса в виртуальной сети получают защиту от атак DDoS уровня 3 и 4. Эта эталонная архитектура может объединяться с эталонными архитектурами N-уровневого приложения в нескольких регионах.

Дополнительные сведения об этой эталонной архитектуре см. в статье Расширение возможностей HDInsight с помощью виртуальной сети Azure.

Звездообразная топология сети с Брандмауэром Azure и Бастионом Azure

В этой эталонной архитектуре подробно описывается звездообразная топология с Брандмауэром Azure в сети концентратора, который выполняет роль сети периметра для сценариев с централизованным управлением аспектами безопасности. Брандмауэр Azure предоставляется в формате "брандмауэр как услуга" и размещается в отдельной подсети. Бастион Azure развертывается и работает в собственной подсети.

Существует два периферийных узла, подключенных к концентратору с помощью пиринга виртуальной сети, и нет подключения к периферийной сети. Если вам требуется подключение между периферийными сетями, необходимо создать маршруты для перенаправления трафика каждой сети на брандмауэр, который сможет передавать его в другую периферийную сеть. Все общедоступные IP-адреса, находящиеся в центре, защищены защитой от атак DDoS. В этом сценарии брандмауэр в сети концентратора помогает управлять входящим трафиком из Интернета, а общедоступный IP-адрес брандмауэра остается защищенным. Защита от атак DDoS Azure также защищает общедоступный IP-адрес бастиона.

Защита от атак DDoS предназначена для служб, развернутых в виртуальной сети. Дополнительные сведения см. в статье Развертывание выделенных служб Azure в виртуальных сетях.

Сеть защиты от атак DDoS в концентраторе и периферийной сети

На этой схеме архитектуры в виртуальной сети концентратора включена защита сети DDoS Azure.

Сеть DDoS IP Protection hub и периферийной сети

На этой схеме архитектуры в общедоступном IP-адресе включена защита IP-адресов Azure DDoS.

Примечание.

Без дополнительной платы защита инфраструктуры DDoS Azure защищает каждую службу Azure, использующую общедоступные IPv4 и IPv6-адреса. Эта служба защиты от атак DDoS помогает защищать все службы Azure, в том числе в формате PaaS (платформа как услуга), например Azure DNS. Дополнительные сведения см. в обзоре Защиты от атак DDoS Azure. Дополнительные сведения о звездообразной топологии см. в статье Звездообразная топологии сети в Azure.

Следующие шаги

- Узнайте, как настроить защиту сети.