Развертывание выделенных служб Azure в виртуальных сетях

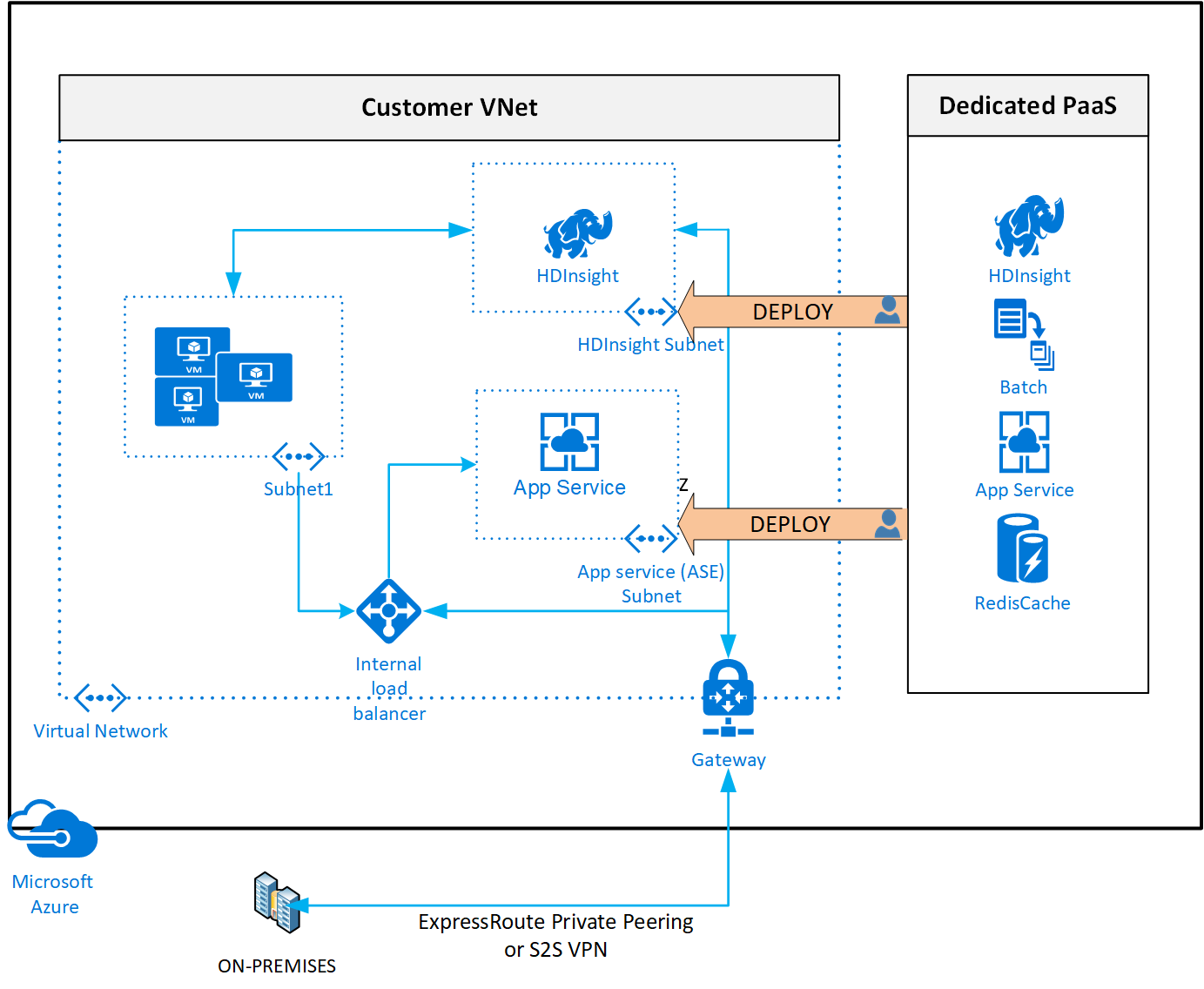

При развертывании выделенных служб Azure в виртуальной сети вы можете взаимодействовать с ресурсами служб в частном порядке через частные IP-адреса.

Развертывание служб в виртуальной сети обеспечивает следующие возможности:

Ресурсы в виртуальной сети могут взаимодействовать друг с другом в частном порядке через частные IP-адреса, например непосредственно передавать данные между службой HDInsight и сервером SQL Server, запущенным на виртуальной машине в виртуальной сети.

Локальные ресурсы могут обращаться к ресурсам в виртуальной сети с помощью частных IP-адресов через VPN-подключение типа "сеть —сеть" (VPN-шлюз) или канал ExpressRoute.

Виртуальные сети могут создавать пиринговую связь, что позволяет ресурсам в виртуальной сети взаимодействовать друг с другом через частные IP-адреса.

Экземпляры служб развертываются в подсети в виртуальной сети. Входящий и исходящий доступ к подсети должен быть открыт посредством групп безопасности сети согласно рекомендациям для служб.

Некоторые службы накладывают ограничения на подсеть, в которую они развертываются. Это ограничение ограничивает применение политик, маршрутов или объединения виртуальных машин и ресурсов служб в одной подсети. Проверяйте ограничения по каждой службе, так как со временем они могут меняться. Примерами служб являются Azure NetApp Files, выделенный HSM, Экземпляры контейнеров Azure, Служба приложений.

При необходимости для служб можно использовать делегированную подсеть, чтобы явно указать, что в этой подсети может размещаться определенная служба. При делегировании службы получают явные разрешения на создание ресурсов для конкретной службы в делегированной подсети.

См. пример ответа REST API в виртуальной сети с делегированной подсетью. Полный список служб, использующих модель делегированной подсети, можно получить с помощью API Доступные делегирования.

Службы, которые можно развернуть в виртуальной сети

1 "Выделенный" подразумевает, что в этой подсети могут быть развернуты только определенные службы и не могут быть объединены с клиентскими виртуальными машинами и виртуальными машинами

2 Рекомендуется использовать эти службы в выделенной подсети, но не обязательное требование, введенное службой.