Начало работы с сертификатами Key Vault

Это руководство поможет вам приступить к управлению сертификатами в Key Vault.

Список сценариев, описанных здесь:

- Создание первого сертификата Key Vault

- Создание сертификата в центре сертификации (партнер Key Vault).

- Создание сертификата в центре сертификации (не партнер Key Vault).

- Импорт сертификата

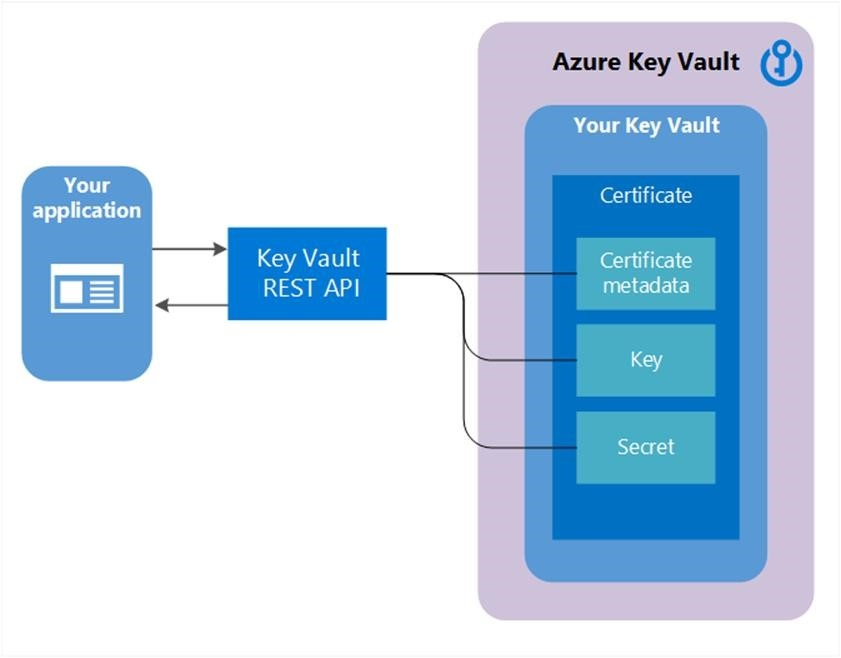

Сертификаты — составные объекты

Сертификаты состоят из трех взаимосвязанных ресурсов: метаданные сертификата, ключ и секрет; связанных друг с другом в виде сертификата Key Vault.

Создание первого сертификата Key Vault

Перед созданием сертификата в Key Vault должны быть успешно выполнены обязательные шаги 1 и 2, а также должно существовать хранилище ключей для этого пользователя или организации.

Шаг 1. Поставщики центра сертификации (ЦС)

- Подключение ИТ-администратора, администратора PKI или любого управляющего учетными записями в центрах сертификации для данной компании (например, Contoso) является предварительным требованием для использование сертификатов Key Vault.

Ниже перечислены центры сертификации, которые являются партнерскими поставщиками Key Vault. Дополнительные сведения см. здесь- DigiCert, из которого Key Vault предоставляет сертификаты OV TLS/SSL;

- GlobalSign, из которого Key Vault предоставляет сертификаты OV TLS/SSL.

Шаг 2. Администратор учетной записи поставщика ЦС создает учетные данные для регистрации, продления и использования TLS/SSL-сертификатов через Key Vault.

Шаг 3a. Администратор Contoso, а также сотрудник Contoso (пользователь Key Vault), который владеет сертификатами в зависимости от ЦС, может получить сертификат от администратора или непосредственно из учетной записи с ЦС.

- Начните операцию добавления учетных данных в хранилище ключей с настройки ресурса издателя сертификата. Издатель сертификата — это сущность, представленная в Azure Key Vault (KV) как ресурс CertificateIssuer. Она используется для предоставления сведений об источнике сертификата KV, имени издателя, поставщика, учетных данных и других административных сведений.

Например: MyDigiCertIssuer

- Provider

- Учетные данные — учетные данные учетной записи ЦС. Каждый ЦС имеет собственные данные.

Дополнительные сведения о создании учетных записей с помощью поставщиков ЦС см. в соответствующей записи блога Key Vault.

Шаг 3b. Настройка контактов сертификатов для уведомлений. Это контакт для пользователя Key Vault. Key Vault не требует этот шаг.

Примечание. Этот процесс через шаг 3b является однократной операцией.

Создание сертификата в ЦС (партнер Key Vault)

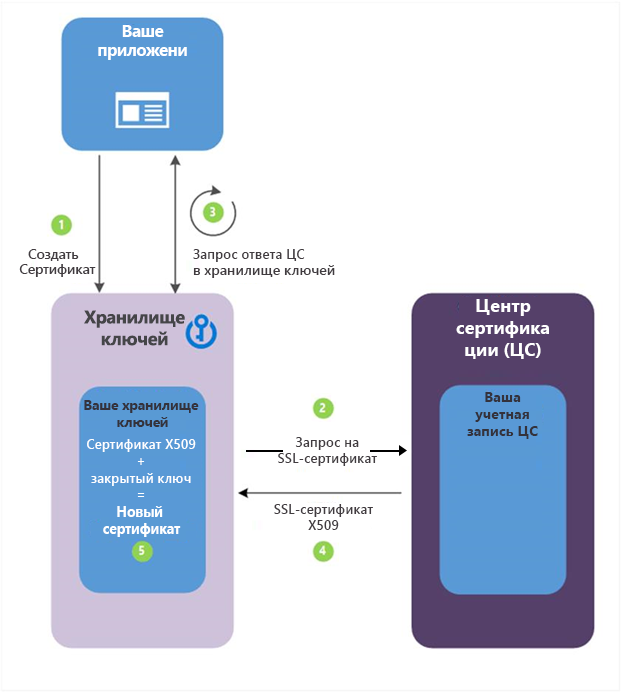

Шаг 4. Следующие описания соответствуют зеленым нумерованным шагам на предыдущей схеме.

(1) — На приведенной выше схеме приложение создает сертификат, который начинает создание ключа в хранилище ключей.

(2) — Key Vault отправляет запрос на TLS/SSL-сертификат в центр сертификации.

(3) — Приложение выполняет опрос (в процессе "цикл — ожидание") для Key Vault для завершения создания сертификата. Создание сертификата завершено, когда Key Vault получает от ЦС ответ с сертификатом x509.

(4) — в ответ на запрос Key Vault на SSL-сертификат центр сертификации отправляет TLS/SSL-сертификат X509.

(5) — Создание сертификата завершается слиянием сертификата X509 из ЦС.

Пользователь Key Vault создает сертификат согласно определенной политике.

Повтор при необходимости.

Политика ограничений:

- свойства X509;

- Ключевые свойства

- ссылка на поставщика — > например, MyDigiCertIssure;

- Сведения о продлении — > за 90 дней до окончания срока действия

Процесс создания сертификата обычно асинхронный и включает опрос состояния операции создания сертификата в вашем хранилище ключей.

Получение операции с сертификатом- Состояние: выполнено, сбой с информацией об ошибке или отменено.

- Из-за задержки создания может инициироваться операция отмены. Отмена может подействовать или нет.

Политики безопасности сети и доступа, связанные с интегрированным центром сертификации

Служба Key Vault отправляет запросы в центр сертификации (исходящий трафик). Таким образом, она полностью совместима с включенными в брандмауэре хранилищами ключей. Key Vault не использует политики доступа совместно с центром сертификации. Центр сертификации нужно настроить на прием запросов на подписывание независимым образом. Руководство по интеграции доверенного центра сертификации

Импорт сертификата

Альтернативный вариант: сертификат можно импортировать в Key Vault в виде файла формата PFX или PEM.

Импорт сертификата требует наличия на диске файла формата PEM или PFX и закрытого ключа.

Необходимо указать имя хранилища и сертификата (политика необязательна).

PEM- или PFX-файлы содержат атрибуты, которые Key Vault может анализировать и использовать для заполнения политики сертификата. Если политика сертификата уже определена, то Key Vault попытается сопоставить данные из PFX- или PEM-файла.

После окончания импорта в последующих операциях будет использоваться новая политика (новые версии).

Если нет дополнительных операций, Key Vault в первую очередь отправит предупреждение об истечении срока.

Кроме того, пользователь может редактировать политику, которая работает во время импорта, но содержит значения по умолчанию там, где информацию не указали при импорте (например, если отсутствует информация об издателе)

Поддерживаемые форматы импорта

Azure Key Vault поддерживает файлы сертификатов PEM и PFX для импорта сертификатов в Key Vault. Поддерживается указанный ниже тип импорта для формата PEM. Один сертификат в кодировке PEM вместе с закодированным ключом PKCS#8, который имеет следующий формат:

-----НАЧАЛО СЕРТИФИКАТА-----

-----КОНЕЦ СЕРТИФИКАТА-----

-----BEGIN PRIVATE KEY-----

-----END PRIVATE KEY-----

При импорте сертификата убедитесь, что ключ включен в сам файл. Если закрытый ключ используется отдельно в другом формате, необходимо объединить ключ с сертификатом. Некоторые центры сертификации предоставляют сертификаты в других форматах, поэтому перед импортом сертификата убедитесь, что он предоставлен в формате PEM или PFX.

Примечание.

Убедитесь, что в файле сертификата отсутствуют другие метаданные и что закрытый ключ не отображается как зашифрованный.

Поддерживаемые форматы слияния CSR

Azure Key Vault поддерживает сертификат в кодировке PKCS#8 со следующими заголовками:

-----НАЧАЛО СЕРТИФИКАТА-----

-----КОНЕЦ СЕРТИФИКАТА-----

Примечание.

Цепочка подписанных сертификатов P7B (PKCS#7), часто используемая центрами сертификации (ЦС), поддерживается до тех пор, пока кодируется base64. Для преобразования в поддерживаемый формат можно использовать кодирование certutil.

Создание сертификата в ЦС (не партнер Key Vault)

Этот метод позволяет работать с ЦС, отличными от поставщиков, сотрудничающих с Key Vault. Это означает, что ваша организация может работать с ЦС по своему выбору.

Следующие описания соответствуют шагам, обозначенным зеленым цветом на предыдущей схеме.

(1) — На приведенной выше схеме приложение создает сертификат, который начинает создание ключа в хранилище ключей.

(2) — Key Vault возвращает приложению запрос на подпись сертификата (CSR).

(3) — Приложение передает CSR выбранному ЦС.

(4) — Выбранный ЦС отправляет сертификат X509.

(5) — Приложение завершает создание сертификата путем слияния сертификата X509 из ЦС.