Передача журналов в формате CEF со своего устройства в Microsoft Sentinel

Примечание

Сведения о доступности функций в облаках для государственных организаций США см. в таблицах Microsoft Sentinel в статье Доступность функций для клиентов облаков для государственных организаций США.

Многие сетевые и защитные устройства и устройства отправляют свои системные журналы по протоколу Syslog в специальном формате, известном как общий формат событий (CEF). Этот формат включает в себя больше информации, чем стандартный формат системного журнала, и представляет информацию в виде проанализированной структуры «ключ-значение». Агент Log Analytics принимает журналы CEF и форматирует их специально для использования с Microsoft Sentinel, прежде чем пересылать в рабочую область Microsoft Sentinel.

Узнайте, как собирать системный журнал с помощью AMA, в том числе как настроить системный журнал и создать DCR.

Важно!

Предстоящие изменения:

- 28 февраля 2023 г. мы внесли изменения в схему таблицы CommonSecurityLog.

- После этого изменения может потребоваться просмотреть и обновить пользовательские запросы. Дополнительные сведения см. в разделе рекомендуемые действия в этой записи блога. Встроенное содержимое (обнаружения, запросы охоты, книги, средства синтаксического анализа и т. д.) было обновлено Microsoft Sentinel.

- Данные, которые были потоковой передачи и приняты до изменения, по-прежнему будут доступны в прежних столбцах и форматах. Поэтому старые столбцы останутся в схеме.

- 31 августа 2024 г. агент Log Analytics будет выведен из эксплуатации. Если вы используете агент Log Analytics в развертывании Microsoft Sentinel, рекомендуется начать планирование миграции на AMA. Просмотрите параметры потоковой передачи журналов в формате CEF и syslog в Microsoft Sentinel.

В этой статье описывается процесс использования журналов в формате CEF для подключения ваших источников данных. Дополнительные сведения о соединителях данных, использующих этот метод, см. в статье Найдите нужный соединитель данных Microsoft Sentinel.

Есть два основных шага для установления этого соединения, которые будут подробно объяснены ниже:

Назначение компьютера или виртуальной машины Linux в качестве выделенного сервера пересылки журналов, установка на нем агента Log Analytics и настройка агента для пересылки журналов в рабочую область Microsoft Sentinel. Установка и настройка агента выполняется с помощью сценария развертывания.

Настройка устройства для отправки журналов в формате CEF на сервер системного журнала.

Примечание

Данные хранятся в географическом расположении рабочей области, в которой выполняется Microsoft Sentinel.

Поддерживаемые архитектуры

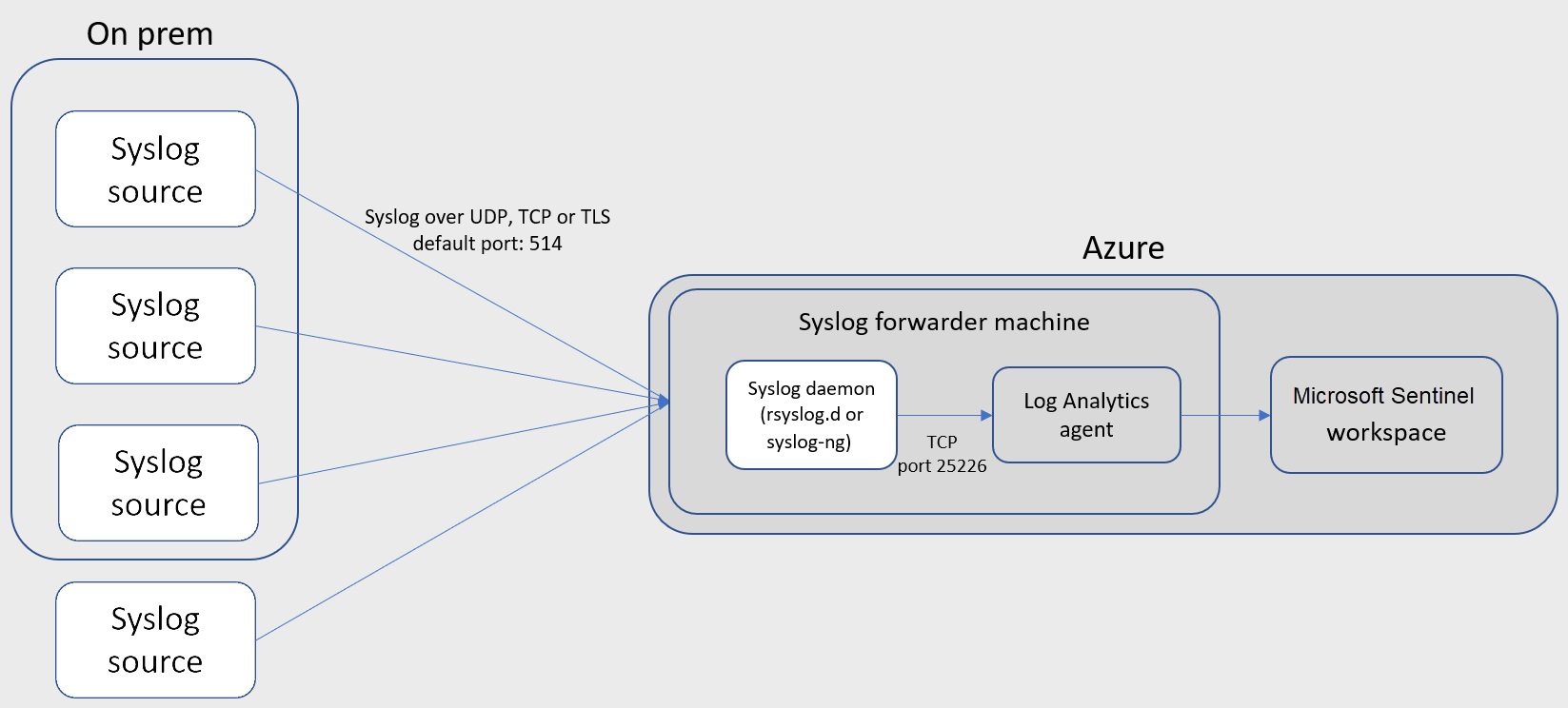

На этой схеме показана настройка в случае виртуальной машины Linux в Azure:

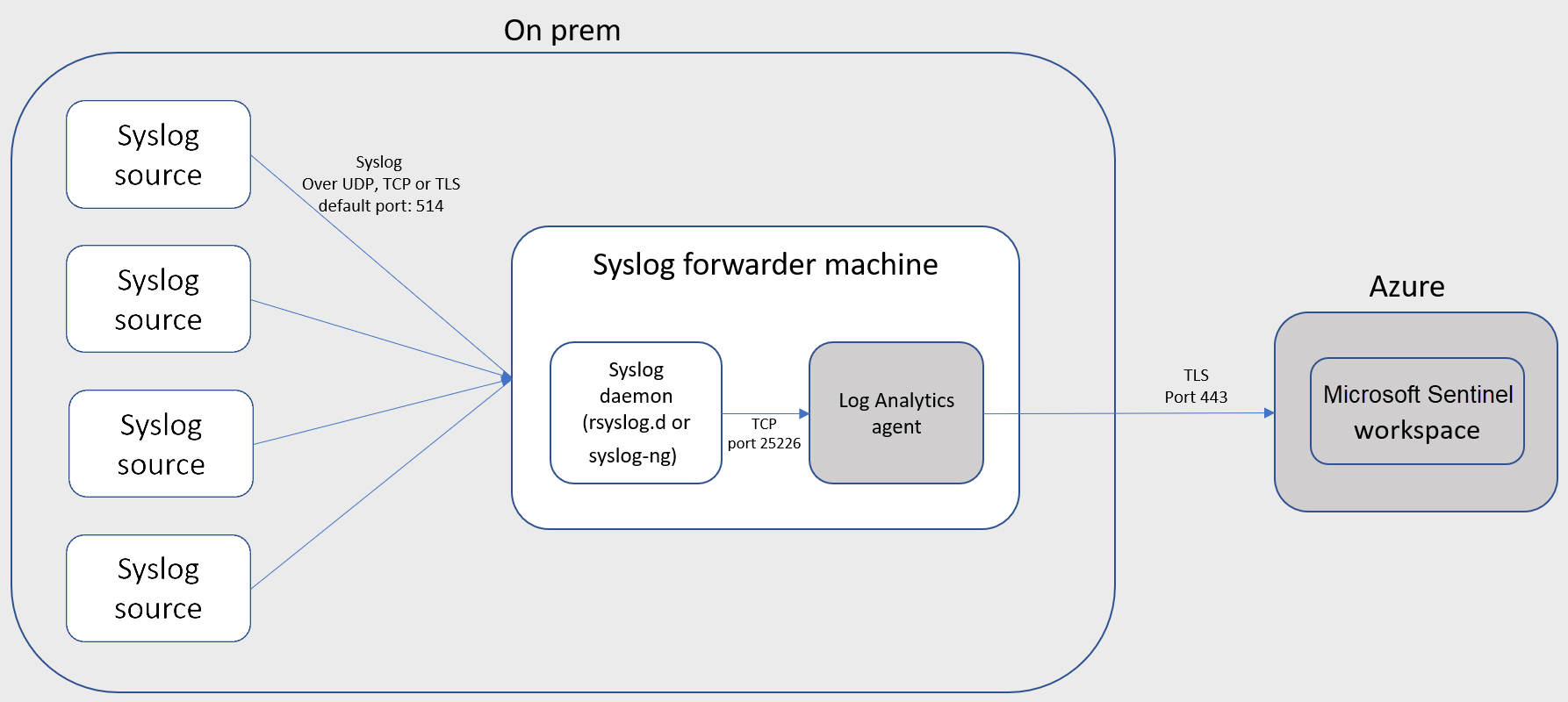

В качестве альтернативы вы можете использовать следующую настройку, если используете виртуальную машину в другом облаке или на локальном компьютере:

Предварительные требования

Для приема данных CEF в Log Analytics требуется рабочая область Microsoft Sentinel.

У вас должны быть разрешения на чтение и запись в этой рабочей области.

У вас должны быть разрешения на чтение общих ключей для рабочей области. Дополнительные сведения о клавишах рабочего пространства.

Назначьте сервер пересылки журналов и установите агент Log Analytics

В этом разделе описывается, как назначить и настроить компьютер Linux, который будет пересылать журналы с вашего устройства в рабочую область Microsoft Sentinel.

Ваша машина Linux может быть физической или виртуальной машиной в вашей локальной среде, виртуальной машиной Azure или виртуальной машиной в другом облаке.

Воспользуйтесь ссылкой на странице Соединитель данных в формате общего формата событий (CEF) , чтобы запустить сценарий на указанном компьютере и выполнить следующие задачи:

Устанавливает агент Log Analytics для Linux (также известный как агент OMS) и настраивает его для следующих целей:

- прослушивание сообщений CEF от встроенной управляющей программы системного журнала Linux на TCP-порте 25226;

- безопасная отправка сообщений по протоколу TLS в рабочую область Microsoft Sentinel, где они анализируются и обогащаются.

Настраивает встроенный демон системного журнала Linux (rsyslog.d/syslog-ng) для следующих целей:

- прослушивание сообщений системного журнала от решений безопасности через TCP-порт 514;

- переадресация только тех сообщений, которые идентифицируются как CEF, агенту анализа журналов на localhost с помощью TCP-порта 25226.

Дополнительные сведения см. в статье Развертывание сервера пересылки журналов для приема журналов Syslog и CEF в Microsoft Sentinel.

Замечания по безопасности

Настраивать безопасность машины необходимо в соответствии с политикой безопасности организации. Например, вы можете настроить сеть в соответствии с корпоративной политикой безопасности сети, изменив порты и протоколы в управляющей программе согласно своим требованиям.

Дополнительные сведения см. в разделах Безопасная виртуальная машина в Azure и Рекомендации по сетевой безопасности.

Если ваши устройства отправляют журналы Syslog и CEF через TLS, например, когда ваш сервер пересылки журналов находится в облаке, вам необходимо настроить демон Syslog (rsyslog или syslog-ng) для связи по TLS.

Дополнительные сведения можно найти в разделе

- Шифрование трафика Syslog с помощью TLS — rsyslog

- Шифрование сообщений журнала с помощью TLS — syslog-ng

Настройка устройства

Найдите и следуйте инструкциям производителя вашего устройства по настройке для отправки журналов в формате CEF на SIEM или сервер журналов.

Если ваш продукт отображается в галерее соединителей данных, вы можете обратиться за помощью к статье Найдите нужный соединитель данных Microsoft Sentinel, где инструкции по настройке должны включать параметры из списка ниже.

- Протокол = TCP

- Порт = 514

- Формат = CEF

- IP-адрес — не забудьте отправить сообщения CEF по IP-адресу виртуальной машины, выделенной для этой цели.

Это решение поддерживает Syslog RFC 3164 или RFC 5424.

Совет

При необходимости определите другой протокол или номер порта на вашем устройстве, если вы также внесете те же изменения в демон Syslog на сервере пересылки журналов.

Поиск данных

После установки подключения данные появятся в Log Analytics в течение 20 минут.

Для поиска событий CEF в Log Analytics запросите таблицу CommonSecurityLog в окне запроса.

Некоторые продукты, перечисленные в галерее соединителей данных, требуют использования дополнительных анализаторов для достижения наилучших результатов. Эти средства синтаксического анализа реализуются с помощью функций Kusto. Дополнительные сведения см. в статье Найдите нужный соединитель данных Microsoft Sentinel, в разделе, посвященном вашему продукту.

Чтобы найти события CEF для этих продуктов, введите имя функции Kusto в качестве темы запроса вместо «CommonSecurityLog».

Вы можете найти полезные образцы запросов, книги и шаблоны правил аналитики, созданные специально для вашего продукта, на вкладке Следующие шаги страницы соединителя данных вашего продукта на портале Microsoft Sentinel.

Если вы не видите никаких данных, обратитесь к странице Устранение неполадок CEF.

Изменение источника поля TimeGenerated

По умолчанию агент Log Analytics заполняет поле TimeGenerated в схеме временем получения агентом события из управляющей программы Syslog. В результате время, когда событие было создано в исходной системе, не записывается в Microsoft Sentinel.

Тем не менее, можно выполнить следующую команду, которая поможет загрузить и запустить скрипт TimeGenerated.py. С помощью этого скрипта можно настроить агент Log Analytics на заполнение поля TimeGenerated исходным временем события в исходной системе, вместо времени получения события агентом.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

Дальнейшие действия

Из этого документа вы узнали, как Microsoft Sentinel собирает журналы CEF с устройств и устройств. Дополнительные сведения о подключении продукта к Microsoft Sentinel см. в следующих статьях:

- Развертывание сервера пересылки системного журнала/CEF

- Найдите нужный соединитель данных Microsoft Sentinel

- Устранение неполадок с подключением к серверу пересылки журналов

Дополнительные сведения о том, что делать с данными, собранными в Microsoft Sentinel, см. в следующих статьях:

- Ознакомьтесь со сведениями о сопоставлении полей CEF и CommonSecurityLog.

- Узнайте, как отслеживать свои данные и потенциальные угрозы.

- Узнайте, как приступить к обнаружению угроз с помощью Microsoft Sentinel.