Создание кластера Service Fabric в Azure с помощью портала Azure

Это пошаговое руководство поможет выполнить настройку кластера Service Fabric (Linux или Windows) в Azure с помощью портала Azure. Данное руководство описывает следующие действия:

- Создание кластера в Azure с помощью портала Azure.

- Аутентификация администраторов с помощью сертификатов.

Примечание.

Для более сложных параметров безопасности, таких как проверка подлинности пользователей с помощью идентификатора Microsoft Entra и настройка сертификатов для безопасности приложений, создайте кластер с помощью Azure Resource Manager.

Безопасность кластера

Сертификаты используются в Service Fabric, чтобы обеспечить функции аутентификации и шифрования для защиты различных аспектов кластера и его приложений. Дополнительные сведения о том, как сертификаты используются в Service Fabric, см. в статье Сценарии защиты кластера Service Fabric.

Если вы впервые создаете кластер Service Fabric или развертываете кластер для тестовых рабочих нагрузок, можно сразу перейти к следующему разделу (Создание кластера на портале Azure) и предоставить системе создание сертификатов, необходимых для кластеров, которые выполняют тестовые рабочие нагрузки. Если вы настраиваете кластер для рабочих нагрузок, тогда продолжайте чтение.

Сертификат кластера и сервера (обязательно)

Этот сертификат требуется для защиты кластера и предотвращения несанкционированного доступа к нему. Он обеспечивает безопасность кластера несколькими способами.

- Аутентификация в кластере позволяет аутентифицировать обмен данными между узлами для федерации кластера. Только узлы, которые могут подтвердить свою подлинность с помощью этого сертификата, могут присоединиться к кластеру.

- Аутентификация сервера позволяет аутентифицировать конечные точки управления кластера в клиенте управления, чтобы он "знал", что обращается к настоящему кластеру. Этот сертификат также предоставляет TLS для API управления HTTPS и Service Fabric Explorer по протоколу HTTPS.

Для этого сертификат должен отвечать следующим требованиям:

- Сертификат должен содержать закрытый ключ.

- Сертификат должен быть создан для обмена ключами, которые можно экспортировать в файл обмена личной информацией (PFX-файл).

- Имя субъекта сертификата должно совпадать с доменным именем, которое используется для обращения к кластеру Service Fabric. Это необходимо, чтобы предоставить протокол TLS для конечных точек управления HTTPS в кластере и Service Fabric Explorer. Невозможно получить TLS/SSL-сертификат от центра сертификации (ЦС) для домена

.cloudapp.azure.com. Необходимо получить имя личного домена для кластера. При запросе сертификата из ЦС имя субъекта сертификата должно совпадать с именем личного домена, используемого для кластера. - Список DNS-имен сертификата должен содержать полное доменное имя кластера.

Сертификаты проверки подлинности клиента

Дополнительные сертификаты клиента используются для аутентификации администраторов при выполнении задач управления кластером. Service Fabric имеет два уровня доступа: администратор и пользователь только для чтения. Необходимо использовать хотя бы один сертификат для административного доступа. Для получения дополнительного доступа на уровне пользователя необходимо предоставить отдельный сертификат. Дополнительные сведения о ролях доступа см. в статье Контроль доступа на основе ролей для клиентов Service Fabric.

Для работы с Service Fabric не нужно передавать сертификаты проверки подлинности клиента в хранилище ключей. Эти сертификаты должны предоставляться только пользователям, уполномоченным осуществлять управление кластером.

Примечание.

Идентификатор Microsoft Entra — это рекомендуемый способ проверки подлинности клиентов для операций управления кластерами. Чтобы использовать идентификатор Microsoft Entra, необходимо создать кластер с помощью Azure Resource Manager.

Сертификаты приложения (необязательно)

В кластере можно установить любое количество дополнительных сертификатов для обеспечения безопасности приложений. Перед созданием кластера рассмотрите сценарии безопасности приложений, которые требуют установки сертификатов на узлах, в том числе:

- шифрование и расшифровка значений конфигурации приложений;

- шифрование данных между узлами во время репликации.

При создании кластера с помощью портала Azure настройка сертификатов приложения недоступна. Чтобы настроить сертификаты приложения в процессе настройки кластера, необходимо создать кластер с помощью Azure Resource Manager. Также можно добавить сертификаты приложения в кластер после его создания.

Создание кластера на портале Azure

Создание производственного кластера в соответствии с потребностями приложения необходимо планировать. Чтобы упростить этот процесс, настоятельно рекомендуем ознакомиться с рекомендациями по планированию загрузки кластера Service Fabric.

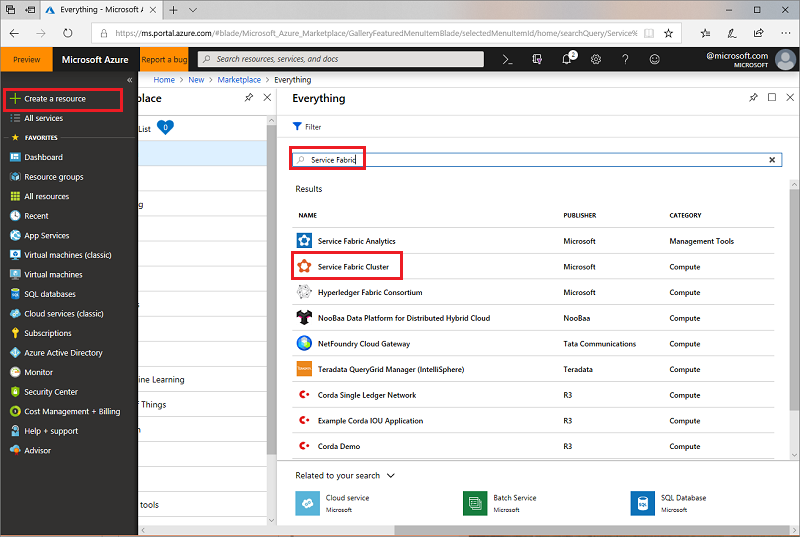

Поиск кластерных ресурсов Service Fabric

Войдите на портал Azure. Чтобы добавить новый шаблон ресурсов, щелкните Создать ресурс. Найдите шаблон "Кластер Service Fabric" в Marketplace в разделе Все. Выберите в списке Кластер Service Fabric .

Перейдите к колонке Кластер Service Fabric и выберите Создать.

В колонке Создание кластера Service Fabric необходимо выполнить четыре шага:

1. Основы

В колонке "Основные сведения" требуется указать основные сведения для кластера.

Введите имя кластера.

Введите имя пользователя и пароль для удаленного рабочего стола виртуальных машин.

Выберите подписку , в которой вы хотите развернуть кластер, особенно при наличии нескольких подписок.

Создайте группу ресурсов. Рекомендуется присвоить ей имя, совпадающее с именем кластера. Это облегчит дальнейший поиск, особенно при внесении изменений в развертывание или удалении кластера.

Примечание.

Хотя вы можете использовать существующую группу ресурсов, рекомендуется создать новую. Это позволяет легко удалить кластеры и все используемые ими ресурсы.

Выберите расположение, в котором требуется создать кластер. Если вы планируете использовать имеющийся сертификат, который уже отправлен в хранилище ключей, необходимо использовать тот же регион, в котором расположено ваше хранилище ключей.

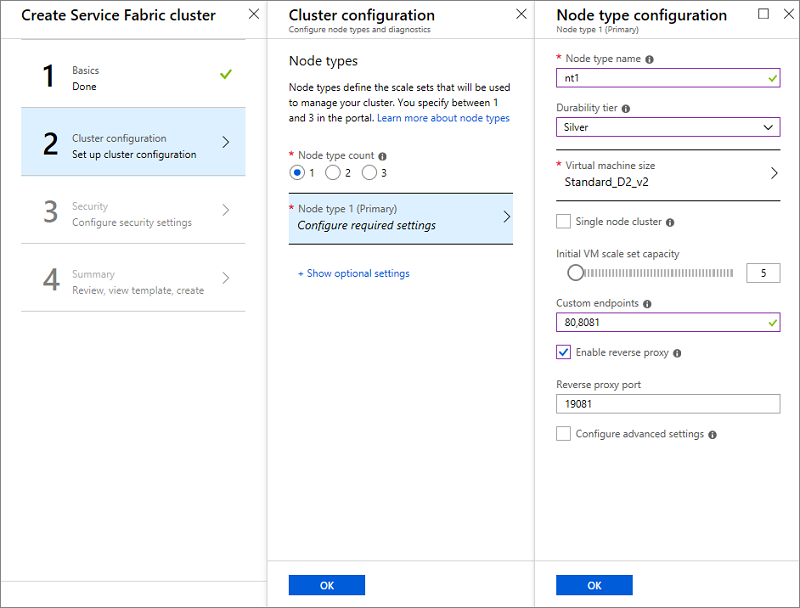

2. Конфигурация кластера

Настройте узлы кластера. Он определяет размер виртуальных машин, их количество и свойства. Кластер может содержать узлы нескольких типов, однако первичный узел (тот, который вы задали на портале) должен включать не менее пяти виртуальных машин, так как на узлах такого типа расположены системные службы Service Fabric. Не настраивайте параметры Свойства размещения , так как стандартное свойство размещения NodeTypeName добавляется автоматически.

Примечание.

Распространенный сценарий для нескольких типов узлов — это приложение, содержащее интерфейсную и серверную службы. Интерфейсную службу нужно разместить на виртуальных машинах меньшего размера (например, D2_V2) с портами, открытыми для доступа через Интернет, а серверную службу — на более крупных виртуальных машинах (D3_V2, D6_V2, D15_V2 и т. д.) без портов, имеющих выход в Интернет.

- Выберите имя для типа узла (от 1 до 12 буквенно-цифровых символов).

- Минимальный размер виртуальных машин для первичного узла зависит от выбранного для кластера уровня устойчивости. Значение по умолчанию для уровня устойчивости — bronze (бронзовый). Дополнительные сведения об уровнях устойчивости см. в разделе Как выбрать уровень устойчивости кластера в Service Fabric.

- Выберите размер виртуальной машины. Виртуальные машины серии D оснащены твердотельными накопителями (SSD) и настоятельно рекомендуются для приложений с отслеживанием состояния. Не используйте SKU виртуальной машины с частичными ядрами и менее чем 10 ГБ свободного места на диске. Чтобы выбрать размер виртуальной машины, обратитесь к статье с рекомендациями по планированию загрузки кластера Service Fabric.

- Кластеры с одним узлом и тремя узлами предназначены для использования только в целях тестирования. Эти кластеры не поддерживаются для выполнения производственных задач.

- Выберите тип узла Initial virtual machine scale set capacity (Первоначальная емкость набора масштабирования виртуальных машин). Количество виртуальных машин для типа узла можно увеличить или уменьшить позже, но для рабочих нагрузок рабочей среды требуется не менее пяти виртуальных машин на первичном типе узла. Для других типов узлов можно задать минимум одну виртуальную машину. Минимальное количество виртуальных машин для первичного узла зависит от выбранного для кластера уровня надежности.

- Настройте пользовательские конечные точки. Это поле позволяет ввести список портов с разделителями-запятыми. С помощью Azure Load Balancer для приложений будет открыт общий доступ через Интернет к указанным здесь портам. Например, если вы планируете развернуть в своем кластере веб-приложение, то введите здесь "80", чтобы разрешить в этом кластере трафик через порт 80. Дополнительные сведения о конечных точках см. в статье Взаимодействие с приложениями

- Включите обратный прокси-сервер. Обратный прокси-сервер Service Fabric помогает микрослужбам, работающим в кластере Service Fabric, обнаруживать другие службы с конечными точками HTTP и взаимодействовать с этими службами.

- Вернитесь в колонку Конфигурация кластера и в разделе + Показать дополнительные параметры настройте диагностику кластера. Диагностика в кластере включена по умолчанию. Это упрощает устранение неполадок. Если вы хотите отключить систему диагностики, установите переключатель Состояние в положение Выкл. Отключать систему диагностики не рекомендуется. Если проект Application Insights уже создан, тогда предоставьте его ключ, чтобы направить трассировку приложения к нему.

- Включите службу DNS. Служба DNS является дополнительной службой, которая позволяет находить другие службы с помощью протокола DNS.

- Выберите режим обновления Service Fabric, который необходимо задать для кластера. Если требуется, чтобы система автоматически получала последнюю версию и выполняла попытку обновить до нее кластер, выберите пункт Автоматически. Если вы хотите выбирать поддерживаемую версию, задайте режим Вручную. Дополнительные сведения о режиме обновления Service Fabric см. в статье Обновление кластера Service Fabric.

Примечание.

Корпорация Майкрософт поддерживает только кластеры под управлением поддерживаемых версий Service Fabric. Выбрав режим Вручную, вы принимаете на себя ответственность за обновление кластера до поддерживаемой версии.

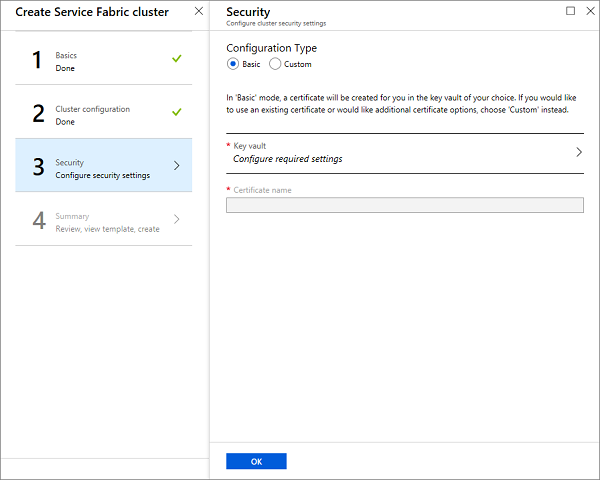

3. Безопасность

Чтобы облегчить процесс настройки надежных тестовых кластеров, мы предоставили параметр Базовый. Если у вас уже имеется сертификат, который отправлен в хранилище ключей (и оно включено для развертывания), тогда используйте параметр Пользовательский.

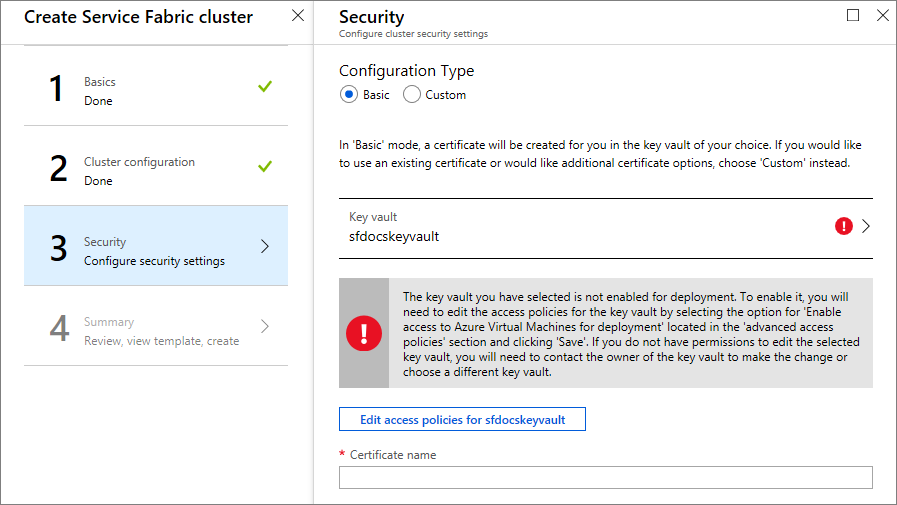

Параметр "Базовый"

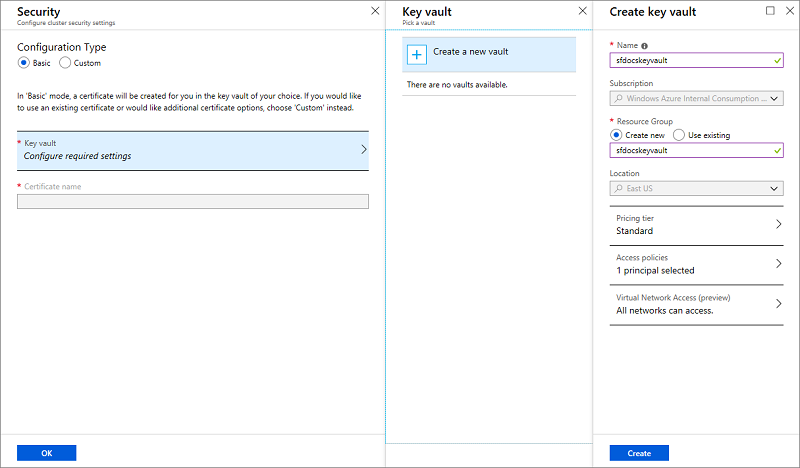

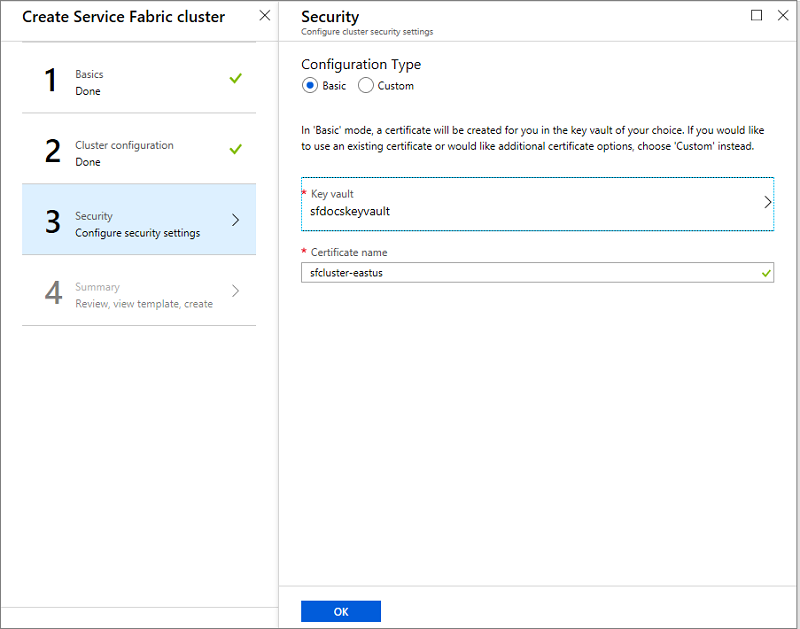

Следуйте инструкциям на экране, чтобы добавить или повторно использовать хранилище ключей и добавить сертификат. Добавление сертификата является синхронным процессом, поэтому придется подождать создания сертификата.

Не покидайте экран до завершения процесса.

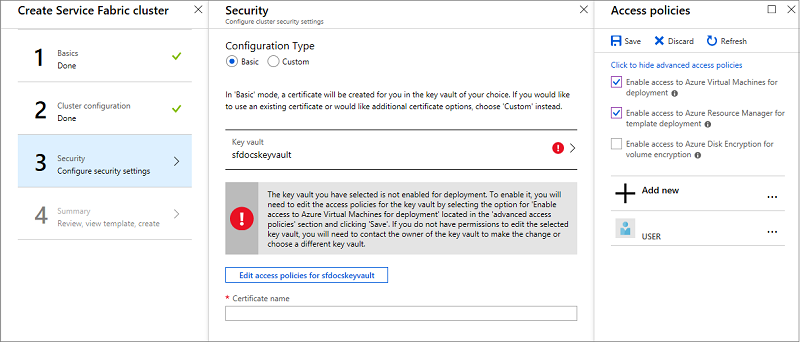

После создания хранилища ключей измените политики доступа для хранилища ключей.

Щелкните Изменить политики доступа, затем Показать политики расширенного доступа и включите доступ к виртуальным машинам Azure для развертывания. Рекомендуется также включить развертывание шаблона. Сделав выбор, не забудьте нажать кнопку Сохранить и закрыть панель Политики доступа.

Укажите имя сертификата и нажмите кнопку ОК.

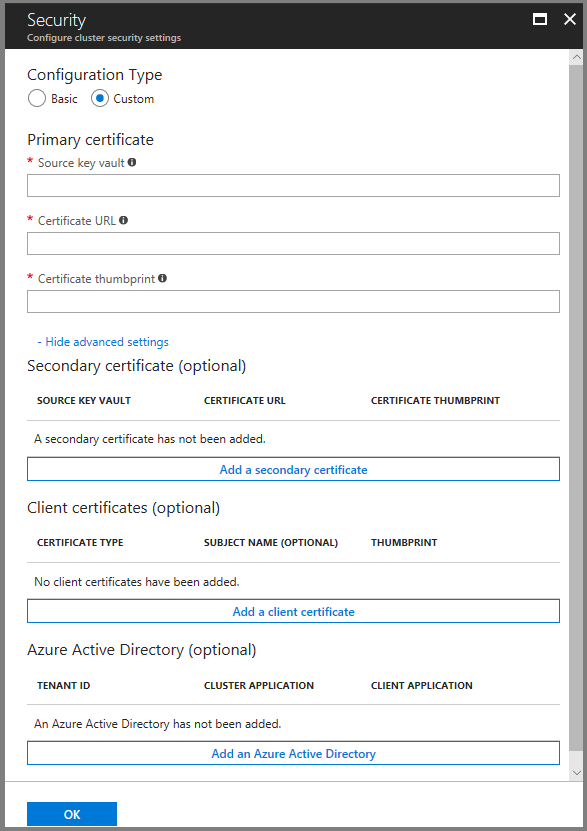

Параметр "Пользовательский"

Пропустите этот раздел, если вы уже выполнили действия, описанные для параметра Базовый.

Чтобы заполнить страницу "Безопасность", вам потребуются исходное хранилище ключей, URL-адрес сертификата и его отпечаток. Если у вас нет этой информации, откройте еще одно окно браузера и на портале Azure сделайте следующее:

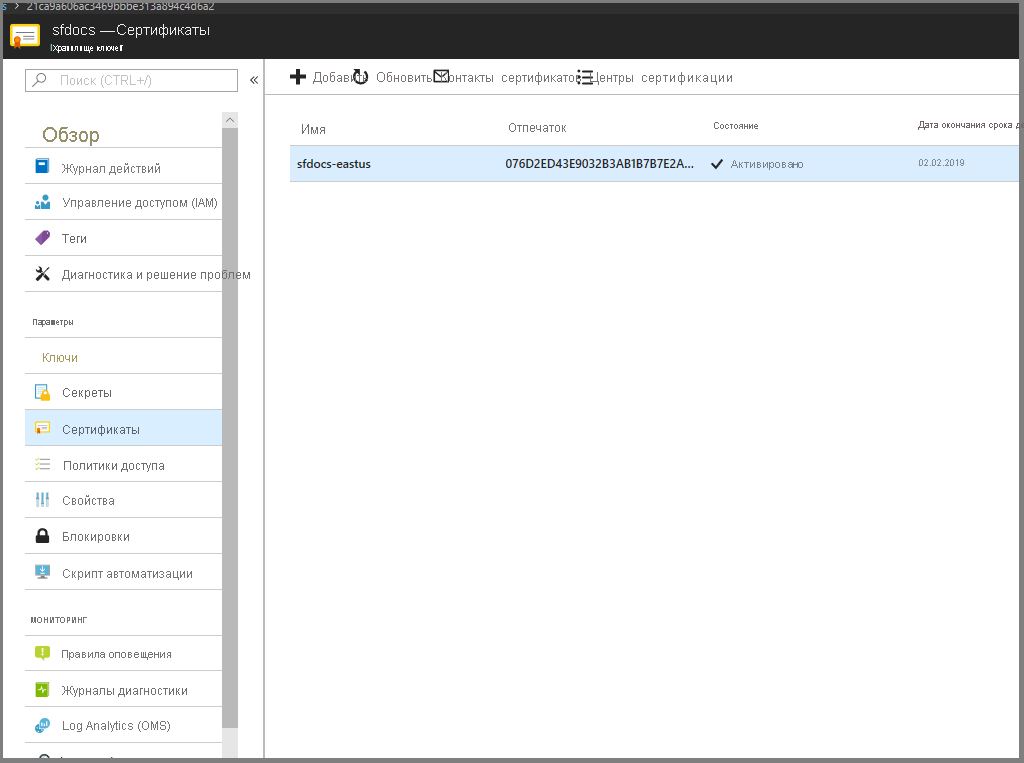

Перейдите в службу хранилища ключей.

Выберите вкладку "Свойства", скопируйте значение идентификатора ресурса и вставьте его в поле исходного хранилища ключей в другом окне браузера

Теперь выберите вкладку "Сертификаты".

Щелкните отпечаток сертификата, после чего вы перейдете на страницу версий.

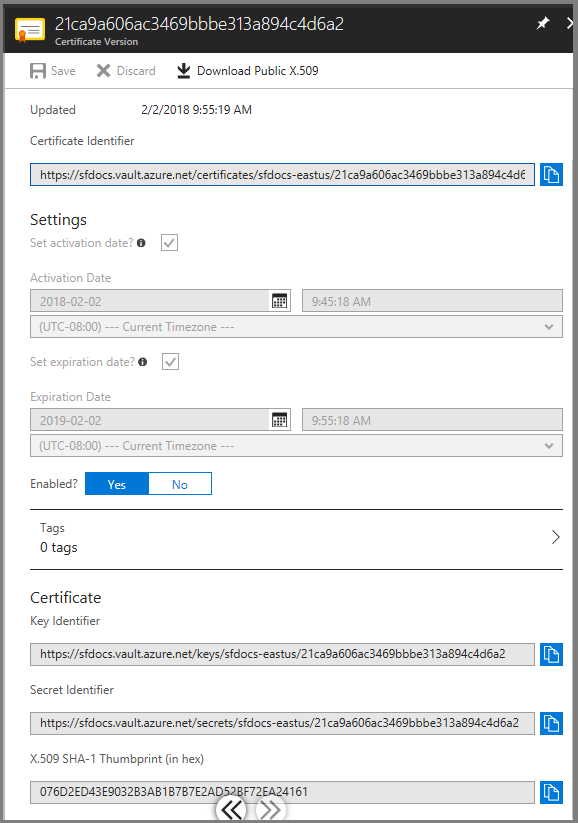

Щелкните идентификаторы GUID, которые показаны под текущей версией.

Отобразится экран, похожий на показанный ниже. Скопируйте шестнадцатеричное значение отпечатка SHA-1 и вставьте его в поле отпечатка сертификата в другом окне браузера.

Скопируйте идентификатор секрета и вставьте его в поле URL-адреса сертификата в другом окне браузера.

Установите флажок Настройка дополнительных параметров, чтобы ввести сертификаты клиента в поля Клиент администратора и Клиент только для чтения. В эти поля введите отпечаток сертификата клиента администратора и отпечаток сертификата клиента только для чтения (при наличии). Когда администраторы пытаются подключиться к кластеру, им предоставляется доступ только в том случае, если у них есть сертификат с отпечатком, соответствующим указанным здесь значениям.

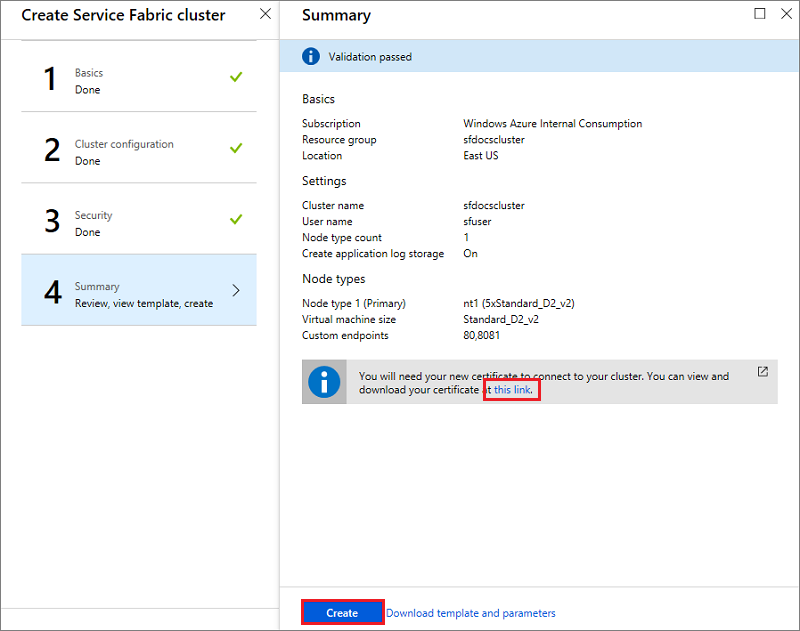

4. Сводка

Теперь вы готовы к развертыванию кластера. Перед этим скачайте сертификат. Для этого перейдите по ссылке в большом синем информационном поле. Сохраните сертификат в надежном месте. Он необходим для подключения к кластеру. Так как у скачанного сертификата нет пароля, рекомендуется добавить его.

Для завершения создания кластера щелкните Создать. При необходимости можно скачать шаблон.

Ход создания кластера будет отображаться в области уведомлений. (Щелкните значок колокольчика рядом со строкой состояния в правом верхнем углу экрана.) Если при создании кластера вы установили флажок Закрепить на начальной панели, элемент Deploying Service Fabric Cluster (Развертывание кластера Service Fabric) будет закреплен на начальной панели. Этот процесс может занять некоторое время.

Чтобы выполнить операции управления в кластере с помощью Powershell или CLI, нужно подключиться к кластеру. Дополнительные сведения см. в статье Безопасное подключение к кластеру.

Просмотр состояния кластера

После создания кластера его можно просмотреть на портале.

- Щелкните Обзор и выберите Кластеры Service Fabric.

- Найдите нужный кластер и щелкните его.

- На панели мониторинга отобразятся подробные сведения о кластере, включая общедоступную конечную точку кластера и ссылку на Service Fabric Explorer.

В разделе Монитор узла колонки панели мониторинга кластера отображается количество работоспособных и неработоспособных виртуальных машин. Дополнительные сведения о состоянии работоспособности кластеров см. в статье Общие сведения о наблюдении за работоспособностью системы в Service Fabric.

Примечание.

Для постоянной работы кластеров Service Fabric требуется определенное количество узлов, чтобы все время поддерживать доступность и сохранять состояние, которое называется "поддержание кворума". Поэтому обычно не рекомендуется завершать работу всех виртуальных машин в кластере, пока не будет выполнена полная архивация состояния, так как это может быть небезопасно.

Удаленное подключение к экземпляру из набора масштабирования виртуальных машин или узлу кластера

Каждый из типов узлов, задаваемый в кластере, отражается на конфигурации масштабируемого набора виртуальных машин.

Следующие шаги

На этом этапе у вас имеется защищенный кластер, использующий сертификаты для аутентификации управления. Далее подключитесь к этому кластеру и узнайте, как управлять секретами приложений. Кроме того, узнайте о вариантах поддержки Service Fabric.