Настройка клиентов OpenVPN для Виртуальной глобальной сети Azure

Эта статья поможет вам настроить клиенты протокола OpenVPN ®. Для подключения через протокол OpenVPN можно также использовать VPN-клиент Azure. Дополнительные сведения см. в статье Настройка VPN-клиента для подключений "точка — сеть" по протоколу OpenVPN. Аутентификация Azure AD.

Перед началом

Создайте пользовательскую конфигурацию VPN-подключения типа "точка — сеть". Убедитесь, что выбран тип туннеля "OpenVPN". Описание шагов см. в разделе о создании конфигурации подключения типа "точка — сеть" для Виртуальной глобальной сети Azure.

Клиенты Windows

Примечание

OpenVPN Client версии 2.6 пока не поддерживается.

Загрузите и установите официальный клиент OpenVPN (версии 2.4 или выше) с веб-сайта OpenVPN. Версия 2.6 пока не поддерживается.

Найдите созданный и скачанный на компьютер пакет конфигурации профиля VPN-клиента. Извлеките пакет. Перейдите в папку OpenVPN и откройте файл конфигурации vpnconfig.ovpn с помощью Блокнота.

Затем найдите созданный дочерний сертификат. Если у вас нет сертификата, выполните инструкции по экспорту сертификата по одной из следующих ссылок. Сведения о сертификате будут использоваться на следующем шаге.

- Инструкции по работе с VPN-шлюзом

- Инструкции по работе с виртуальной глобальной сетью

Из дочернего сертификата извлеките закрытый ключ и отпечаток base64 из PFX-файла. Это можно сделать несколькими способами. Это можно сделать с помощью OpenSSL на компьютере. Файл profileinfo.txt содержит закрытый ключ, отпечаток для ЦС и сертификат клиента. Не забудьте использовать отпечаток сертификата клиента.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Перейдите к файлу vpnconfig.ovpn , открытому в Блокноте. Заполните раздел между

<cert>и</cert>, получив значения для$CLIENT_CERTIFICATE,$INTERMEDIATE_CERTIFICATEи$ROOT_CERTIFICATE, как показано ниже.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $INTERMEDIATE_CERTIFICATE (optional) $ROOT_CERTIFICATE </cert>- Откройте в Блокноте файл profileinfo.txt с предыдущего шага. Каждый сертификат можно определить, просмотрев строку

subject=. Например, если ваш дочерний сертификат называется P2SChildCert, сертификат клиента будет указан после атрибутаsubject=CN = P2SChildCert. - Для каждого сертификата в цепочке скопируйте текст "-----BEGIN CERTIFICATE-----" и "-----END CERTIFICATE-----" (включая текст между ними).

- Значение

$INTERMEDIATE_CERTIFICATEдобавляйте только в том случае, если в файле profileinfo.txt есть промежуточный сертификат.

- Откройте в Блокноте файл profileinfo.txt с предыдущего шага. Каждый сертификат можно определить, просмотрев строку

Откройте файл profileinfo.txt в Блокноте. Чтобы получить закрытый ключ, выделите текст между "-----BEGIN PRIVATE KEY-----" и "-----END PRIVATE KEY-----" (включая эти строки) и скопируйте его.

Вернитесь к файлу vpnconfig.ovpn в Блокноте и найдите этот раздел. Вставьте закрытый ключ, заменив все между

<key>и</key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Не изменяйте остальные поля. Для подключения к VPN используйте заполненную конфигурацию на входе клиента.

Скопируйте файл vpnconfig.ovpn в папку C:\Program Files\OpenVPN\config.

Щелкните правой кнопкой мыши значок OpenVPN на панели задач и выберите подключиться.

Клиенты macOS

Важно!

Протокол OpenVPN поддерживает только macOS 10.13 и более поздних версий.

Примечание

OpenVPN Client версии 2.6 пока не поддерживается.

Скачайте и установите клиент OpenVPN, например TunnelBlik.

Скачайте пакет профиля VPN-клиента с портала Azure, если вы еще этого не сделали.

Распакуйте профиль. Откройте файл конфигурации vpnconfig.ovpn из папки OpenVPN в текстовом редакторе.

Заполните раздел сертификата клиента подключения "точка — сеть" открытым ключом сертификата клиента P2S в формате base64. В сертификате с форматированием PEM вы можете открыть файл CER и скопировать ключ в формате base64, находящийся между заголовками сертификата.

Заполните раздел секретного ключа закрытым ключом сертификата клиента P2S в base64. Дополнительные сведения о том, как извлечь закрытый ключ, см. в разделе Экспорт закрытого ключа на сайте OpenVPN.

Не изменяйте остальные поля. Для подключения к VPN используйте заполненную конфигурацию на входе клиента.

Дважды щелкните файл профиля, чтобы создать профиль в Tunnelblik.

Запустите Tunnelblik из папки приложения.

Нажмите значок Tunneblik на панели задач и выберите подключение.

Клиенты iOS

Важно!

Протокол OpenVPN поддерживает только iOS 11.0 и более поздних версий.

Примечание

OpenVPN Client версии 2.6 пока не поддерживается.

Установите клиент OpenVPN (версии 2.4 или выше) из App Store. Версия 2.6 пока не поддерживается.

Скачайте пакет профиля VPN-клиента с портала Azure, если вы еще этого не сделали.

Распакуйте профиль. Откройте файл конфигурации vpnconfig.ovpn из папки OpenVPN в текстовом редакторе.

Заполните раздел сертификата клиента подключения "точка — сеть" открытым ключом сертификата клиента P2S в формате base64. В сертификате с форматированием PEM вы можете открыть файл CER и скопировать ключ в формате base64, находящийся между заголовками сертификата.

Заполните раздел секретного ключа закрытым ключом сертификата клиента P2S в base64. Дополнительные сведения о том, как извлечь закрытый ключ, см. в разделе Экспорт закрытого ключа на сайте OpenVPN.

Не изменяйте остальные поля.

Отправьте файл профиля (.ovpn) по электронной почте в учетную запись электронной почты, настроенную в приложении "Почта" на устройстве iPhone.

Откройте сообщение электронной почты в приложении "Почта" на устройстве iPhone и нажмите вложенный файл.

Коснитесь More (Дополнительно), если вы не видите вариант Copy to OpenVPN (Копировать в OpenVPN).

Коснитесь Copy to OpenVPN (Копировать в OpenVPN).

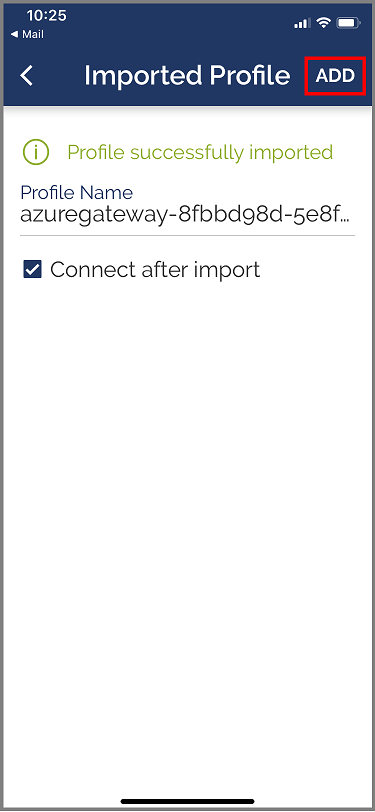

Нажмите ДОБАВИТЬ на странице Импорт профиля.

Нажмите ДОБАВИТЬ на странице Импортированный профиль.

Запустите приложение OpenVPN и сдвиньте переключатель на странице Профиль вправо, чтобы установить подключение.

Клиенты Linux

Примечание

OpenVPN Client версии 2.6 пока не поддерживается.

Запустите новый сеанс терминала. Новый сеанс можно начать, нажав CTRL+ALT+Т.

Для установки необходимых компонентов введите следующую команду.

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartЗагрузите профиль VPN для шлюза. Это можно сделать со вкладки конфигурации "точка — сеть" на портале Azure.

Экспортируйте сертификат клиента P2S, который вы создали и отправили в конфигурацию P2S на шлюзе. Инструкции см. в разделе Виртуальная глобальная сеть "точка — сеть".

Извлеките закрытый ключ и отпечаток base64 из PFX-файла. Это можно сделать несколькими способами. Это можно сделать с помощью OpenSSL на компьютере.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Файл profileinfo.txt содержит закрытый ключ, отпечаток для ЦС и сертификат клиента. Не забудьте использовать отпечаток сертификата клиента.

Откройте файл profileinfo.txt в текстовом редакторе. Чтобы получить отпечаток сертификата клиента (дочерний), выделите текст между "-----BEGIN CERTIFICATE-----" и "-----END CERTIFICATE-----", включая эти строки, для дочернего сертификата и скопируйте его. Дочерний сертификат можно определить, просмотрев строку subject=/.

Откройте файл vpnconfig.ovpn и найдите раздел, показанный ниже. Замените весь код между маркерами "cert" и "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Откройте файл profileinfo.txt в текстовом редакторе. Чтобы получить закрытый ключ, выделите текст между "-----BEGIN PRIVATE KEY-----" и "-----END PRIVATE KEY-----" (включая эти строки) и скопируйте его.

Откройте файл vpnconfig.ovpn в текстовом редакторе и найдите этот раздел. Вставьте закрытый ключ, заменив все между key и /key.

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Не изменяйте остальные поля. Для подключения к VPN используйте заполненную конфигурацию на входе клиента.

Чтобы подключиться с помощью командной строки, введите следующую команду:

sudo openvpn --config <name and path of your VPN profile file>&Чтобы подключиться с помощью графического пользовательского интерфейса, перейдите в параметры системы.

Щелкните + для добавления нового подключения VPN.

В разделе Добавить VPN выберите Импорт из файла...

Просмотрите файл профиля и дважды щелкните или выберите Открыть.

Щелкните Добавить в окне Добавить VPN.

Вы можете подключиться, выбрав для VPN Вкл. на странице Параметры сети или под значком сети на панели задач.

Дальнейшие действия

Дополнительные сведения о пользовательском VPN-подключении типа "точка — сеть" см. в статье о создании пользовательского соединения VPN с помощью Виртуальной глобальной сети Azure.

OpenVPN является товарным знаком OpenVPN Inc.