Этап 2. Федеративная проверка подлинности для обеспечения высокой доступности: настройка контроллеров домена

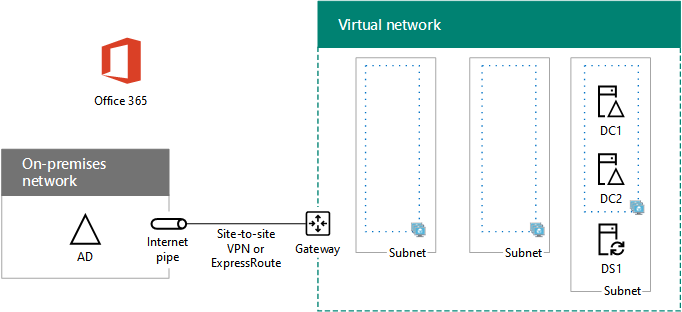

На этом этапе развертывания высокого уровня доступности для федеративной проверки подлинности Microsoft 365 в службах инфраструктуры Azure вы настраиваете два контроллера домена и сервер синхронизации каталогов в виртуальной сети Azure. После этого проверку подлинности клиентов можно выполнять в виртуальной сети Azure, не отправляя трафик проверки подлинности через подключение VPN типа "сеть-сеть" к локальной сети.

Примечание.

службы федерации Active Directory (AD FS) (AD FS) не может использовать идентификатор Microsoft Entra вместо контроллеров домена доменные службы Active Directory (AD DS).

Этот этап необходимо завершить перед переходом к этапу 3. Настройка серверов AD FS. Все этапы см. в статье Развертывание федеративной проверки подлинности с высоким уровнем доступности для Microsoft 365 в Azure .

Создание виртуальных машин контроллеров домена в Azure

Для начала необходимо заполнить столбец Имя виртуальной машины в таблице M и при необходимости изменить размеры виртуальных машин в столбце Минимальный размер.

| Элемент | Имя виртуальной машины | Образ коллекции | Тип хранилища | Минимальный размер |

|---|---|---|---|---|

| 1. |

(первый контроллер домена, пример DC1) (первый контроллер домена, пример DC1) |

Windows Server 2016 Datacenter |

Standard_LRS |

Standard_D2 |

| 2. |

(второй контроллер домена, пример DC2) (второй контроллер домена, пример DC2) |

Windows Server 2016 Datacenter |

Standard_LRS |

Standard_D2 |

| 3. |

(сервер синхронизации каталогов, пример DS1) (сервер синхронизации каталогов, пример DS1) |

Windows Server 2016 Datacenter |

Standard_LRS |

Standard_D2 |

| 4. |

(первый сервер AD FS, пример ADFS1) (первый сервер AD FS, пример ADFS1) |

Windows Server 2016 Datacenter |

Standard_LRS |

Standard_D2 |

| 5. |

(второй сервер AD FS, пример ADFS2) (второй сервер AD FS, пример ADFS2) |

Windows Server 2016 Datacenter |

Standard_LRS |

Standard_D2 |

| 6. |

(первый прокси-сервер веб-приложения, пример WEB1) (первый прокси-сервер веб-приложения, пример WEB1) |

Windows Server 2016 Datacenter |

Standard_LRS |

Standard_D2 |

| 7. |

(второй прокси-сервер веб-приложения, пример WEB2) (второй прокси-сервер веб-приложения, пример WEB2) |

Windows Server 2016 Datacenter |

Standard_LRS |

Standard_D2 |

Таблица M . Виртуальные машины для федеративной проверки подлинности с высоким уровнем доступности для Microsoft 365 в Azure

Полный список размеров виртуальных машин представлен в этой статье.

Приведенный ниже блок команд Azure PowerShell создает виртуальные машины для двух контроллеров домена. Укажите значения переменных, удалив символы < и > . Обратите внимание, что в этом блоке команд Azure PowerShell используются значения из следующих таблиц:

таблица M (для виртуальных машин);

таблица R (для групп ресурсов);

таблица V (для параметров виртуальной сети);

таблица S (для подсетей);

таблица I (для статических IP-адресов);

таблица A (для групп доступности).

Напомним, что вы определили таблицы R, V, S, I и A на этапе 1: настройка Azure.

Примечание.

Для указанных ниже последовательностей команд используется последняя версия Azure PowerShell. См. статью Начало работы с Azure PowerShell.

Указав правильные значения, выполните полученный блок в командной строке Azure PowerShell или в интегрированной среде сценариев PowerShell (ISE) на локальном компьютере.

Совет

Чтобы создать готовые к выполнению командные блоки PowerShell на основе пользовательских параметров, используйте эту книгу конфигурации Microsoft Excel.

# Set up variables common to both virtual machines

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$subnetName="<Table S - Item 1 - Value column>"

$avName="<Table A - Item 1 - Availability set name column>"

$rgNameTier="<Table R - Item 1 - Resource group name column>"

$rgNameInfra="<Table R - Item 4 - Resource group name column>"

$rgName=$rgNameInfra

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnetName

$rgName=$rgNameTier

$avSet=Get-AzAvailabilitySet -Name $avName -ResourceGroupName $rgName

# Create the first domain controller

$vmName="<Table M - Item 1 - Virtual machine name column>"

$vmSize="<Table M - Item 1 - Minimum size column>"

$staticIP="<Table I - Item 1 - Value column>"

$diskStorageType="<Table M - Item 1 - Storage type column>"

$diskSize=<size of the extra disk for Active Directory Domain Services (AD DS) data in GB>

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $subnet -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

$diskConfig=New-AzDiskConfig -AccountType $diskStorageType -Location $locName -CreateOption Empty -DiskSizeGB $diskSize

$dataDisk1=New-AzDisk -DiskName ($vmName + "-DataDisk1") -Disk $diskConfig -ResourceGroupName $rgName

$vm=Add-AzVMDataDisk -VM $vm -Name ($vmName + "-DataDisk1") -CreateOption Attach -ManagedDiskId $dataDisk1.Id -Lun 1

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the first domain controller."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

# Create the second domain controller

$vmName="<Table M - Item 2 - Virtual machine name column>"

$vmSize="<Table M - Item 2 - Minimum size column>"

$staticIP="<Table I - Item 2 - Value column>"

$diskStorageType="<Table M - Item 2 - Storage type column>"

$diskSize=<size of the extra disk for AD DS data in GB>

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $subnet -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

$diskConfig=New-AzDiskConfig -AccountType $diskStorageType -Location $locName -CreateOption Empty -DiskSizeGB $diskSize

$dataDisk1=New-AzDisk -DiskName ($vmName + "-DataDisk1") -Disk $diskConfig -ResourceGroupName $rgName

$vm=Add-AzVMDataDisk -VM $vm -Name ($vmName + "-DataDisk1") -CreateOption Attach -ManagedDiskId $dataDisk1.Id -Lun 1

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the second domain controller."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

# Create the directory synchronization server

$vmName="<Table M - Item 3 - Virtual machine name column>"

$vmSize="<Table M - Item 3 - Minimum size column>"

$staticIP="<Table I - Item 3 - Value column>"

$diskStorageType="<Table M - Item 3 - Storage type column>"

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $subnet -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the directory synchronization server."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

Примечание.

Эти виртуальные машины предназначены для работы в интрасети, поэтому им не назначается общедоступный IP-адрес или DNS-имя домена и они не подключаются к Интернету. Однако это также означает, что к ним невозможно подключиться с помощью портала Azure. Команда Подключиться недоступна при просмотре свойств виртуальной машины. Используйте программу "Подключение к удаленному рабочему столу" или другое аналогичное средство, чтобы подключиться к виртуальной машине по ее частному IP-адресу или DNS-имени интрасети.

Настройка первого контроллера домена

Используя любой клиент удаленного рабочего стола, создайте подключение к удаленному рабочему столу для виртуальной машины первого контроллера домена. Используйте DNS-имя интрасети или имя компьютера, а также учетные данные локального администратора.

Затем добавьте дополнительный диск данных на первый контроллер домена с помощью следующей команды из командной строки Windows PowerShell на первой виртуальной машине контроллера домена:

Get-Disk | Where PartitionStyle -eq "RAW" | Initialize-Disk -PartitionStyle MBR -PassThru | New-Partition -AssignDriveLetter -UseMaximumSize | Format-Volume -FileSystem NTFS -NewFileSystemLabel "WSAD Data"

Затем протестируйте соединение первого контроллера домена с расположениями в сети организации с помощью команды ping для имен и IP-адресов ресурсов в этой сети.

Это позволяет убедиться, что разрешение DNS-имен работает надлежащим образом (виртуальная машина правильно настроена с указанием локальных DNS-серверов), а в распределенную виртуальную сеть и из нее можно отправлять пакеты. В случае сбоя базового теста обратитесь в ИТ-отдел для устранения проблем с разрешением DNS-имен и доставкой пакетов.

Затем в командной строке Windows PowerShell на первом контроллере домена выполните следующие команды:

$domname="<DNS domain name of the domain for which this computer will be a domain controller, such as corp.contoso.com>"

$cred = Get-Credential -Message "Enter credentials of an account with permission to join a new domain controller to the domain"

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

Install-ADDSDomainController -InstallDns -DomainName $domname -DatabasePath "F:\NTDS" -SysvolPath "F:\SYSVOL" -LogPath "F:\Logs" -Credential $cred

Вам будет предложено указать учетные данные администратора домена. Компьютер перезагрузится.

Настройка второго контроллера домена

Используя любой клиент удаленного рабочего стола, создайте подключение к удаленному рабочему столу на виртуальной машине второго контроллера домена. Используйте DNS-имя интрасети или имя компьютера, а также учетные данные локального администратора.

Затем необходимо добавить дополнительный диск данных во второй контроллер домена с помощью следующей команды из командной строки Windows PowerShell на второй виртуальной машине контроллера домена:

Get-Disk | Where PartitionStyle -eq "RAW" | Initialize-Disk -PartitionStyle MBR -PassThru | New-Partition -AssignDriveLetter -UseMaximumSize | Format-Volume -FileSystem NTFS -NewFileSystemLabel "WSAD Data"

Затем выполните следующие команды:

$domname="<DNS domain name of the domain for which this computer will be a domain controller, such as corp.contoso.com>"

$cred = Get-Credential -Message "Enter credentials of an account with permission to join a new domain controller to the domain"

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

Install-ADDSDomainController -InstallDns -DomainName $domname -DatabasePath "F:\NTDS" -SysvolPath "F:\SYSVOL" -LogPath "F:\Logs" -Credential $cred

Вам будет предложено указать учетные данные администратора домена. Компьютер перезагрузится.

Теперь необходимо обновить DNS-серверы для виртуальной сети, чтобы служба Azure назначила виртуальным машинам IP-адреса двух новых контроллеров домена в качестве DNS-серверов. Заполните переменные, а затем выполните следующие команды из командной строки Windows PowerShell на локальном компьютере:

$rgName="<Table R - Item 4 - Resource group name column>"

$adrgName="<Table R - Item 1 - Resource group name column>"

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$onpremDNSIP1="<Table D - Item 1 - DNS server IP address column>"

$onpremDNSIP2="<Table D - Item 2 - DNS server IP address column>"

$staticIP1="<Table I - Item 1 - Value column>"

$staticIP2="<Table I - Item 2 - Value column>"

$firstDCName="<Table M - Item 1 - Virtual machine name column>"

$secondDCName="<Table M - Item 2 - Virtual machine name column>"

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$vnet.DhcpOptions.DnsServers.Add($staticIP1)

$vnet.DhcpOptions.DnsServers.Add($staticIP2)

$vnet.DhcpOptions.DnsServers.Remove($onpremDNSIP1)

$vnet.DhcpOptions.DnsServers.Remove($onpremDNSIP2)

Set-AzVirtualNetwork -VirtualNetwork $vnet

Restart-AzVM -ResourceGroupName $adrgName -Name $firstDCName

Restart-AzVM -ResourceGroupName $adrgName -Name $secondDCName

Обратите внимание, что мы перезагружаем два контроллера домена, чтобы они не были настроены с указанием локальных DNS-серверов. Так как они оба сами являются DNS-серверами, эти контроллеры были автоматически настроены с указанием локальных DNS-серверов пересылки при повышении до контроллеров домена.

После этого необходимо создать сайт репликации Active Directory, чтобы убедиться, что серверы в виртуальной сети Azure используют локальные контроллеры домена. Подключитесь к любому контроллеру домена, используя учетную запись администратора домена, и выполните следующие команды в командной строке Windows PowerShell с правами администратора:

$vnet="<Table V - Item 1 - Value column>"

$vnetSpace="<Table V - Item 4 - Value column>"

New-ADReplicationSite -Name $vnet

New-ADReplicationSubnet -Name $vnetSpace -Site $vnet

Настройка сервера синхронизации каталогов

Используйте клиент удаленного рабочего стола по своему выбору и создайте подключение удаленного рабочего стола к виртуальной машине сервера синхронизации каталогов. Используйте DNS-имя интрасети или имя компьютера, а также учетные данные локального администратора.

Затем присоедините его к соответствующему домену AD DS с помощью этих команд в командной строке Windows PowerShell.

$domName="<AD DS domain name to join, such as corp.contoso.com>"

$cred=Get-Credential -Message "Type the name and password of a domain account."

Add-Computer -DomainName $domName -Credential $cred

Restart-Computer

Здесь показана конфигурация, полученная в результате успешного выполнения этого этапа (с заполнителями вместо имен компьютеров).

Этап 2. Контроллеры домена и сервер синхронизации каталогов для инфраструктуры федеративной проверки подлинности высокого уровня доступности в Azure

Следующее действие

Использование этапа 3. Настройка серверов AD FS для продолжения настройки этой рабочей нагрузки.

См. также

Федеративное удостоверение для среды разработки и тестирования Microsoft 365

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по