Реализация разделенного туннелирования VPN для Microsoft 365

Примечание.

Эта статья является частью набора статей, которые рассматривают оптимизацию Microsoft 365 для удаленных пользователей.

- Общие сведения об использовании разделенного туннелирования VPN для оптимизации подключения к Microsoft 365 для удаленных пользователей см. в статье Обзор: раздельное туннелирование VPN для Microsoft 365.

- Подробный список сценариев разделенного туннелирования VPN см. в статье Общие сценарии разделенного туннелирования VPN для Microsoft 365.

- Рекомендации по защите трафика мультимедиа Teams в средах разделенного туннелирования VPN см. в статье Защита трафика мультимедиа Teams для раздельного туннелирования VPN.

- Сведения о настройке потоковых и динамических событий в средах VPN см. в статье Особые рекомендации по потоковой передаче и трансляциям в средах VPN.

- Сведения об оптимизации производительности клиентов Microsoft 365 по всему миру для пользователей в Китае см. в статье Оптимизация производительности Microsoft 365 для пользователей из Китая.

Рекомендуемая стратегия Майкрософт по оптимизации подключения к удаленному рабочему сотруднику ориентирована на быстрое устранение проблем и обеспечение высокой производительности с помощью нескольких простых шагов. Эти шаги корректируют устаревший подход к VPN для нескольких определенных конечных точек, которые обходят узкие VPN-серверы. Эквивалентная или даже превосходная модель безопасности может применяться на разных уровнях, чтобы избавить от необходимости защищать весь трафик на выходе корпоративной сети. В большинстве случаев это может быть эффективно достигнуто в течение нескольких часов, а затем масштабируется для других рабочих нагрузок по мере необходимости и времени требований.

Внедрение раздельного VPN-туннелирования

В этой статье вы найдете простые шаги, необходимые для переноса архитектуры VPN-клиента из туннеля, принудительного VPN-туннеля в туннел принудительного VPN с несколькими доверенными исключениями, модель разделенного vpn-туннеля No 2 в статье Общие сценарии разделенного туннелирования VPN для Microsoft 365.

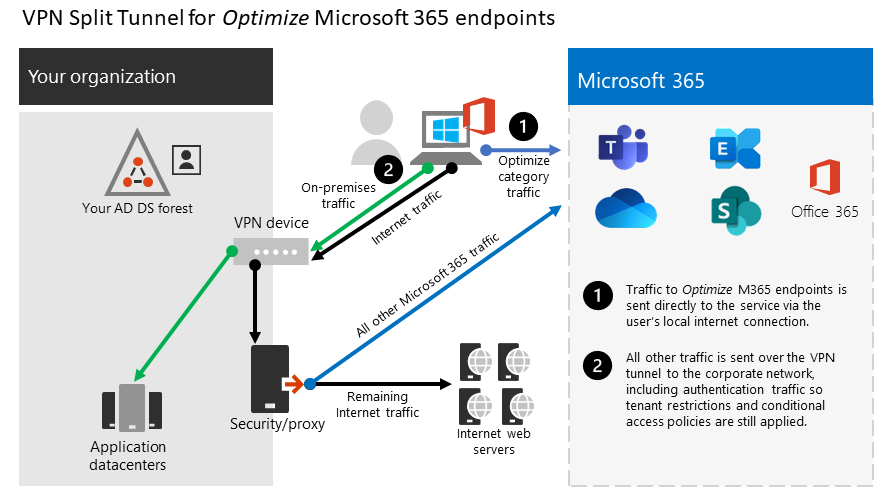

На приведенной ниже диаграмме показано, как работает рекомендуемое VPN-решение для разделения туннелей

1. Определите конечные точки для оптимизации

В статье о URL-адресах и диапазонах IP-адресов Microsoft 365 корпорация Майкрософт четко определяет ключевые конечные точки, необходимые для оптимизации, и классифицирует их как оптимизированные. В настоящее время необходимо оптимизировать только четыре URL-адреса и 20 IP-подсетей. На эту небольшую группу конечных точек приходится около 70–80 % объема трафика к службе Microsoft 365, включая конечные точки, чувствительные к задержке, например для мультимедиа Teams. По сути, это трафик, о который мы должны позаботиться, а также трафик, который окажет невероятное давление на традиционные сетевые пути и VPN-инфраструктуру.

URL в этой категории имеют следующие характеристики:

- Находятся ли Microsoft в собственности и управляются конечными точками, размещенными на инфраструктуре Microsoft

- Есть IP-адреса

- Низкий уровень изменений и, как ожидается, останется небольшим числом (в настоящее время 20 IP-подсетей)

- Чувствительны ли пропускная способность и / или задержка

- Могут иметь необходимые элементы безопасности, предоставляемые в сервисе, а не встроенные в сеть

- На долю около 70–80 % объема трафика в службу Microsoft 365

Дополнительные сведения о конечных точках Microsoft 365 и их классификации и управлении ими см. в статье Управление конечными точками Microsoft 365.

Оптимизация URL-адресов

Текущие URL-адреса оптимизации можно найти в таблице ниже. В большинстве случаев необходимо использовать конечные точки URL-адреса только в файле PAC браузера, в котором конечные точки настроены на прямую отправку, а не на прокси-сервер.

| Оптимизация URL-адресов | Порт/протокол | Назначение |

|---|---|---|

| https://outlook.office365.com | TCP 443 | Это один из основных URL-адресов, которые Outlook использует для подключения к своему серверу Exchange Online, и он использует большой объем трафика и количество подключений. Низкая задержка в сети требуется для сетевых функций, включая: мгновенный поиск, другие календари почтовых ящиков, поиск занятости / занятости, управление правилами и оповещениями, онлайн-архив Exchange, отправка электронных писем из папки «Исходящие». |

| https://outlook.office.com | TCP 443 | Этот URL-адрес используется для Outlook Online Web Access для подключения к серверу Exchange Online и чувствителен к задержке в сети. Связь особенно необходима для загрузки и выгрузки больших файлов с помощью SharePoint Online. |

https://\<tenant\>.sharepoint.com |

TCP 443 | Это основной URL-адрес для SharePoint Online с высокой пропускной способностью. |

https://\<tenant\>-my.sharepoint.com |

TCP 443 | Это основной URL-адрес для OneDrive для бизнеса, он имеет высокую пропускную способность и, возможно, большое количество подключений из инструмента OneDrive для бизнеса Sync. |

| Команды Media IPs (без URL) | UDP 3478, 3479, 3480, и 3481 | Распределение трафика обнаружения ретранслятора и трафик в режиме реального времени. Это конечные точки, используемые для трафика мультимедиа Skype для бизнеса и Microsoft Teams (вызовы, собрания и т. д.). Большинство конечных точек предоставляются, когда клиент Microsoft Teams устанавливает вызов (и содержатся в IP-адресах, указанных для службы). Использование протокола UDP требуется для оптимального качества медиа. |

В приведенных выше примерах клиент следует заменить именем клиента Microsoft 365. Например, contoso.onmicrosoft.com будут использовать contoso.sharepoint.com и contoso-my.sharepoint.com.

Оптимизировать диапазоны IP-адресов

На момент записи диапазоны IP-адресов, которым соответствуют эти конечные точки, были следующими. Настоятельно рекомендуется использовать скрипт, например этот пример, веб-службу IP-адресов и URL-адресов Microsoft 365 или страницу URL/IP , чтобы проверить наличие обновлений при применении конфигурации и установить политику, чтобы регулярно делать это. Если используется непрерывная оценка доступа, см. раздел Вариант IP-адреса непрерывной оценки доступа. Маршрутизация оптимизированных IP-адресов через доверенный IP-адрес или VPN может потребоваться, чтобы предотвратить сбой блоков, связанных с insufficient_claims или мгновенной проверкой принудительного применения IP-адресов в определенных сценариях.

104.146.128.0/17

13.107.128.0/22

13.107.136.0/22

13.107.18.10/31

13.107.6.152/31

13.107.64.0/18

131.253.33.215/32

132.245.0.0/16

150.171.32.0/22

150.171.40.0/22

204.79.197.215/32

23.103.160.0/20

40.104.0.0/15

40.108.128.0/17

40.96.0.0/13

52.104.0.0/14

52.112.0.0/14

52.96.0.0/14

52.122.0.0/15

2. Оптимизируйте доступ к этим конечным точкам через VPN

Теперь, когда мы определили эти критические конечные точки, нам нужно отвести их от VPN-туннеля и позволить им использовать локальное интернет-соединение пользователя для прямого подключения к услуге. Способ, которым это выполняется, зависит от используемого продукта VPN и платформы компьютера, но большинство решений VPN позволяют применять эту логику в некоторой простой конфигурации политики. Дополнительные сведения об разделениях связанных туннелей для платформ VPN см. в статье инструкции по выбору распространенных платформ VPN.

Если вы хотите протестировать решение вручную, вы можете выполнить следующий пример PowerShell, чтобы эмулировать решение на уровне таблицы маршрутов. В этом примере добавляется маршрут для каждой из подсетей Teams Media IP в таблицу маршрутов. Вы можете протестировать производительность мультимедии Teams до и после и наблюдать разницу в маршрутах для указанных конечных точек.

Пример: добавление IP-подсетей Teams Media в таблицу маршрутов

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

$destPrefix = "52.120.0.0/14", "52.112.0.0/14", "13.107.64.0/18" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

В приведенном выше сценарии $intIndex - это индекс интерфейса, подключенного к Интернету (найдите, запустив get-netadapter в PowerShell; найдите значение ifIndex), а $gateway - это шлюз по умолчанию для этого интерфейса (найдите, запустив ipconfig в командную строку или (Get-NetIPConfiguration | Foreach IPv4DefaultGateway) .NextHop в PowerShell).

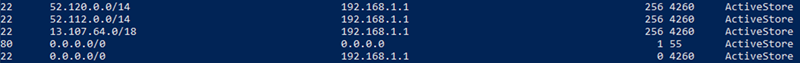

После добавления маршрутов вы можете подтвердить правильность таблицы маршрутов, запустив печать маршрута в командной строке или PowerShell. Вывод должен содержать маршруты, которые вы добавили, показывая индекс интерфейса (22 в этом примере) и шлюз для этого интерфейса (192.168.1.1 в этом примере):

Чтобы добавить маршруты для всех текущих диапазонов IP-адресов в категории Optimize, можно использовать следующий вариант сценария, чтобы запросить веб-службу IP-адресов и URL-адресов Microsoft 365 для текущего набора подсетей Optimize IP и добавить их в таблицу маршрутов.

Пример: добавление всех подсетей оптимизации в таблицу маршрутов

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Если вы случайно добавили маршруты с неверными параметрами или просто хотите отменить изменения, вы можете удалить только что добавленные маршруты с помощью следующей команды:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Клиент VPN должен быть настроен таким образом, чтобы трафик на IP-адреса Оптимизация направлялся таким образом. Это позволяет трафику использовать локальные ресурсы Майкрософт, такие как Microsoft 365 Service Front Door, например Azure Front Door , который предоставляет службы и конечные точки подключения Microsoft 365 как можно ближе к вашим пользователям. Это позволяет нам обеспечить высокий уровень производительности для пользователей, где бы они ни находились, и в полной мере воспользоваться преимуществами глобальной сети Майкрософт мирового класса, которая, вероятно, находится в пределах нескольких миллисекундах от прямого исходящего трафика ваших пользователей.

Рекомендации по выбору распространенных платформ VPN

В этом разделе приведены ссылки на подробные руководства по реализации раздельного туннелирования для трафика Microsoft 365 от наиболее распространенных партнеров в этом пространстве. Мы добавим дополнительные руководства по мере их появления.

- VPN-клиент Windows 10: оптимизация трафика Microsoft 365 для удаленных сотрудников с помощью собственного VPN-клиента Windows 10

- Cisco Anyconnect: оптимизируйте разделительный туннель Anyconnect для Office365

- Palo Alto GlobalProtect: оптимизация трафика Microsoft 365 через VPN Split Tunnel Exclude Access Route

- F5 Networks BIG-IP APM: оптимизация трафика Microsoft 365 при удаленном доступе через VPN при использовании BIG-IP APM

- Citrix Gateway: оптимизация раздельного VPN-туннелирования Citrix Gateway для Office365

- Pulse Secure: VPN-туннелирование: настройка раздельного туннелирования для исключения приложений Microsoft 365

- Check Point VPN: настройка Split Tunnel для Microsoft 365 и других приложений SaaS

Связанные статьи

Обзор: раздельное туннелирование VPN для Microsoft 365

Распространенные сценарии раздельного туннелирования VPN для Microsoft 365

Защита медиатрафика Teams в раздельном VPN-туннелировании

Особые рекомендации по потоковой трансляции и трансляциям в средах VPN

Оптимизация производительности Microsoft 365 для пользователей из Китая

Принципы сетевого подключения к Microsoft 365

Оценка сетевого подключения Microsoft 365

Настройка сети и производительности Microsoft 365

Запуск по VPN: как Microsoft поддерживает подключение своих удаленных сотрудников

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по