Обзор: раздельное туннелирование VPN для Microsoft 365

Примечание.

Эта статья является частью набора статей, которые рассматривают оптимизацию Microsoft 365 для удаленных пользователей.

- Подробные рекомендации по реализации раздельного туннелирования VPN см. в статье Реализация раздельного туннелирования VPN для Microsoft 365.

- Подробный список сценариев разделенного туннелирования VPN см. в статье Общие сценарии разделенного туннелирования VPN для Microsoft 365.

- Рекомендации по защите трафика мультимедиа Teams в средах разделенного туннелирования VPN см. в статье Защита трафика мультимедиа Teams для раздельного туннелирования VPN.

- Сведения о настройке Stream и трансляций в средах VPN см. в статье Особые рекомендации по Stream и трансляциям в средах VPN.

- Сведения об оптимизации производительности клиента Microsoft 365 по всему миру для пользователей в Китае см. в статье Оптимизация производительности Microsoft 365 для пользователей из Китая.

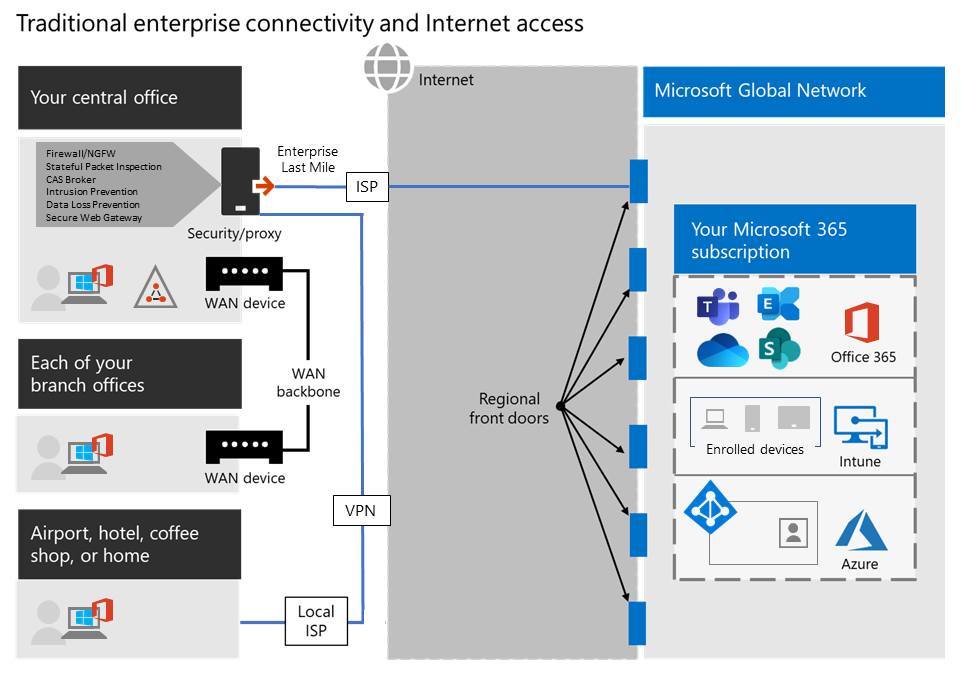

Предприятия традиционно использовали VPN для поддержки безопасного удаленного взаимодействия для своих пользователей. Хотя основные рабочие нагрузки оставались локальными, VPN-подключение от удаленного клиента, перенаправленное через центр обработки данных в корпоративной сети, было основным способом доступа удаленных пользователей к корпоративным ресурсам. Чтобы защитить эти соединения, предприятия создают уровни решений сетевой безопасности вдоль путей VPN. Эта безопасность была создана для защиты внутренней инфраструктуры и для защиты мобильного просмотра внешних веб-сайтов путем перенаправления трафика в VPN, а затем через локальный периметр Интернета. VPN, периметры сети и связанная инфраструктура безопасности часто специально создавались и масштабировались для определенного объема трафика, как правило, с большинством подключений, инициируемых из корпоративной сети, и большая часть из них остается в пределах внутренних сетевых границ.

В течение некоторого времени модели VPN, в которых все подключения с удаленного пользовательского устройства перенаправлялись обратно в локальную сеть (известную как принудительное туннелирование), были в основном устойчивыми, до тех пор пока количество удаленных пользователей было скромным и объемы трафика, пересекающие VPN, были низкими. Некоторые клиенты продолжали использовать принудительное туннелирование VPN в качестве статус-кво даже после того, как их приложения переместились из корпоративного периметра в общедоступные облака SaaS.

Использование принудительных туннелированных VPN для подключения к распределенным и чувствительным к производительности облачным приложениям является неоптимальным, но некоторые предприятия приняли негативные последствия, с тем чтобы сохранить статус-кво безопасности. Пример схемы этого сценария можно увидеть здесь:

Рис. 1. Традиционное решение принудительного VPN туннеля.

Эта проблема растет в течение многих лет, и многие клиенты сообщают о значительном сдвиге шаблонов сетевого трафика. Трафик, который раньше оставался локальным, теперь подключается к внешним облачным конечным точкам. Многие клиенты Майкрософт сообщают, что ранее около 80% сетевого трафика было в какой-то внутренний источник (представленный пунктирной линией на предыдущей схеме). В 2020 году это число сократилось примерно до 20% или ниже, так как основные рабочие нагрузки были перенесены в облако. Эти тенденции не являются редкостью для других предприятий. Со временем, по мере продвижения в облако, приведенная выше модель становится все более громоздкой и неустойчивой, что не позволяет организации быть гибкой при переходе в мир, ориентированный на облако.

Глобальный кризис с COVID-19 обострил эту проблему и потребовал немедленного исправления. Необходимость обеспечения безопасности сотрудников вызвала беспрецедентные требования к ИТ-отделам предприятия для поддержки работы из дома в массовом масштабе, что по-прежнему верно в посткризисную эпоху. Microsoft 365 хорошо подходит для того, чтобы помочь клиентам выполнить это требование, но высокий параллелизм пользователей, работающих из дома, создает большой объем трафика Microsoft 365, который, если он направляется через принудительное vpn-подключение туннеля и периметры локальной сети, приводит к быстрому насыщению и запуску инфраструктуры VPN из-за недостатка емкости. В этой посткризисной реальности использование VPN для доступа к Microsoft 365 больше не является просто препятствием для производительности, а жесткой стеной, которая влияет не только на Microsoft 365, но и на критические бизнес-операции, которые по-прежнему должны полагаться на VPN для работы.

Корпорация Майкрософт тесно сотрудничает с клиентами и более широкой отраслью для предоставления эффективных и современных решений этих проблем в рамках наших собственных служб и в соответствии с лучшими отраслевыми практиками. Принципы подключения для службы Microsoft 365 разработаны для эффективной работы удаленных пользователей, но при этом позволяют организации поддерживать безопасность и контроль над их подключением. Эти решения также могут быть реализованы быстро с ограниченной работой, но добиться значительного положительного влияния на описанные выше проблемы.

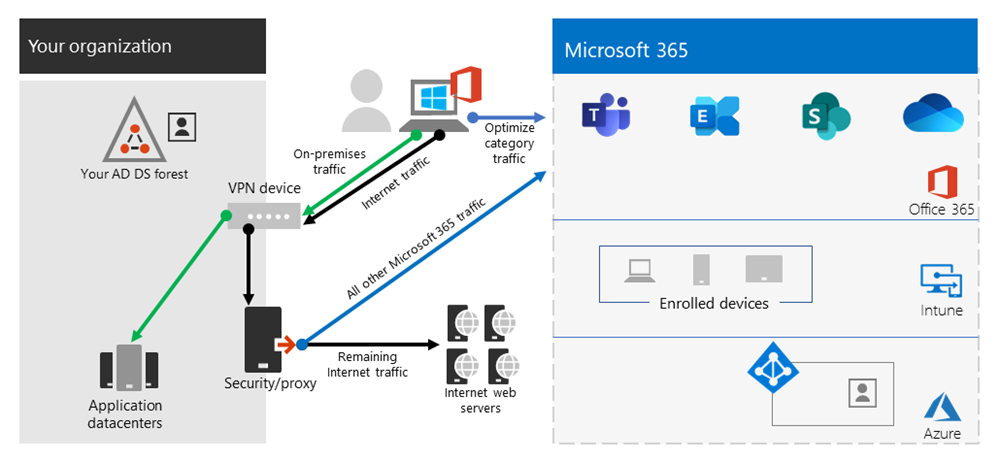

Для клиентов, которые подключают свои устройства удаленных рабочих к корпоративной сети или облачной инфраструктуре через VPN, корпорация Майкрософт рекомендует маршрутизировать ключевые сценарии Microsoft 365, такие как Microsoft Teams, SharePoint и Exchange Online, через конфигурацию разделенного VPN-туннеля. Это становится особенно важным, поскольку стратегия переднего плана по повышению производительности сотрудников во время крупномасштабных мероприятий на работе из дома, таких как кризис COVID-19.

Рис. 2. Решение разделенного туннеля VPN с определенными исключениями Microsoft 365, отправляемыми непосредственно в службу. Весь остальной трафик проходит через VPN-туннель независимо от назначения.

Суть этого подхода заключается в предоставлении предприятиям метода для снижения риска насыщения VPN-инфраструктуры и резкого повышения производительности Microsoft 365 в кратчайшие сроки. Настройка VPN-клиентов для разрешения наиболее важного трафика Microsoft 365 с большим объемом для обхода VPN-туннеля обеспечивает следующие преимущества:

Немедленно устраняет основную причину большинства проблем с производительностью и емкостью сети, сообщаемых клиентом, в корпоративных VPN-архитектурах, влияющих на взаимодействие с пользователем Microsoft 365.

Рекомендуемое решение специально предназначено для конечных точек службы Microsoft 365, классифицированных как Optimize , в статье URL-адреса и диапазоны IP-адресов Microsoft 365. Трафик к этим конечным точкам очень чувствителен к задержке и регулированию пропускной способности, поэтому возможность обхода VPN-туннеля может значительно улучшить взаимодействие с конечными пользователями, а также снизить нагрузку на корпоративную сеть. Подключения Microsoft 365, которые не составляют большую часть пропускной способности или занимаемой пользователем нагрузки, могут по-прежнему маршрутизироваться через VPN-туннель вместе с остальным трафиком, связанным с Интернетом. Для получения дополнительной информации см. Стратегию VPN с разделенным туннелем.

Может быстро настраиваться, тестироваться и реализовываться клиентами без дополнительных требований к инфраструктуре или приложениям.

В зависимости от платформы VPN и сетевой архитектуры, внедрение может занять всего несколько часов. Дополнительные сведения см. в статье Внедрение раздельного VPN-туннелирования.

Сохраняет состояние безопасности реализации VPN клиента, не меняя способ маршрутизации других соединений, включая трафик в Интернет

Рекомендуемая конфигурация следует принципу наименьших привилегий для исключений трафика VPN и позволяет клиентам реализовать VPN с разделенным туннелем, не подвергая пользователей или инфраструктуру дополнительным рискам безопасности. Сетевой трафик, направляемый непосредственно в конечные точки Microsoft 365, шифруется, проверяется на целостность стеками клиентских приложений Office и ограничивается IP-адресами, выделенными для служб Microsoft 365, защищенными как на уровне приложения, так и на уровне сети. Дополнительные сведения см. в разделе Альтернативные способы обеспечения профессионалами безопасности и ИТ-отделом современных средств управления безопасностью в современных уникальных сценариях удаленной работы (блог Microsoft Security Team).

Поддерживается большинством корпоративных VPN-платформ

Microsoft продолжает сотрудничать с отраслевыми партнерами, производящими коммерческие решения VPN, чтобы помочь партнерам разработать целевые руководства и шаблоны конфигурации для своих решений в соответствии с приведенными выше рекомендациями. Для получения дополнительной информации см. Руководства HOWTO для распространенных платформ VPN.

Совет

Корпорация Майкрософт рекомендует сосредоточиться на конфигурации VPN с разделением туннеля на документированные выделенные диапазоны IP-адресов для служб Microsoft 365. Конфигурации разделенного туннеля на основе FQDN или AppID, хотя и возможны на некоторых платформах VPN-клиентов, могут не полностью охватывать ключевые сценарии Microsoft 365 и конфликтовать с правилами маршрутизации VPN на основе IP-адресов. По этой причине корпорация Майкрософт не рекомендует использовать полные доменные имена Microsoft 365 для настройки VPN с разделением туннеля. Использование конфигурации FQDN может быть полезно в других связанных сценариях, таких как настройки файла .pac или для реализации обхода прокси.

Полное руководство по реализации см. в статье Реализация разделенного туннелирования VPN для Microsoft 365.

Пошаговый процесс настройки Microsoft 365 для удаленных сотрудников см. в статье Настройка инфраструктуры для удаленной работы.

Стратегия VPN с разделением туннелей

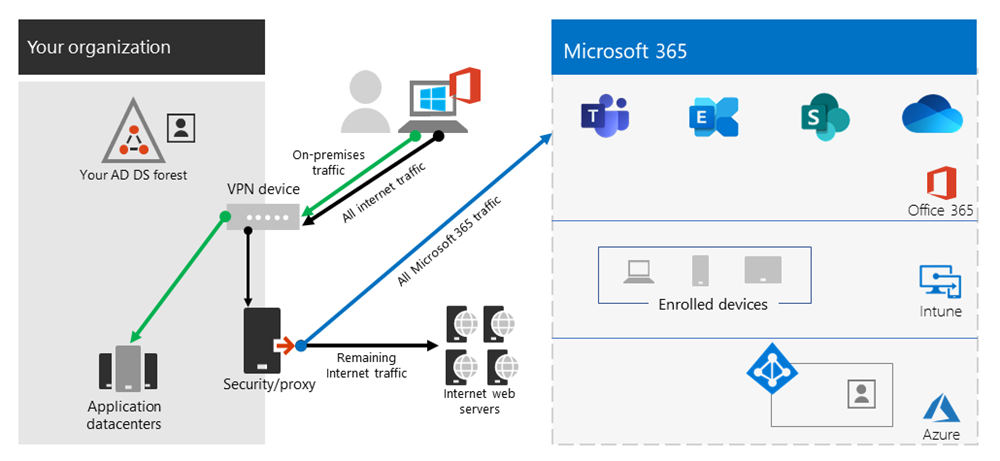

Традиционные корпоративные сети часто предназначены для безопасной работы в предоблачном мире, где наиболее важные данные, службы, приложения размещаются в локальной среде и напрямую подключены к внутренней корпоративной сети, как и большинство пользователей. Таким образом, сетевая инфраструктура построена вокруг этих элементов в том, что филиалы подключены к головному офису через сети многопротокольной коммутации по меткам (MPLS), а удаленные пользователи должны подключаться к корпоративной сети через VPN для доступа как к конечным точкам помещений, так и к Интернету. В этой модели весь трафик от удаленных пользователей проходит через корпоративную сеть и направляется в облачную службу через общую выходную точку.

Рис. 2. Общее VPN-решение для удаленных пользователей, при котором весь трафик принудительно возвращается в корпоративную сеть независимо от назначения.

Когда организации перемещают данные и приложения в облако, эта модель стала менее эффективной, так как она быстро становится громоздкой, дорогой и немасштабируемой, что значительно влияет на производительность сети и эффективность пользователей и ограничивает способность организации адаптироваться к меняющимся потребностям. Многочисленные клиенты Майкрософт сообщили, что несколько лет назад 80% сетевого трафика было в направлении внутреннего назначения, но в 2020 году 80% трафика подключаются к внешнему облачному ресурсу.

Кризис COVID-19 усугубил эту проблему и потребовал немедленного решения для подавляющего большинства организаций. Многие клиенты обнаружили, что принудительная модель VPN не является достаточно масштабируемой или производительной для 100 % сценариев удаленной работы, таких как то, что требуется в этом кризисе. Для эффективной работы этих организаций требуются быстрые решения.

Для службы Microsoft 365 корпорация Майкрософт разработала требования к подключению для службы с учетом этой проблемы, где можно просто и быстро оптимизировать целенаправленный, строго контролируемый и относительно статический набор конечных точек службы, чтобы обеспечить высокую производительность для пользователей, обращаюющихся к службе, и снизить нагрузку на инфраструктуру VPN, чтобы ее можно было использовать трафиком, который по-прежнему требуется.

Microsoft 365 классифицирует необходимые конечные точки для Microsoft 365 на три категории: Optimize, Allow и Default. Конечные точки с меткой Оптимизация находятся в центре нашего внимания и имеют следующие характеристики:

- Находятся ли Microsoft в собственности и управляются конечными точками, размещенными на инфраструктуре Microsoft

- Предназначены для основных рабочих нагрузок Microsoft 365, таких как Exchange Online, SharePoint, Skype для бизнеса Online и Microsoft Teams.

- Есть IP-адреса

- Низкий уровень изменений и, как ожидается, останется небольшим числом (в настоящее время 20 IP-подсетей)

- Чувствительны к большой громкости и / или задержке

- Могут иметь необходимые элементы безопасности, предоставляемые в сервисе, а не встроенные в сеть

- На долю около 70–80 % объема трафика в службу Microsoft 365

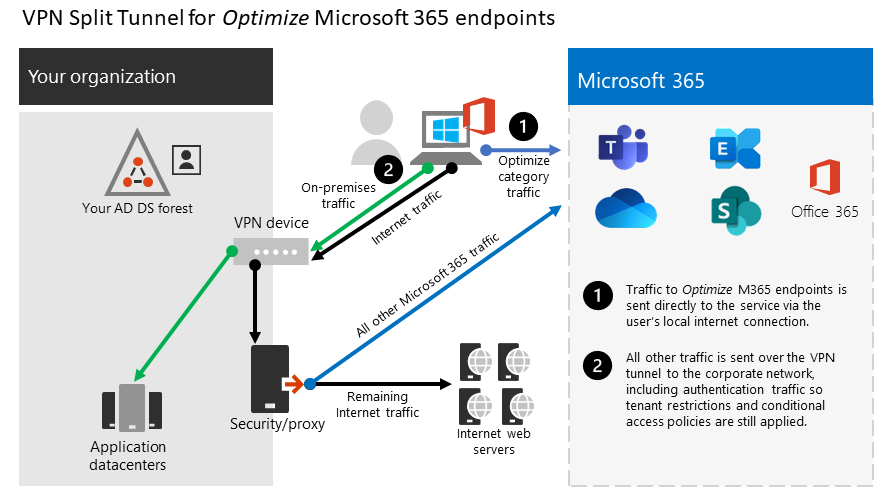

Этот набор конечных точек с жесткой областью можно разделить из принудительного VPN-туннеля и безопасно и напрямую отправить в службу Microsoft 365 через локальный интерфейс пользователя. Это называется раздельное туннелирование.

Элементы безопасности, такие как защита от потери данных, защита от av, проверка подлинности и управление доступом, могут быть доставлены гораздо эффективнее для этих конечных точек на разных уровнях в службе. Так как мы также отвлекаем большую часть объема трафика от решения VPN, это освобождает емкость VPN для критически важного для бизнеса трафика, который по-прежнему зависит от него. Это также должно устранить необходимость во многих случаях проходить длительную и дорогостоящую программу обновления, чтобы справиться с этим новым способом работы.

Рис. 3. Решение разделенного туннеля VPN с определенными исключениями Microsoft 365, отправленными непосредственно в службу. Весь остальной трафик принудительно возвращается в корпоративную сеть независимо от назначения.

С точки зрения безопасности, у Microsoft есть множество функций безопасности, которые можно использовать для обеспечения аналогичной или даже улучшенной безопасности, чем при встроенной проверке локальных стеков безопасности. Сообщение в блоге группы безопасности Microsoft Альтернативные способы обеспечения профессионалами безопасности и ИТ-отделом современных средств управления безопасностью в современных уникальных сценариях удаленной работы содержит четкое описание доступных функций, и в этой статье вы найдете более подробное руководство. Вы также можете прочитать о внедрении раздельного VPN-туннелирования Microsoft в статье Запуск по VPN: как Microsoft поддерживает подключение своих удаленных сотрудников.

Во многих случаях эта реализация может быть достигнута за считанные часы, что позволяет быстро решить одну из самых насущных проблем, с которыми сталкиваются организации, поскольку они быстро переходят к полномасштабной удаленной работе. Рекомендации по реализации разделенного туннеля VPN см. в статье Реализация разделенного туннелирования VPN для Microsoft 365.

Вопросы и ответы

Группа безопасности Майкрософт опубликовала публикацию в блоге альтернативных способов для специалистов по безопасности и ИТ-специалистов по обеспечению современных средств управления безопасностью в уникальных сценариях удаленной работы, в которой описываются ключевые способы, которыми специалисты по безопасности и ИТ-специалисты могут достичь современных средств управления безопасностью в современных уникальных сценариях удаленной работы. Кроме того, ниже приведены некоторые распространенные вопросы и ответы клиентов по этому вопросу.

Разделы справки остановить доступ пользователей к другим клиентам, которым я не доверяю, где они могли бы эксфильтровать данные?

Ответ - функция, называемая ограничениями арендатора. Трафик проверки подлинности не является большим или особенно чувствительным к задержкам, поэтому его можно отправлять через VPN-решение на локальный прокси-сервер, где применяется эта функция. Здесь ведется список разрешенных доверенных клиентов, и если клиент пытается получить маркер для клиента, который не является доверенным, прокси-сервер просто отклоняет запрос. Если арендатору доверяют, токен доступен, если у пользователя есть необходимые учетные данные и права.

Таким образом, несмотря на то, что пользователь может установить TCP/UDP-подключение к помеченным конечным точкам Optimize, без допустимого маркера для доступа к рассматриваемому клиенту, он просто не может войти в систему и получить доступ к данным или переместить их.

Разрешает ли эта модель доступ к потребительским службам, таким как личные учетные записи OneDrive?

Нет, это не так, конечные точки Microsoft 365 не совпадают со службами потребителей (Onedrive.live.com в качестве примера), поэтому разделенный туннель не позволит пользователю напрямую получить доступ к службам потребителей. Трафик к конечным точкам потребителей будет продолжать использовать VPN-туннель, и существующие политики будут продолжать применяться.

Как применить DLP и защитить свои конфиденциальные данные, когда трафик больше не проходит через мое локальное решение?

Чтобы предотвратить случайное раскрытие конфиденциальной информации, Microsoft 365 имеет широкий набор встроенных средств. Вы можете использовать встроенные возможности DLP Teams и SharePoint для обнаружения ненадлежащим образом хранимых или передаваемых конфиденциальных данных. Если в рамках стратегии удаленной работы используется политика "принеси свое устройство" (BYOD), можно использовать условный доступ на основе приложений , чтобы предотвратить скачивание конфиденциальных данных на личные устройства пользователей.

Как мне оценить и поддерживать контроль над аутентификацией пользователей, когда они подключаются напрямую?

В дополнение к функции ограничения арендатора, отмеченной в В1, политики условного доступа могут применяться для динамической оценки риска запроса аутентификации и соответствующей реакции. Корпорация Майкрософт рекомендует реализовать модель "Никому не доверяй" со временем, и мы можем использовать политики условного доступа Microsoft Entra для поддержания контроля в мобильных и облачных средах. Политики условного доступа могут использоваться для принятия в реальном времени решения об успешности запроса на проверку подлинности на основе многочисленных факторов, таких как:

- Устройство, устройство известно / доверено / домен присоединен?

- IP - запрос на аутентификацию поступает с известного корпоративного IP-адреса? Или из страны или региона, которым мы не доверяем?

- Приложение - авторизован ли пользователь для использования этого приложения?

Затем мы можем запустить политику, такую как одобрить, запустить MFA или заблокировать аутентификацию на основе этих политик.

Как мне защитить себя от вирусов и вредоносных программ?

Опять же, Microsoft 365 обеспечивает защиту помеченных конечных точек Optimize на различных уровнях в самой службе, как описано в этом документе. Как отмечалось, гораздо эффективнее предоставлять эти элементы безопасности в самой службе, а не пытаться сделать это в соответствии с устройствами, которые могут не полностью понимать протоколы и трафик. По умолчанию SharePoint автоматически проверяет отправку файлов на наличие известных вредоносных программ

Для перечисленных выше конечных точек Exchange Exchange Online Protection и Microsoft Defender для Microsoft 365 отлично обеспечивают безопасность трафика в службу.

Могу ли я отправить больше, чем просто Оптимизировать трафик напрямую?

Приоритет должен быть отдан отмеченным конечным точкам Оптимизировать, поскольку они дадут максимальную выгоду для низкого уровня работы. Однако при желании для работы службы требуются помеченные конечные точки с указанием IP-адресов для конечных точек, которые можно использовать при необходимости.

Существуют также различные поставщики, которые предлагают облачные прокси-серверы и решения безопасности, называемые защищенными веб-шлюзами , которые обеспечивают централизованную безопасность, контроль и корпоративное приложение политики для общего просмотра веб-страниц. Эти решения могут хорошо работать в мире с высоким уровнем доступности, производительности и подготовки пользователей, обеспечивая безопасный доступ к Интернету из облачного расположения, близкого к пользователю. Это устраняет необходимость в шпильке через VPN-сеть или корпоративную сеть для общего трафика браузера, сохраняя при этом централизованное управление безопасностью.

Однако даже при использовании этих решений корпорация Майкрософт настоятельно рекомендует, чтобы трафик Optimize с меткой Microsoft 365 отправлялся непосредственно в службу.

Инструкции по обеспечению прямого доступа к виртуальная сеть Azure см. в статье Удаленная работа с помощью Azure VPN-шлюз "точка — сеть".

Зачем нужен порт 80? Трафик отправляется в открытом виде?

Порт 80 используется только для таких вещей, как перенаправление на сеанс порта 443, данные клиента не отправляются или недоступны через порт 80. Шифрование описывает шифрование передаваемых и неактивных данных для Microsoft 365, а Типы трафика — как мы используем SRTP для защиты трафика мультимедиа Teams.

Относится ли этот совет к пользователям в Китае, использующим глобальный экземпляр Microsoft 365?

Нет. Единственный предостережение к приведенным выше советам — пользователи в КНР, которые подключаются к всемирному экземпляру Microsoft 365. Из-за распространенной перегрузки сети в регионе, производительность прямого выхода в Интернет может быть переменной. Большинство клиентов в регионе используют VPN для передачи трафика в корпоративную сеть и используют свой авторизованный канал MPLS или аналогичный исходящий трафик за пределы страны или региона по оптимизированной схеме. Это описано далее в статье Оптимизация производительности Microsoft 365 для пользователей из Китая.

Работает ли конфигурация разделенного туннеля для Teams, работающей в браузере?

Да, с оговорками. Большинство функций Teams поддерживаются в браузерах, перечисленных в разделе Получение клиентов для Microsoft Teams.

Кроме того, Microsoft Edge 96 и более поздних версий поддерживает раздельное туннелирование VPN для однорангового трафика, включив политику Edge WebRtcRespectOsRoutingTableEnabled . В настоящее время другие браузеры могут не поддерживать раздельное туннелирование VPN для однорангового трафика.

Статьи по теме

Реализация разделенного туннелирования VPN для Microsoft 365

Распространенные сценарии раздельного туннелирования VPN для Microsoft 365

Защита медиатрафика Teams в раздельном VPN-туннелировании

Особые рекомендации по Stream и трансляциям в средах VPN

Оптимизация производительности Microsoft 365 для пользователей из Китая

Принципы сетевого подключения к Microsoft 365

Оценка сетевого подключения Microsoft 365

Настройка сети и производительности Microsoft 365

Запуск по VPN: как Microsoft поддерживает подключение своих удаленных сотрудников

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по