ШАГ 1. Настройка сетевой среды для обеспечения подключения к службе Defender для конечной точки

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Важно!

Некоторые сведения относятся к предварительно выпущенному продукту, который может быть существенно изменен перед выпуском. Корпорация Майкрософт не дает явных или подразумеваемых гарантий относительно предоставленных здесь сведений.

Перед подключением устройств к Defender для конечной точки убедитесь, что сеть настроена для подключения к службе. Первый шаг этого процесса включает добавление URL-адресов в список разрешенных доменов, если прокси-сервер или правила брандмауэра запрещают доступ к Defender для конечной точки. В этой статье также содержатся сведения о требованиях к прокси-серверу и брандмауэру для более старых версий клиента Windows и Windows Server.

Включить доступ к URL-адресам службы Microsoft Defender для конечной точки на прокси-сервере

По умолчанию, если прокси-сервер или брандмауэр блокирует весь трафик и разрешает только определенные домены, добавьте домены, перечисленные на загружаемом листе, в список разрешенных доменов.

Следующая загружаемая электронная таблица содержит список служб и связанных с ними URL-адресов, которые должны быть доступны вашей сети для подключения. Убедитесь в отсутствии правил брандмауэра или фильтрации сети, запрещающих доступ для этих URL-адресов. При необходимости может потребоваться создать правило разрешения специально для них.

Примечание.

(Относится к общедоступной предварительной версии)

- В рамках предварительной версии некоторые службы Defender для конечных точек объединяются за URL-адресом:

*.endpoint.security.microsoft.com. Вы можете использовать сокращенный набор URL-адресов в Microsoft Defender XDR для Defender для конечной точки. Вы также можете настроить списки разрешений с помощью статических выделенных диапазонов IP-адресов Defender для конечной точки. Дополнительные сведения см. в статье Подключение устройств с помощью упрощенного метода и обновленный список в предыдущей таблице. - Чтобы использовать новый метод подключения, устройства должны соответствовать определенным предварительным требованиям и использовать новый пакет подключения. Дополнительные сведения см. в разделе Предварительные требования. Вы можете перенести ранее подключенные устройства. См. сведения о переносе устройств на упрощенное подключение.

- Некоторые службы не включены в эту консолидацию. Необходимо убедиться, что вы поддерживаете подключение к необходимым службам. Дополнительные сведения о службах, не включенных в консолидацию, см. в статье Упрощенный лист URL-адресов или подключение устройств с помощью упрощенного метода.

- Устройства, на которых работает агент MMA, не поддерживаются в упрощенном решении и должны быть подключены с помощью метода нижнего уровня. Список необходимых URL-адресов см. на вкладке MMA в упрощенном списке URL-адресов. Устройства под управлением Windows прежних версий 1607, 1703, 1709 или 1803 могут подключиться с помощью нового пакета подключения, но по-прежнему требуют более длинного списка URL-адресов. Дополнительные сведения см. в предыдущей таблице.

| Таблица списка доменов | Описание |

|---|---|

| Microsoft Defender для конечной точки консолидированный список URL-адресов (NEW — упрощенный) |

ВАЖНО: В настоящее время доступна общедоступная предварительная версия. Электронная таблица объединенных URL-адресов для упрощения подключения устройства. Скачайте таблицу здесь. Применимая ОС: Полный список см. в статье Об упрощении подключения. - Windows 10 1809+ — Windows 11 — Windows Server 2019 — Windows Server 2022 — Windows Server 2012 R2 Windows Server 2016 R2 с современным унифицированным решением Defender для конечной точки (требуется установка с помощью MSI). — поддерживаемые версии macOS под управлением 101.23102.* + — Поддерживаемые версии Linux под управлением 101.23102.* + Минимальные версии компонентов: — Антивредоносный клиент: 4.18.2211.5 — Двигатель: 1.1.19900.2 — Аналитика безопасности: 1.391.345.0 — Версия Xplat: 101.23102.* + - Версия датчика/ КБ: >10.8040.*/ 8 марта 2022 г. + Если вы перемещаете ранее подключенные устройства к упрощенной процедуре, см. раздел Миграция подключения устройств. |

| Microsoft Defender для конечной точки список URL-адресов для коммерческих клиентов (стандартный) | Таблица определенных записей DNS для местоположений служб, географических местоположений и ОС для коммерческих клиентов. Microsoft Defender для конечной точки план 1 и план 2 используют одни и те же URL-адреса прокси-службы. |

| Список URL-адресов Microsoft Defender для конечной точки для Gov/GCC/DoD | Таблица определенных записей DNS для местоположений служб, географических местоположений и ОС для клиентов Gov/GCC/DoD. Скачайте таблицу здесь. |

Примечание.

- Windows 10 версии 1607, 1703, 1709, 1803 (RS1-RS4) поддерживаются в пакете подключения, но требуют более длинного списка URL-адресов (см. обновленный лист URL-адресов). Эти версии не поддерживают повторное подключение (сначала необходимо полностью отключить подключение).

- Устройства под управлением Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, серверы, не обновленные до единого агента (MMA), должны продолжать использовать метод подключения MMA.

Если на прокси-сервере или брандмауэре включено сканирование HTTPS (проверка SSL), исключите домены, перечисленные в приведенной выше таблице, из сканирования HTTPS.

В брандмауэре откройте все URL-адреса, для которых значение столбца географии — WW. Для строк, в которых значение столбца географии не WW, откройте URL-адреса для конкретного расположения данных. Чтобы проверить параметр расположения данных, см. статью Проверка места хранения данных и обновление параметров хранения данных для Microsoft Defender для конечной точки.. Не исключайте URL-адрес *.blob.core.windows.net из любой проверки сети. Вместо этого исключите только URL-адреса больших двоичных объектов, относящиеся к MDE и перечисленные в списке доменов электронной таблицы.

Примечание.

Применяется к стандартному набору URL-адресов:

Для устройств с Windows под управлением версии 1803 или более ранней требуется settings-win.data.microsoft.com.

URL-адреса, содержащие v20, необходимы только в том случае, если у вас есть устройства Windows версии 1803 или более поздней. Например, us-v20.events.data.microsoft.com требуется для устройства с Windows версии 1803 или более поздней и подключенных в регионе хранилища данных США.

Если прокси-сервер или брандмауэр блокирует анонимный трафик с датчика Defender для конечной точки и подключается из системного контекста, важно убедиться, что анонимный трафик разрешен в прокси-сервере или брандмауэре для перечисленных ранее URL-адресов.

Примечание.

Корпорация Майкрософт не предоставляет прокси-сервер. Эти URL-адреса доступны через настроенный прокси-сервер.

Важно!

В соответствии со стандартами безопасности и соответствия Defender для конечной точки ваши данные будут обрабатываться и храниться в соответствии с физическим расположением вашего клиента. В зависимости от расположения клиента трафик может проходить через любой из этих IP-регионов (которые соответствуют регионам центра обработки данных Azure). Дополнительные сведения см. в статье Хранение данных и конфиденциальность.

Microsoft Monitoring Agent (MMA) — требования к прокси-серверу и брандмауэру для более старых версий клиента Windows или Windows Server

Примечание.

(Относится к общедоступной предварительной версии)

Службы, использующие решения на основе MMA, не могут использовать новое упрощенное решение для подключения (консолидированный URL-адрес и возможность использования статических IP-адресов). Для Windows Server 2016 и Windows Server 2012 R2 необходимо обновить новое унифицированное решение.

Информация в списке сведений о конфигурации прокси-сервера и брандмауэра требуется для связи с агентом Log Analytics (часто называемым агентом мониторинга Майкрософт) для предыдущих версий Windows, таких как Windows 7 SP1, Windows 8.1 и Windows Server 2008 R2*.

| Ресурсы агентов | Порты | Направление | Обход проверки HTTP |

|---|---|---|---|

*.ods.opinsights.azure.com |

Порт 443 | Исходящий | Да |

*.oms.opinsights.azure.com |

Порт 443 | Исходящий | Да |

*.blob.core.windows.net |

Порт 443 | Исходящий | Да |

*.azure-automation.net |

Порт 443 | Исходящий | Да |

Примечание.

Эти требования к подключению применяются к предыдущему Microsoft Defender для конечной точки Windows Server 2016 и Windows Server 2012 R2, для чего требуется MMA. Инструкции по подключению этих операционных систем с помощью нового единого решения см. в статье Подключение серверов Windows, а для перехода на новое единое решение в статье Сценарии миграции серверов в Microsoft Defender для конечной точки.

Примечание.

В качестве облачного решения диапазон IP-адресов может изменяться. Рекомендуется перейти к параметру разрешения DNS.

Подключение устройств без доступа к Интернету

Для устройств без прямого подключения к Интернету рекомендуется использовать прокси-решение. Для более старых устройств Windows, подключенных с помощью предыдущего решения на основе MMA, использование решения шлюза OMS предоставляет альтернативный подход.

Примечание.

(Относится к общедоступной предварительной версии)

С помощью этой предварительной версии можно использовать устройства брандмауэра со статическими диапазонами IP-адресов. Дополнительные сведения см. в статье Упрощенное подключение устройств и упрощенный список URL-адресов.

Дополнительные сведения о методах подключения см. в следующих статьях:

- Подключение предыдущих версий Windows

- Подключение серверов к службе Microsoft Defender для конечной точки

Важно!

- Microsoft Defender для конечной точки — это облачное решение для обеспечения безопасности. "Подключение устройств без доступа к Интернету" означает, что доступ к Интернету для конечных точек должен быть настроен через прокси-сервер. Microsoft Defender для конечной точки не поддерживает конечные точки без прямого или прокси-доступа к Интернету. Рекомендуется использовать конфигурацию прокси-сервера для всей системы.

- Windows или Windows Server в отключенных средах должны иметь возможность обновлять доверие сертификатов Списки автономно через внутренний файл или веб-сервер.

- Дополнительные сведения об обновлении списков ctls в автономном режиме см. в разделе Настройка файла или веб-сервера для скачивания файлов CTL.

Устройства под управлением Windows 10 или более поздней версии, Windows Server 2012 R2 или более поздней версии, Linux и macOS

В зависимости от операционной системы прокси-сервер, используемый для Microsoft Defender для конечной точки, можно настроить автоматически, как правило, с помощью автообнаружения или файла автонастройки или статически специально для служб Defender для конечных точек, работающих на устройстве.

- Для устройств Windows см. раздел Настройка параметров прокси-сервера устройства и подключения к Интернету.

- Для устройств Linux см. раздел Настройка Microsoft Defender для конечной точки в Linux для обнаружения статических прокси-серверов.

- Сведения об устройствах macOS см. в разделе Microsoft Defender для конечной точки на Mac.

Устройства Windows под управлением предыдущего решения на основе MMA

Примечание.

- Сервер шлюза OMS нельзя использовать в качестве прокси-сервера для отключенных устройств Windows или Windows Server при настройке с помощью реестра Или объекта групповой политики TelemetryProxyServer.

- Для Windows или Windows Server — хотя вы можете использовать TelemetryProxyServer, он должен указывать на стандартное прокси-устройство или (модуль).

- Настройте Azure Log Analytics (ранее — шлюз OMS) для работы в качестве прокси-сервера или концентратора:

- Агент Azure Log Analytics

- Установка и настройка microsoft Monitoring Agent (MMA) указывает на ключ рабочей области Defender для конечной точки & идентификатор

Подключение предыдущих версий Windows

Примечание.

Любой клиент, не имеющий доступа к Интернету, не может быть подключен к Microsoft Defender конечной точке. Клиент должен иметь доступ к требуемым URL-адресам напрямую или через прокси-сервер или брандмауэр.

В рамках упрощенной предварительной версии ip-адреса теперь можно использовать в качестве альтернативы определенным URL-адресам службы Defender для конечных точек.

Подтверждение требований к URL-адресу службы агента мониторинга Майкрософт (MMA)

См. следующие инструкции по устранению требования к подстановочным знакам (*) для конкретной среды при использовании агента мониторинга Майкрософт (MMA) для предыдущих версий Windows.

Подключите предыдущую операционную систему с агентом мониторинг Майкрософт (MMA) к Defender для конечной точки (дополнительные сведения см. в статье Подключение предыдущих версий Windows в Defender для конечных точек и Подключение серверов Windows).

Убедитесь, что компьютер успешно выполняет отчеты на портале Microsoft Defender.

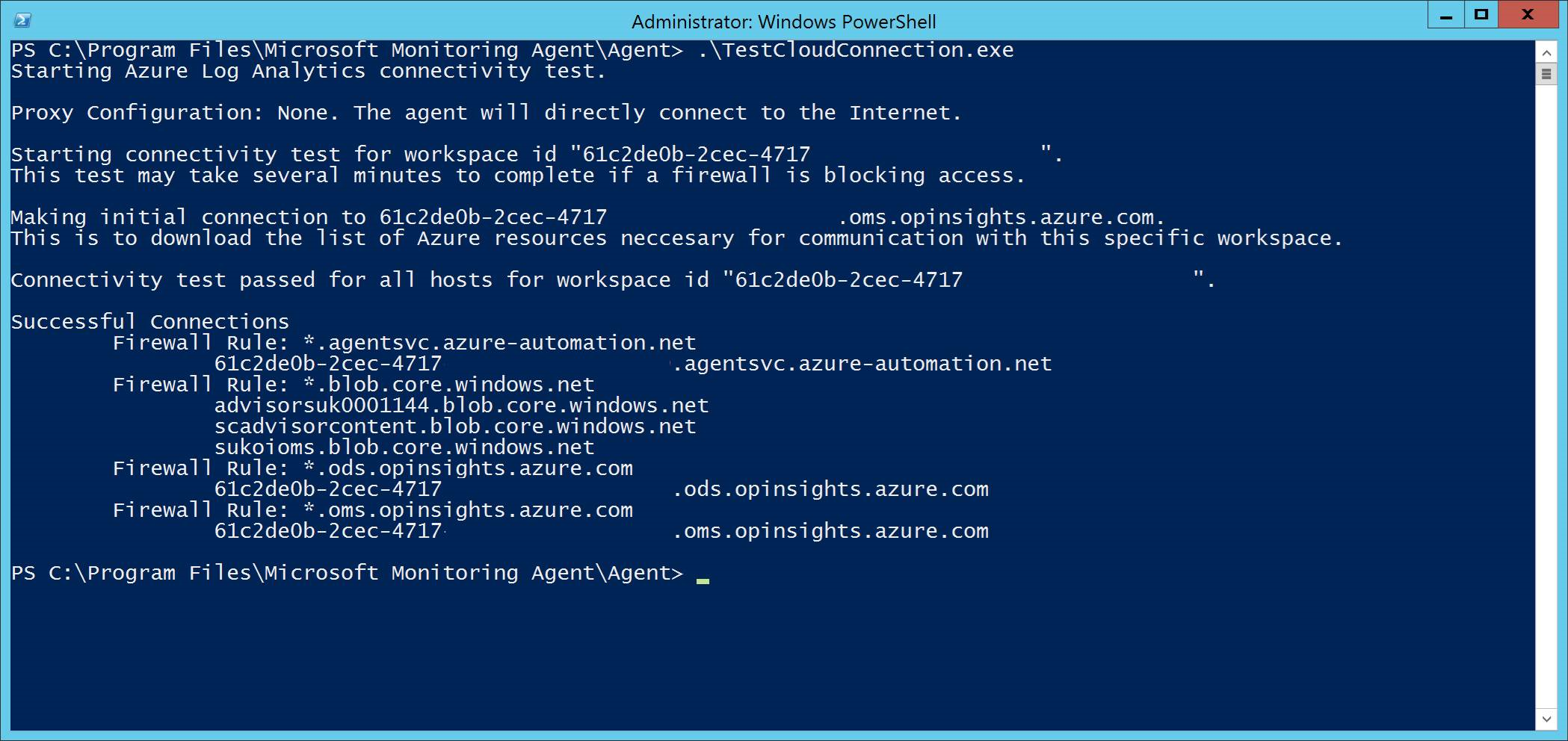

Запустите средство TestCloudConnection.exe,

C:\Program Files\Microsoft Monitoring Agent\Agentчтобы проверить подключение и получить необходимые URL-адреса для конкретной рабочей области.Полный список требований для вашего региона см. в списке URL-адресов конечных точек Microsoft Defender (см. Электронную таблицу URL-адресов служб).

Подстановочные знаки (*), используемые в *.ods.opinsights.azure.comконечных точках , *.oms.opinsights.azure.comи *.agentsvc.azure-automation.net URL-адреса, можно заменить определенным идентификатором рабочей области. ИД рабочей области зависит от вашей среды и рабочей области. Его можно найти в разделе Подключение клиента на портале Microsoft Defender.

Конечную *.blob.core.windows.net точку URL-адреса можно заменить URL-адресами, указанными в разделе "Правило брандмауэра: *.blob.core.windows.net" результатов теста.

Примечание.

В случае подключения через Microsoft Defender для облака можно использовать несколько рабочих областей. Вам потребуется выполнить процедуру TestCloudConnection.exe на подключенном компьютере из каждой рабочей области (чтобы определить, есть ли какие-либо изменения в URL-адресах *.blob.core.windows.net между рабочими областями).

Следующее действие

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по