Защита инфраструктуры с помощью модели "Никому не доверяй"

![]()

Инфраструктура представляет собой критический вектор угрозы. ИТ-инфраструктура, будь то локальная или многооблачная, определяется как все оборудование (физическое, виртуальное, контейнерное), программное обеспечение (открытый код, первый и сторонний, PaaS, SaaS), микрослужбы (функции, API), сетевая инфраструктура, объекты и т. д., необходимые для разработки, тестирования, доставки, контроля или поддержки ИТ-служб. Это область, в которой корпорация Майкрософт инвестировала огромные ресурсы для разработки комплексного набора возможностей для защиты будущего облака и локальной инфраструктуры.

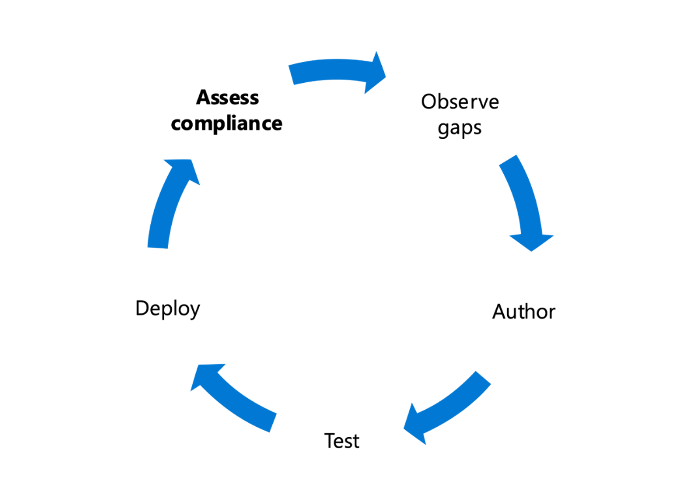

Современная система безопасности с применением комплексной стратегии "Никому не доверяй" позволяет упростить:

- оценку версии;

- управление конфигурацией;

- применение прав администратора для JIT- или JEA-доступа, чтобы усилить защиту;

- использование данных телеметрии для обнаружения атак и аномалий;

- автоматическое блокирование и маркировка рискованного поведения, а также принятие мер по защите.

Что важно, служба Microsoft Azure Blueprints и связанные с ней возможности гарантируют разработку, реализацию и поддержку ресурсов способами, соответствующими политикам, стандартам и требованиям организации.

Azure Blueprints, Политики Azure, Microsoft Defender для облака, Microsoft Sentinel и Azure Sphere могут значительно способствовать повышению безопасности развернутой инфраструктуры. Вместе они обеспечивают другой подход к определению, проектированию, подготовке, развертыванию и мониторингу инфраструктуры.

Цели развертывания инфраструктуры на основе модели "Никому не доверяй"

Совет

До реализации принципа "Никому не доверяй" подход к безопасности инфраструктуры в большинстве организаций характеризуется следующим образом:

- ручное управление разрешениями в разных средах;

- управление конфигурацией виртуальных машин и серверов, на которых выполняются рабочие нагрузки.

|

При реализации комплексной платформы на основе принципа "Никому не доверяй" для управления инфраструктурой и ее мониторинга рекомендуется в первую очередь сосредоточиться на следующих начальных целях развертывания: |

|

|

|

I.Workloads отслеживаются и оповещаются о ненормальном поведении. |

|

После завершения начальных целей сосредоточьтесь на следующих дополнительных целях развертывания: |

|

|

|

IV.Неавторизованные развертывания блокируются, а оповещение активируется. V.Granular видимость и управление доступом доступны в рабочих нагрузках. VI.Доступ пользователей и ресурсов сегментирован для каждой рабочей нагрузки. |

Руководство по развертыванию инфраструктуры на основе модели "Никому не доверяй"

В этом руководстве описаны шаги, необходимые для защиты инфраструктуры после принципов платформы безопасности "Нулевое доверие".

Прежде чем приступить к работе, убедитесь, что выполнены приведенные базовые цели развертывания инфраструктуры.

Настройка базового арендатора Майкрософт

Для управления инфраструктурой необходимо задать приоритетные базовые показатели. Применение отраслевых рекомендаций, таких как NIST 800-53, можно получить набор требований для управления инфраструктурой. Корпорация Майкрософт установила минимальные базовые показатели в виде следующего списка требований:

-

управление доступом к данным, сетям, службам, служебным программам, инструментам и приложениям должно осуществляться с помощью механизмов проверки подлинности и авторизации;

-

данные должны шифроваться при передаче и во время хранения;

-

необходимо ограничить потоки трафика;

-

команда по обеспечению безопасности должна иметь возможность наблюдения за всеми ресурсами;

-

необходимо включить и правильно настроить мониторинг и аудит в соответствии с предписанным руководством организации;

-

защита от вредоносных программ должна быть обновлена и запущена;

-

необходимо выполнять поиск уязвимостей и устранять уязвимости в соответствии с предписанным руководством организации.

Чтобы измерить и обеспечить соответствие требованиям к этому минимальному (или расширенному) базовому плану, мы начнем с получения видимости на уровне клиента и в локальных средах, применяя роль читателя безопасности в клиенте Azure. С помощью роли читателя безопасности она может получить дополнительную видимость с помощью Microsoft Defender для облака и политик Azure, которые можно использовать для применения отраслевых базовых показателей (например, Azure CIS, PCI, ISO 27001) или пользовательской базовой конфигурации, определенной вашей организацией.

Ручное управление разрешениями в разных средах

Необходимо применить соответствующие элементы управления доступом на основе ролей, начиная с уровня арендатора и заканчивая отдельными ресурсами в каждой группе ресурсов и подписке.

Управление конфигурацией виртуальных машин и серверов, на которых выполняются рабочие нагрузки

Так же, как мы управляли нашей локальной средой центра обработки данных, мы также должны обеспечить эффективное управление облачными ресурсами. Преимуществом использования Azure является возможность управлять всеми виртуальными машинами посредством одной платформы — Azure Arc (предварительная версия). С помощью Azure Arc можно расширить базовые показатели безопасности из Политика Azure, политик Microsoft Defender для облака и оценки оценки безопасности, а также ведения журнала и мониторинга всех ресурсов в одном месте. Ниже приведено несколько инструкций по началу работы.

Внедрение Azure Arc (предварительная версия)

Служба Azure Arc позволяет организациям расширить привычные элементы управления безопасностью Azure на локальную среду и границу инфраструктуры организации. Администратор istrator имеет несколько вариантов подключения локальных ресурсов к Azure Arc. К ним относятся портал Azure, PowerShell и Установка Windows с помощью скриптов субъекта-службы.

Узнайте больше об этих методиках.

Применение базовых показателей безопасности с помощью Политики Azure, включая применение политик гостевого доступа

Включив Defender для облака, вы сможете включить набор базовых элементов управления с помощью встроенных определений политик Политика Azure для Microsoft Defender для облака. Набор базовых политик будет отражен в оценке безопасности Defender для облака, где можно оценить соответствие этим политикам.

Вы можете расширить охват политик за пределами Defender для облака набора и создать настраиваемые политики, если встроенная недоступна. Вы также можете включить политики гостевой конфигурации, которые измеряют соответствие на гостевых виртуальных машинах в подписках.

Применение элементов управления Defender для облака Endpoint Protection и управления уязвимостями

Защита конечных точек важна для обеспечения безопасности и доступности инфраструктуры. В рамках любой стратегии защиты конечных точек и управление уязвимостями вы сможете централизованно измерять соответствие требованиям, чтобы гарантировать, что защита от вредоносных программ включена и настроена с помощью оценки и рекомендаций Endpoint Protection в Microsoft Defender для облака.

Централизованное наблюдение за базовыми показателями для нескольких подписок

Применяя свертки чтения клиента, вы можете получить видимость по всему клиенту состояния каждой из политик, которые оцениваются как часть Defender для облака оценки безопасности, Политика Azure и политик гостевой конфигурации. Эти данные передаются на панель мониторинга соответствия требованиям организации для обеспечения централизованных отчетов о состоянии вашего арендатора.

Кроме того, в составе Defender для серверов можно использовать политику включения встроенного решения оценки уязвимостей на виртуальных машинах (на базе Qualys) для проверки виртуальных машин на наличие уязвимостей и отображения непосредственно в Defender для облака. Если решение для поиска уязвимостей уже развернуто на предприятии, можно использовать альтернативное решение на основе политики оценки уязвимостей, которое должно устанавливается на виртуальных машинах для развертывания партнерского решения для поиска уязвимостей.

|

|

Основные цели развертывания |

Выполнив базовые цели инфраструктуры, вы можете сосредоточиться на реализации современной инфраструктуры на основе комплексной стратегии "Никому не доверяй".

I. Отслеживание рабочих нагрузок и отправка уведомлений о ненормальном поведении

При создании инфраструктуры необходимо убедиться, что вы установили правила для мониторинга и создания оповещений. Это ключ к определению того, когда ресурс демонстрирует непредвиденное поведение.

Рекомендуется включить Microsoft Defender для облака и планы по защите поддерживаемых типов ресурсов, включая Defender для серверов, Defender для служба хранилища, Defender для контейнеров, Defender для контейнеров, Defender для SQL и т. д.

Для мониторинга удостоверений мы рекомендуем включить Microsoft Defender для удостоверений и Advanced Threat Analytics, чтобы обеспечить сбор сигналов для идентификации, обнаружения и изучения сложных угроз, скомпрометированных удостоверений и действий внедренных вредоносных программ, направленных на вашу организацию.

Интеграция этих сигналов из Defender для облака, Defender для удостоверений, Расширенной аналитики угроз и других систем мониторинга и аудита с microsoft Sentinel, облачного управления информационными событиями безопасности (SIEM) и автоматического реагирования (SOAR) позволит центру безопасности (SOC) работать с одной областью стекла для мониторинга событий безопасности в вашей организации.

II. Каждой рабочей нагрузке должно быть назначено удостоверение приложения, и эти удостоверения должны быть настроены и развернуты согласованно

Мы рекомендуем использовать политику, назначенную и применяемую при создании ресурсов или рабочих нагрузок. Политики могут требовать применения тегов к ресурсу при создании, назначении группы ресурсов и ограничении или прямых технических характеристик, таких как разрешенные регионы, спецификации виртуальных машин (например, тип виртуальной машины, диски, примененные сетевые политики).

III. Для пользователей должен использоваться JIT-доступ к ресурсам

Персоналу следует осмотрительно предоставлять административный доступ. Если пользователям требуются административные функции, им нужно предоставить временный административный доступ.

Организациям следует реализовать программу защиты администратора. Характеристики этих программ включают в себя:

- целенаправленное сокращение количества пользователей с правами администратора;

- аудит учетных записей и ролей с повышенными привилегиями;

- создание специальных зон инфраструктуры для особо ценных ресурсов (HVA) для сокращения контактной зоны;

- предоставление администраторам специальных защищенных рабочих станций администрирования (SAW) для снижения вероятности кражи учетных данных.

Все эти элементы помогут организации лучше понять, как используются административные разрешения, где эти разрешения все еще необходимы и какая стратегия развития позволит повысить безопасность операций.

|

|

Дополнительные цели развертывания |

После достижения трех начальных целей вы сможете сосредоточиться на дополнительных целях, таких как блокирование неавторизованных развертываний.

IV. Неавторизованные развертывания должны блокироваться с отправкой оповещения

При переходе организаций в облако возможности безграничны. Это не всегда хорошо. По разным причинам организации должны иметь возможность блокировать несанкционированные развертывания и активировать оповещения, чтобы руководители и руководители знали о проблемах.

Microsoft Azure предлагает Azure Blueprints для управления развертыванием ресурсов, обеспечивая развертывание только утвержденных ресурсов (например, шаблонов ARM). Служба Blueprints может гарантировать блокирование развертывания ресурсов, которые не соответствуют политикам Blueprints или другим правилам. Фактическое нарушение или попытка нарушения политики Blueprints может создавать оповещения, если это необходимо, и отправлять уведомления, активировать веб-перехватчики или модули runbook службы автоматизации или даже создавать запросы в службу управления службами.

V. Для рабочих нагрузок следует обеспечить тщательное наблюдение и управление доступом

Microsoft Azure предлагает ряд методов для наблюдения за ресурсами. На портале Azure владельцы ресурсов могут настроить множество возможностей для сбора и анализа данных метрик и журналов. Эти возможности наблюдения можно использовать не только для информирования операций системы безопасности, но и для обеспечения эффективности вычислений и целей организации. К ним относятся такие возможности, как Масштабируемые наборы виртуальных машин, которые позволяют безопасно и эффективно масштабировать ресурсы на основе метрик.

На стороне управления доступом для назначения разрешений для ресурсов можно применять управление доступом на основе ролей (RBAC). Это позволяет согласованно назначать и отменять разрешения на уровне отдельных пользователей и групп, используя разнообразные встроенные или настраиваемые роли.

VI. Необходимо сегментировать доступ для пользователей и ресурсов для каждой рабочей нагрузки

Microsoft Azure предлагает множество способов сегментирования рабочих нагрузок для управления доступом пользователей и доступом к ресурсам. Сегментация сети — это общий подход, и в Azure ресурсы можно изолировать на уровне подписки с помощью виртуальных сетей, правил пиринга виртуальных сетей, групп сетевой безопасности (NSG), групп безопасности приложений (ASG) и брандмауэров Azure. Существует несколько конструктивных шаблонов, позволяющих определить лучший подход к сегментированию рабочих нагрузок.

Продукты, описанные в данном руководстве

Microsoft Azure

Шаблоны Azure Resource Manager (ARM)

Заключение

Инфраструктура является ключевой составляющей успешной реализации стратегии "Никому не доверяй". Для получения дополнительной информации или помощи в реализации свяжитесь с вашей командой по работе с клиентами или ознакомьтесь с другими главами этого руководства, которое охватывает фундаментальные компоненты стратегии "Никому не доверяй".

Серия руководств по развертыванию с использованием модели "Никому не доверяй"

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по