Руководство по использованию шифрования неактивных данных (TDE) в Кластерах больших данных SQL Server

Область применения: SQL Server 2019 (15.x)

Важно!

Поддержка надстройки "Кластеры больших данных" Microsoft SQL Server 2019 будет прекращена. Мы прекратим поддержку Кластеров больших данных SQL Server 2019 28 февраля 2025 г. Все существующие пользователи SQL Server 2019 с Software Assurance будут полностью поддерживаться на платформе, а программное обеспечение будет продолжать поддерживаться через SQL Server накопительных обновлений до этого времени. Дополнительные сведения см. в записи блога объявлений и в статье о параметрах больших данных на платформе Microsoft SQL Server.

В этом руководстве показано, как использовать функции шифрования неактивных данных Кластеры больших данных SQL Server для шифрования баз данных.

Процедура настройки прозрачного шифрования данных администратором баз данных в SQL Server на Linux такая же, как в SQL Server. Если не указано иное, применима стандартная документация по TDE. Чтобы отслеживать состояние шифрования в базе данных master, используйте стандартные шаблоны запросов к динамическим административным представлениям на базе sys.dm_database_encryption_keys и sys.certificates.

Неподдерживаемые функции:

- Шифрование пула данных

Предварительные требования

- Кластер больших данных SQL Server 2019 CU8 или более поздней версии

- Средства работы с большими данными, в частности Azure Data Studio

- Имя входа в SQL Server с правами администратора (член роли системного администратора SQL Server в главном экземпляре)

Создание запроса к установленным сертификатам

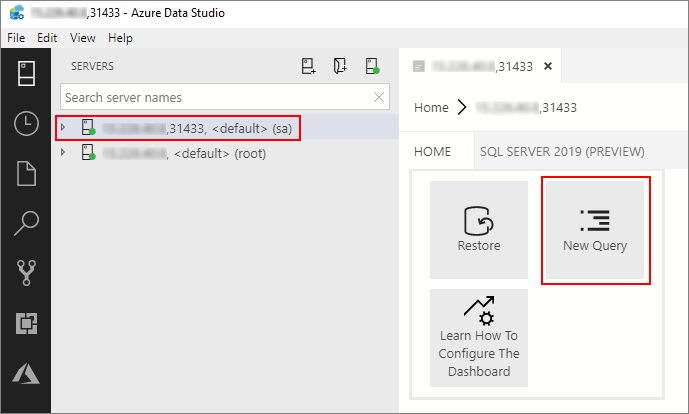

В Azure Data Studio установите подключение к главному экземпляру SQL Server в кластере больших данных. Дополнительные сведения см. в разделе Подключение к главному экземпляру SQL Server.

Дважды щелкните подключение в окне Серверы, чтобы открыть панель мониторинга сервера для главного экземпляра SQL Server. Выберите Создать запрос.

Выполните приведенную ниже команду Transact-SQL, чтобы изменить контекст на базу данных

masterв главном экземпляре.USE master; GOСоздайте запрос установленных управляемых системой сертификатов.

SELECT TOP 1 name FROM sys.certificates WHERE name LIKE 'TDECertificate%' ORDER BY name DESC;При необходимости используйте другие критерии запроса.

Имя сертификата будет указано как "TDECertificate {timestamp}". Если вы видите префикс TDECertificate и следующую за ним метку времени — это сертификат, предоставляемый функцией, управляемой системой.

Шифрование базы данных с помощью управляемого системой сертификата

В следующих примерах мы используем как цель шифрования базу данных с именем userdb и сертификат, управляемый системой, с именем TDECertificate2020_09_15_22_46_27 для вывода, полученного при прохождении предыдущего раздела.

Используйте следующий шаблон, чтобы создать ключ шифрования базы данных с помощью предоставленного системного сертификата.

USE userdb; GO CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER CERTIFICATE TDECertificate2020_09_15_22_46_27; GOЗашифруйте базу данных userdb с помощью следующей команды.

ALTER DATABASE userdb SET ENCRYPTION ON; GO

Управление шифрованием базы данных при использовании внешних поставщиков

Дополнительные сведения об использовании версий ключей при шифровании неактивных данных Кластеры больших данных SQL Server см. в статье Версии ключей в Кластеры больших данных SQL Server. В разделе "Смена главного ключа для SQL Server" содержится полный пример управления шифрованием базы данных при использовании внешних поставщиков ключей.

Дальнейшие действия

Узнайте больше о шифровании неактивных данных для HDFS:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по