Med inkommande inställningar väljer du vilka externa användare och grupper som ska kunna komma åt de interna program som du väljer. Oavsett om du konfigurerar standardinställningar eller organisationsspecifika inställningar är stegen för att ändra inställningarna för inkommande åtkomst mellan klientorganisationer desamma. Som beskrivs i det här avsnittet navigerar du till antingen fliken Standard eller en organisation på fliken Organisationsinställningar och gör sedan dina ändringar.

Logga in på administrationscentret för Microsoft Entra som minst säkerhetsadministratör.

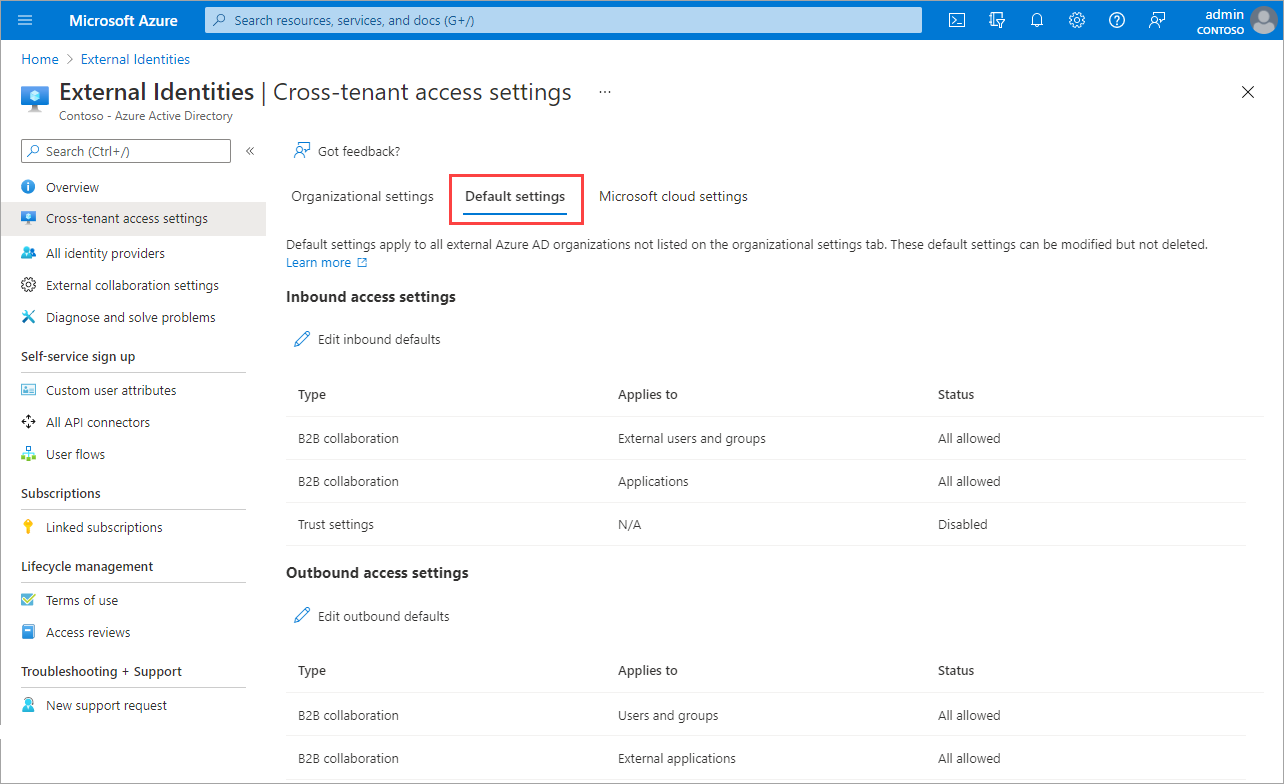

Bläddra till Inställningar för identitetsåtkomst>för externa identiteter>mellan klientorganisationer.

Gå till de inställningar som du vill ändra:

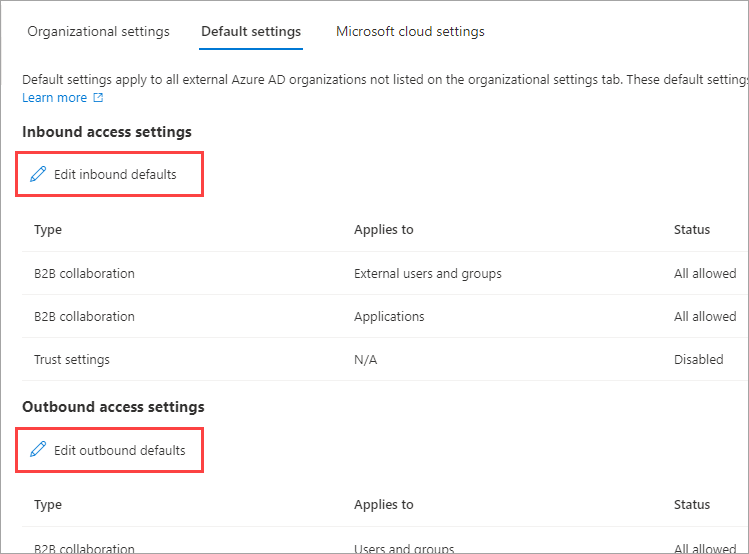

- Standardinställningar: Om du vill ändra standardinställningarna för inkommande trafik väljer du fliken Standardinställningar och väljer sedan Redigera inkommande standardvärden under Inställningar för inkommande åtkomst.

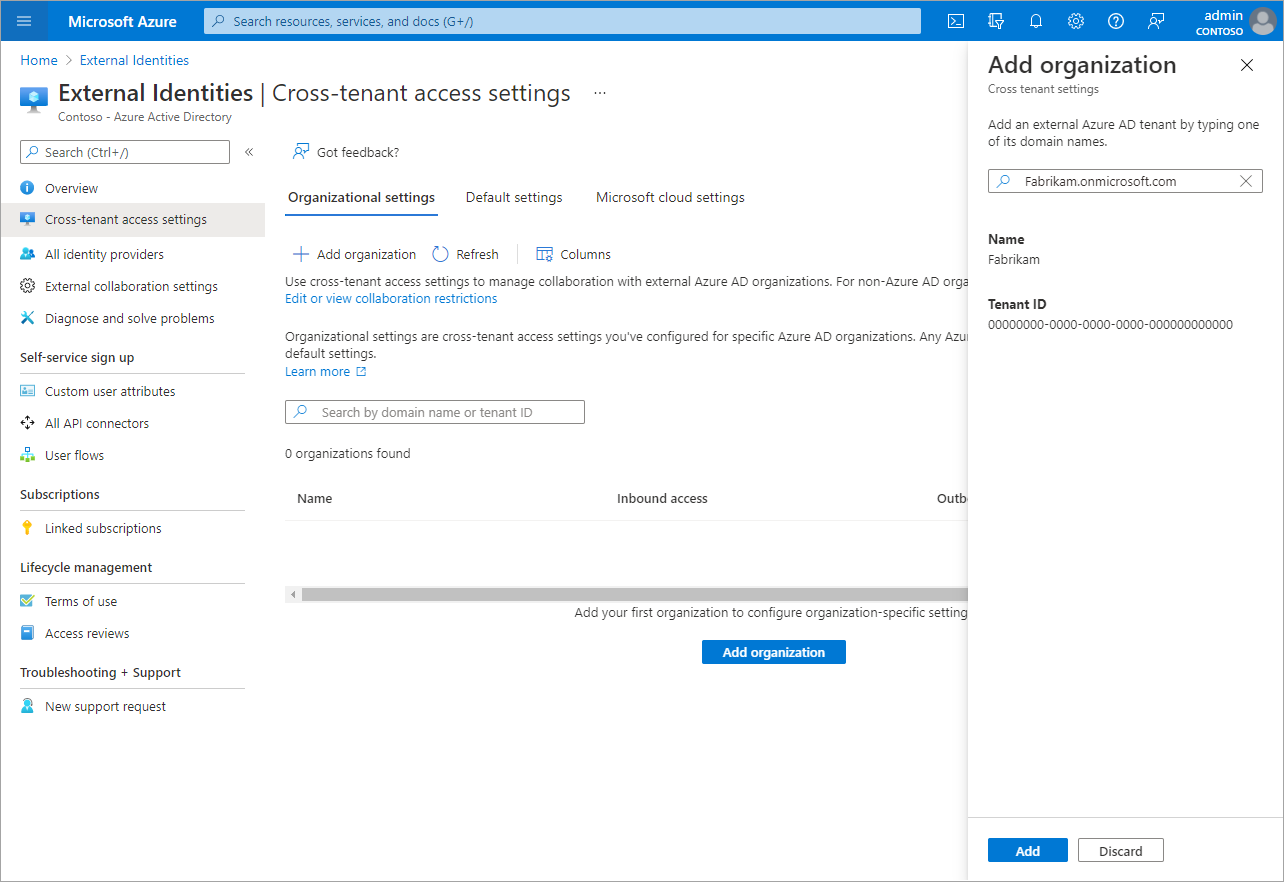

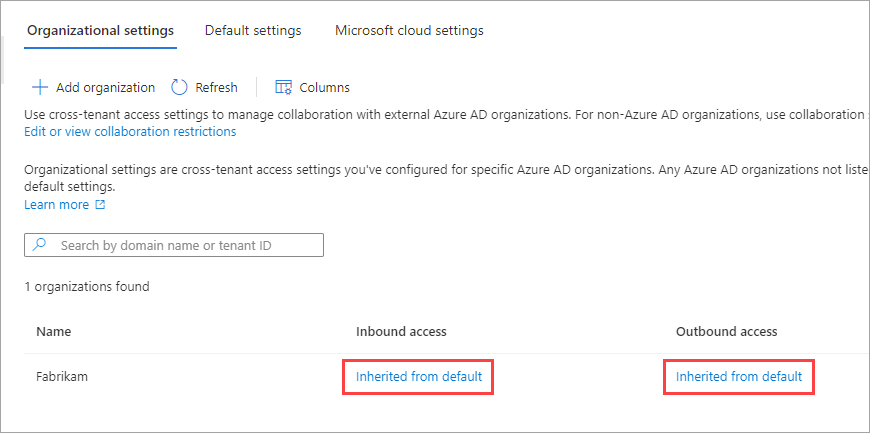

- Organisationsinställningar: Om du vill ändra inställningarna för en viss organisation väljer du fliken Organisationsinställningar , letar upp organisationen i listan (eller lägger till en) och väljer sedan länken i kolumnen Inkommande åtkomst .

Följ de detaljerade stegen för de inkommande inställningar som du vill ändra:

Så här ändrar du inställningar för inkommande B2B-samarbete

Logga in på administrationscentret för Microsoft Entra som minst säkerhetsadministratör.

Bläddra till Inställningar för identitetsåtkomst>för externa identiteter>mellan klientorganisationer och välj sedan Organisationsinställningar

Välj länken i kolumnen Inkommande åtkomst och fliken B2B-samarbete .

Om du konfigurerar inställningar för inkommande åtkomst för en viss organisation väljer du ett alternativ:

Standardinställningar: Välj det här alternativet om du vill att organisationen ska använda standardinställningarna för inkommande trafik (enligt konfigurationen på fliken Standardinställningar ). Om anpassade inställningar redan har konfigurerats för den här organisationen måste du välja Ja för att bekräfta att du vill att alla inställningar ska ersättas med standardinställningarna. Välj sedan Spara och hoppa över resten av stegen i den här proceduren.

Anpassa inställningar: Välj det här alternativet om du vill anpassa inställningarna för att framtvinga för den här organisationen i stället för standardinställningarna. Fortsätt med resten av stegen i den här proceduren.

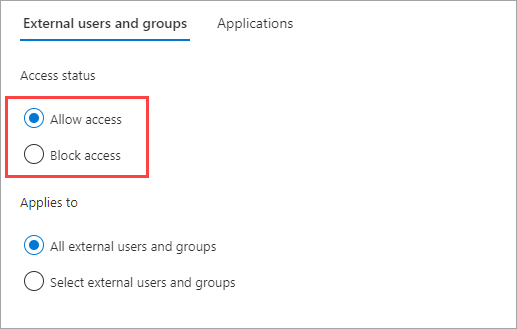

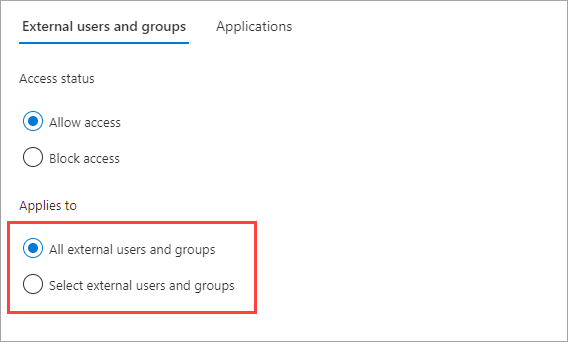

Välj Externa användare och grupper.

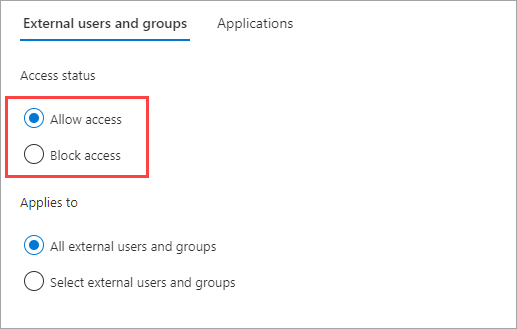

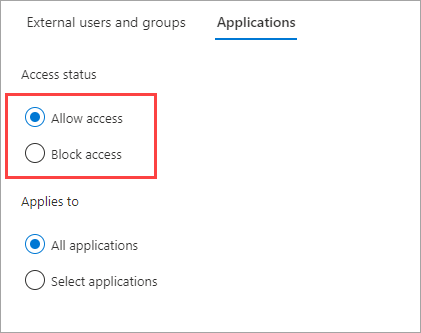

Under Åtkomststatus väljer du något av följande:

- Tillåt åtkomst: Tillåter att användare och grupper som anges under Gäller för att bjudas in till B2B-samarbete.

- Blockera åtkomst: Blockerar de användare och grupper som anges under Gäller för från att bjudas in till B2B-samarbete.

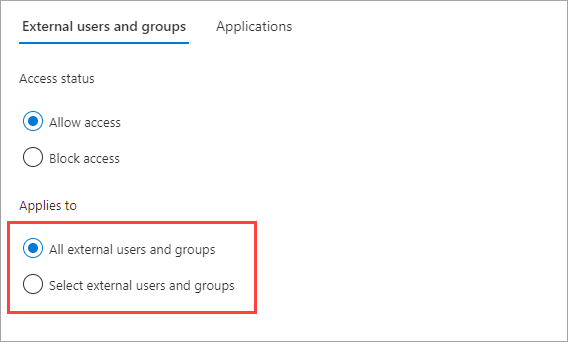

Under Gäller för väljer du något av följande:

- Alla externa användare och grupper: Tillämpar den åtgärd som du valde under Åtkomststatus för alla användare och grupper från externa Microsoft Entra-organisationer.

- Välj externa användare och grupper (kräver en Microsoft Entra ID P1- eller P2-prenumeration): Gör att du kan tillämpa den åtgärd som du har valt under Åtkomststatus för specifika användare och grupper i den externa organisationen.

Kommentar

Om du blockerar åtkomst för alla externa användare och grupper måste du också blockera åtkomsten till alla dina interna program (på fliken Program ).

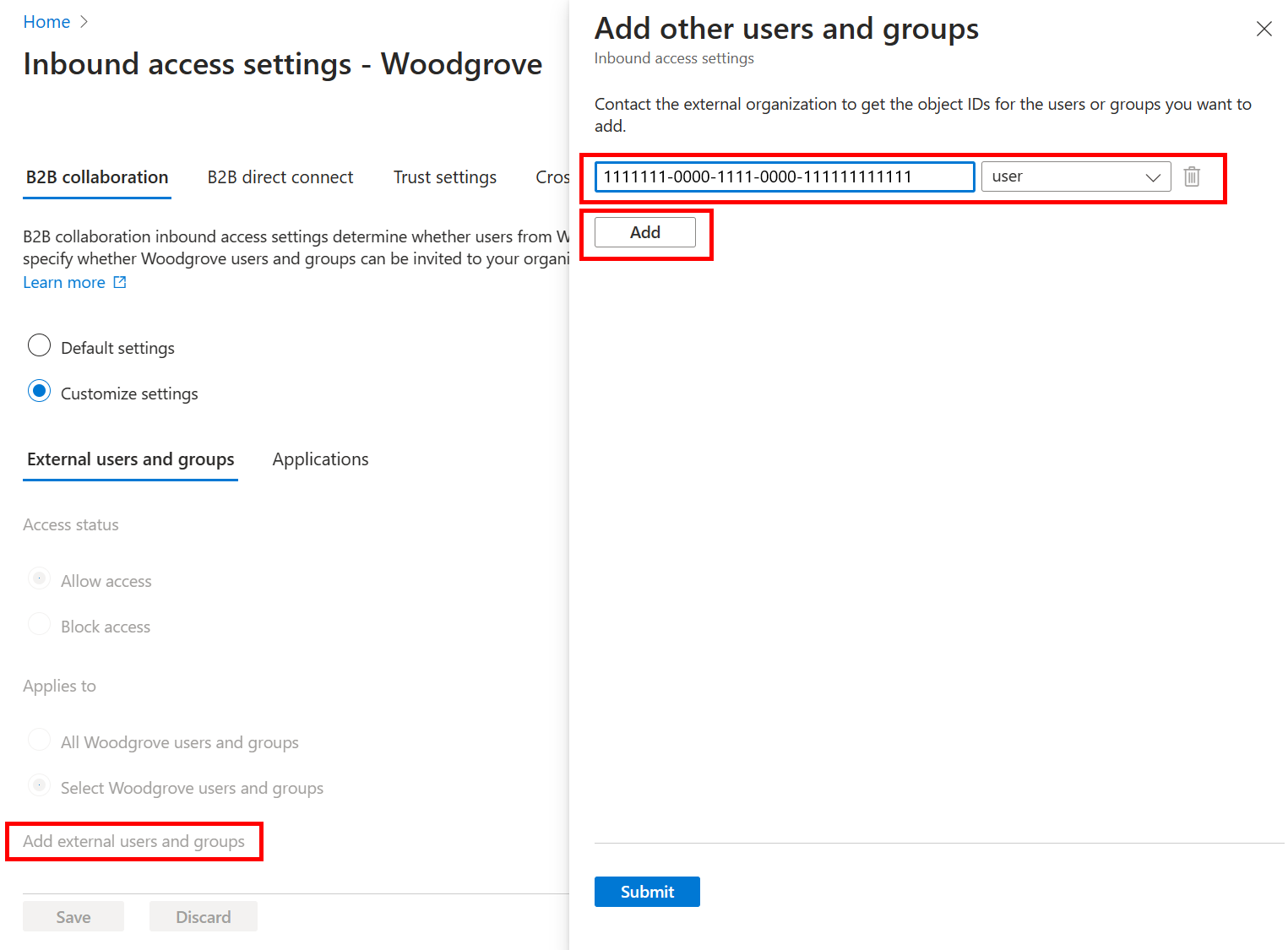

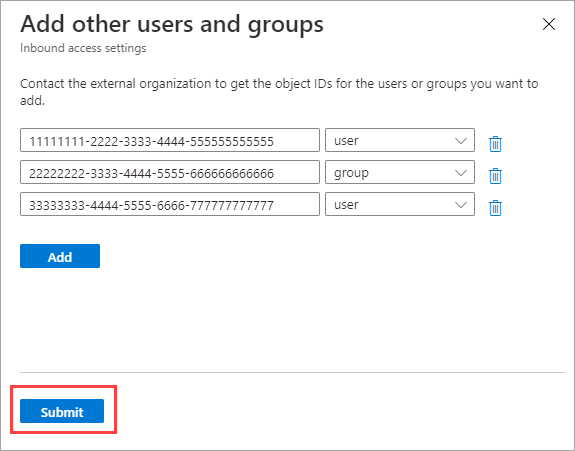

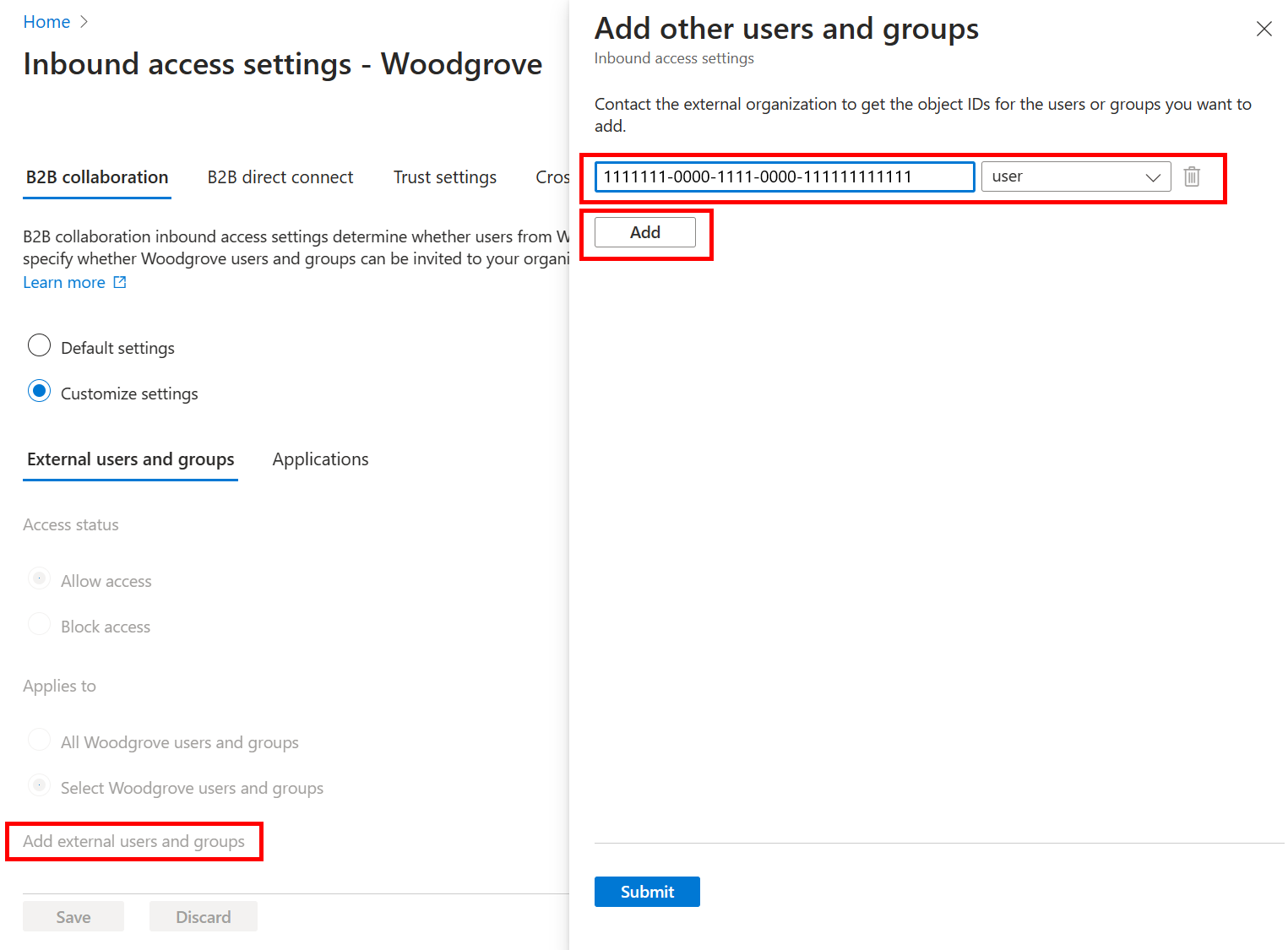

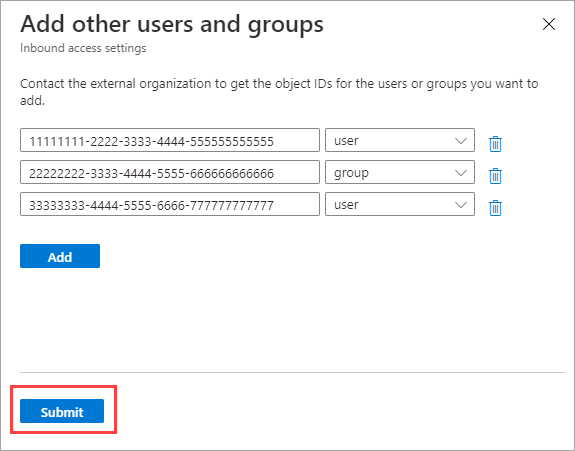

Om du väljer Välj externa användare och grupper gör du följande för varje användare eller grupp som du vill lägga till:

- Välj Lägg till externa användare och grupper.

- I fönstret Lägg till andra användare och grupper skriver du det användarobjekt-ID eller gruppobjekt-ID som du fick från din partnerorganisation i sökrutan.

- I menyn bredvid sökrutan väljer du antingen användare eller grupp.

- Markera Lägga till.

Kommentar

Du kan inte rikta in dig på användare eller grupper i inkommande standardinställningar.

När du är klar med att lägga till användare och grupper väljer du Skicka.

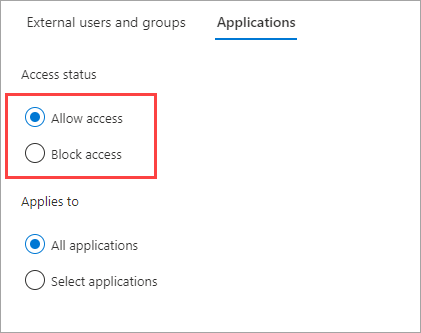

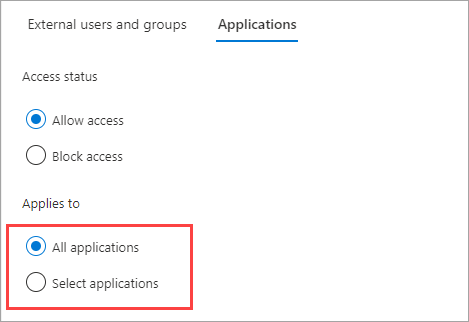

Välj fliken Program .

Under Åtkomststatus väljer du något av följande:

- Tillåt åtkomst: Tillåter att de program som anges under Gäller kan nås av B2B-samarbetsanvändare.

- Blockera åtkomst: Blockerar de program som anges under Gäller för från att nås av B2B-samarbetsanvändare.

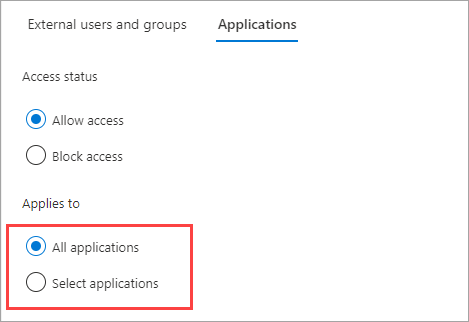

Under Gäller för väljer du något av följande:

- Alla program: Tillämpar den åtgärd som du valde under Åtkomststatus för alla dina program.

- Välj program (kräver en Microsoft Entra ID P1- eller P2-prenumeration): Låter dig tillämpa den åtgärd som du har valt under Åtkomststatus för specifika program i din organisation.

Kommentar

Om du blockerar åtkomst till alla program måste du också blockera åtkomst för alla externa användare och grupper (på fliken Externa användare och grupper ).

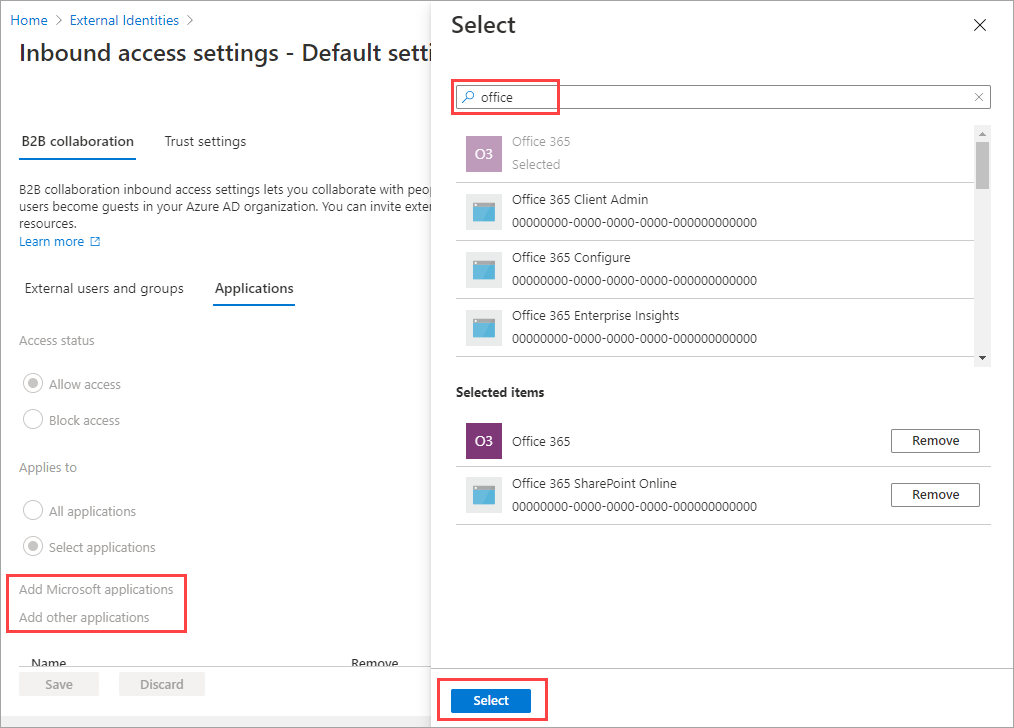

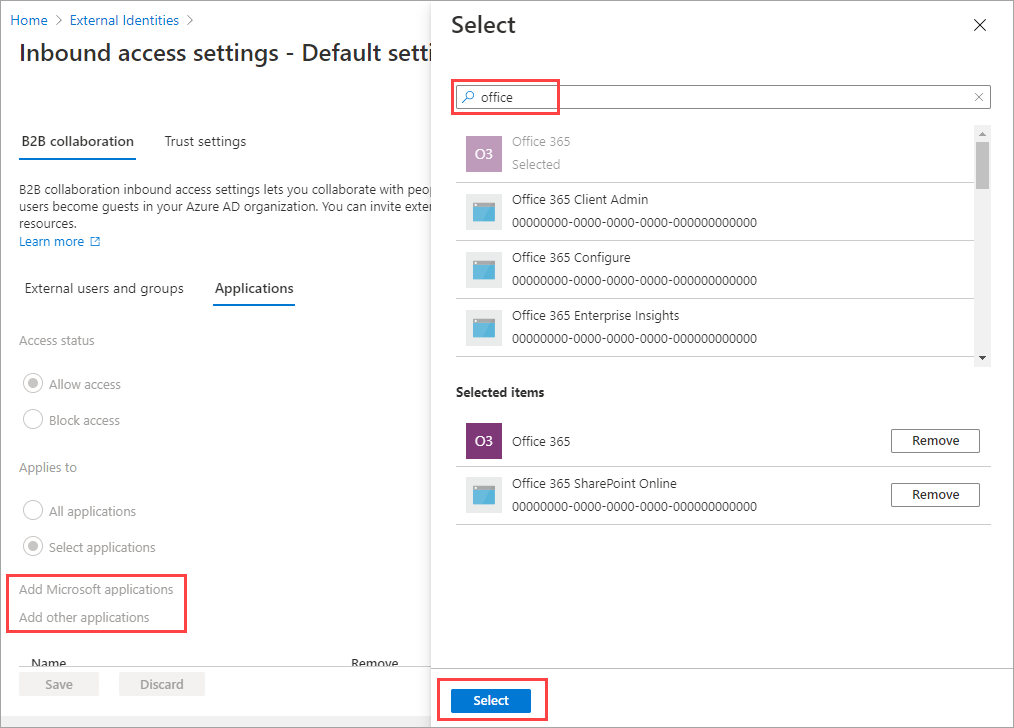

Om du väljer Välj program gör du följande för varje program som du vill lägga till:

- Välj Lägg till Microsoft-program eller Lägg till andra program.

- I fönstret Välj skriver du programnamnet eller program-ID:t (antingen klientappens ID eller resursappens ID) i sökrutan. Välj sedan programmet i sökresultatet. Upprepa för varje program som du vill lägga till.

- När du är klar med att välja program väljer du Välj.

Välj Spara.

Lägga till appen Microsoft Admin Portals i B2B-samarbete

Du kan inte lägga till appen Microsoft Admin Portals direkt i inställningarna för inkommande och utgående åtkomst mellan klientorganisationer i administrationscentret för Microsoft Entra. Du kan dock lägga till apparna som anges nedan individuellt med hjälp av Microsoft Graph API.

Följande appar ingår i appgruppen Microsoft Admin Portals:

- Azure Portal (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Microsoft Entra Admin Center (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Microsoft 365 Defender-portalen (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Administrationscenter för Microsoft Intune (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Microsoft Purview Compliance Portal (80ccca67-54bd-44ab-8625-4b79c4dc7775)

Följ dessa steg för att anpassa ordningen på identitetsprovidrar som dina gästanvändare kan använda för att logga in när de accepterar din inbjudan.

Logga in på administrationscentret för Microsoft Entra med ett konto för global administratör eller säkerhetsadministratör. Öppna sedan identitetstjänsten till vänster.

Välj Inställningar för åtkomst till externa identiteter>mellan klientorganisationer.

Under Organisationsinställningar väljer du länken i kolumnen Inkommande åtkomst och fliken B2B-samarbete .

Välj fliken Inlösenordning.

Flytta identitetsprovidrar uppåt eller nedåt för att ändra i vilken ordning dina gästanvändare kan logga in när de accepterar din inbjudan. Du kan också återställa inlösenordningen till standardinställningarna här.

Välj Spara.

Du kan också anpassa inlösningsbeställningen via Microsoft Graph-API:et.

Öppna Microsoft Graph Explorer.

Logga in med ett konto för global administratör eller säkerhetsadministratör till resursklientorganisationen.

Kör följande fråga för att hämta den aktuella inlösningsordningen:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- I det här exemplet flyttar vi SAML/WS-Fed IdP-federationen till toppen av inlösningsbeställningen ovanför Microsoft Entra-identitetsprovidern. Korrigera samma URI med den här begärandetexten:

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

Kontrollera att ändringarna kör GET-frågan igen.

Om du vill återställa inlösenordningen till standardinställningarna kör du följande fråga:

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

SAML/WS-Fed-federation (direktfederation) för Microsoft Entra ID-verifierade domäner

Nu kan du lägga till din registrerade Microsoft Entra ID-verifierade domän för att konfigurera den direkta federationsrelationen. Först måste du konfigurera direkt federationskonfigurationen i administrationscentret eller via API:et. Kontrollera att domänen inte har verifierats i samma klientorganisation.

När konfigurationen har konfigurerats kan du anpassa inlösningsbeställningen. SAML/WS-Fed IdP läggs till i inlösenordern som den sista posten. Du kan flytta upp den i inlösningsordningen för att ange den ovanför Microsoft Entra-identitetsprovidern.

Förhindra att dina B2B-användare löser in en inbjudan med Hjälp av Microsoft-konton

Följ stegen nedan för att förhindra att dina B2B-gästanvändare löser in sin inbjudan med sina befintliga Microsoft-konton eller skapar en ny för att acceptera inbjudan.

Logga in på administrationscentret för Microsoft Entra med ett konto för global administratör eller säkerhetsadministratör. Öppna sedan identitetstjänsten till vänster.

Välj Inställningar för åtkomst till externa identiteter>mellan klientorganisationer.

Under Organisationsinställningar väljer du länken i kolumnen Inkommande åtkomst och fliken B2B-samarbete .

Välj fliken Inlösenordning.

Under Reservidentitetsprovidrar inaktiverar du Microsoft-tjänstkonto (MSA).

Välj Spara.

Du måste ha minst en reservidentitetsprovider aktiverad vid en viss tidpunkt. Om du vill inaktivera Microsoft-konton måste du aktivera engångslösenord för e-post. Du kan inte inaktivera båda reservidentitetsprovidrar. Alla befintliga gästanvändare som är inloggade med Microsoft-konton fortsätter att använda det under efterföljande inloggningar. Du måste återställa deras inlösenstatus för att den här inställningen ska gälla.

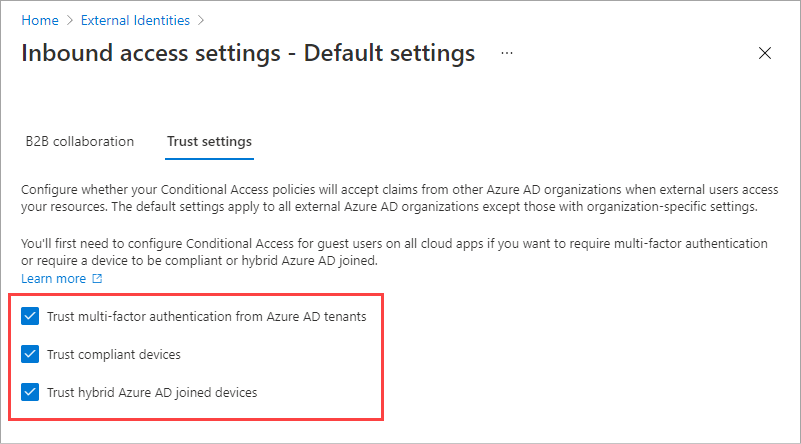

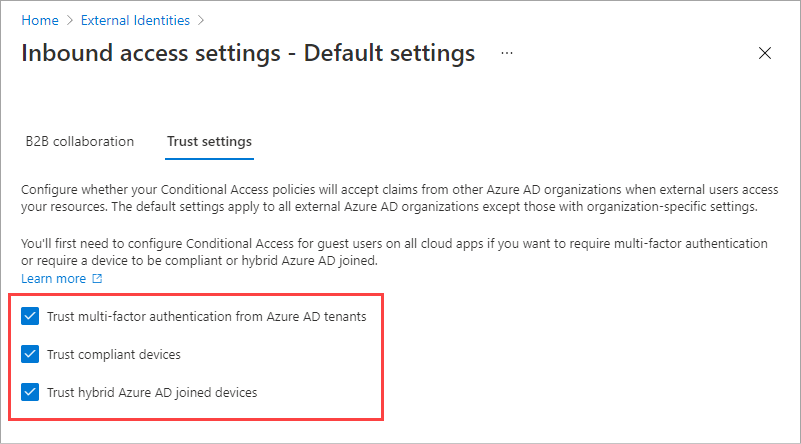

Så här ändrar du inställningar för inkommande förtroende för MFA- och enhetsanspråk

Välj fliken Förtroendeinställningar .

(Det här steget gäller för Endast organisationsinställningar .) Om du konfigurerar inställningar för en organisation väljer du något av följande:

Standardinställningar: Organisationen använder de inställningar som konfigurerats på fliken Standardinställningar . Om anpassade inställningar redan har konfigurerats för den här organisationen väljer du Ja för att bekräfta att du vill att alla inställningar ska ersättas med standardinställningarna. Välj sedan Spara och hoppa över resten av stegen i den här proceduren.

Anpassa inställningar: Du kan anpassa inställningarna så att de tillämpas för den här organisationen i stället för standardinställningarna. Fortsätt med resten av stegen i den här proceduren.

Välj ett eller flera av följande alternativ:

Lita på multifaktorautentisering från Microsoft Entra-klienter: Markera den här kryssrutan om du vill tillåta att dina principer för villkorlig åtkomst litar på MFA-anspråk från externa organisationer. Under autentiseringen kontrollerar Microsoft Entra-ID en användares autentiseringsuppgifter för ett anspråk på att användaren har slutfört MFA. Annars initieras en MFA-utmaning i användarens hemklientorganisation.

Betrodda enheter: Gör att dina principer för villkorsstyrd åtkomst kan lita på kompatibla enhetsanspråk från en extern organisation när deras användare får åtkomst till dina resurser.

Lita på Microsoft Entra-hybridanslutna enheter: Tillåter att dina principer för villkorsstyrd åtkomst litar på microsoft entra hybridanslutna enhetsanspråk från en extern organisation när deras användare får åtkomst till dina resurser.

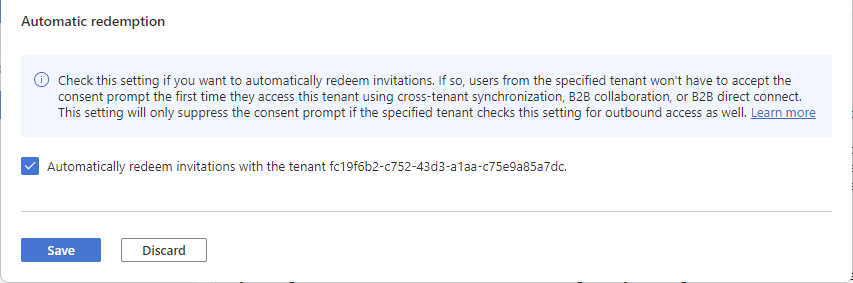

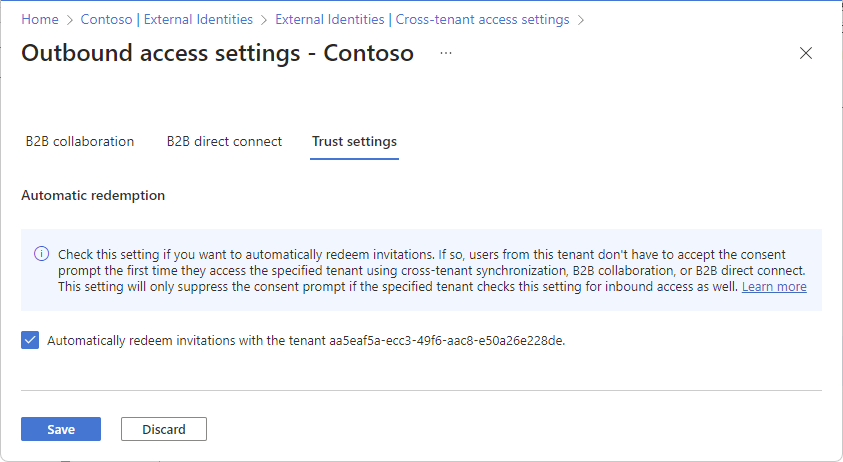

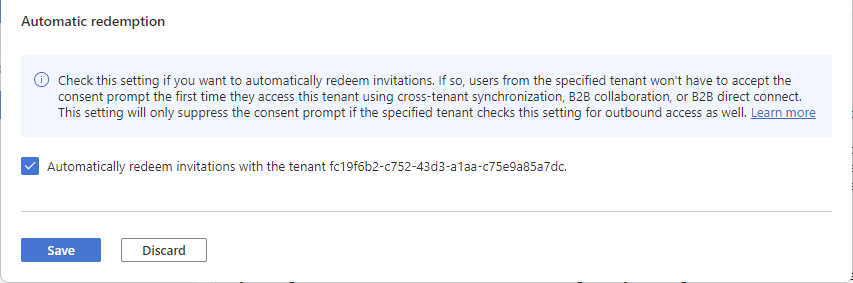

(Det här steget gäller för Endast organisationsinställningar .) Granska alternativet Automatisk inlösen :

- Lös in inbjudningar automatiskt med klientorganisationen<>: Kontrollera den här inställningen om du vill lösa in inbjudningar automatiskt. I så fall behöver användare från den angivna klientorganisationen inte acceptera medgivandeprompten första gången de får åtkomst till den här klientorganisationen med synkronisering mellan klientorganisationer, B2B-samarbete eller B2B-direktanslutning. Den här inställningen undertrycker endast medgivandeprompten om den angivna klientorganisationen även kontrollerar den här inställningen för utgående åtkomst.

Välj Spara.

Tillåt användare att synkronisera med den här klientorganisationen

Om du väljer Inkommande åtkomst för den tillagda organisationen visas fliken Synkronisering mellan klientorganisationer och kryssrutan Tillåt användare att synkronisera till den här klientorganisationen . Synkronisering mellan klientorganisationer är en enkelriktad synkroniseringstjänst i Microsoft Entra-ID som automatiserar skapande, uppdatering och borttagning av B2B-samarbetsanvändare mellan klientorganisationer i en organisation. Mer information finns i Konfigurera synkronisering mellan klientorganisationer och dokumentationen om flera klientorganisationer.

Ändra inställningar för utgående åtkomst

Med utgående inställningar väljer du vilka av dina användare och grupper som ska kunna komma åt de externa program som du väljer. Oavsett om du konfigurerar standardinställningar eller organisationsspecifika inställningar är stegen för att ändra inställningarna för utgående åtkomst mellan klientorganisationer desamma. Som beskrivs i det här avsnittet navigerar du till antingen fliken Standard eller en organisation på fliken Organisationsinställningar och gör sedan dina ändringar.

Logga in på administrationscentret för Microsoft Entra som minst säkerhetsadministratör.

Bläddra till Inställningar för identitetsåtkomst>för externa identiteter>mellan klientorganisationer.

Gå till de inställningar som du vill ändra:

Om du vill ändra standardinställningarna för utgående trafik väljer du fliken Standardinställningar och väljer sedan Redigera utgående standardvärden under Inställningar för utgående åtkomst.

Om du vill ändra inställningarna för en viss organisation väljer du fliken Organisationsinställningar, letar upp organisationen i listan (eller lägger till en) och väljer sedan länken i kolumnen Utgående åtkomst.

Välj fliken B2B-samarbete .

(Det här steget gäller för Endast organisationsinställningar .) Om du konfigurerar inställningar för en organisation väljer du ett alternativ:

Standardinställningar: Organisationen använder de inställningar som konfigurerats på fliken Standardinställningar . Om anpassade inställningar redan har konfigurerats för den här organisationen måste du välja Ja för att bekräfta att du vill att alla inställningar ska ersättas med standardinställningarna. Välj sedan Spara och hoppa över resten av stegen i den här proceduren.

Anpassa inställningar: Du kan anpassa inställningarna så att de tillämpas för den här organisationen i stället för standardinställningarna. Fortsätt med resten av stegen i den här proceduren.

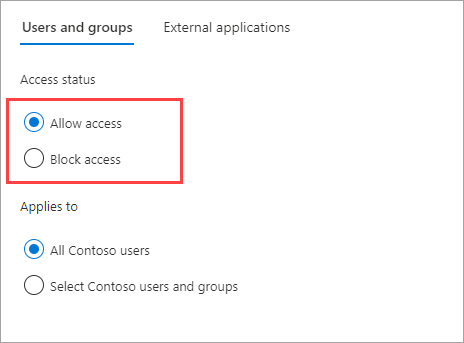

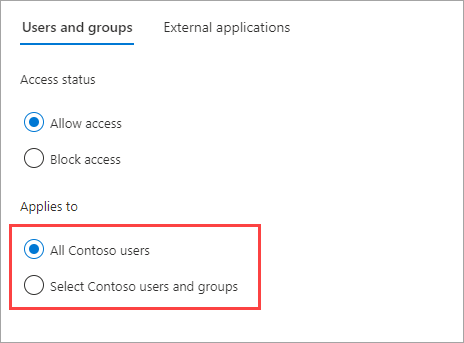

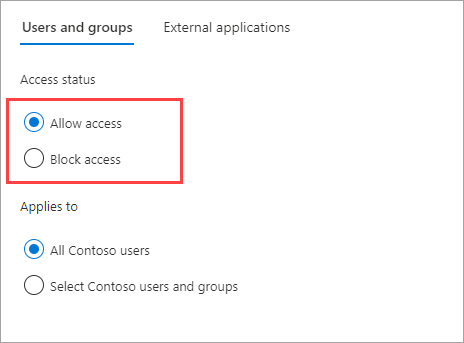

Välj Användare och grupper.

Under Åtkomststatus väljer du något av följande:

- Tillåt åtkomst: Tillåter att dina användare och grupper som anges under Gäller för att bjudas in till externa organisationer för B2B-samarbete.

- Blockera åtkomst: Blockerar dina användare och grupper som anges under Gäller för från att bjudas in till B2B-samarbete. Om du blockerar åtkomst för alla användare och grupper blockerar detta även alla externa program från att nås via B2B-samarbete.

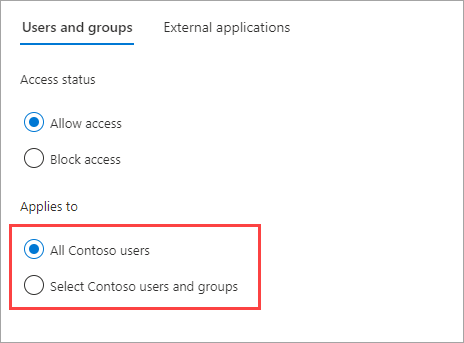

Under Gäller för väljer du något av följande:

- Alla <organisationens> användare: Tillämpar den åtgärd som du valde under Åtkomststatus för alla dina användare och grupper.

- Välj <organisationens> användare och grupper (kräver en Microsoft Entra-ID P1- eller P2-prenumeration): Gör att du kan tillämpa den åtgärd som du har valt under Åtkomststatus för specifika användare och grupper.

Kommentar

Om du blockerar åtkomst för alla dina användare och grupper måste du också blockera åtkomsten till alla externa program (på fliken Externa program ).

Om du väljer Välj <organisationens> användare och grupper gör du följande för varje användare eller grupp som du vill lägga till:

- Välj Lägg till <organisationens> användare och grupper.

- I fönstret Välj skriver du användarnamnet eller gruppnamnet i sökrutan.

- Välj användaren eller gruppen i sökresultatet.

- När du är klar med att välja de användare och grupper som du vill lägga till väljer du Välj.

Kommentar

När du riktar in dig på dina användare och grupper kan du inte välja användare som har konfigurerat SMS-baserad autentisering. Det beror på att användare som har en "federerad autentiseringsuppgift" på sina användarobjekt blockeras för att förhindra att externa användare läggs till i inställningar för utgående åtkomst. Som en lösning kan du använda Microsoft Graph API för att lägga till användarens objekt-ID direkt eller rikta en grupp som användaren tillhör.

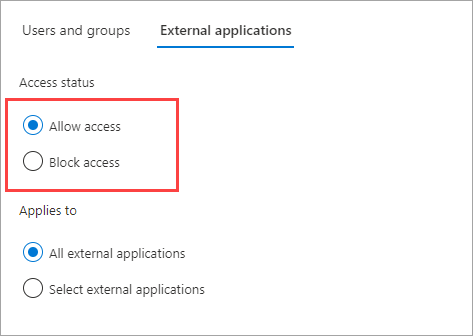

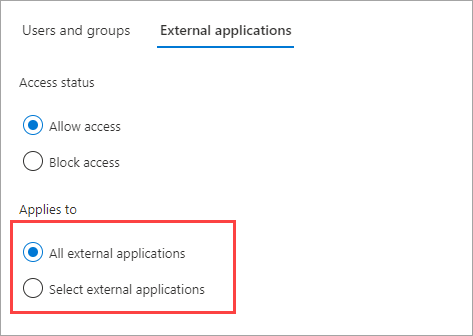

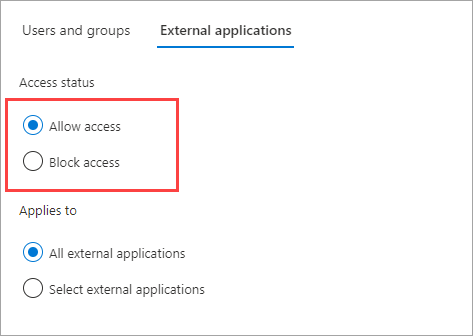

Välj fliken Externa program .

Under Åtkomststatus väljer du något av följande:

- Tillåt åtkomst: Tillåter att de externa program som anges under Gäller kan nås av dina användare via B2B-samarbete.

- Blockera åtkomst: Blockerar de externa program som anges under Gäller för från att kommas åt av dina användare via B2B-samarbete.

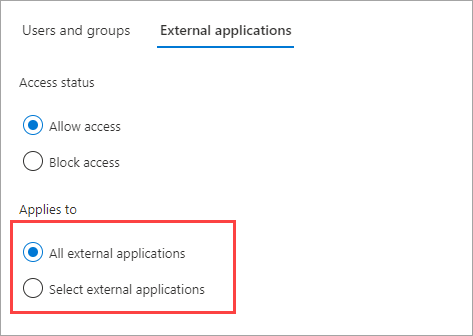

Under Gäller för väljer du något av följande:

- Alla externa program: Tillämpar den åtgärd som du valde under Åtkomststatus för alla externa program.

- Välj externa program: Tillämpar den åtgärd som du valde under Åtkomststatus för alla externa program.

Kommentar

Om du blockerar åtkomst till alla externa program måste du också blockera åtkomst för alla dina användare och grupper (på fliken Användare och grupper ).

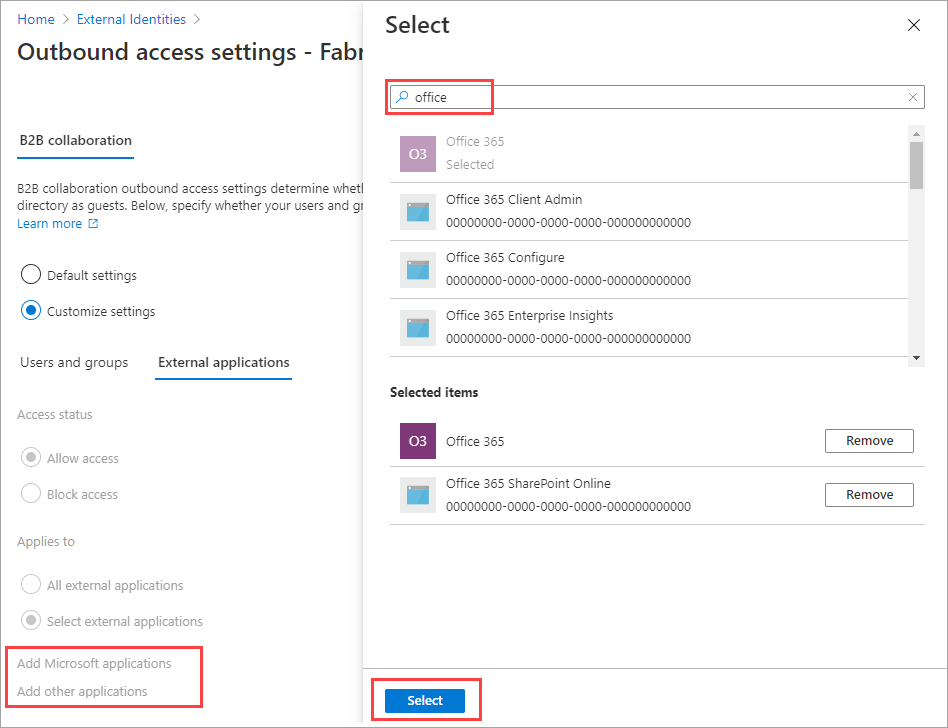

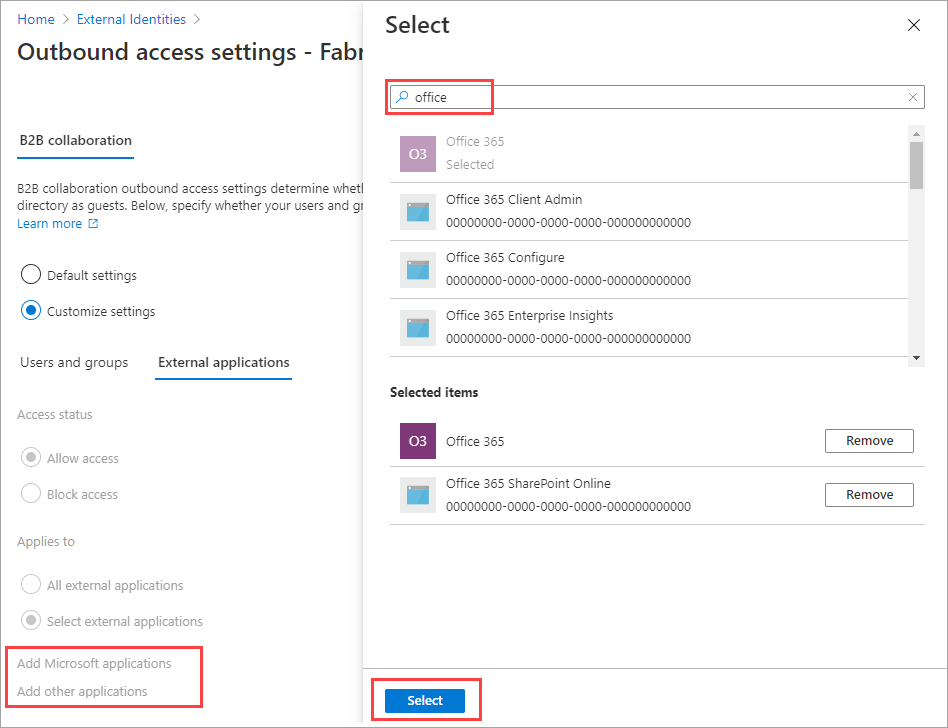

Om du väljer Välj externa program gör du följande för varje program som du vill lägga till:

- Välj Lägg till Microsoft-program eller Lägg till andra program.

- I sökrutan skriver du programnamnet eller program-ID:t (antingen klientappens ID eller resursappens ID). Välj sedan programmet i sökresultatet. Upprepa för varje program som du vill lägga till.

- När du är klar med att välja program väljer du Välj.

Välj Spara.

Så här ändrar du inställningar för utgående förtroende

(Det här avsnittet gäller för Endast organisationsinställningar .)