Vad är identitetsskydd?

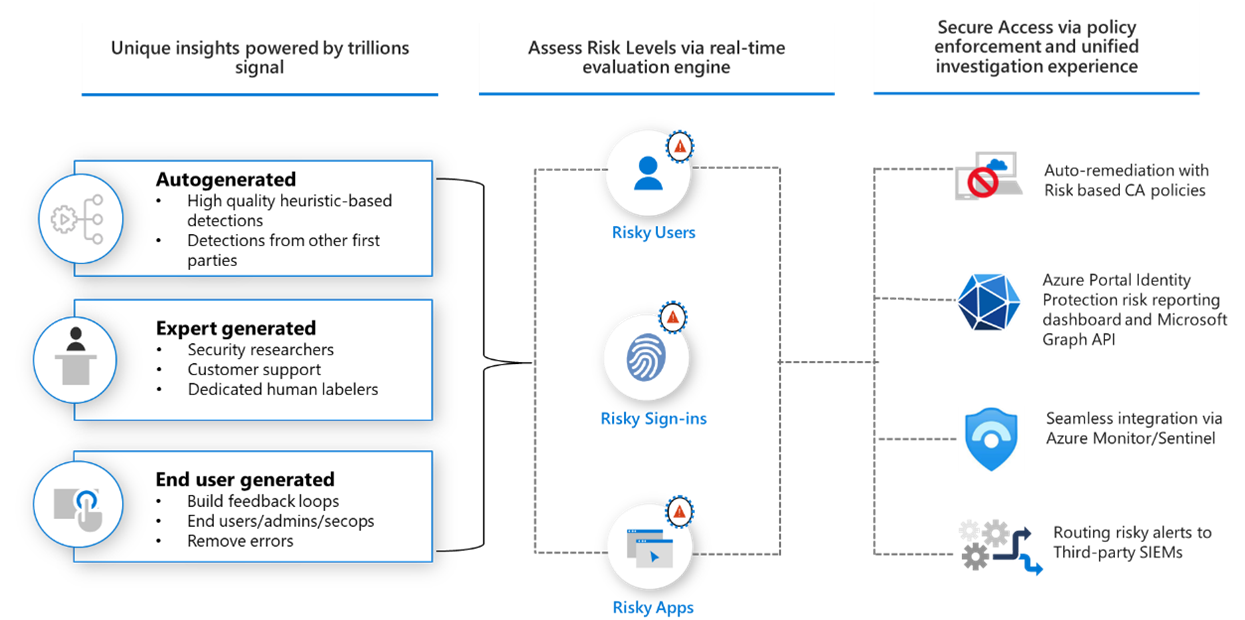

Microsoft Entra ID Protection hjälper organisationer att identifiera, undersöka och åtgärda identitetsbaserade risker. Dessa identitetsbaserade risker kan ytterligare matas in i verktyg som villkorsstyrd åtkomst för att fatta åtkomstbeslut eller matas tillbaka till ett siem-verktyg (säkerhetsinformation och händelsehantering) för ytterligare undersökning och korrelation.

Identifiera risker

Microsoft lägger kontinuerligt till och uppdaterar identifieringar i vår katalog för att skydda organisationer. Dessa identifieringar kommer från våra lärdomar baserat på analys av biljoner signaler varje dag från Active Directory, Microsoft-konton och spel med Xbox. Det här breda utbudet av signaler hjälper Identity Protection att identifiera riskfyllda beteenden som:

- Användning av anonym IP-adress

- Lösenordssprayattacker

- Läckta autentiseringsuppgifter

- med flera...

Under varje inloggning kör Identity Protection alla identifieringar av inloggning i realtid som genererar en risknivå för inloggningssessioner, vilket anger hur troligt det är att inloggningen komprometteras. Baserat på den här risknivån tillämpas sedan principer för att skydda användaren och organisationen.

En fullständig lista över risker och hur de identifieras finns i artikeln Vad är risk.

Undersök

Eventuella risker som identifieras på en identitet spåras med rapportering. Identity Protection innehåller tre viktiga rapporter för administratörer för att undersöka risker och vidta åtgärder:

- Riskidentifieringar: Varje identifierad risk rapporteras som en riskidentifiering.

- Riskfyllda inloggningar: En riskfylld inloggning rapporteras när en eller flera riskidentifieringar rapporteras för den inloggningen.

- Riskfyllda användare: En riskfylld användare rapporteras när något av eller båda av följande är sanna:

- Användaren har en eller flera riskfyllda inloggningar.

- En eller flera riskidentifieringar rapporteras.

Mer information om hur du använder rapporterna finns i artikeln Så här: Undersöka risker.

Åtgärda risker

Varför är automatisering kritiskt i säkerheten?

I blogginlägget Cyber Signals: Defending against cyber threats with the latest research, insights, and trends dated February 3, 2022 Microsoft shared a threat intelligence brief including the following statistics:

Analyseras... 24 biljoner säkerhetssignaler i kombination med underrättelser vi spårar genom att övervaka mer än 40 nationalstatsgrupper och över 140 hotgrupper...

... Från januari 2021 till december 2021 har vi blockerat mer än 25,6 miljarder Microsoft Entra brute force-autentiseringsattacker...

Den stora skalan av signaler och attacker kräver en viss automatiseringsnivå bara för att hänga med.

Automatisk reparation

Riskbaserade principer för villkorsstyrd åtkomst kan aktiveras för att kräva åtkomstkontroller, till exempel tillhandahålla en stark autentiseringsmetod, utföra multifaktorautentisering eller utföra en säker lösenordsåterställning baserat på den identifierade risknivån. Om användaren har slutfört åtkomstkontrollen åtgärdas risken automatiskt.

Manuell reparation

När användarreparation inte är aktiverat måste en administratör manuellt granska dem i rapporterna i portalen, via API:et eller i Microsoft 365 Defender. Administratörer kan utföra manuella åtgärder för att stänga, bekräfta säkerhetsrisken eller bekräfta att riskerna har komprometterats.

Använda data

Data från Identity Protection kan exporteras till andra verktyg för arkivering, ytterligare undersökning och korrelation. Med Microsoft Graph-baserade API:er kan organisationer samla in dessa data för vidare bearbetning i ett verktyg som deras SIEM. Information om hur du kommer åt API:et för identitetsskydd finns i artikeln Komma igång med Microsoft Entra ID Protection och Microsoft Graph

Information om integrering av Identity Protection-information med Microsoft Sentinel finns i artikeln Anslut data från Microsoft Entra ID Protection.

Organisationer kan lagra data under längre perioder genom att ändra diagnostikinställningarna i Microsoft Entra-ID. De kan välja att skicka data till en Log Analytics-arbetsyta, arkivera data till ett lagringskonto, strömma data till Event Hubs eller skicka data till en annan lösning. Detaljerad information om hur du gör det finns i artikeln Så här: Exportera riskdata.

Roller som krävs

Identity Protection kräver att användare tilldelas en eller flera av följande roller för att få åtkomst.

| Roll | Kan göra | Det går inte att göra |

|---|---|---|

| Säkerhetsadministratör | Fullständig åtkomst till Identity Protection | Återställa lösenord för en användare |

| Säkerhetsoperator | Visa alla Identity Protection-rapporter och översikt Stäng användarrisken, bekräfta säker inloggning, bekräfta kompromissen |

Konfigurera eller ändra principer Återställa lösenord för en användare Konfigurera aviseringar |

| Säkerhetsläsare | Visa alla Identity Protection-rapporter och översikt | Konfigurera eller ändra principer Återställa lösenord för en användare Konfigurera aviseringar Ge feedback om identifieringar |

| Global läsare | Skrivskyddad åtkomst till Identity Protection | |

| Användaradministratör | Återställa användarlösenord |

För närvarande kan rollen Säkerhetsoperatör inte komma åt rapporten Riskfyllda inloggningar.

Administratörer för villkorsstyrd åtkomst kan skapa principer som räknar in användar- eller inloggningsrisker som ett villkor. Mer information finns i artikeln Villkorsstyrd åtkomst: Villkor.

Licenskrav

För att använda den här funktionen krävs Microsoft Entra ID P2-licenser. Hitta rätt licens för dina behov i Jämför allmänt tillgängliga funktioner i Microsoft Entra ID.

| Funktion | Information | Kostnadsfritt Microsoft Entra-ID/Microsoft 365-applikationer | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|---|

| Riskprinciper | Principer för inloggning och användarrisk (via identitetsskydd eller villkorsstyrd åtkomst) | Nej | Nej | Ja |

| Säkerhetsrapporter | Översikt | Nej | Nej | Ja |

| Säkerhetsrapporter | Riskfyllda användare | Begränsad information. Endast användare med medelhög och hög risk visas. Ingen informationslåda eller riskhistorik. | Begränsad information. Endast användare med medelhög och hög risk visas. Ingen informationslåda eller riskhistorik. | Fullständig åtkomst |

| Säkerhetsrapporter | Riskfyllda inloggningar | Begränsad information. Ingen riskinformation eller risknivå visas. | Begränsad information. Ingen riskinformation eller risknivå visas. | Fullständig åtkomst |

| Säkerhetsrapporter | Riskidentifieringar | Nej | Begränsad information. Ingen informationslåda. | Fullständig åtkomst |

| Meddelanden | Användare i farozonen identifierade aviseringar | Nej | Nej | Ja |

| Meddelanden | Veckosammandrag | Nej | Nej | Ja |

| Registreringsprincip för multifaktorautentisering | Nej | Nej | Ja |

Mer information om dessa omfattande rapporter finns i artikeln How To: Investigate risk (Så här gör du: Undersöka risker).

Om du vill använda arbetsbelastningsidentitetsrisker, inklusive fliken Riskfyllda arbetsbelastningsidentiteter och identifieringar av arbetsbelastningsidentiteter i fönstret Riskidentifieringar i administrationscentret, måste du ha Premium-licensiering för arbetsbelastningsidentiteter. Mer information finns i artikeln Skydda arbetsbelastningsidentiteter.