Microsoft Entra Privileged Identity Management (PIM) förenklar hur företag hanterar privilegierad åtkomst till resurser i Microsoft Entra-ID och andra Microsoft-onlinetjänster som Microsoft 365 eller Microsoft Intune.

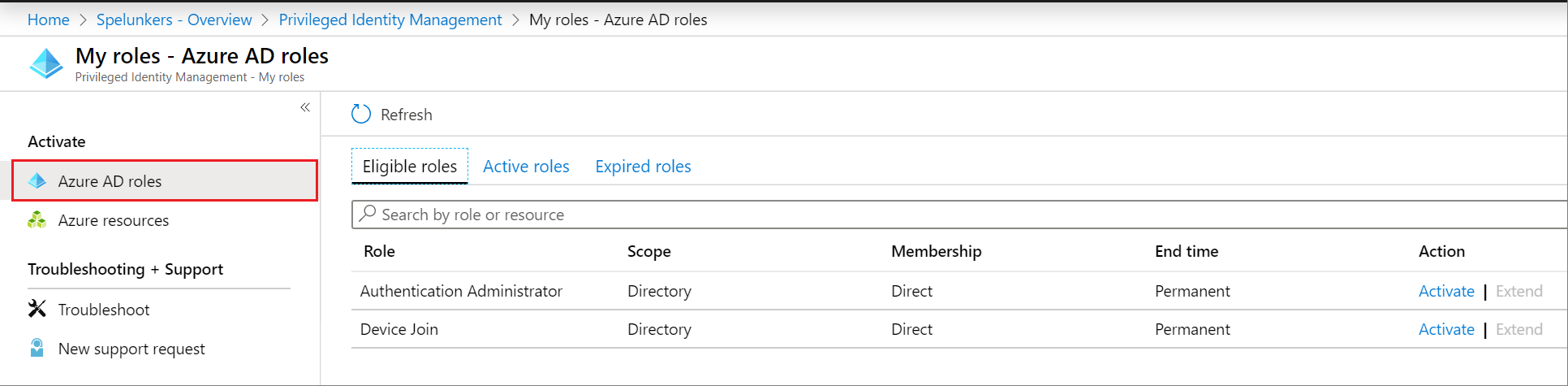

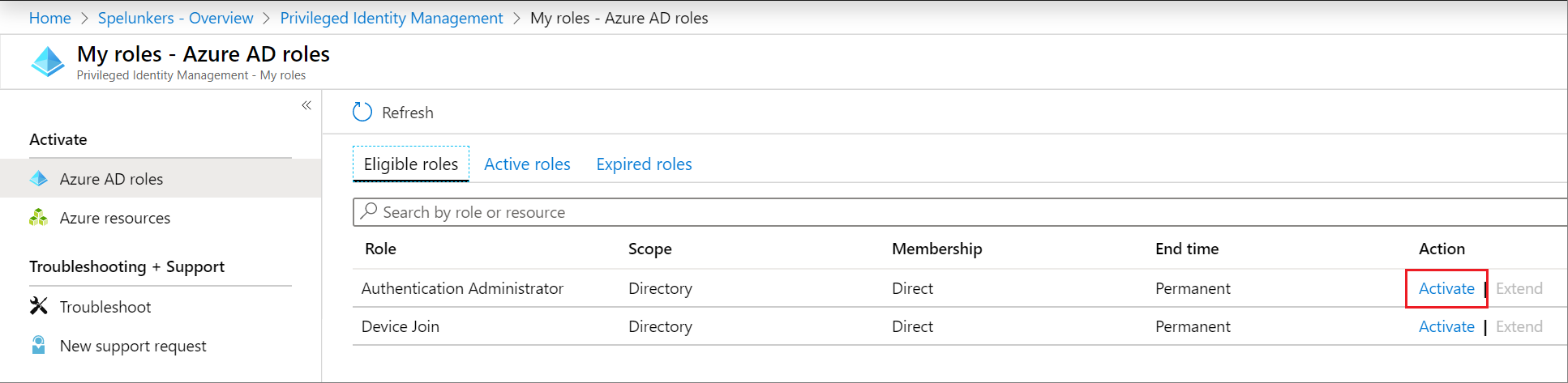

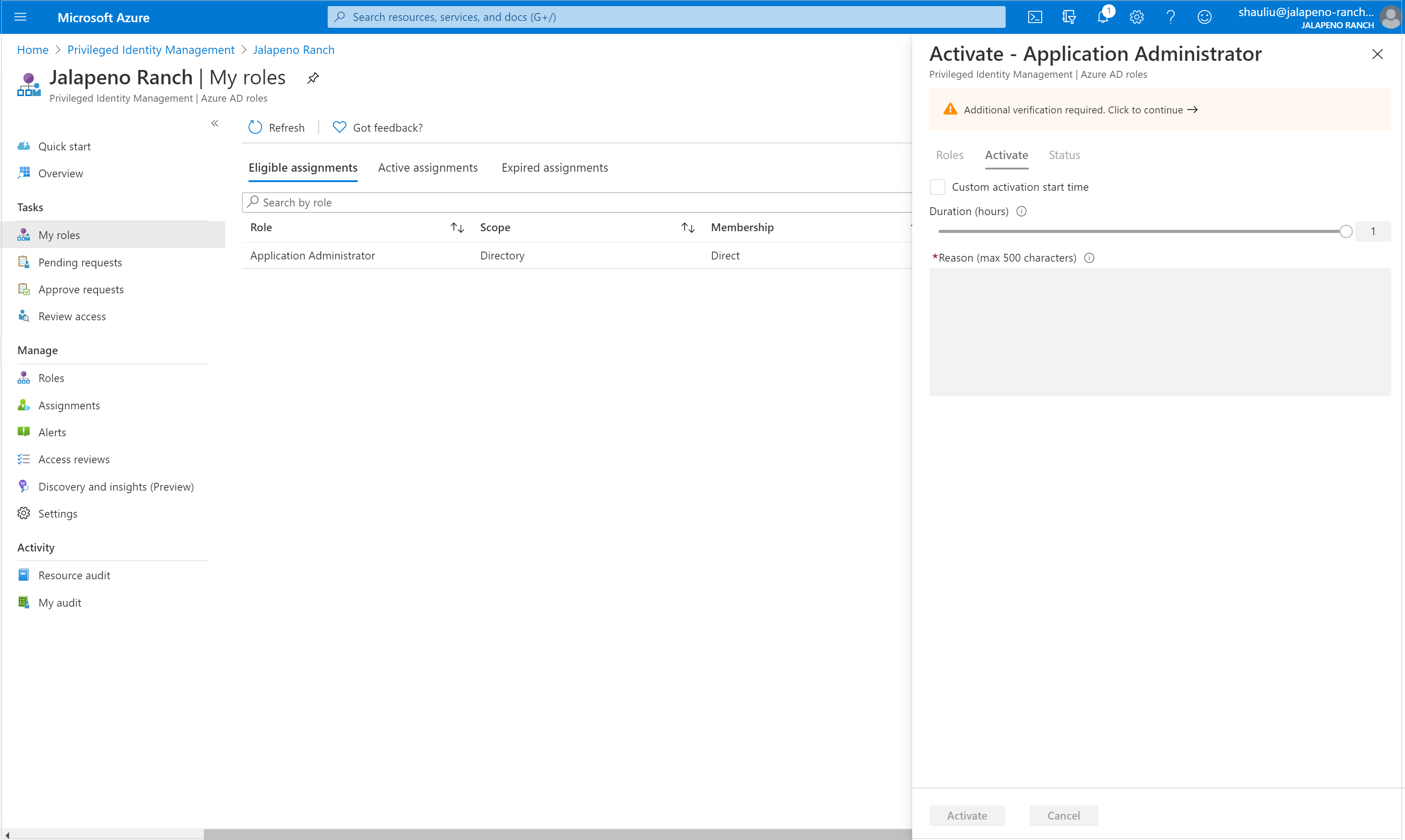

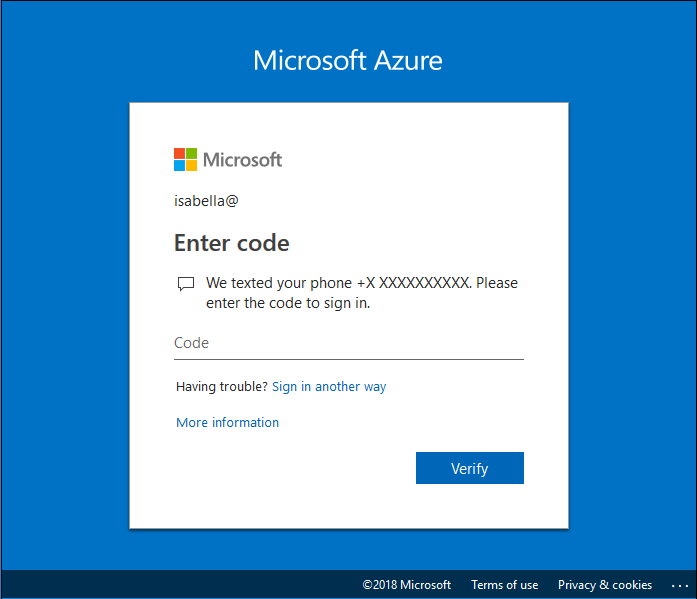

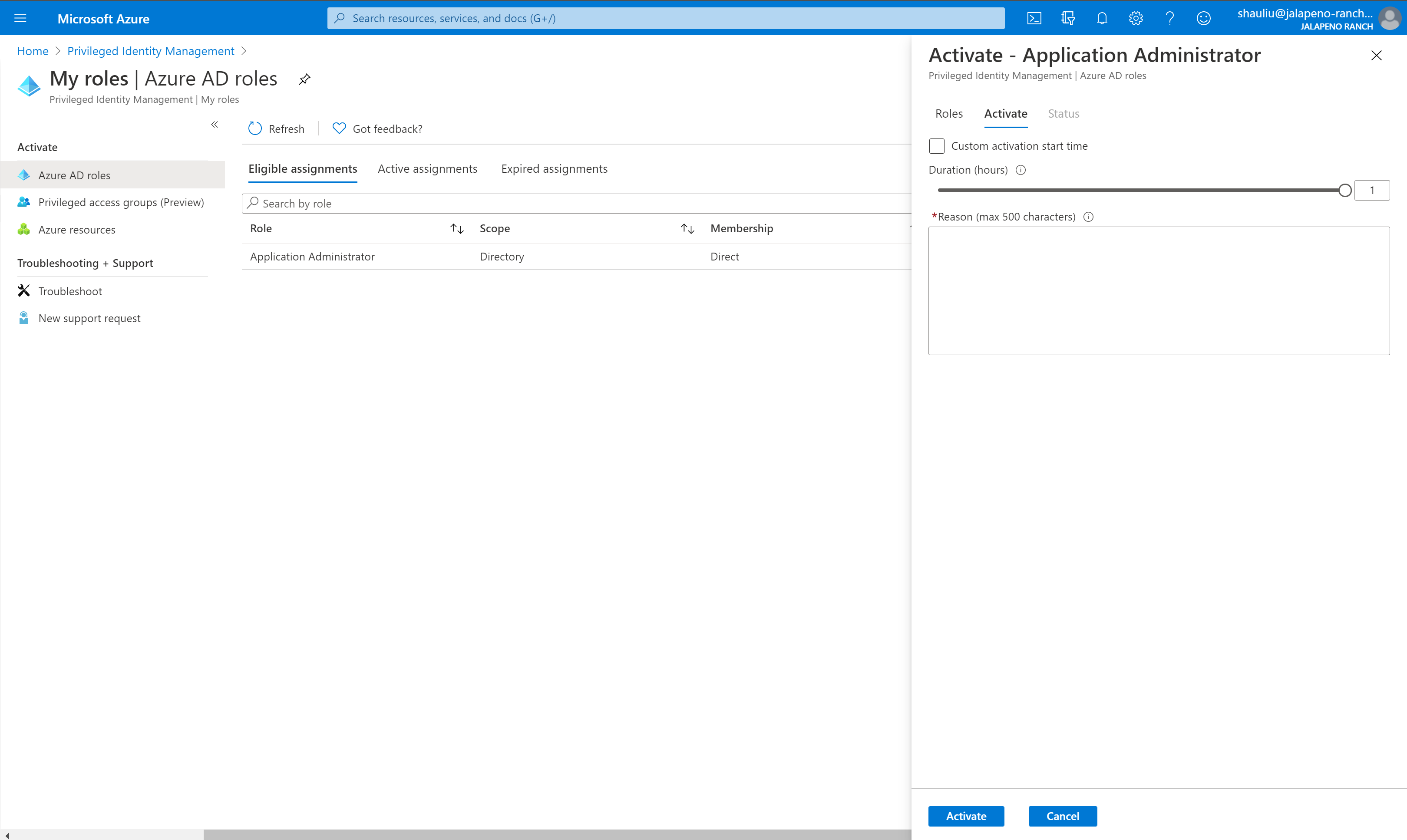

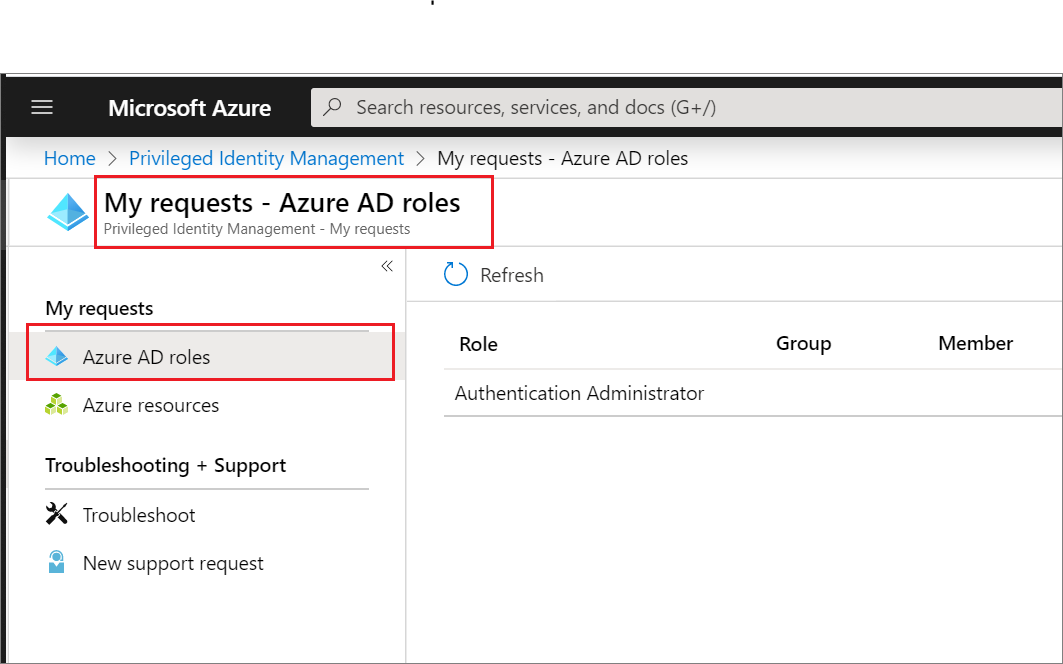

Om du har blivit berättigad till en administrativ roll måste du aktivera rolltilldelningen när du behöver utföra privilegierade åtgärder. Om du till exempel ibland hanterar Microsoft 365-funktioner kanske organisationens privilegierade rolladministratörer inte gör dig till permanent global administratör, eftersom den rollen också påverkar andra tjänster. I stället skulle de göra dig berättigad till Microsoft Entra-roller, till exempel Exchange Online-administratör. Du kan begära att aktivera rollen när du behöver dess behörigheter och sedan ha administratörskontroll för en fördefinierad tidsperiod.

Den här artikeln är avsedd för administratörer som behöver aktivera sin Microsoft Entra-roll i Privileged Identity Management.

Viktigt!

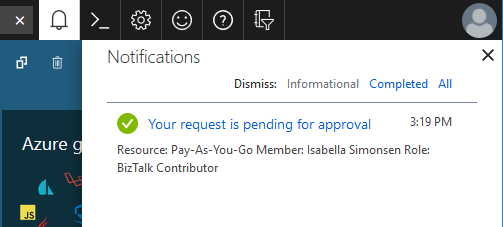

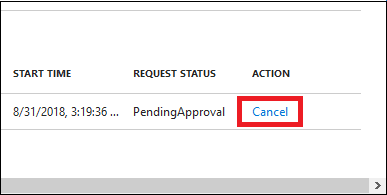

När en roll aktiveras lägger Microsoft Entra PIM tillfälligt till aktiv tilldelning för rollen. Microsoft Entra PIM skapar aktiv tilldelning (tilldelar användare till en roll) inom några sekunder. När inaktivering (manuell eller genom aktiveringstid upphör att gälla) tar Microsoft Entra PIM bort den aktiva tilldelningen även inom några sekunder.

Programmet kan ge åtkomst baserat på den roll som användaren har. I vissa situationer kanske programåtkomsten inte omedelbart återspeglar det faktum att användaren fick rollen tilldelad eller borttagen. Om programmet tidigare cachelagrade det faktum att användaren inte har någon roll – när användaren försöker komma åt programmet igen kanske inte åtkomst tillhandahålls. På samma sätt, om programmet tidigare cachelagrade det faktum att användaren har en roll – när rollen inaktiveras kan användaren fortfarande få åtkomst. Den specifika situationen beror på programmets arkitektur. För vissa program kan det hjälpa att logga ut och logga in igen för att få åtkomst till eller borttagen.