Tilldela Azure-resursroller i Privileged Identity Management

Med Microsoft Entra Privileged Identity Management (PIM) kan du hantera de inbyggda Azure-resursrollerna och anpassade roller, inklusive (men inte begränsat till):

- Ägare

- Administratör för användaråtkomst

- Deltagare

- Säkerhetsadministratör

- Security Manager

Kommentar

Användare eller medlemmar i en grupp som tilldelats prenumerationsrollerna Ägare eller Administratör för användaråtkomst och Microsoft Entra Globala administratörer som aktiverar prenumerationshantering i Microsoft Entra-ID har resursadministratörsbehörigheter som standard. Dessa administratörer kan tilldela roller, konfigurera rollinställningar och granska åtkomst med privileged Identity Management för Azure-resurser. En användare kan inte hantera Privileged Identity Management for Resources utan behörighet som resursadministratör. Visa listan över inbyggda Azure-roller.

Privileged Identity Management stöder både inbyggda och anpassade Azure-roller. Mer information om anpassade Azure-roller finns i Anpassade Azure-roller.

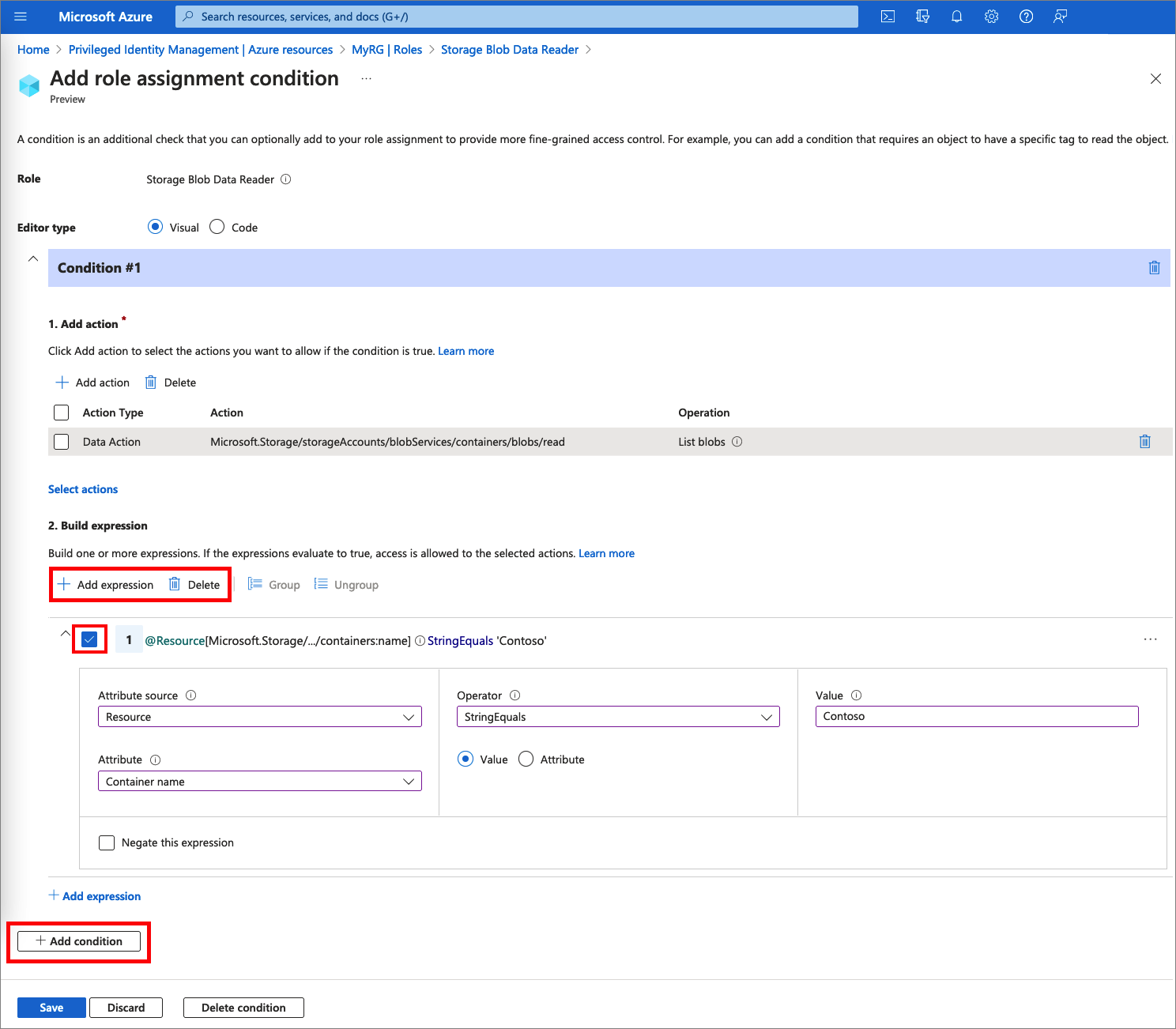

Villkor för rolltilldelning

Du kan använda azure-attributbaserad åtkomstkontroll (Azure ABAC) för att lägga till villkor för berättigade rolltilldelningar med hjälp av Microsoft Entra PIM för Azure-resurser. Med Microsoft Entra PIM måste slutanvändarna aktivera en berättigad rolltilldelning för att få behörighet att utföra vissa åtgärder. Med hjälp av villkor i Microsoft Entra PIM kan du inte bara begränsa en användares rollbehörigheter till en resurs med detaljerade villkor, utan även använda Microsoft Entra PIM för att skydda rolltilldelningen med en tidsbunden inställning, arbetsflöde för godkännande, spårningslogg och så vidare.

Kommentar

När en roll tilldelas tilldelas tilldelningen:

- Det går inte att tilldelas under en varaktighet på mindre än fem minuter

- Det går inte att ta bort det inom fem minuter efter att det har tilldelats

För närvarande kan följande inbyggda roller ha villkor tillagda:

Mer information finns i Vad är azure-attributbaserad åtkomstkontroll (Azure ABAC).

Tilldela en roll

Följ de här stegen för att göra en användare berättigad till en Azure-resursroll.

Logga in på administrationscentret för Microsoft Entra som minst administratör för användaråtkomst.

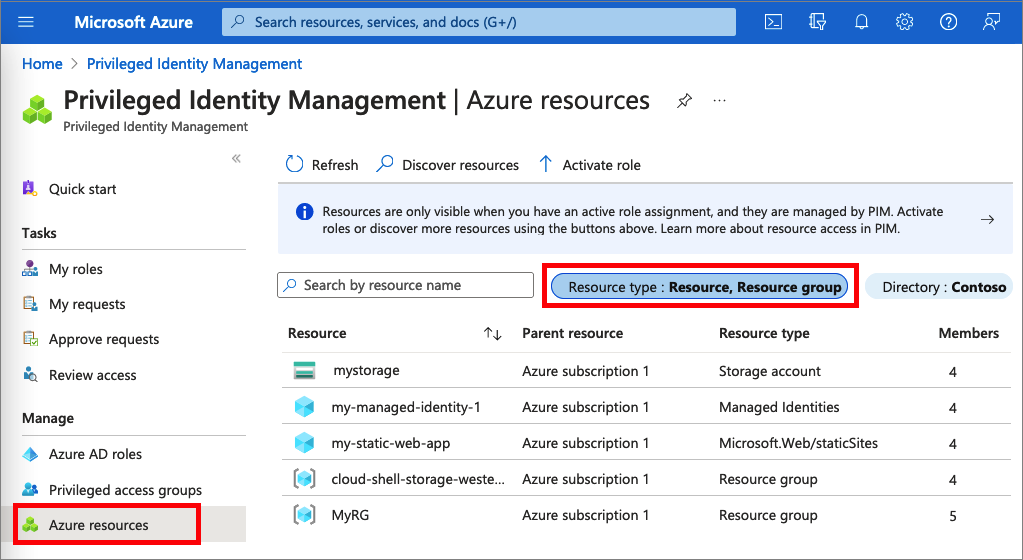

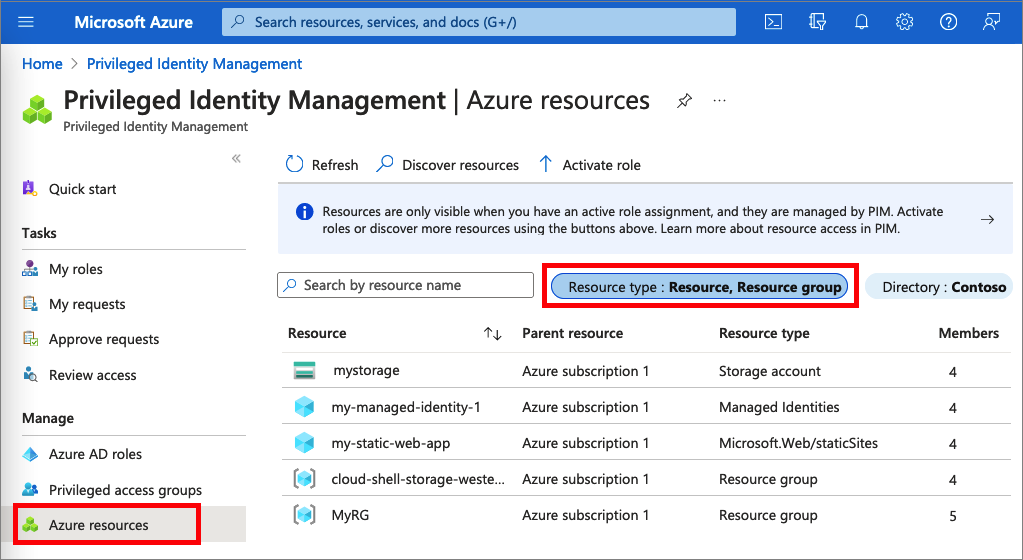

Bläddra till Azure-resurser för identitetsstyrning>Privileged Identity Management.>

Välj den resurstyp som du vill hantera. Börja antingen i listrutan Hanteringsgrupp eller i listrutan Prenumerationer och välj sedan Resursgrupper eller Resurser efter behov. Klicka på knappen Välj för den resurs som du vill hantera för att öppna översiktssidan.

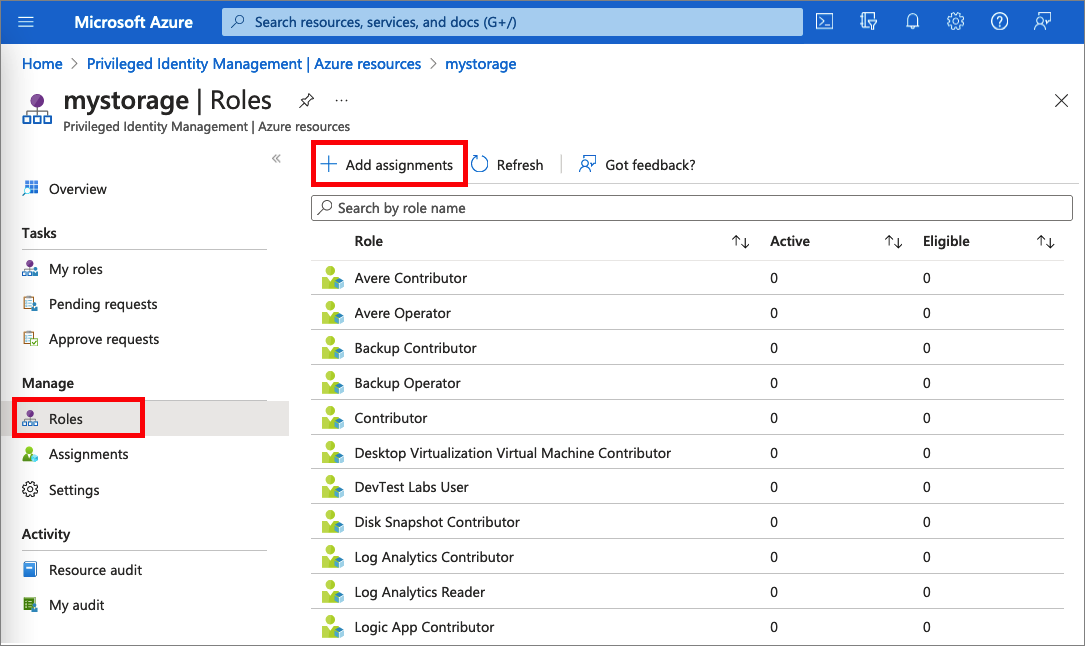

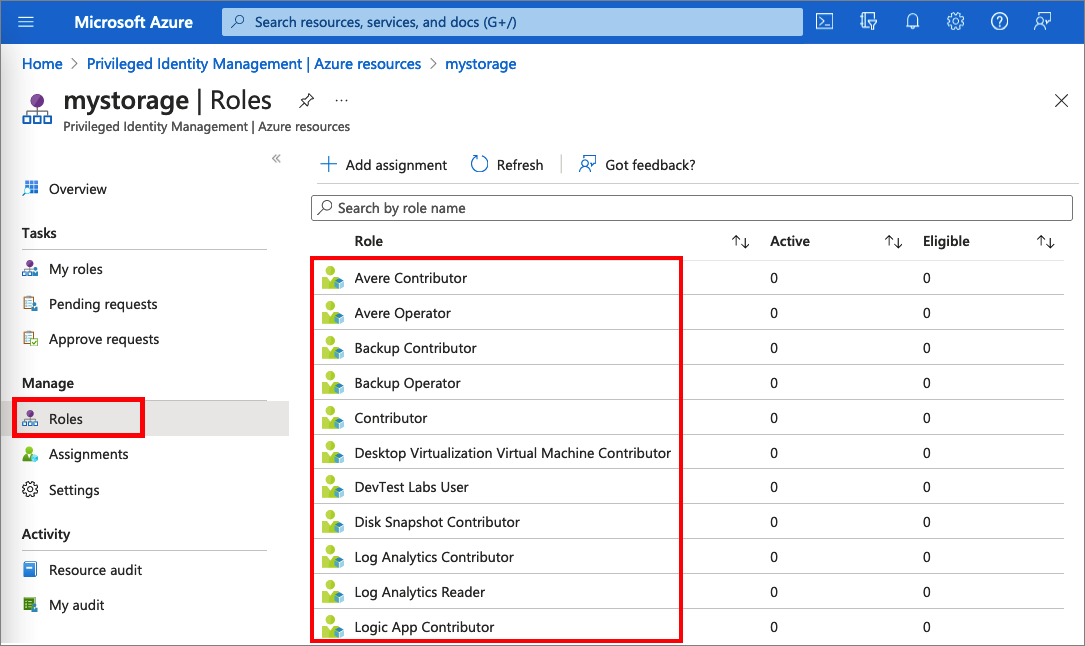

Under Hantera väljer du Roller för att se listan över roller för Azure-resurser.

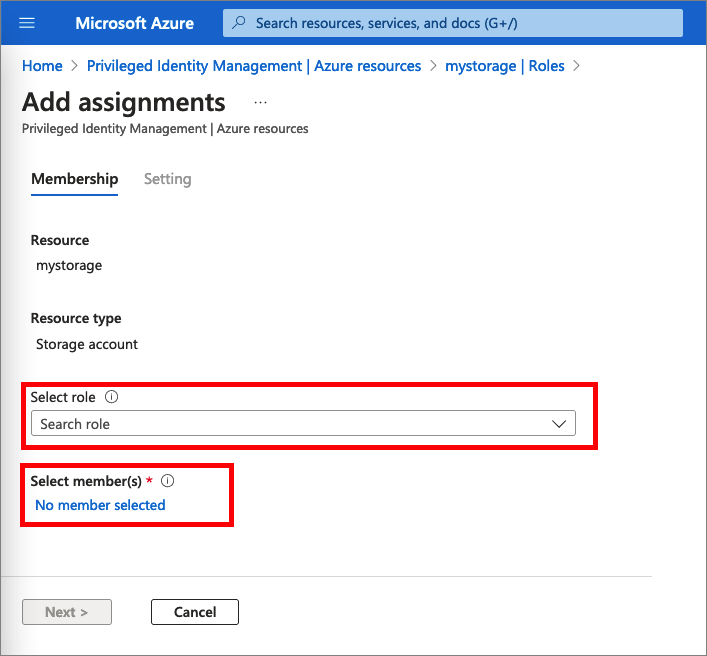

Välj Lägg till tilldelningar för att öppna fönstret Lägg till tilldelningar .

Välj en roll som du vill tilldela.

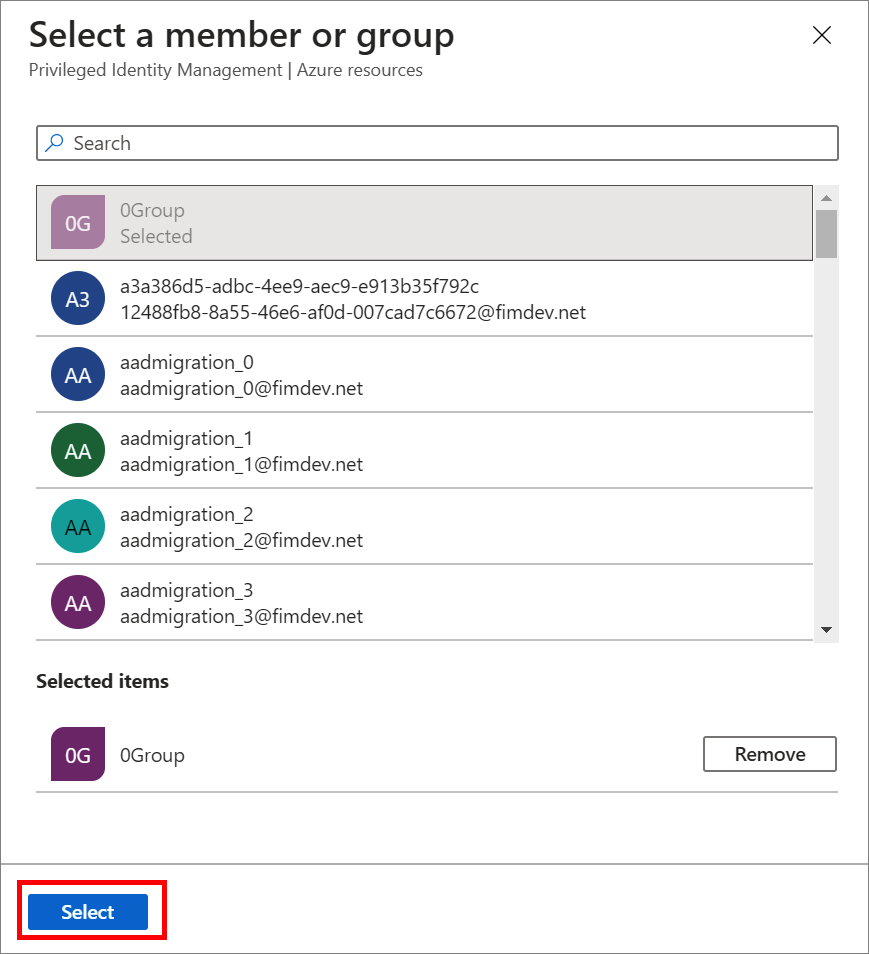

Välj Ingen medlem vald länk för att öppna fönstret Välj en medlem eller grupp .

Välj en medlem eller grupp som du vill tilldela rollen och välj sedan Välj.

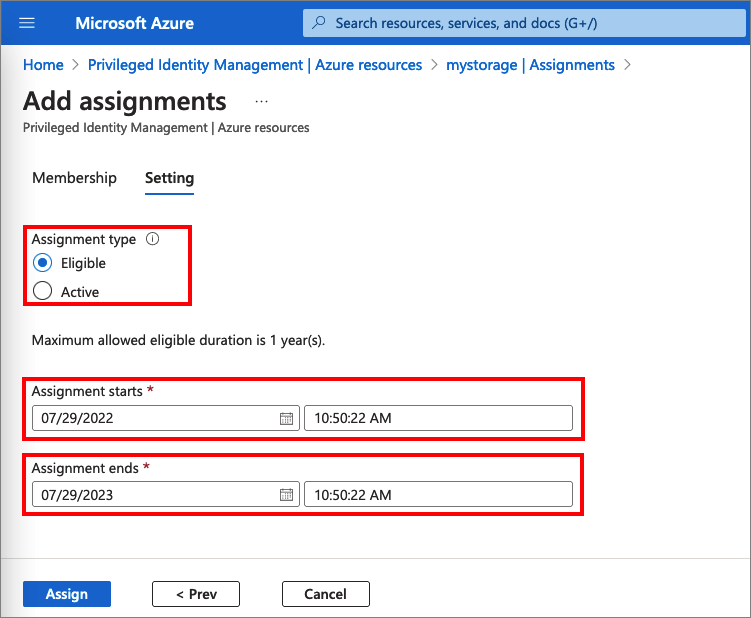

På fliken Inställningar går du till listan Tilldelningstyp och väljer Berättigad eller Aktiv.

Microsoft Entra PIM för Azure-resurser innehåller två olika tilldelningstyper:

Berättigade tilldelningar kräver att medlemmen aktiverar rollen innan den används. Administratören kan kräva att rollmedlemmen utför vissa åtgärder före rollaktivering, vilket kan vara att utföra en MFA-kontroll (multifaktorautentisering), tillhandahålla en affärsmotivering eller begära godkännande från utsedda godkännare.

Aktiva tilldelningar kräver inte att medlemmen aktiverar rollen före användning. Medlemmar som tilldelats som aktiva har tilldelats behörigheter som är klara att användas. Den här typen av tilldelning är också tillgänglig för kunder som inte använder Microsoft Entra PIM.

Om du vill ange en viss tilldelningstid ändrar du start- och slutdatum och tider.

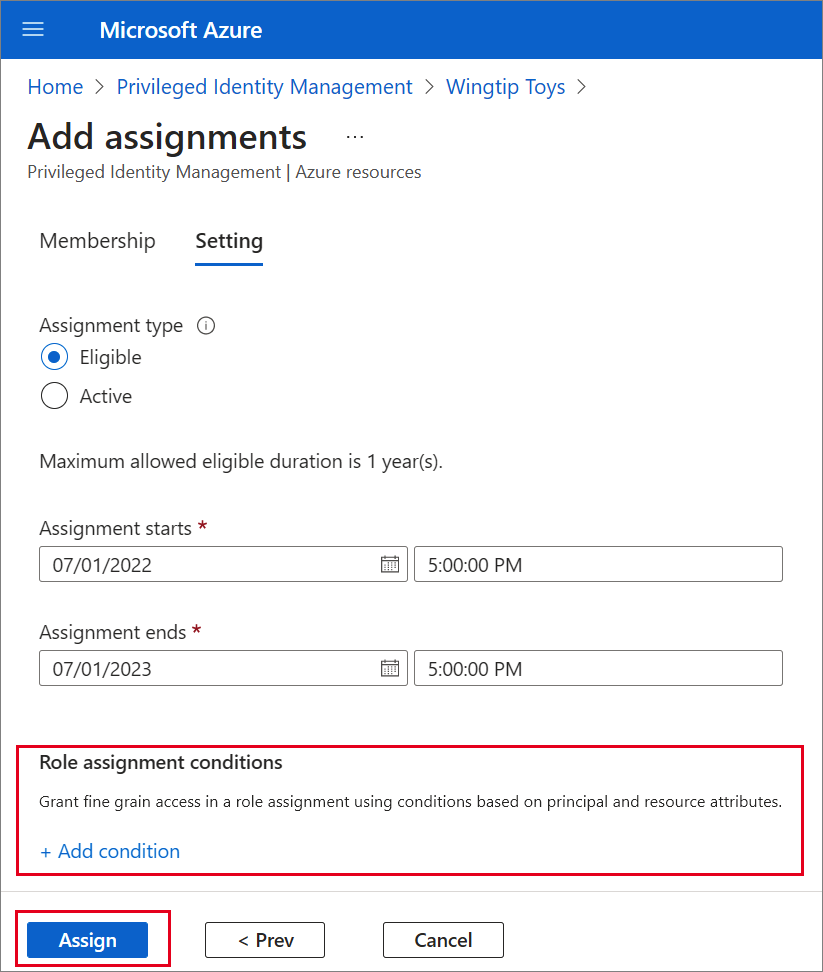

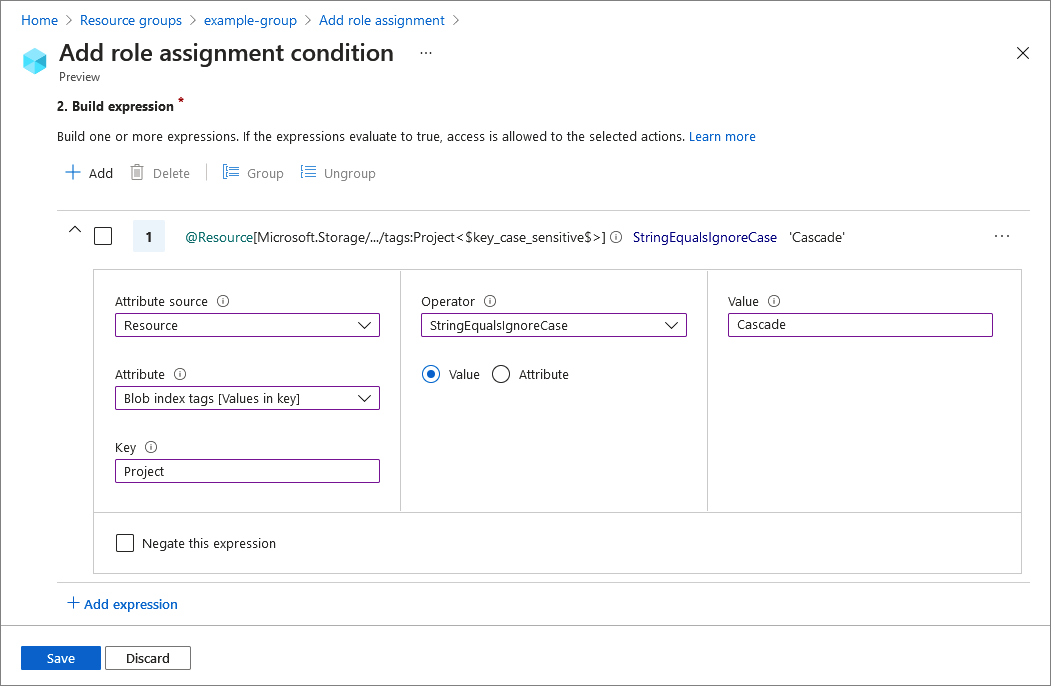

Om rollen har definierats med åtgärder som tillåter tilldelningar till den rollen med villkor kan du välja Lägg till villkor för att lägga till ett villkor baserat på huvudanvändaren och resursattributen som ingår i tilldelningen.

Villkor kan anges i uttrycksverktyget.

När du är klar väljer du Tilldela.

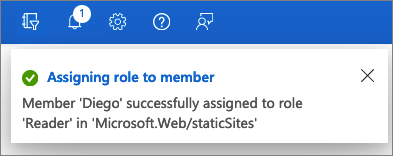

När den nya rolltilldelningen har skapats visas ett statusmeddelande.

Tilldela en roll med hjälp av ARM API

Privileged Identity Management har stöd för API-kommandon i Azure Resource Manager (ARM) för att hantera Azure-resursroller, enligt beskrivningen i PIM ARM API-referensen. De behörigheter som krävs för att använda PIM-API :et finns i Förstå API:erna för privileged Identity Management.

Följande exempel är en HTTP-exempelbegäran för att skapa en berättigad tilldelning för en Azure-roll.

Förfrågan

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Request body

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Response

Statuskod: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Uppdatera eller ta bort en befintlig rolltilldelning

Följ de här stegen för att uppdatera eller ta bort en befintlig rolltilldelning.

Öppna Microsoft Entra Privileged Identity Management.

Välj Azure-resurser.

Välj den resurstyp som du vill hantera. Börja antingen i listrutan Hanteringsgrupp eller i listrutan Prenumerationer och välj sedan Resursgrupper eller Resurser efter behov. Klicka på knappen Välj för den resurs som du vill hantera för att öppna översiktssidan.

Under Hantera väljer du Roller för att lista rollerna för Azure-resurser. Följande skärmbild visar rollerna för ett Azure Storage-konto. Välj den roll som du vill uppdatera eller ta bort.

Leta upp rolltilldelningen på flikarna Berättigade roller eller Aktiva roller .

Om du vill lägga till eller uppdatera ett villkor för att förfina Åtkomsten till Azure-resurser väljer du Lägg till eller Visa/Redigera i kolumnen Villkor för rolltilldelningen. För närvarande är rollerna Storage Blob Data Owner, Storage Blob Data Reader och Storage Blob Data Contributor i Microsoft Entra PIM de enda roller som kan lägga till villkor.

Välj Lägg till uttryck eller Ta bort för att uppdatera uttrycket. Du kan också välja Lägg till villkor för att lägga till ett nytt villkor i din roll.

Information om hur du utökar en rolltilldelning finns i Utöka eller förnya Azure-resursroller i Privileged Identity Management.