Konfigurera VPN på din Azure Stack Edge Mini R-enhet via Azure PowerShell

VPN-alternativet ger ett andra krypteringslager för data i rörelse via TLS från din Azure Stack Edge Mini R- eller Azure Stack Edge Pro R-enhet till Azure. Du kan konfigurera VPN på din Azure Stack Edge Mini R-enhet via Azure-portalen eller via Azure PowerShell.

Den här artikeln beskriver de steg som krävs för att konfigurera en punkt-till-plats-VPN (P2S) på din Azure Stack Edge Mini R-enhet med hjälp av ett Azure PowerShell-skript för att skapa konfigurationen i molnet. Konfigurationen på Azure Stack Edge-enheten görs via det lokala användargränssnittet.

Om VPN-konfiguration

Med en P2S VPN-gatewayanslutning kan du skapa en säker anslutning till ditt virtuella nätverk från en enskild klientdator eller din Azure Stack Edge Mini R-enhet. Du startar P2S-anslutningen från klientdatorn eller enheten. P2S-anslutningen använder i det här fallet IKEv2 VPN, en standardbaserad IPsec VPN-lösning.

Det typiska arbetsflödet innehåller följande steg:

- Konfigurera förutsättningar.

- Konfigurera nödvändiga resurser i Azure.

- Skapa och konfigurera ett virtuellt nätverk och nödvändiga undernät.

- Skapa och konfigurera en Azure VPN-gateway (virtuell nätverksgateway).

- Konfigurera Azure Firewall och lägg till nätverks- och appregler.

- Skapa Azure-routningstabeller och lägg till vägar.

- Aktivera punkt-till-plats i VPN-gateway.

- Lägg till klientadresspoolen.

- Konfigurera tunneltyp.

- Konfigurera autentiseringstyp.

- Skapa certifikat.

- Ladda upp certifikat.

- Ladda ned telefonbok.

- Konfigurera VPN i enhetens lokala webbgränssnitt.

- Ange telefonbok.

- Ange filen Tjänsttaggar (json).

De detaljerade stegen finns i följande avsnitt.

Konfigurera krav

Du bör ha åtkomst till en Azure Stack Edge Mini R-enhet som är installerad enligt anvisningarna i Installera din Azure Stack Edge Mini R-enhet. Den här enheten upprättar en P2S-anslutning med Azure.

Du bör ha åtkomst till en giltig Azure-prenumeration som är aktiverad för Azure Stack Edge-tjänsten i Azure. Använd den här prenumerationen för att skapa en motsvarande resurs i Azure för att hantera din Azure Stack Edge Mini R-enhet.

Du har åtkomst till en Windows-klient som du använder för att komma åt din Azure Stack Edge Mini R-enhet. Du använder den här klienten för att programmatiskt skapa konfigurationen i molnet.

Om du vill installera den nödvändiga versionen av PowerShell på din Windows-klient kör du följande kommandon:

Install-Module -Name Az -AllowClobber -Scope CurrentUser Import-Module Az.AccountsOm du vill ansluta till ditt Azure-konto och din prenumeration kör du följande kommandon:

Connect-AzAccount Set-AzContext -Subscription "<Your subscription name>"Ange det Azure-prenumerationsnamn som du använder med din Azure Stack Edge Mini R-enhet för att konfigurera VPN.

Ladda ned skriptet som krävs för att skapa konfigurationen i molnet. Skriptet kommer att:

- Skapa ett virtuellt Azure-nätverk och följande undernät: GatewaySubnet och AzureFirewallSubnet.

- Skapa och konfigurera en Azure VPN-gateway.

- Skapa och konfigurera en lokal Azure-nätverksgateway.

- Skapa och konfigurera en Azure VPN-anslutning mellan Azure VPN-gatewayen och den lokala nätverksgatewayen.

- Skapa en Azure Firewall och lägg till nätverksregler, appregler.

- Skapa en Azure Routing-tabell och lägg till vägar i den.

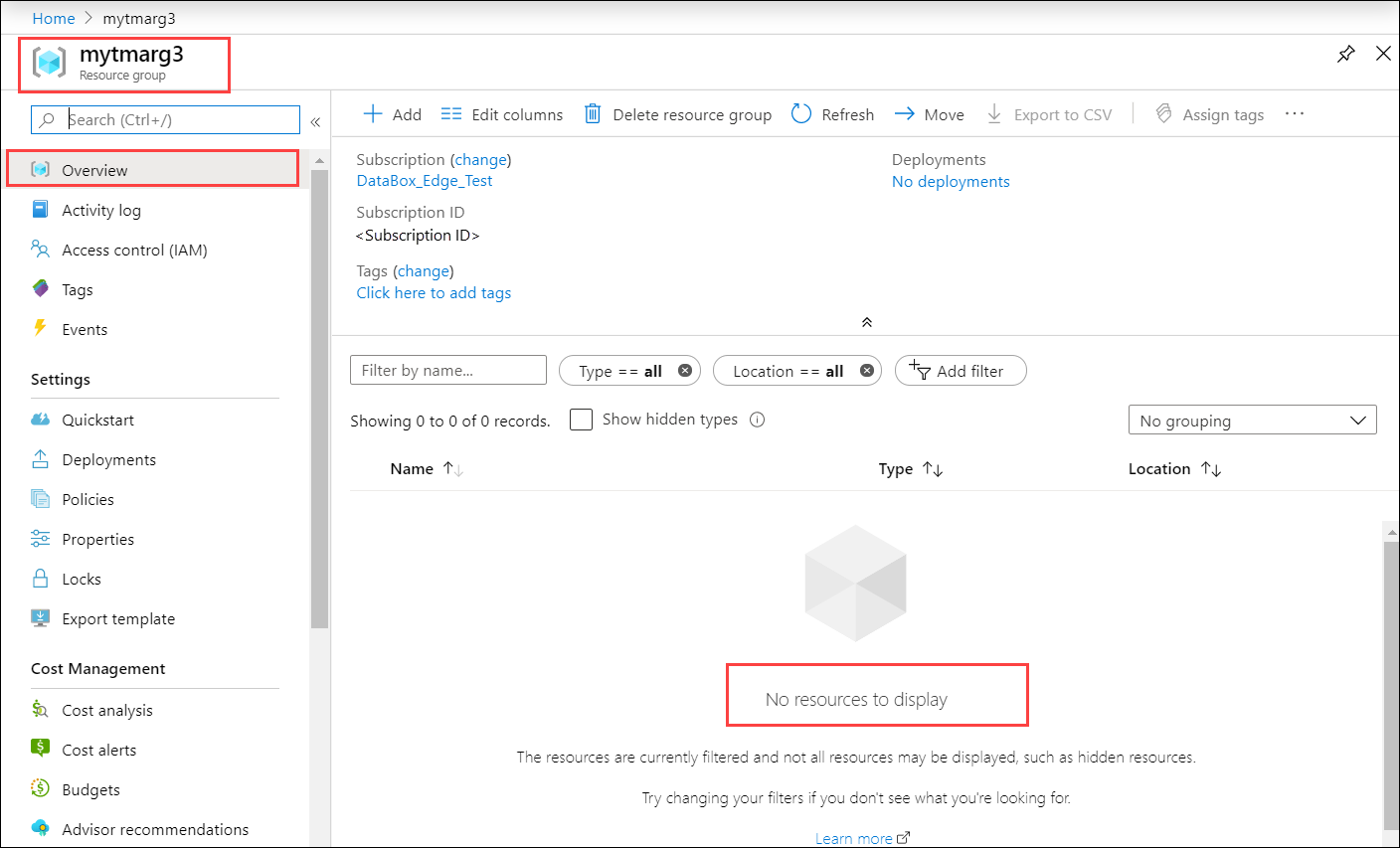

Skapa resursgruppen i Azure-portalen där du vill att Azure-resurserna ska skapas. Gå till listan över tjänster i Azure-portalen, välj Resursgrupp och välj sedan + Lägg till. Ange prenumerationsinformationen och namnet på resursgruppen och välj sedan Skapa. Om du går till den här resursgruppen bör den inte ha några resurser under den just nu.

Du måste ha ett Base 64-kodat certifikat i

.cerformat för din Azure Stack Edge Mini R-enhet. Det här certifikatet ska laddas upp till din Azure Stack Edge-enhet sompfxmed en privat nyckel. Det här certifikatet måste också installeras i den betrodda roten i arkivet på klienten som försöker upprätta P2S-anslutningen.

Använda skriptet

Först ändrar parameters-p2s.json du filen för att ange dina parametrar. Därefter kör du skriptet med hjälp av den ändrade json-filen.

Vart och ett av dessa steg beskrivs i följande avsnitt.

Ladda ned fil för tjänsttaggar

Du kanske redan har en ServiceTags.json fil i mappen där du laddade ned skriptet. Annars kan du ladda ned filen med tjänsttaggar.

Ladda ned tjänsttaggar från Azure till din lokala klient och spara som en json-fil i samma mapp som innehåller skripten: https://www.microsoft.com/download/details.aspx?id=56519.

Den här filen laddas upp i det lokala webbgränssnittet i ett senare steg.

Ändra parameterfil

Det första steget är att ändra parameters-p2s.json filen och spara ändringarna.

För de Azure-resurser som du skapar anger du följande namn:

| Parameternamn | Description |

|---|---|

| virtualNetworks_vnet_name | Namn på virtuellt Azure-nätverk |

| azureFirewalls_firewall_name | Azure Firewall-namn |

| routeTables_routetable_name | Namn på Azure Route-tabell |

| publicIPAddresses_VNGW_public_ip_name | Namn på offentlig IP-adress för din virtuella nätverksgateway |

| virtualNetworkGateways_VNGW_name | Namn på Azure VPN-gateway (virtuell nätverksgateway) |

| publicIPAddresses_firewall_public_ip_name | Namn på offentlig IP-adress för Azure Firewall |

| location | Det här är den region där du vill skapa ditt virtuella nätverk. Välj samma region som den som är associerad med enheten. |

| RouteTables_routetable_onprem_name | Det här är namnet på den ytterligare routningstabellen som hjälper brandväggen att dirigera paket tillbaka till Azure Stack Edge-enheten. Skriptet skapar ytterligare två vägar och associerar standard och FirewallSubnet med den här routningstabellen. |

Ange följande IP-adresser och adressutrymmen för De Azure-resurser som skapas, inklusive det virtuella nätverket och tillhörande undernät (standard, brandvägg, GatewaySubnet).

| Parameternamn | Description |

|---|---|

| VnetIPv4AddressSpace | Det här är adressutrymmet som är associerat med ditt virtuella nätverk. Ange Vnet IP-intervall som privat IP-intervall (https://en.wikipedia.org/wiki/Private_network#Private_IPv4_addresses). |

| DefaultSubnetIPv4AddressSpace | Det här är adressutrymmet som är associerat med Default undernätet för ditt virtuella nätverk. |

| FirewallSubnetIPv4AddressSpace | Det här är adressutrymmet som är associerat med Firewall undernätet för ditt virtuella nätverk. |

| GatewaySubnetIPv4AddressSpace | Det här är adressutrymmet som är associerat med GatewaySubnet för ditt virtuella nätverk. |

| GatewaySubnetIPv4bgpPeeringAddress | Det här är IP-adressen som är reserverad för BGP-kommunikation och baseras på adressutrymmet som är associerat med GatewaySubnet för ditt virtuella nätverk. |

| ClientAddressPool | Den här IP-adressen används för adresspoolen i P2S-konfigurationen i Azure-portalen. |

| PublicCertData | Offentliga certifikatdata används av VPN Gateway för att autentisera P2S-klienter som ansluter till den. Installera rotcertifikatet för att hämta certifikatdata. Kontrollera att certifikatet är Base-64-kodat med ett .cer-tillägg. Öppna det här certifikatet och kopiera texten i certifikatet mellan ==BEGIN CERTIFICATE== och ==END CERTIFICATE== på en kontinuerlig rad. |

Kör skriptet

Följ de här stegen för att använda det ändrade parameters-p2s.json och kör skriptet för att skapa Azure-resurser.

Kör PowerShell. Växla till katalogen där skriptet finns.

Kör skriptet.

.\AzDeployVpn.ps1 -Location <Location> -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath "<Service tag json file>" -ResourceGroupName "<Resource group name>" -AzureDeploymentName "<Deployment name>" -NetworkRuleCollectionName "<Name for collection of network rules>" -Priority 115 -AppRuleCollectionName "<Name for collection of app rules>"Kommentar

I den här versionen fungerar skriptet endast på plats i USA, östra.

Du måste ange följande information när du kör skriptet:

Parameter Beskrivning Plats Det här är den region där Azure-resurserna måste skapas. AzureAppRuleFilePath Det här är filsökvägen för appRule.json.AzureIPRangesFilePath Det här är json-filen för tjänsttaggen som du laddade ned i det tidigare steget. ResourceGroupName Det här är namnet på resursgruppen under vilken alla Azure-resurser skapas. AzureDeploymentName Det här är namnet på din Azure-distribution. NetworkRuleCollectionName Det här är namnet på samlingen med alla nätverksregler som skapas och läggs till i Azure Firewall. Prioritet Det här är den prioritet som tilldelas till alla nätverks- och programregler som skapas. AppRuleCollectionName Det här är namnet på samlingen med alla programregler som skapas och läggs till i Azure Firewall. Ett exempel på utdata visas nedan.

PS C:\Offline docs\AzureVpnConfigurationScripts> .\AzDeployVpn.ps1 -Location eastus -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath ".\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2" validating vpn deployment parameters Starting vpn deployment C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json vpn deployment: tmap2stestdeploy1 started and status: Running Waiting for vpn deployment completion.... ==== CUT ==================== CUT ============== Adding route 191.236.0.0/18 for AzureCloud.eastus Adding route 191.237.0.0/17 for AzureCloud.eastus Adding route 191.238.0.0/18 for AzureCloud.eastus Total Routes:294, Existing Routes: 74, New Routes Added: 220 Additional routes getting addedViktigt!

- Skriptet tar cirka 90 minuter att köra. Se till att logga in på nätverket precis innan skriptet startar.

- Om det av någon anledning finns en misslyckad session med skriptet ska du ta bort resursgruppen för att ta bort alla resurser som skapats under den.

När skriptet är klart genereras en distributionslogg i samma mapp där skriptet finns.

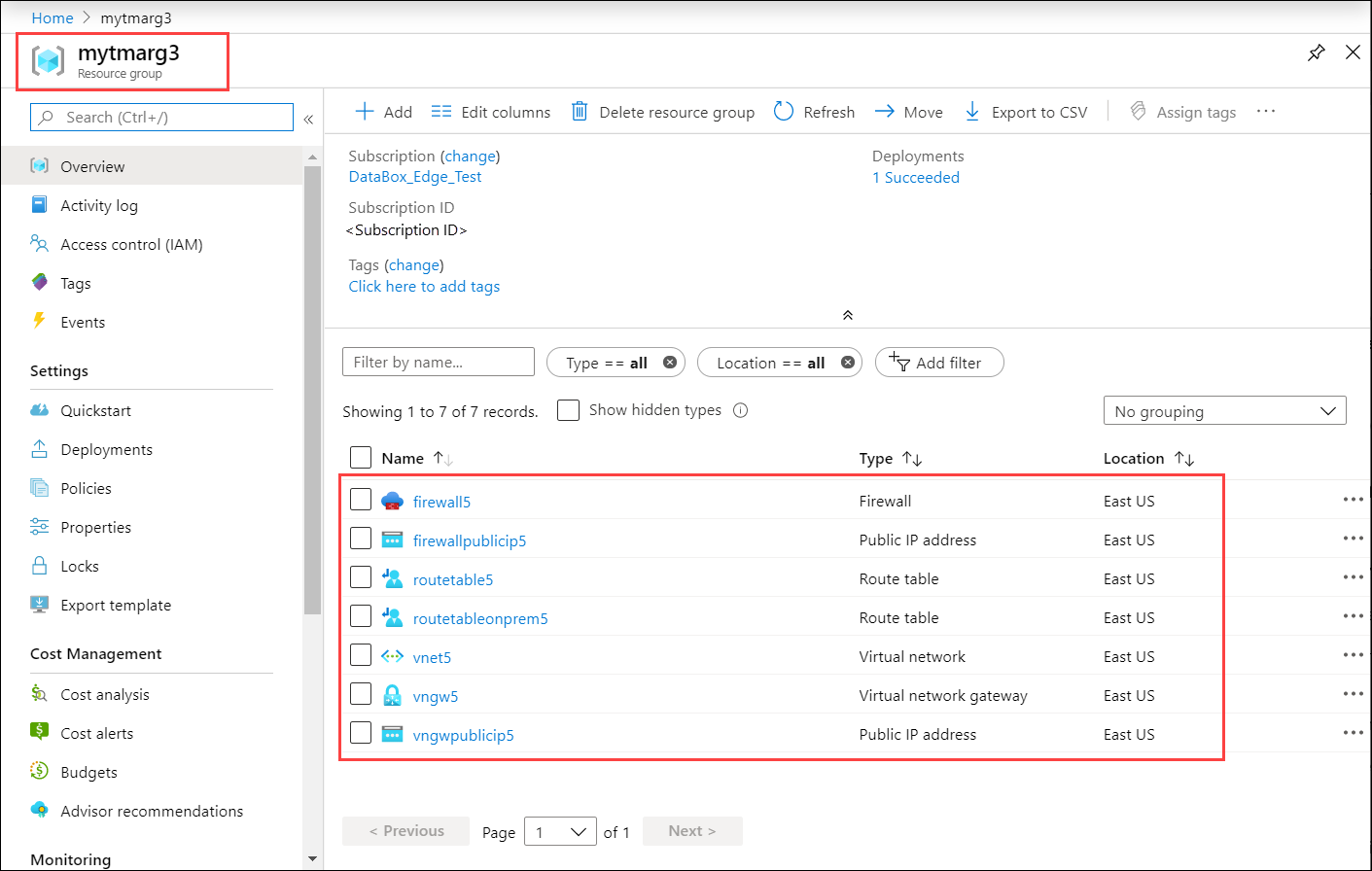

Verifiera Azure-resurserna

När du har kört skriptet kontrollerar du att alla resurser har skapats i Azure. Gå till den resursgrupp som du skapade. Du bör se följande resurser:

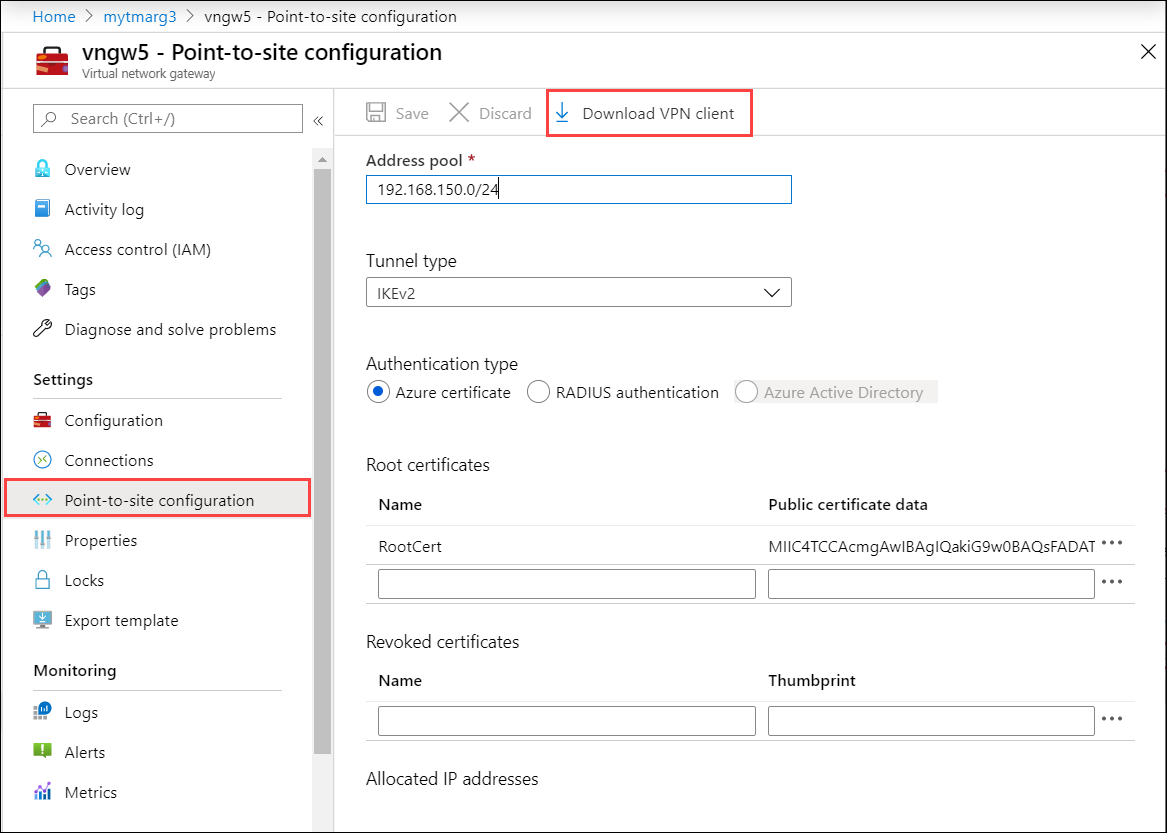

Ladda ned telefonbok för VPN-profil

I det här steget laddar du ned VPN-profilen för din enhet.

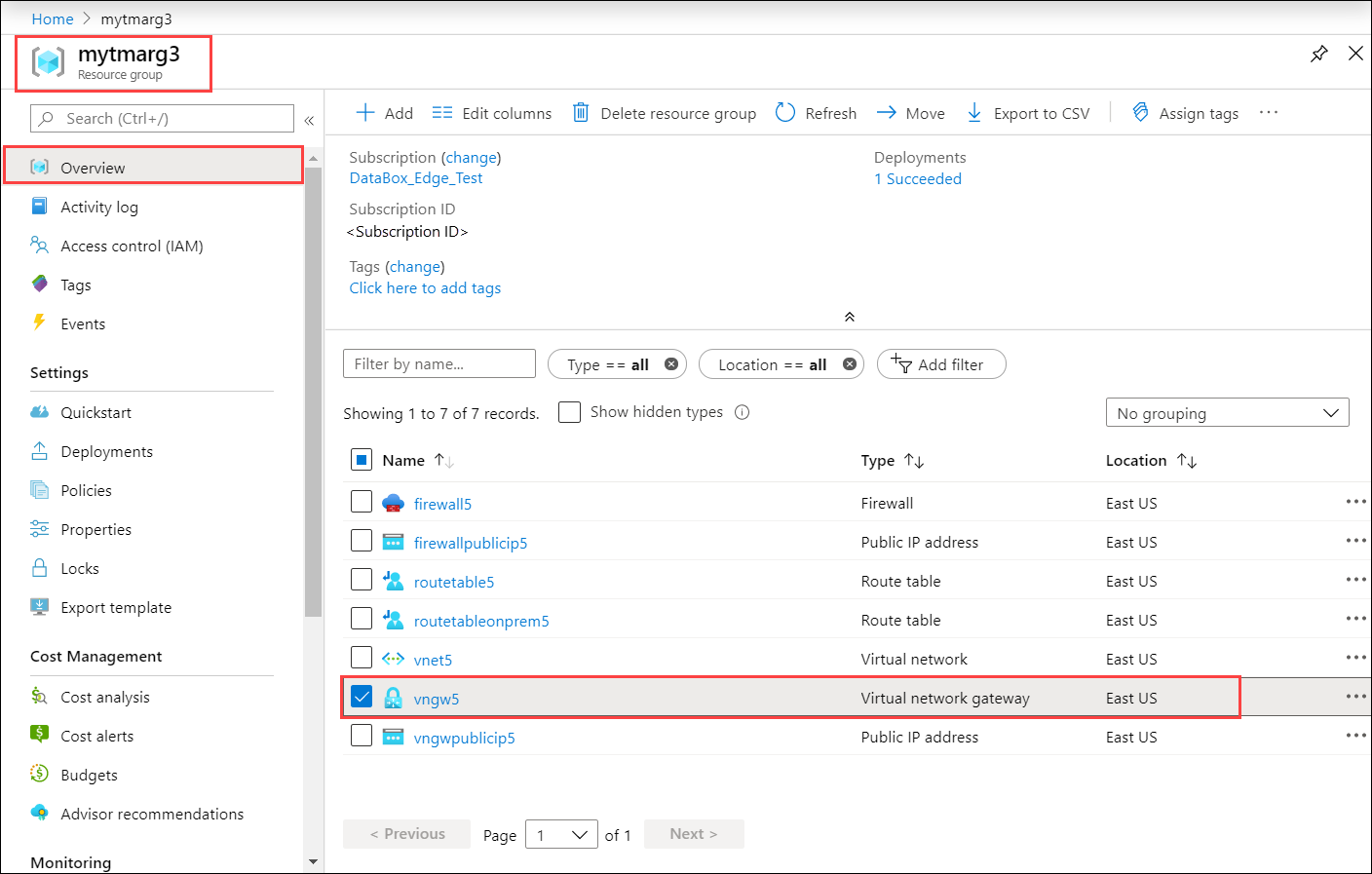

I Azure-portalen går du till resursgruppen och väljer sedan den virtuella nätverksgateway som du skapade i det tidigare steget.

Gå till Inställningar > punkt-till-plats-konfiguration. Välj Ladda ned VPN-klient.

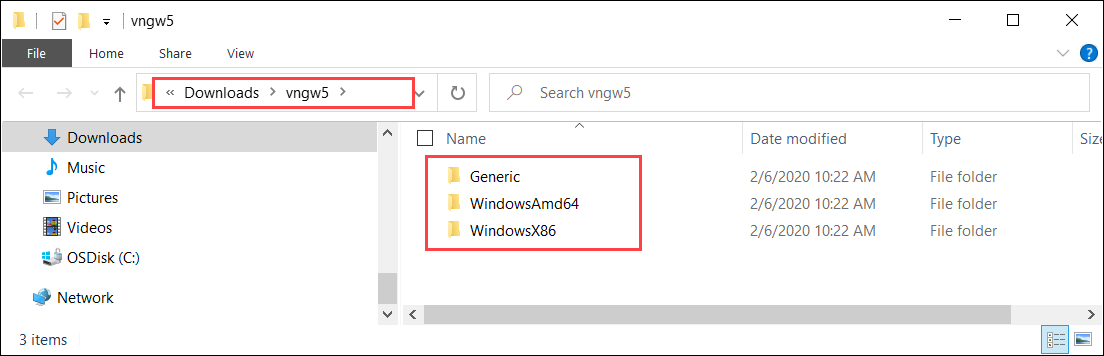

Spara den zippade profilen och extrahera på din Windows-klient.

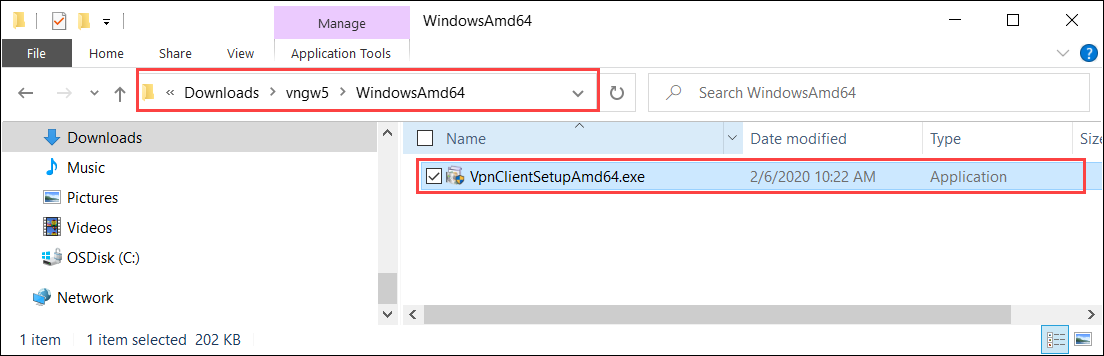

Gå till mappen WindowsAmd64 och extrahera

.exesedan : VpnClientSetupAmd64.exe.

Skapa en tillfällig sökväg. Till exempel:

C:\NewTemp\vnet\tmpKör PowerShell och gå till katalogen där finns

.exe. Om du vill köra.exeskriver du:.\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp"Den tillfälliga sökvägen kommer att ha nya filer. Här är exempel på utdata:

PS C:\windows\system32> cd "C:\Users\Ase\Downloads\vngw5\WindowsAmd64" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> .\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> cd "C:\NewTemp\vnet" PS C:\NewTemp\vnet> ls .\tmp Directory: C:\NewTemp\vnet\tmp Mode LastWriteTime Length Name ---- ------------- ------ ---- -a---- 2/6/2020 6:18 PM 947 8c670077-470b-421a-8dd8-8cedb4f2f08a.cer -a---- 2/6/2020 6:18 PM 155 8c670077-470b-421a-8dd8-8cedb4f2f08a.cmp -a---- 2/6/2020 6:18 PM 3564 8c670077-470b-421a-8dd8-8cedb4f2f08a.cms -a---- 2/6/2020 6:18 PM 11535 8c670077-470b-421a-8dd8-8cedb4f2f08a.inf -a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk -a---- 2/6/2020 6:18 PM 5430 azurebox16.ico -a---- 2/6/2020 6:18 PM 4286 azurebox32.ico -a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp -a---- 2/6/2020 6:18 PM 46064 cmroute.dll -a---- 2/6/2020 6:18 PM 196 routes.txt PS C:\NewTemp\vnet>. pbk-filen är telefonboken för VPN-profilen. Du kommer att använda detta i det lokala användargränssnittet.

VPN-konfiguration på enheten

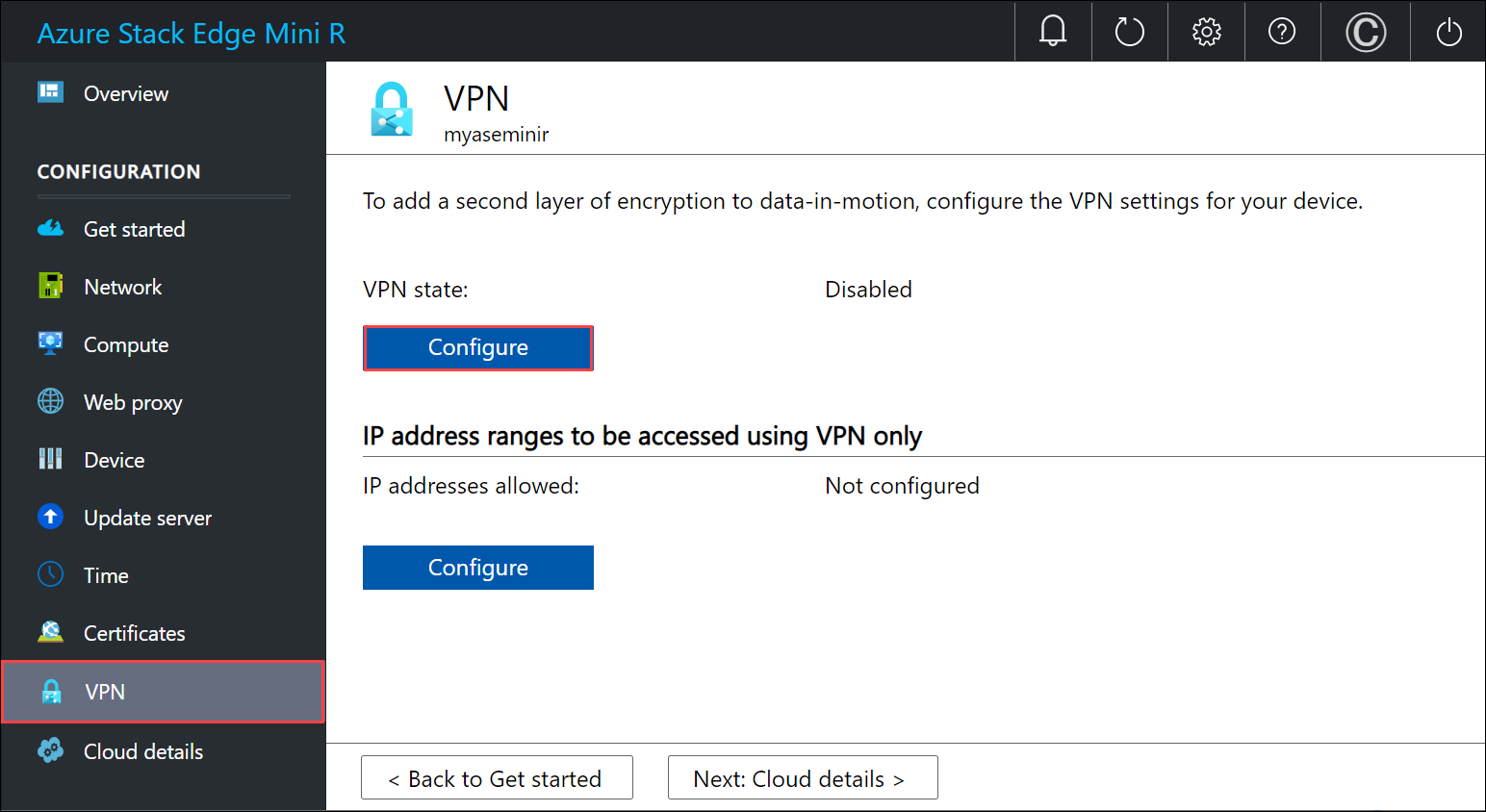

Följ de här stegen i det lokala användargränssnittet för din Azure Stack Edge-enhet.

I det lokala användargränssnittet går du till VPN-sidan . Under VPN-tillstånd väljer du Konfigurera.

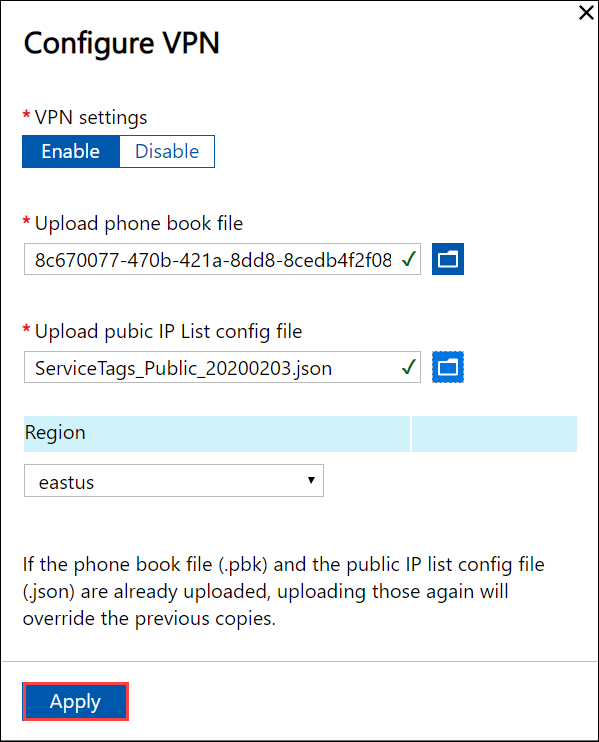

På bladet Konfigurera VPN:

- I filen Ladda upp telefonbok pekar du på .pbk-filen som du skapade i det tidigare steget.

- I konfigurationsfilen Ladda upp offentlig IP-lista anger du JSON-filen för Azure Data Center IP-intervall som indata. Du laddade ned den här filen i ett tidigare steg från: https://www.microsoft.com/download/details.aspx?id=56519.

- Välj eastus som region och välj Använd.

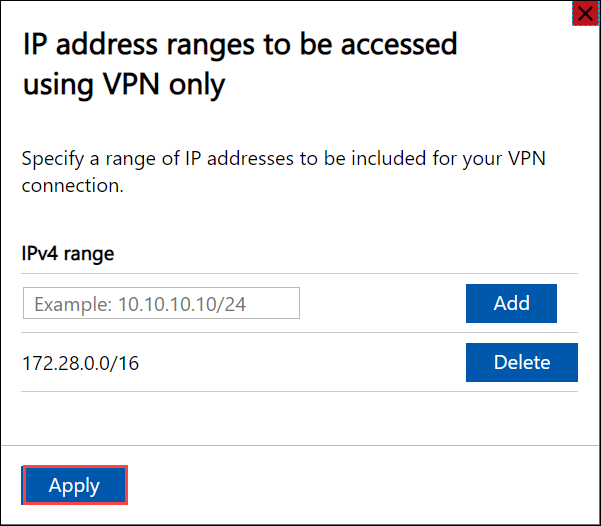

I avsnittet IP-adressintervall som endast ska nås via VPN anger du det IPv4-intervall för Vnet som du hade valt för ditt virtuella Azure-nätverk.

Verifiera klientanslutning

- I Azure-portalen går du till VPN-gatewayen.

- Gå till Inställningar > punkt-till-plats-konfiguration. Under Allokerade IP-adresser bör IP-adressen för din Azure Stack Edge-enhet visas.

Verifiera dataöverföring via VPN

För att bekräfta att VPN fungerar kopierar du data till en SMB-resurs. Följ stegen i Lägg till en resurs på din Azure Stack Edge-enhet.

Kopiera en fil, till exempel \data\pictures\waterfall.jpg till den SMB-resurs som du monterade på klientsystemet.

Verifiera att data går via VPN medan data kopieras:

Gå till VPN-gatewayen i Azure-portalen.

Gå till Övervakningsmått>.

I det högra fönstret väljer du Omfång som VPN-gateway, Mått som Gateway P2S-bandbredd och Sammansättning som Genomsnittlig.

När data kopieras ser du en ökning av bandbreddsanvändningen och när datakopian är klar minskar bandbreddsanvändningen.

Kontrollera att den här filen visas i ditt lagringskonto i molnet.

Felsöka problem

Använd följande kommandon för att felsöka eventuella problem:

Get-AzResourceGroupDeployment -DeploymentName $deploymentName -ResourceGroupName $ResourceGroupName

Exempelutdata visas nedan:

PS C:\Projects\TZL\VPN\Azure-VpnDeployment> Get-AzResourceGroupDeployment -DeploymentName "tznvpnrg14_deployment" -ResourceGroupName "tznvpnrg14"

DeploymentName : tznvpnrg14_deployment

ResourceGroupName : tznvpnrg14

ProvisioningState : Succeeded

Timestamp : 1/21/2020 6:23:13 PM

Mode : Incremental

TemplateLink :

Parameters :

Name Type Value

=========================================== ========================= ==========

virtualNetworks_vnet_name String tznvpnrg14_vnet

azureFirewalls_firewall_name String tznvpnrg14_firewall

routeTables_routetable_name String tznvpnrg14_routetable

publicIPAddresses_VNGW_public_ip_name String tznvpnrg14_vngwpublicip

virtualNetworkGateways_VNGW_name String tznvpnrg14_vngw

publicIPAddresses_firewall_public_ip_name String tznvpnrg14_fwpip

localNetworkGateways_LNGW_name String tznvpnrg14_lngw

connections_vngw_lngw_name String tznvpnrg14_connection

location String East US

vnetIPv4AddressSpace String 172.24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Get-AzResourceGroupDeploymentOperation -ResourceGroupName $ResourceGroupName -DeploymentName $AzureDeploymentName

Nästa steg

Konfigurera VPN via det lokala användargränssnittet på din Azure Stack Edge-enhet.