Använda principer för att hantera personliga åtkomsttoken för användare

Azure DevOps Services

Du kan begränsa skapandet, omfattningen och livslängden för nya eller förnyade personliga åtkomsttoken (PAT) för användare i Azure DevOps genom att aktivera Microsoft Entra-principer. Du kan också hantera automatiskt återkallande av läckta PAT:er. Lär dig standardbeteendet för varje princip i ett eget avsnitt i den här artikeln.

Viktigt!

Befintliga PAT:er, som skapats via både användargränssnittet och API:erna, gäller under resten av deras livslängd. Uppdatera dina befintliga PAT:er så att de uppfyller den nya begränsningen och sedan kan de förnyas.

Förutsättningar

- Din organisation måste vara länkad till Microsoft Entra-ID.

- Du måste vara Azure DevOps-administratör i Microsoft Entra-ID för att hantera dina organisationsprinciper.

Om du vill kontrollera din roll loggar du in på Azure-portalen och väljer sedan Roller och administratörer för Microsoft Entra-ID>. Kontakta administratören om du inte är Azure DevOps-administratör.

Begränsa skapandet av globala PAT:er

Azure DevOps-administratören i Microsoft Entra begränsar användarna från att skapa globala PAT:er. Globala token gäller för alla tillgängliga organisationer i stället för en enda organisation. Om du aktiverar den här principen måste nya PAT:er associeras med specifika Azure DevOps-organisationer. Som standard är den här principen inställd på av.

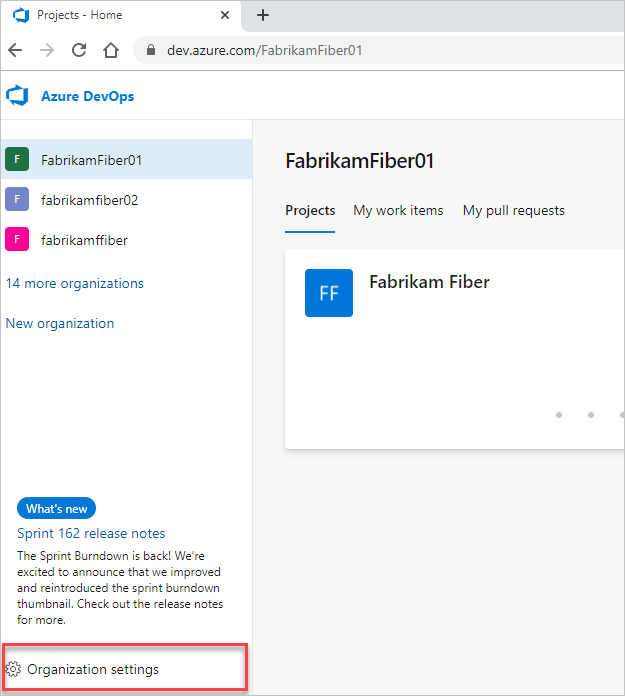

Logga in på din organisation (

https://dev.azure.com/{yourorganization}).Välj

Organisationsinställningar.

Organisationsinställningar.

På fliken Microsoft Entra-ID hittar du principen Begränsa global personlig åtkomsttoken och flyttar växlingsknappen till på.

Begränsa skapandet av fullständiga begränsade PAT:er

Azure DevOps-administratören i Microsoft Entra hindrar användare från att skapa fullständiga PAT:er. Om du aktiverar den här principen måste nya PAT begränsas till en specifik anpassad uppsättning omfång. Som standard är den här principen inställd på av.

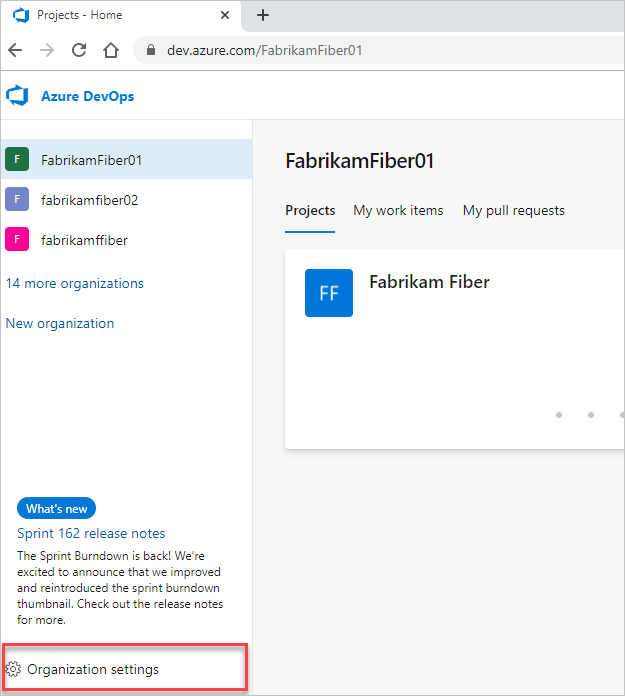

Logga in på din organisation (

https://dev.azure.com/{yourorganization}).Välj

Organisationsinställningar.

Organisationsinställningar.

På fliken Microsoft Entra-ID hittar du principen *Begränsa skapande av personlig åtkomsttoken med fullständig omfattning *och flytta växlingsknappen till på.

Ange maximal livslängd för nya PAT:n

Azure DevOps-administratören i Microsoft Entra ID definierar den maximala livslängden för en PAT. Den maximala livslängden för nya token kan anges i antal dagar. Som standard är den här principen inställd på av.

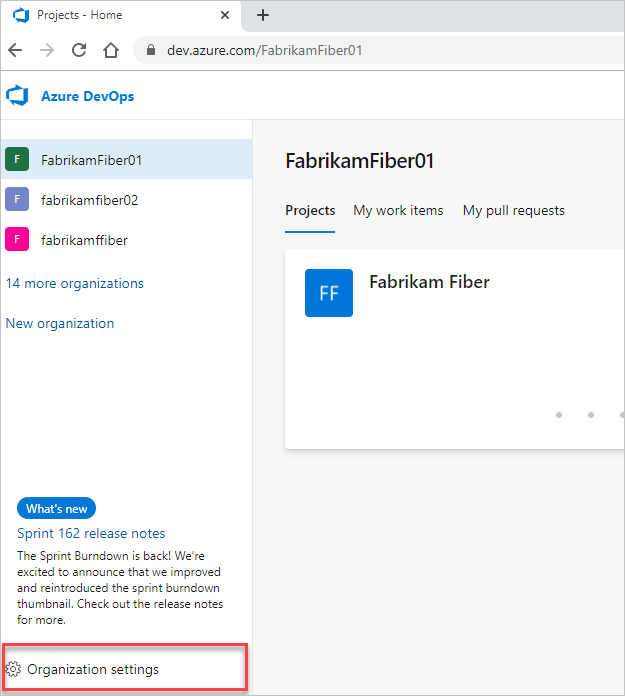

Logga in på din organisation (

https://dev.azure.com/{yourorganization}).Välj

Organisationsinställningar.

Organisationsinställningar.

På fliken Microsoft Entra-ID hittar du policyn Framtvinga maximal livslängd för personlig åtkomsttoken och flyttar växlingsknappen till på.

Ange antalet maximala dagar och välj sedan Spara.

Lägga till Microsoft Entra-användare eller -grupper i listan över tillåtna

Varning

Vi rekommenderar att du använder grupper med listan över tillåtna klientprinciper. Om du använder en namngiven användare bör du vara medveten om att en referens till den namngivna användarens identitet finns i USA, Europa (EU) och Sydostasien (Singapore).

Användare eller grupper på listan över tillåtna är undantagna från de begränsningar och tillämpningsåtgärder som skapas av dessa principer när de är aktiverade. Välj Lägg till Microsoft Entra-användare eller grupp för att lägga till användaren eller gruppen i listan och välj sedan Lägg till. Varje princip har en egen tillåtna lista. Om en användare finns på listan över tillåtna principer gäller fortfarande alla andra aktiverade principer. Om du med andra ord vill att en användare ska undantas från alla principer bör du lägga till dem i varje tillåtna lista.

Återkalla läckta PAT:er automatiskt

Azure DevOps-administratören i Microsoft Entra-ID:t kan hantera principen som automatiskt återkallar läckta PAT:er. Den här principen gäller för alla PAT:er inom alla organisationer som är länkade till din Microsoft Entra-klientorganisation. Som standard är den här principen inställd på på. Om Azure DevOps PAT:er checkas in på offentliga GitHub-lagringsplatser återkallas de automatiskt.

Varning

Om du inaktiverar den här principen förblir alla PAT:er som checkas in på offentliga GitHub-lagringsplatser kvar och kan äventyra din Azure DevOps-organisation och dina data, vilket medför betydande risker för dina program och tjänster. När principen är inaktiverad och funktionen är inaktiverad får du fortfarande ett e-postmeddelande när vi hittar din läckta PAT, men vi återkallar den inte.

Inaktivera automatiskt återkallande av läckta PAT:er

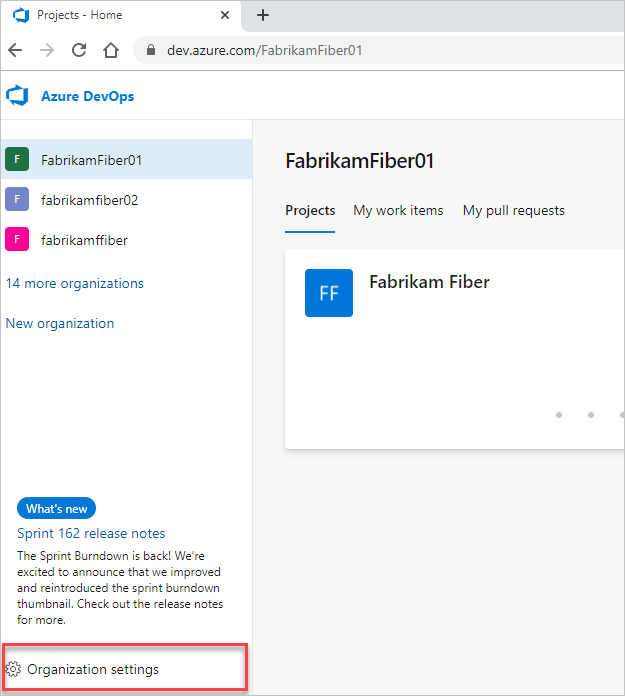

Logga in på din organisation (

https://dev.azure.com/{yourorganization}).Välj

Organisationsinställningar.

Organisationsinställningar.

På fliken Microsoft Entra-ID hittar du principen Återkalla automatiskt läckta personliga åtkomsttoken och flyttar växlingsknappen till av.

Principen är inaktiverad och alla PAT:er som checkas in på offentliga GitHub-lagringsplatser finns kvar.

Nästa steg

Relaterade artiklar

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för