Grundläggande funktioner i Azure Firewall

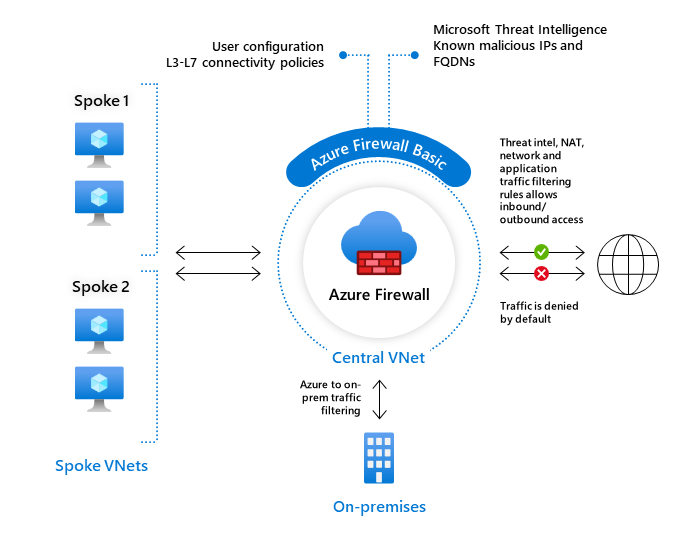

Azure Firewall Basic är en hanterad, molnbaserad nätverkssäkerhetstjänst som skyddar dina Azure Virtual Network-resurser.

Azure Firewall Basic innehåller följande funktioner:

- Inbyggd hög tillgänglighet

- Tillgänglighetszoner

- Programmets FQDN-filtreringsregler

- Regler för filtrering av nätverkstrafik

- FQDN-taggar

- Tjänsttaggar

- Hotinformation i aviseringsläge

- Stöd för utgående SNAT

- Stöd för inkommande DNAT

- Flera offentliga IP-adresser

- Azure Monitor-loggning

- Certifieringar

Om du vill jämföra Azure Firewall-funktioner för alla brandväggs-SKU:er läser du Välj rätt Azure Firewall SKU för att uppfylla dina behov.

Inbyggd hög tillgänglighet

Hög tillgänglighet är inbyggd, så inga extra lastbalanserare krävs och det finns inget du behöver konfigurera.

Tillgänglighetszoner

Azure Firewall kan konfigureras under distributionen för att sträcka sig över flera Tillgänglighetszoner för ökad tillgänglighet. Du kan också associera Azure Firewall med en specifik zon av närhetsskäl. Mer information om tillgänglighet finns i Service level Agreement (SLA) för Azure Firewall.

Det kostar inget extra för en brandvägg som distribueras i mer än en tillgänglighetszon. Det finns dock extra kostnader för inkommande och utgående dataöverföringar som är associerade med Tillgänglighetszoner. Mer information finns i Prisinformation om bandbredd.

Azure Firewall-Tillgänglighetszoner är tillgängliga i regioner som stöder Tillgänglighetszoner. Mer information finns i Regioner som stöder Tillgänglighetszoner i Azure.

Programmets FQDN-filtreringsregler

Du kan begränsa utgående HTTP/S-trafik eller Azure SQL-trafik till en angiven lista över fullständigt kvalificerade domännamn (FQDN) inklusive jokertecken. Den här funktionen kräver inte TLS-avslutning.

Följande video visar hur du skapar en programregel:

Regler för filtrering av nätverkstrafik

Du kan centralt skapa nätverksfiltreringsreglerna ”tillåt” eller ”neka” efter källans och målets IP-adress, port och protokoll. Azure Firewall är helt tillståndskänslig så att den kan identifiera legitima paket för olika typer av anslutningar. Regler tillämpas och loggas i flera prenumerationer och virtuella nätverk.

Azure Firewall stöder tillståndskänslig filtrering av Layer 3- och Layer 4-nätverksprotokoll. Ip-protokoll för Layer 3 kan filtreras genom att välja Valfritt protokoll i nätverksregeln och välja jokertecknet * för porten.

FQDN-taggar

FQDN-taggar gör det enkelt för dig att tillåta välkänd Nätverkstrafik i Azure-tjänsten via brandväggen. Anta exempelvis att du vill tillåta Windows Update-nätverkstrafik via brandväggen. Du skapar en programregel och inkluderar Windows Update-taggen. Nätverkstrafik från Windows Update kan nu flöda genom brandväggen.

Tjänsttaggar

En tjänsttagg representerar en grupp MED IP-adressprefix för att minimera komplexiteten vid skapande av säkerhetsregler. Du kan inte skapa en egen tjänsttagg eller ange vilka IP-adresser som ingår i en tagg. Microsoft hanterar adressprefixen som omfattar tjänsttaggen och uppdaterar automatiskt tjänsttaggen när adresser ändras.

Hotinformation

Hotinformationsbaserad filtrering kan aktiveras för brandväggen för att avisera trafik från/till kända skadliga IP-adresser och domäner. IP-adresserna och domänerna hämtas från Microsoft Threat Intelligence-flödet.

Stöd för utgående SNAT

Alla IP-adresser för utgående trafik över virtuellt nätverk översätts till den offentliga Azure Firewall-IP-adressen (Source Network Address Translation). Du kan identifiera och tillåta trafik som kommer från ditt virtuella nätverk till fjärranslutna Internetmål. Azure Firewall inte SNAT när mål-IP är ett privat IP-intervall per IANA RFC 1918.

Om din organisation använder ett offentligt IP-adressintervall för privata nätverk kommer Azure Firewall att SNAT trafiken till en av brandväggens privata IP-adresser i AzureFirewallSubnet. Du kan konfigurera Azure Firewall till att inte SNAT ditt offentliga IP-adressintervall. Mer information finns i avsnittet om Azure Firewall och SNAT med privata IP-adressintervall.

Du kan övervaka SNAT-portanvändning i Azure Firewall-mått. Läs mer och se vår rekommendation om SNAT-portanvändning i vår dokumentation om brandväggsloggar och mått.

Mer detaljerad information om NAT-beteenden i Azure Firewall finns i NAT-beteenden för Azure Firewall.

Stöd för inkommande DNAT

Inkommande Internetnätverkstrafik till brandväggens offentliga IP-adress översätts (målnätverksadressöversättning) och filtreras till de privata IP-adresserna i dina virtuella nätverk.

Flera offentliga IP-adresser

Du kan associera flera offentliga IP-adresser med brandväggen.

Detta möjliggör följande scenarier:

- DNAT – Du kan översätta flera standardportinstanser till dina serverdelsservrar. Om du till exempel har två offentliga IP-adresser kan du översätta TCP-port 3389 (RDP) för båda IP-adresserna.

- SNAT – Fler portar är tillgängliga för utgående SNAT-anslutningar, vilket minskar risken för SNAT-portöverbelastning. För närvarande väljer Azure Firewall slumpmässigt den offentliga käll-IP-adress som ska användas för en anslutning. Om du har filtrering nedströms i nätverket måste du tillåta alla offentliga IP-adresser som är associerade med brandväggen. Överväg att använda ett offentligt IP-adressprefix för att förenkla den här konfigurationen.

Azure Monitor-loggning

Alla händelser är integrerade med Azure Monitor, så att du kan arkivera loggar till ett lagringskonto, strömma händelser till din händelsehubb eller skicka dem till Azure Monitor-loggar. Azure Monitor-loggexempel finns i Azure Monitor-loggar för Azure Firewall.

Mer information finns i Självstudie: Övervaka Loggar och mått för Azure Firewall.

Azure Firewall-arbetsboken ger en flexibel arbetsyta för dataanalys i Azure Firewall. Du kan använda den för att skapa omfattande visuella rapporter i Azure-portalen. Mer information finns i Övervaka loggar med hjälp av Azure Firewall-arbetsbok.

Certifieringar

Azure Firewall är PCI (Payment Card Industry), SERVICE Organization Controls (SOC) och ISO-kompatibel (International Organization for Standardization). Mer information finns i Efterlevnadscertifieringar för Azure Firewall.