Flödesloggning för nätverkssäkerhetsgrupper

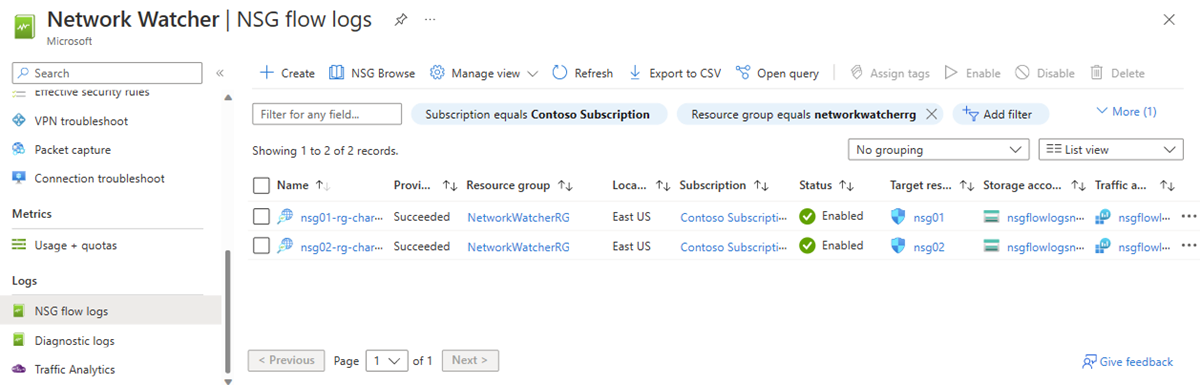

Nätverkssäkerhetsgruppsflödesloggning (NSG) är en funktion i Azure Network Watcher som gör att du kan logga information om IP-trafik som flödar genom en nätverkssäkerhetsgrupp. Flödesdata skickas till Azure Storage där du kan komma åt dem och exportera dem till valfritt visualiseringsverktyg, siem-lösning (säkerhetsinformation och händelsehantering) eller intrångsidentifieringssystem (IDS).

Varför ska du använda flödesloggar?

Det är viktigt att övervaka, hantera och känna till ditt eget nätverk så att du kan skydda och optimera det. Du måste känna till nätverkets aktuella tillstånd, vem som ansluter och var användarna ansluter från. Du behöver också veta vilka portar som är öppna för Internet, vilket nätverksbeteende som förväntas, vilket nätverksbeteende som är oregelbundet och när plötsliga trafikökningar inträffar.

Flödesloggar är sanningskällan för all nätverksaktivitet i din molnmiljö. Oavsett om du är i en start som försöker optimera resurser eller ett stort företag som försöker identifiera intrång kan flödesloggar vara till hjälp. Du kan använda dem för att optimera nätverksflöden, övervaka dataflöde, verifiera efterlevnad, identifiera intrång med mera.

Vanliga användningsfall

Nätverksövervakning

- Identifiera okänd eller oönstrade trafik.

- Övervaka trafiknivåer och bandbreddsförbrukning.

- Filtrera flödesloggar efter IP och port för att förstå programmets beteende.

- Exportera flödesloggar till valfria analys- och visualiseringsverktyg för att konfigurera övervakningsinstrumentpaneler.

Användningsövervakning och optimering

- Identifiera de viktigaste talarna i nätverket.

- Kombinera med GeoIP-data för att identifiera trafik mellan regioner.

- Förstå trafiktillväxt för kapacitetsprognoser.

- Använd data för att ta bort alltför restriktiva trafikregler.

Efterlevnad

- Använd flödesdata för att verifiera nätverksisolering och efterlevnad av åtkomstregler för företag.

Nätverkstekniska och säkerhetsanalyser

- Analysera nätverksflöden från komprometterade IP-adresser och nätverksgränssnitt.

- Exportera flödesloggar till valfritt SIEM- eller IDS-verktyg.

Så här fungerar NSG-flödesloggar

Viktiga egenskaper för NSG-flödesloggar är:

- Flödesloggar fungerar på Layer 4 i OSI-modellen (Open Systems Interconnection) och registrerar alla IP-flöden som går in och ut ur en nätverkssäkerhetsgrupp.

- Loggar samlas in med 1 minuts intervall via Azure-plattformen. De påverkar inte dina Azure-resurser eller nätverksprestanda på något sätt.

- Loggar skrivs i JSON-format och visar utgående och inkommande flöden per regel för nätverkssäkerhetsgrupp.

- Varje loggpost innehåller det nätverksgränssnitt (NIC) som flödet gäller för, information om 5 tupplar, trafikbeslutet och (endast för version 2) dataflödesinformation.

- NSG-flödesloggar har en kvarhållningsfunktion som gör det möjligt att ta bort loggarna automatiskt upp till ett år efter att de har skapats.

Kommentar

Kvarhållning är endast tillgängligt om du använder allmänna v2-lagringskonton.

Grundläggande begrepp för flödesloggar är:

- Programvarudefinierade nätverk är ordnade kring virtuella nätverk och undernät. Du kan hantera säkerheten för dessa virtuella nätverk och undernät med hjälp av nätverkssäkerhetsgrupper.

- En nätverkssäkerhetsgrupp innehåller säkerhetsregler som tillåter eller nekar nätverkstrafik till eller från de Azure-resurser som nätverkssäkerhetsgruppen är ansluten till. En nätverkssäkerhetsgrupp kan associeras med ett undernät eller ett nätverksgränssnitt för en virtuell dator (VM). Mer information finns i Översikt över nätverkssäkerhetsgrupp.

- Alla trafikflöden i nätverket utvärderas via reglerna i den tillämpliga nätverkssäkerhetsgruppen. Resultatet av dessa utvärderingar är NSG-flödesloggar.

- NSG-flödesloggar samlas in via Azure-plattformen och kräver ingen ändring av dina Azure-resurser.

- Det finns två typer av regler för nätverkssäkerhetsgrupper: avslutande och icke-avslutande. Var och en har olika loggningsbeteenden:

- Neka regler avslutas. Nätverkssäkerhetsgruppen som nekar trafiken loggar den i flödesloggarna. Bearbetningen i det här fallet stoppas efter att NSG nekar trafik.

- Tillåt regler avslutas inte. Om nätverkssäkerhetsgruppen tillåter trafiken fortsätter bearbetningen till nästa nätverkssäkerhetsgrupp. Den sista nätverkssäkerhetsgruppen som tillåter trafikloggar trafiken till flödesloggarna.

- NSG-flödesloggar skrivs till lagringskonton. Du kan exportera, bearbeta, analysera och visualisera NSG-flödesloggar med hjälp av verktyg som Trafikanalys för Network Watcher, Splunk, Grafana och Stealthwatch.

Loggformat

NSG-flödesloggar innehåller följande egenskaper:

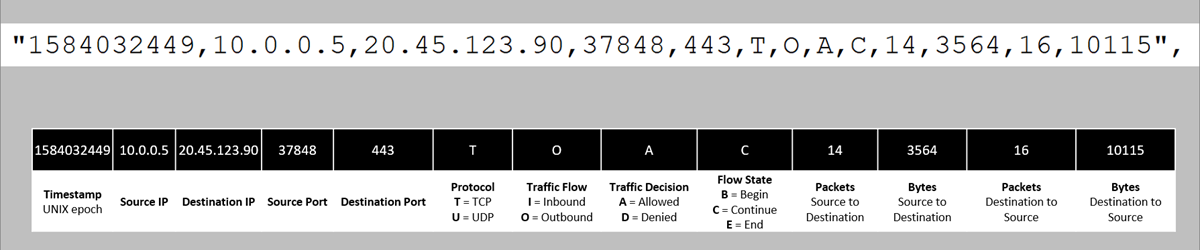

time: Tid i UTC när händelsen loggades.systemId: System-ID för nätverkssäkerhetsgruppen.category: Kategorin för händelsen. Kategorin är alltidNetworkSecurityGroupFlowEvent.resourceid: Resurs-ID för nätverkssäkerhetsgruppen.operationName: AlltidNetworkSecurityGroupFlowEvents.properties: Samling egenskaper för flödet:Version: Versionsnummer för flödesloggens händelseschema.flows: Samling flöden. Den här egenskapen har flera poster för olika regler.rule: Regel som flödena visas för.flows: Samling flöden.mac: MAC-adressen för nätverkskortet för den virtuella dator där flödet samlades in.flowTuples: Sträng som innehåller flera egenskaper för flödestuppeln i kommaavgränsat format:Time stamp: Tidsstämpel för när flödet inträffade i UNIX-epokformat.Source IP: Källans IP-adress.Destination IP: Mål-IP-adress.Source port: Källport.Destination port: Målport.Protocol: Protokollet för flödet. Giltiga värden ärTför TCP ochUför UDP.Traffic flow: Trafikflödets riktning. Giltiga värden gällerIför inkommande ochOför utgående trafik.Traffic decision: Om trafik tilläts eller nekades. Giltiga värden ärAför tillåtna ochDför nekade.Flow State - Version 2 Only: Flödets tillstånd. Möjliga tillstånd är:B: Börja när ett flöde skapas. Statistik tillhandahålls inte.C: Fortsätter för ett pågående flöde. Statistik tillhandahålls med 5 minuters mellanrum.E: Slut, när ett flöde avslutas. Statistik tillhandahålls.

Packets sent - Version 2 Only: Totalt antal TCP-paket som skickats från källa till mål sedan den senaste uppdateringen.Bytes sent - Version 2 Only: Totalt antal TCP-paketbyte som skickats från källa till mål sedan den senaste uppdateringen. Paketbyte omfattar paketets huvud och nyttolast.Packets received - Version 2 Only: Totalt antal TCP-paket som skickats från målet till källan sedan den senaste uppdateringen.Bytes received - Version 2 Only: Totalt antal TCP-paketbyte som skickats från målet till källan sedan den senaste uppdateringen. Paketbyte omfattar paketets huvud och nyttolast.

Version 2 av NSG-flödesloggar introducerar begreppet flödestillstånd. Du kan konfigurera vilken version av flödesloggarna du får.

Flödestillstånd B registreras när ett flöde initieras. Flödestillstånd C och flödestillstånd E är tillstånd som markerar fortsättningen av ett flöde respektive flödesavslut. Både C och E tillstånd innehåller information om trafikbandbredd.

Exempelloggposter

I följande exempel på NSG-flödesloggen följer flera poster egenskapslistan som beskrevs tidigare.

Kommentar

Värden i egenskapen flowTuples är en kommaavgränsad lista.

Version 1

Här är ett exempelformat för en NSG-flödeslogg i version 1:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,175.182.69.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,71.6.216.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,91.224.160.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Version 2

Här är ett exempelformat för en NSG-flödeslogg i version 2:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,94.102.49.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,176.119.4.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,167.99.86.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,13.67.143.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,13.67.143.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,13.67.143.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,40.71.12.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

Loggtuppeln och bandbreddsberäkningen

Här är ett exempel på en bandbreddsberäkning för flödestupplar från en TCP-konversation mellan 185.170.185.105:35370 och 10.2.0.4:23:

1493763938,185.170.185.105,10.2.0.4,35370,23,T,I,A,B,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,T,I,A,C,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,T,I,A,E,52,29952,47,27072

För fortsättnings- (C) och slutflödestillstånd (E) är byte- och paketantal aggregerade antal från tidpunkten för det tidigare flödets tupplar. I exempelkonversationen är det totala antalet överförda paket 1021+52+8005+47 = 9125. Det totala antalet överförda byte är 588096+29952+4610880+27072 = 5256000.

Hantera NSG-flödesloggar

Information om hur du skapar, ändrar, inaktiverar eller tar bort NSG-flödesloggar finns i någon av följande guider:

Arbeta med flödesloggar

Läsa och exportera flödesloggar

Mer information om hur du läser och exporterar NSG-flödesloggar finns i någon av följande guider:

- Ladda ned och visa flödesloggar från portalen

- Läsa flödesloggar med hjälp av PowerShell-funktioner

- Exportera NSG-flödesloggar till Splunk

NSG-flödesloggfiler lagras i ett lagringskonto på följande sökväg:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Visualisera flödesloggar

Mer information om hur du visualiserar NSG-flödesloggar finns i någon av följande guider:

- Visualisera NSG-flödesloggar med hjälp av Trafikanalys för Network Watcher

- Visualisera NSG-flödesloggar med Power BI

- Visualisera NSG-flödesloggar med elastic stack

- Hantera och analysera NSG-flödesloggar med grafana

- Hantera och analysera NSG-flödesloggar med hjälp av Graylog

Överväganden för NSG-flödesloggar

Lagringskonto

- Plats: Lagringskontot måste finnas i samma region som nätverkssäkerhetsgruppen.

- Prenumeration: Lagringskontot måste finnas i samma prenumeration på nätverkssäkerhetsgruppen eller i en prenumeration som är associerad med samma Microsoft Entra-klientorganisation för nätverkssäkerhetsgruppens prenumeration.

- Prestandanivå: Lagringskontot måste vara standard. Premium Storage-konton stöds inte.

- Självhanterad nyckelrotation: Om du ändrar eller roterar åtkomstnycklarna till ditt lagringskonto slutar NSG-flödesloggarna att fungera. För att åtgärda det här problemet måste du inaktivera och sedan återaktivera NSG-flödesloggar.

Kostnad

NSG-flödesloggning faktureras på volymen av producerade loggar. Hög trafikvolym kan resultera i stora flödesloggvolymer, vilket ökar de associerade kostnaderna.

Priser för NSG-flödesloggar inkluderar inte de underliggande kostnaderna för lagring. Att behålla NSG-flödesloggdata för alltid eller använda funktionen för kvarhållningsprincip innebär att det medför lagringskostnader under längre tidsperioder.

Inkommande TCP-regler som inte är standard

Nätverkssäkerhetsgrupper implementeras som en tillståndskänslig brandvägg. Men på grund av aktuella plattformsbegränsningar implementeras nätverkssäkerhetsgruppens icke-standardsäkerhetsregler som påverkar inkommande TCP-flöden på ett tillståndslöst sätt.

Flöden som påverkas av inkommande regler som inte är standard blir icke-avslutande. Dessutom registreras inte byte- och paketantal för dessa flöden. På grund av dessa faktorer kan antalet byte och paket som rapporteras i NSG-flödesloggar (och Network Watcher-trafikanalys) skilja sig från faktiska tal.

Du kan lösa den här skillnaden genom att ange FlowTimeoutInMinutes egenskapen för de associerade virtuella nätverken till ett värde som inte är null. Du kan uppnå ett tillståndskänsligt standardbeteende genom att ange FlowTimeoutInMinutes till 4 minuter. För långvariga anslutningar där du inte vill att flöden ska kopplas från en tjänst eller ett mål kan du ange FlowTimeoutInMinutes ett värde på upp till 30 minuter. Använd Set-AzVirtualNetwork för att ange FlowTimeoutInMinutes egenskapen:

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

Inkommande flöden som loggas från Internet-IP-adresser till virtuella datorer utan offentliga IP-adresser

Virtuella datorer som inte har någon offentlig IP-adress som är associerad med nätverkskortet som en offentlig IP-adress på instansnivå, eller som ingår i en grundläggande lastbalanserares serverdelspool, använder standard-SNAT. Azure tilldelar en IP-adress till dessa virtuella datorer för att underlätta utgående anslutning. Därför kan du se flödesloggposter för flöden från Internet-IP-adresser, om flödet är avsett för en port i det portintervall som har tilldelats för SNAT.

Även om Azure inte tillåter dessa flöden till den virtuella datorn loggas försöket och visas i NSG-flödesloggen för Network Watcher avsiktligt. Vi rekommenderar att du uttryckligen blockerar oönskad inkommande Internettrafik med en nätverkssäkerhetsgrupp.

Nätverkssäkerhetsgrupp i ett ExpressRoute-gatewayundernät

Vi rekommenderar inte att du loggar flöden i ett Azure ExpressRoute-gatewayundernät eftersom trafiken kan kringgå den typen av gateway (till exempel FastPath). Om en NSG är länkad till ett ExpressRoute-gatewayundernät och NSG-flödesloggar är aktiverade kanske utgående flöden till virtuella datorer inte registreras. Sådana flöden måste samlas in i undernätet eller nätverkskortet för den virtuella datorn.

Trafik till en privat slutpunkt

Trafik till privata slutpunkter kan bara samlas in på den virtuella källdatorn. Trafiken registreras med den virtuella datorns käll-IP-adress och mål-IP-adressen för den privata slutpunkten. Trafik kan inte registreras på själva den privata slutpunkten på grund av plattformsbegränsningar.

Stöd för nätverkssäkerhetsgrupper som är associerade med Application Gateway v2-undernät

NSG-flödesloggar för nätverkssäkerhetsgrupper som är associerade med Azure Application Gateway V2-undernätet stöds för närvarande inte. NSG-flödesloggar för nätverkssäkerhetsgrupper som är associerade med Application Gateway V1-undernät stöds.

Inkompatibla tjänster

För närvarande stöder inte dessa Azure-tjänster NSG-flödesloggar:

- Azure Container Instances

- Azure Logic App-appar

- Azure Functions

- Azure DNS Private Resolver

- App Service

- Azure Database för MariaDB

- Azure Database for MySQL

- Azure Database for PostgreSQL

Kommentar

Apptjänster som distribueras under en Azure App Service-plan stöder inte NSG-flödesloggar. Mer information finns i Så här fungerar integrering av virtuella nätverk.

Bästa praxis

Aktivera NSG-flödesloggar på kritiska undernät: Flödesloggar bör aktiveras på alla kritiska undernät i din prenumeration som en metod för granskning och säkerhet.

Aktivera NSG-flödesloggar på alla nätverkssäkerhetsgrupper som är kopplade till en resurs: NSG-flödesloggar konfigureras i nätverkssäkerhetsgrupper. Ett flöde är associerat med endast en regel för nätverkssäkerhetsgrupp. I scenarier där du använder flera nätverkssäkerhetsgrupper rekommenderar vi att du aktiverar NSG-flödesloggar på alla nätverkssäkerhetsgrupper som används i resursens undernät och nätverksgränssnitt (NIC) för att säkerställa att all trafik registreras. Mer information finns i Hur nätverkssäkerhetsgrupper filtrerar nätverkstrafik.

Här är några vanliga scenarion:

- Flera nätverkskort på en virtuell dator: Om flera nätverkskort är anslutna till en virtuell dator måste du aktivera flödesloggar på dem alla.

- Nätverkssäkerhetsgrupp på både nätverkskort- och undernätsnivå: Om en nätverkssäkerhetsgrupp har konfigurerats på nätverkskortsnivå och undernätsnivå måste du aktivera flödesloggar i båda nätverkssäkerhetsgrupperna. Den exakta sekvensen av regelbearbetning av nätverkssäkerhetsgrupper på NIC- och undernätsnivåer är plattformsberoende och varierar från fall till fall. Trafikflöden loggas mot den nätverkssäkerhetsgrupp som bearbetades senast. Plattformstillståndet ändrar bearbetningsordningen. Du måste kontrollera båda flödesloggarna.

- Aks-klusterundernät (Azure Kubernetes Service): AKS lägger till en standardnätverkssäkerhetsgrupp i klustrets undernät. Du måste aktivera NSG-flödesloggar i den här nätverkssäkerhetsgruppen.

Lagringsetablering: Etablera lagring i enlighet med den förväntade volymen av flödesloggar.

Namngivning: Nätverkssäkerhetsgruppens namn måste vara upp till 80 tecken och ett namn på nätverkssäkerhetsgruppens regel måste vara upp till 65 tecken. Om namnen överskrider sina teckengränser kan de trunkeras under loggningen.

Felsöka vanliga problem

Jag kan inte aktivera NSG-flödesloggar

Du kan få ett AuthorizationFailed - eller GatewayAuthenticationFailed-fel om du inte har aktiverat Microsoft.Insights-resursprovidern för din prenumeration innan du försöker aktivera NSG-flödesloggar. Mer information finns i Register Insights-providern.

Jag har aktiverat NSG-flödesloggar men ser inte data i mitt lagringskonto

Det här problemet kan vara relaterat till:

Installationstid: NSG-flödesloggar kan ta upp till 5 minuter att visas i ditt lagringskonto (om de är korrekt konfigurerade). En PT1H.json fil visas. Mer information finns i Ladda ned flödeslogg.

Brist på trafik i nätverkssäkerhetsgrupper: Ibland ser du inte loggar eftersom dina virtuella datorer inte är aktiva, eller på grund av att överordnade filter på Application Gateway eller andra enheter blockerar trafik till dina nätverkssäkerhetsgrupper.

Prissättning

NSG-flödesloggar debiteras per gigabyte nätverksflödesloggar som samlas in och levereras med en kostnadsfri nivå på 5 GB/månad per prenumeration.

Om trafikanalys är aktiverat med NSG-flödesloggar gäller prissättningen för trafikanalys per gigabyte. Trafikanalys erbjuds inte med en kostnadsfri prisnivå. Mer information finns i Priser för Network Watcher.

Lagring av loggar debiteras separat. Mer information finns i Priser för Azure Blob Storage.

Relaterat innehåll

- Information om hur du hanterar NSG-flödesloggar finns i Skapa, ändra, inaktivera eller ta bort NSG-flödesloggar med hjälp av Azure-portalen.

- Du hittar svar på några av de vanligaste frågorna om NSG-flödesloggar i Vanliga frågor och svar om flödesloggar.

- Mer information om trafikanalys finns i Översikt över trafikanalys.