Konfigurera kundhanterade nycklar i samma klientorganisation för ett nytt lagringskonto

Azure Storage krypterar alla data i ett vilande lagringskonto. Som standard krypteras data med Microsoft-hanterade nycklar. Om du vill ha ytterligare kontroll över krypteringsnycklar kan du hantera dina egna nycklar. Kundhanterade nycklar måste lagras i en Azure-Key Vault eller i en Azure Key Vault Hanterad maskinvarusäkerhetsmodell (HSM).

Den här artikeln visar hur du konfigurerar kryptering med kundhanterade nycklar när du skapar ett nytt lagringskonto. De kundhanterade nycklarna lagras i ett nyckelvalv.

Information om hur du konfigurerar kundhanterade nycklar för ett befintligt lagringskonto finns i Konfigurera kundhanterade nycklar i ett Azure-nyckelvalv för ett befintligt lagringskonto.

Anteckning

Azure Key Vault och Azure Key Vault Managed HSM stöder samma API:er och hanteringsgränssnitt för konfiguration av kundhanterade nycklar. Alla åtgärder som stöds för Azure Key Vault stöds också för Azure Key Vault Managed HSM.

Konfigurera nyckelvalvet

Du kan använda ett nytt eller befintligt nyckelvalv för att lagra kundhanterade nycklar. Lagringskontot och nyckelvalvet kan finnas i olika regioner eller prenumerationer i samma klientorganisation. Mer information om Azure Key Vault finns i Översikt över Azure Key Vault och Vad är Azure Key Vault?.

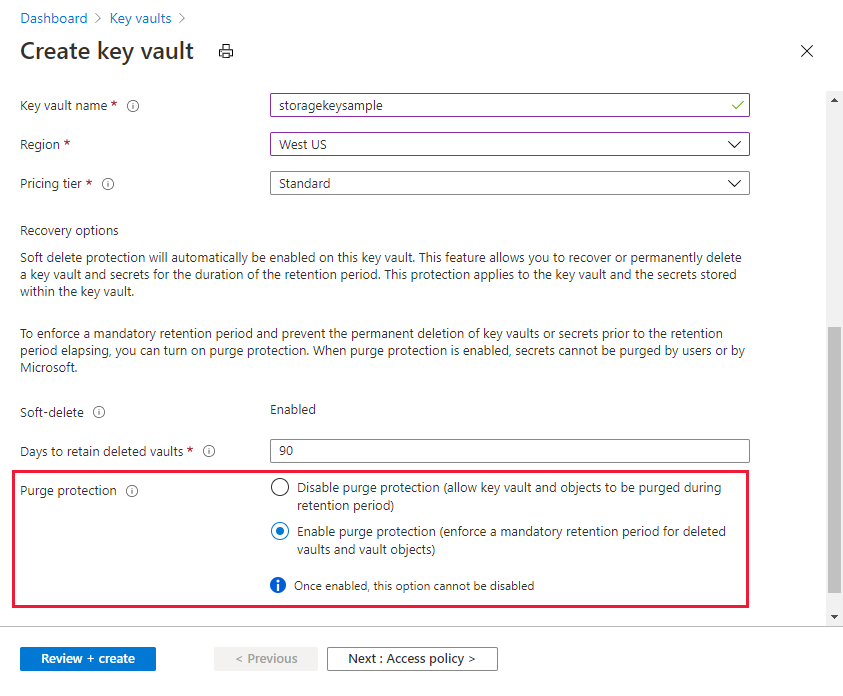

Användning av kundhanterade nycklar med Azure Storage-kryptering kräver att både mjuk borttagning och rensningsskydd är aktiverat för nyckelvalvet. Mjuk borttagning är aktiverat som standard när du skapar ett nytt nyckelvalv och inte kan inaktiveras. Du kan aktivera rensningsskydd antingen när du skapar nyckelvalvet eller när det har skapats.

Azure Key Vault stöder auktorisering med Azure RBAC via en Azure RBAC-behörighetsmodell. Microsoft rekommenderar att du använder Azure RBAC-behörighetsmodellen över åtkomstprinciper för nyckelvalv. Mer information finns i Bevilja behörighet till program för åtkomst till ett Azure-nyckelvalv med Hjälp av Azure RBAC.

Information om hur du skapar ett nyckelvalv med Azure Portal finns i Snabbstart: Skapa ett nyckelvalv med Azure Portal. När du skapar nyckelvalvet väljer du Aktivera rensningsskydd enligt följande bild.

Följ dessa steg för att aktivera rensningsskydd i ett befintligt nyckelvalv:

- Gå till nyckelvalvet i Azure Portal.

- Under Inställningar väljer du Egenskaper.

- I avsnittet Rensa skydd väljer du Aktivera rensningsskydd.

Lägga till en nyckel

Lägg sedan till en nyckel i nyckelvalvet. Innan du lägger till nyckeln kontrollerar du att du har tilldelat dig själv rollen Key Vault Kryptoofficer.

Azure Storage-kryptering stöder RSA- och RSA-HSM-nycklar i storlekarna 2048, 3072 och 4096. Mer information om nyckeltyper som stöds finns i Om nycklar.

Information om hur du lägger till en nyckel med Azure Portal finns i Snabbstart: Ange och hämta en nyckel från Azure Key Vault med hjälp av Azure Portal.

Använda en användartilldelad hanterad identitet för att auktorisera åtkomst till nyckelvalvet

När du aktiverar kundhanterade nycklar för ett nytt lagringskonto måste du ange en användartilldelad hanterad identitet. Ett befintligt lagringskonto stöder användning av antingen en användartilldelad hanterad identitet eller en systemtilldelad hanterad identitet för att konfigurera kundhanterade nycklar.

När du konfigurerar kundhanterade nycklar med en användartilldelad hanterad identitet används den användartilldelade hanterade identiteten för att auktorisera åtkomst till nyckelvalvet som innehåller nyckeln. Du måste skapa den användartilldelade identiteten innan du konfigurerar kundhanterade nycklar.

En användartilldelad hanterad identitet är en fristående Azure-resurs. Mer information om användartilldelade hanterade identiteter finns i Hanterade identitetstyper. Information om hur du skapar och hanterar en användartilldelad hanterad identitet finns i Hantera användartilldelade hanterade identiteter.

Den användartilldelade hanterade identiteten måste ha behörighet att komma åt nyckeln i nyckelvalvet. Tilldela rollen Key Vault krypteringsanvändare för kryptotjänsten till den användartilldelade hanterade identiteten med nyckelvalvsomfång för att bevilja dessa behörigheter.

Innan du kan konfigurera kundhanterade nycklar med en användartilldelad hanterad identitet måste du tilldela rollen Key Vault krypteringskrypteringsanvändare för kryptotjänsten till den användartilldelade hanterade identiteten, som är begränsad till nyckelvalvet. Den här rollen ger användartilldelade hanterade identitetsbehörigheter för åtkomst till nyckeln i nyckelvalvet. Mer information om hur du tilldelar Azure RBAC-roller med Azure Portal finns i Tilldela Azure-roller med hjälp av Azure Portal.

När du konfigurerar kundhanterade nycklar med Azure Portal kan du välja en befintlig användartilldelad identitet via portalens användargränssnitt.

Konfigurera kundhanterade nycklar för ett nytt lagringskonto

När du konfigurerar kryptering med kundhanterade nycklar för ett nytt lagringskonto kan du välja att automatiskt uppdatera den nyckelversion som används för Azure Storage-kryptering när en ny version är tillgänglig i det associerade nyckelvalvet. Alternativt kan du uttryckligen ange en nyckelversion som ska användas för kryptering tills nyckelversionen uppdateras manuellt.

Du måste använda en befintlig användartilldelad hanterad identitet för att auktorisera åtkomst till nyckelvalvet när du konfigurerar kundhanterade nycklar när du skapar lagringskontot. Den användartilldelade hanterade identiteten måste ha rätt behörighet för att få åtkomst till nyckelvalvet. Mer information finns i Autentisera till Azure Key Vault.

Konfigurera kryptering för automatisk uppdatering av nyckelversioner

Azure Storage kan automatiskt uppdatera den kundhanterade nyckel som används för kryptering för att använda den senaste nyckelversionen från nyckelvalvet. Azure Storage kontrollerar nyckelvalvet dagligen efter en ny version av nyckeln. När en ny version blir tillgänglig börjar Azure Storage automatiskt använda den senaste versionen av nyckeln för kryptering.

Viktigt

Azure Storage kontrollerar nyckelvalvet efter en ny nyckelversion endast en gång dagligen. När du roterar en nyckel måste du vänta 24 timmar innan du inaktiverar den äldre versionen.

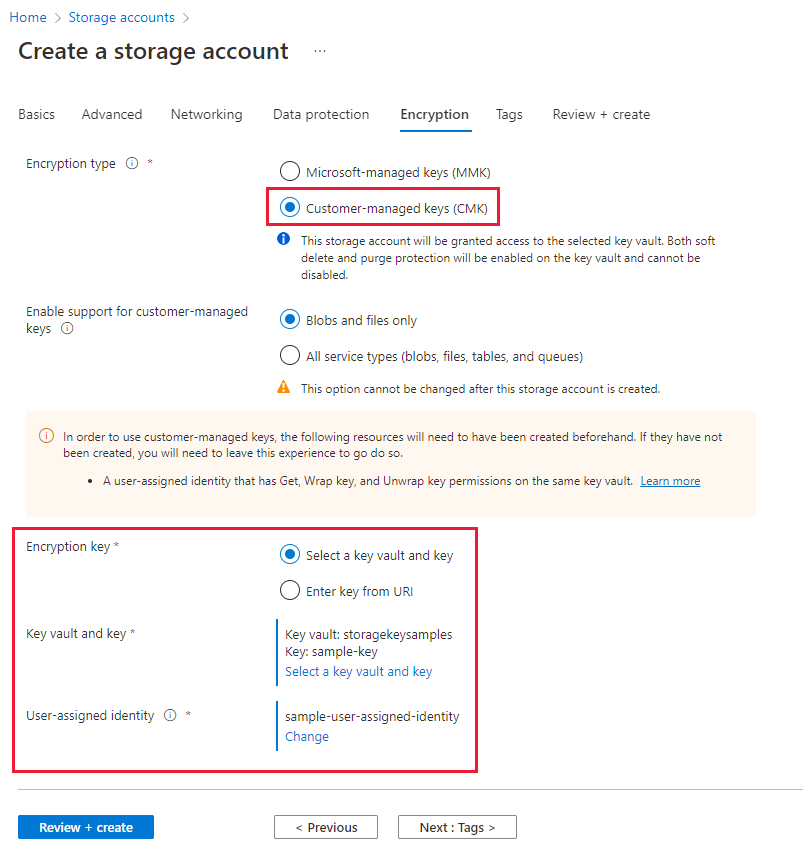

Så här konfigurerar du kundhanterade nycklar för ett nytt lagringskonto med automatisk uppdatering av nyckelversionen:

I Azure Portal går du till sidan Lagringskonton och väljer knappen Skapa för att skapa ett nytt konto.

Följ stegen som beskrivs i Skapa ett lagringskonto för att fylla i fälten på flikarna Grundläggande, Avancerat, Nätverk och Dataskydd .

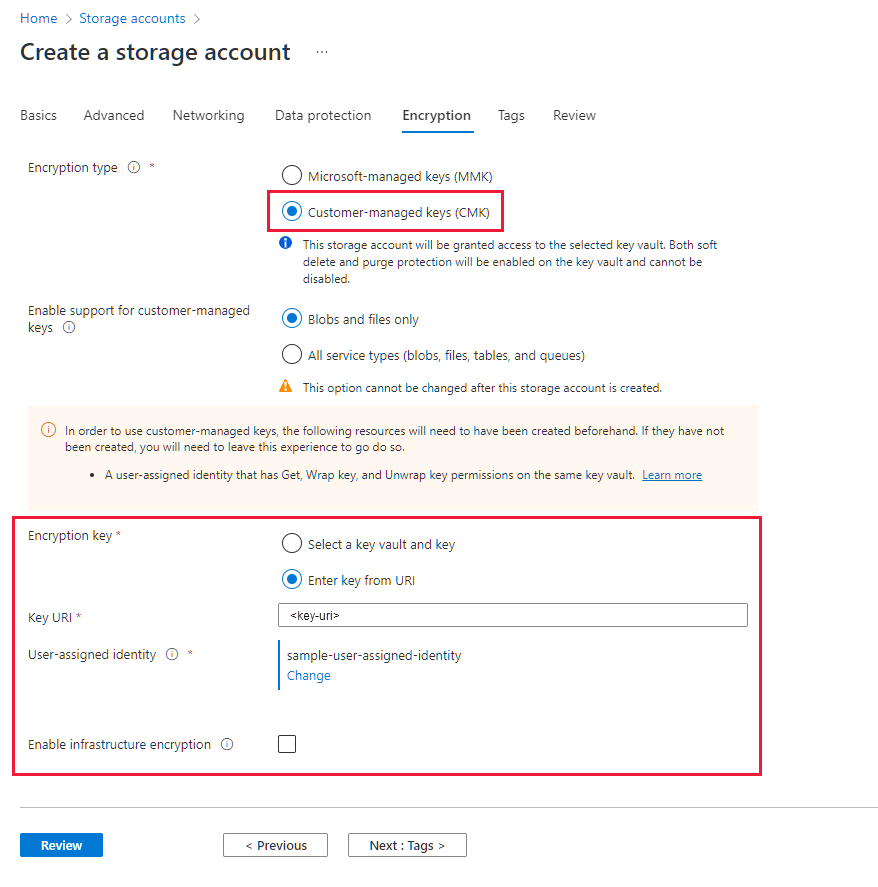

På fliken Kryptering anger du för vilka tjänster du vill aktivera support för kundhanterade nycklar i fältet Aktivera support för kundhanterade nycklar .

I fältet Krypteringstyp väljer du Kundhanterade nycklar (CMK).

I fältet Krypteringsnyckel väljer du Välj ett nyckelvalv och nyckel och anger nyckelvalvet och nyckeln.

I fältet Användartilldelad identitet väljer du en befintlig användartilldelad hanterad identitet.

Välj knappen Granska för att verifiera och skapa kontot.

Du kan också konfigurera kundhanterade nycklar med manuell uppdatering av nyckelversionen när du skapar ett nytt lagringskonto. Följ stegen som beskrivs i Konfigurera kryptering för manuell uppdatering av nyckelversioner.

Konfigurera kryptering för manuell uppdatering av nyckelversioner

Om du föredrar att uppdatera nyckelversionen manuellt anger du uttryckligen versionen när du konfigurerar kryptering med kundhanterade nycklar när du skapar lagringskontot. I det här fallet uppdaterar Azure Storage inte nyckelversionen automatiskt när en ny version skapas i nyckelvalvet. Om du vill använda en ny nyckelversion måste du manuellt uppdatera den version som används för Azure Storage-kryptering.

Du måste använda en befintlig användartilldelad hanterad identitet för att auktorisera åtkomst till nyckelvalvet när du konfigurerar kundhanterade nycklar när du skapar lagringskontot. Den användartilldelade hanterade identiteten måste ha rätt behörigheter för att få åtkomst till nyckelvalvet. Mer information finns i Autentisera till Azure Key Vault.

Om du vill konfigurera kundhanterade nycklar med manuell uppdatering av nyckelversionen i Azure Portal anger du nyckel-URI:n, inklusive versionen, när du skapar lagringskontot. Följ dessa steg om du vill ange en nyckel som en URI:

I Azure Portal går du till sidan Lagringskonton och väljer knappen Skapa för att skapa ett nytt konto.

Följ stegen som beskrivs i Skapa ett lagringskonto för att fylla i fälten på flikarna Grundläggande, Avancerat, Nätverk och Dataskydd .

På fliken Kryptering anger du för vilka tjänster du vill aktivera support för kundhanterade nycklar i fältet Aktivera support för kundhanterade nycklar .

I fältet Krypteringstyp väljer du Kundhanterade nycklar (CMK).

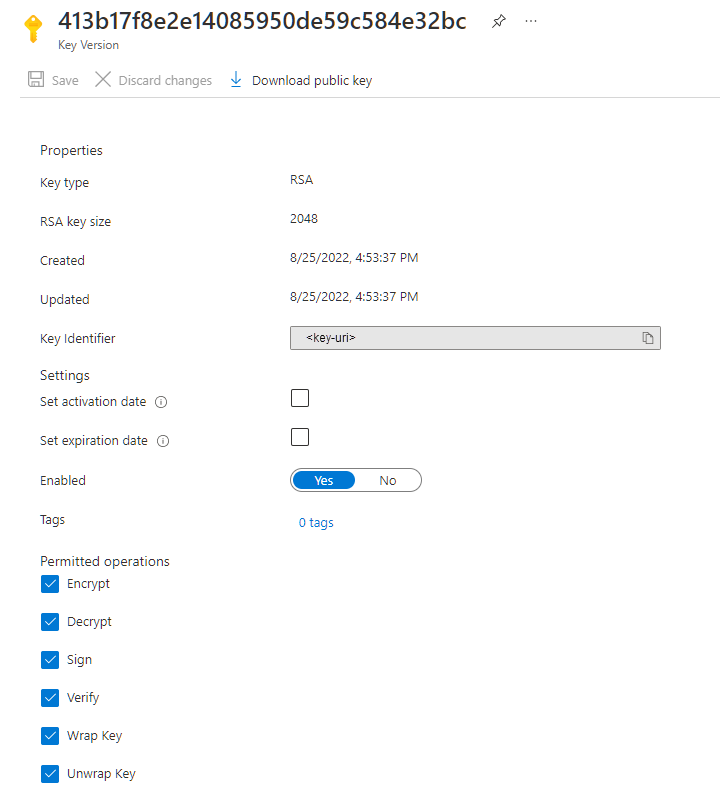

Du hittar nyckel-URI:n i Azure Portal genom att gå till nyckelvalvet och välja inställningen Nycklar. Välj önskad nyckel och välj sedan nyckeln för att visa dess versioner. Välj en nyckelversion för att visa inställningarna för den versionen.

Kopiera värdet för fältet Nyckelidentifierare , som tillhandahåller URI:n.

I inställningarna för krypteringsnyckeln för ditt lagringskonto väljer du alternativet Ange nyckel-URI .

Klistra in den URI som du kopierade till fältet Nyckel-URI . Inkludera nyckelversionen på URI:n för att konfigurera manuell uppdatering av nyckelversionen.

Ange en användartilldelad hanterad identitet genom att välja länken Välj en identitet .

Välj knappen Granska för att verifiera och skapa kontot.

Ändra nyckeln

Du kan när som helst ändra den nyckel som du använder för Azure Storage-kryptering.

Anteckning

När du ändrar nyckel- eller nyckelversionen ändras skyddet av rotkrypteringsnyckeln, men data i ditt Azure Storage-konto förblir alltid krypterade. Det krävs ingen ytterligare åtgärd från din sida för att säkerställa att dina data skyddas. Att ändra nyckeln eller rotera nyckelversionen påverkar inte prestandan. Det finns ingen stilleståndstid som är associerad med att ändra nyckeln eller rotera nyckelversionen.

Följ dessa steg om du vill ändra nyckeln med Azure Portal:

- Gå till ditt lagringskonto och visa krypteringsinställningarna .

- Välj nyckelvalvet och välj en ny nyckel.

- Spara ändringarna.

Om den nya nyckeln finns i ett annat nyckelvalv måste du ge den hanterade identiteten åtkomst till nyckeln i det nya valvet. Om du väljer manuell uppdatering av nyckelversionen måste du också uppdatera nyckelvalvets URI.

Återkalla åtkomst till ett lagringskonto som använder kundhanterade nycklar

Om du tillfälligt vill återkalla åtkomsten till ett lagringskonto som använder kundhanterade nycklar inaktiverar du den nyckel som används i nyckelvalvet. Det finns ingen prestandapåverkan eller stilleståndstid som är kopplad till inaktivering och inaktivering av nyckeln.

När nyckeln har inaktiverats kan klienter inte anropa åtgärder som läser från eller skriver till en blob eller dess metadata. Information om vilka åtgärder som misslyckas finns i Återkalla åtkomst till ett lagringskonto som använder kundhanterade nycklar.

Varning

När du inaktiverar nyckeln i nyckelvalvet förblir data i ditt Azure Storage-konto krypterade, men de blir otillgängliga tills du kan återaktivera nyckeln.

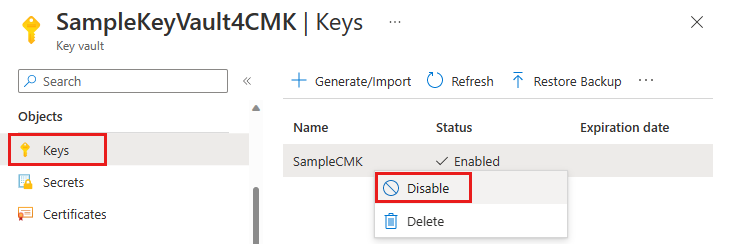

Så här inaktiverar du en kundhanterad nyckel med Azure Portal:

Navigera till nyckelvalvet som innehåller nyckeln.

Under Objekt väljer du Nycklar.

Högerklicka på nyckeln och välj Inaktivera.

Om du inaktiverar nyckeln misslyckas försök att komma åt data i lagringskontot med felkoden 403 (förbjuden). En lista över lagringskontoåtgärder som påverkas av inaktivering av nyckeln finns i Återkalla åtkomst till ett lagringskonto som använder kundhanterade nycklar.

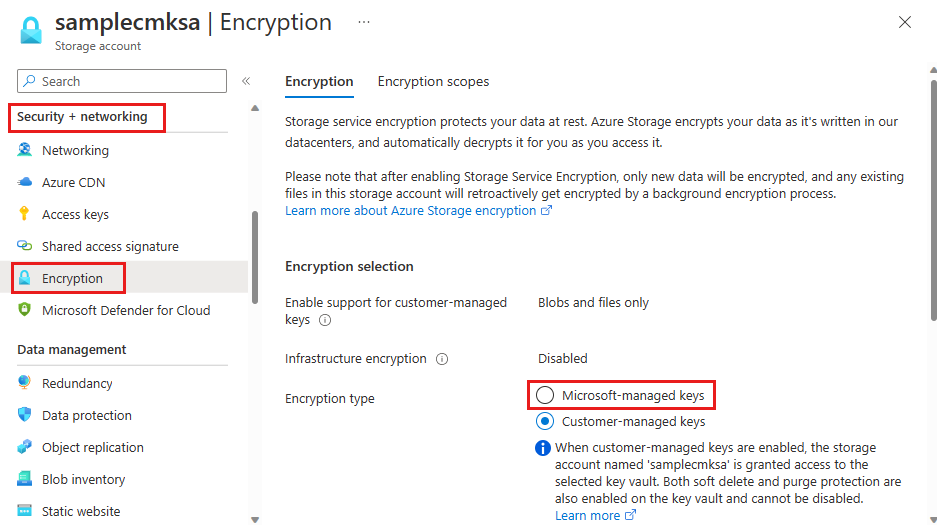

Växla tillbaka till Microsoft-hanterade nycklar

Du kan när som helst växla från kundhanterade nycklar tillbaka till Microsoft-hanterade nycklar med hjälp av Azure Portal, PowerShell eller Azure CLI.

Följ dessa steg om du vill växla från kundhanterade nycklar tillbaka till Microsoft-hanterade nycklar i Azure Portal:

Navigera till ditt lagringskonto.

Under Säkerhet + nätverk väljer du Kryptering.

Ändra krypteringstyp till Microsoft-hanterade nycklar.