Självstudie: Identifiera och hantera skugg-IT

När IT-administratörer tillfrågas om hur många molnappar de tror att deras anställda använder, säger de i genomsnitt 30 eller 40, när det i verkligheten är över 1 000 separata appar som används av anställda i din organisation. Shadow IT hjälper dig att känna till och identifiera vilka appar som används och vilken risknivå du har. 80 % av de anställda använder icke-sanktionerade appar som ingen har granskat och som kanske inte är kompatibla med dina säkerhets- och efterlevnadsprinciper. Och eftersom dina anställda kan komma åt dina resurser och appar utanför företagets nätverk räcker det inte längre att ha regler och principer i brandväggarna.

I den här självstudien får du lära dig hur du använder Cloud Discovery för att identifiera vilka appar som används, utforska risken för dessa appar, konfigurera principer för att identifiera nya riskfyllda appar som används och att ta bort instruktioner för dessa appar för att blockera dem internt med hjälp av proxy- eller brandväggsinstallationen

Dricks

Som standard kan Defender för molnet Appar inte identifiera appar som inte finns i katalogen.

Om du vill se Defender för molnet Apps-data för en app som för närvarande inte finns i katalogen rekommenderar vi att du kontrollerar vår översikt eller skapar en anpassad app.

Så här identifierar och hanterar du Skugg-IT i nätverket

Använd den här processen för att distribuera Shadow IT Cloud Discovery i din organisation.

Fas 1: Identifiera och identifiera skugg-IT

Upptäck Shadow IT: Identifiera din organisations säkerhetsstatus genom att köra Cloud Discovery i din organisation för att se vad som faktiskt händer i nätverket. Mer information finns i Konfigurera molnidentifiering. Detta kan göras med någon av följande metoder:

Kom igång snabbt med Cloud Discovery genom att integrera med Microsoft Defender för Endpoint. Med den här interna integreringen kan du omedelbart börja samla in data om molntrafik på dina Windows 10- och Windows 11-enheter, på och utanför nätverket.

För täckning på alla enheter som är anslutna till nätverket är det viktigt att distribuera logginsamlaren Defender för molnet Apps på dina brandväggar och andra proxyservrar för att samla in data från dina slutpunkter och skicka dem till Defender för molnet Appar för analys.

Integrera Defender för molnet-appar med proxyn. Defender för molnet Apps integreras internt med vissa proxyservrar från tredje part, inklusive Zscaler.

Eftersom principerna skiljer sig åt mellan användargrupper, regioner och affärsgrupper kanske du vill skapa en dedikerad Skugg-IT-rapport för var och en av dessa enheter. Mer information finns i Skapa anpassade kontinuerliga rapporter.

Nu när Cloud Discovery körs i nätverket kan du titta på de kontinuerliga rapporter som genereras och titta på Instrumentpanelen för Cloud Discovery för att få en fullständig bild av vilka appar som används i din organisation. Det är en bra idé att titta på dem efter kategori, eftersom du ofta upptäcker att icke-sanktionerade appar används för legitima arbetsrelaterade ändamål som inte åtgärdades av en sanktionerad app.

Identifiera risknivåerna för dina appar: Använd katalogen Defender för molnet Apps för att fördjupa dig i de risker som ingår i varje identifierad app. Defender för molnet App Catalog innehåller över 31 000 appar som utvärderas med hjälp av över 90 riskfaktorer. Riskfaktorerna börjar med allmän information om appen (var är appens huvudkontor, vem som är utgivare) och genom säkerhetsåtgärder och kontroller (stöd för kryptering i vila, tillhandahåller en granskningslogg för användaraktivitet). Mer information finns i Arbeta med riskpoäng,

I Microsoft Defender-portalen går du till Cloud Apps och väljer Cloud Discovery. Gå sedan till fliken Identifierade appar . Filtrera listan över appar som identifieras i din organisation efter de riskfaktorer som du är orolig för. Du kan till exempel använda avancerade filter för att hitta alla appar med en riskpoäng som är lägre än 8.

Du kan öka detaljnivån i appen för att förstå mer om dess efterlevnad genom att välja appnamnet och sedan välja fliken Info för att se information om appens säkerhetsriskfaktorer.

Fas 2: Utvärdera och analysera

Utvärdera efterlevnad: Kontrollera om apparna är certifierade enligt organisationens standarder, till exempel HIPAA eller SOC2.

I Microsoft Defender-portalen går du till Cloud Apps och väljer Cloud Discovery. Gå sedan till fliken Identifierade appar . Filtrera listan över appar som identifieras i din organisation efter de riskfaktorer för efterlevnad som du är orolig för. Använd till exempel den föreslagna frågan för att filtrera bort icke-kompatibla appar.

Du kan öka detaljnivån i appen för att förstå mer om dess efterlevnad genom att välja appens namn och sedan välja fliken Info för att se information om appens efterlevnadsriskfaktorer.

Analysera användning: Nu när du vet om du vill att appen ska användas i din organisation vill du undersöka hur och vem som använder den. Om det bara används på ett begränsat sätt i din organisation kanske det är ok, men om användningen växer vill du få ett meddelande om det så att du kan bestämma om du vill blockera appen.

I Microsoft Defender-portalen går du till Cloud Apps och väljer Cloud Discovery. Gå sedan till fliken Identifierade appar och öka detaljnivån genom att välja den specifika app som du vill undersöka. På fliken Användning får du veta hur många aktiva användare som använder appen och hur mycket trafik den genererar. Detta kan redan ge dig en bra bild av vad som händer med appen. Om du sedan vill se vem som använder appen kan du öka detaljnivån ytterligare genom att välja Totalt antal aktiva användare. Det här viktiga steget kan ge dig relevant information, till exempel om du upptäcker att alla användare av en specifik app kommer från marknadsföringsavdelningen, är det möjligt att det finns ett affärsbehov för den här appen och om det är riskabelt bör du prata med dem om ett alternativ innan du blockerar det.

Gå ännu djupare när du undersöker användningen av identifierade appar. Visa underdomäner och resurser för att lära dig mer om specifika aktiviteter, dataåtkomst och resursanvändning i dina molntjänster. Mer information finns i Djupdykning i identifierade appar och Identifiera resurser och anpassade appar.

Identifiera alternativa appar: Använd Cloud App Catalog för att identifiera säkrare appar som uppnår liknande affärsfunktioner som de identifierade riskfyllda apparna, men som följer organisationens princip. Du kan göra detta med hjälp av de avancerade filtren för att hitta appar i samma kategori som uppfyller dina olika säkerhetskontroller.

Fas 3: Hantera dina appar

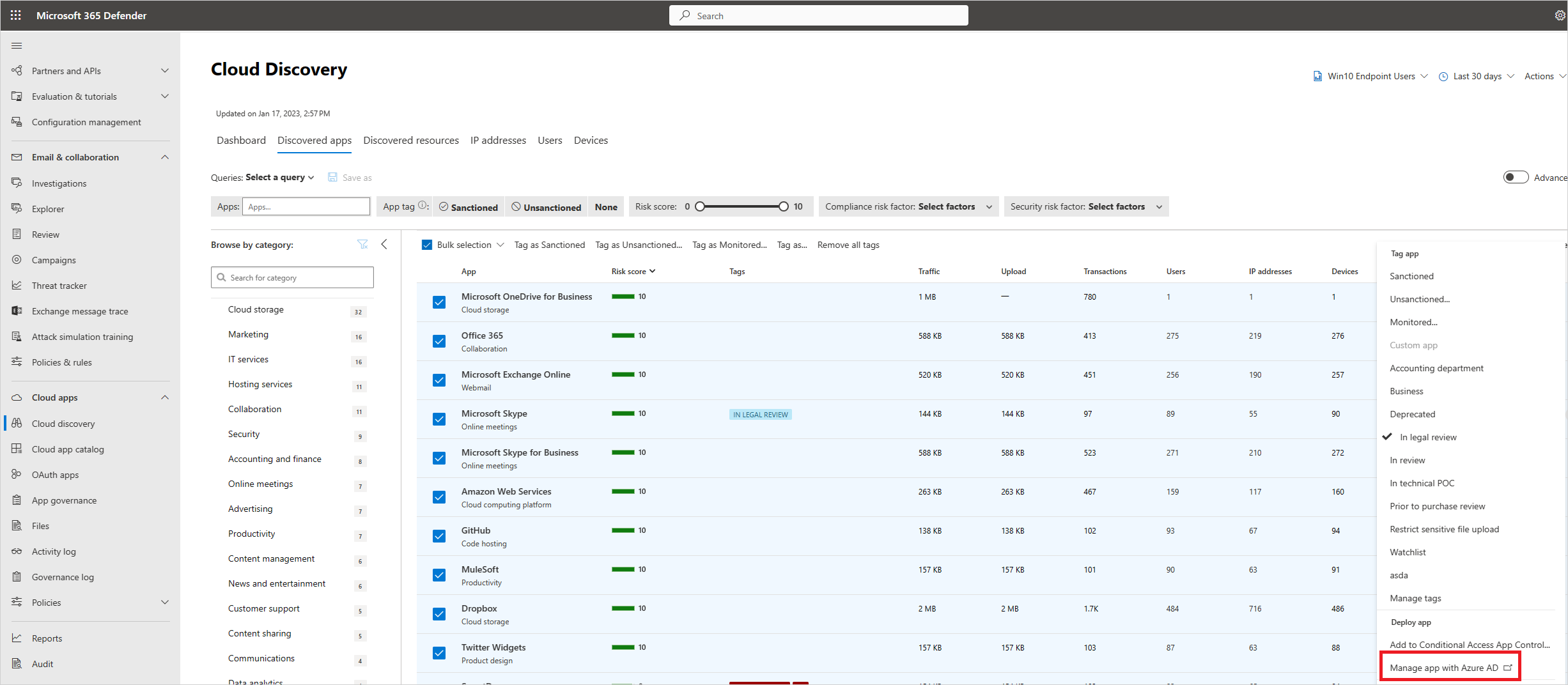

Hantera molnappar: Defender för molnet Apps hjälper dig med processen för att hantera appanvändning i din organisation. När du har identifierat de olika mönster och beteenden som används i din organisation kan du skapa nya anpassade apptaggar för att klassificera varje app enligt dess affärsstatus eller motivering. Dessa taggar kan sedan användas för specifika övervakningsändamål, till exempel identifiera hög trafik som går till appar som är taggade som riskfyllda molnlagringsappar. Apptaggar kan hanteras under Inställningar> Molnappar>Cloud Discovery>App-taggar. Dessa taggar kan sedan användas senare för att filtrera på Cloud Discovery-sidorna och skapa principer med dem.

Hantera identifierade appar med Hjälp av Microsoft Entra-galleriet: Defender för molnet Apps använder också sin interna integrering med Microsoft Entra-ID så att du kan hantera dina identifierade appar i Microsoft Entra-galleriet. För appar som redan visas i Microsoft Entra-galleriet kan du använda enkel inloggning och hantera appen med Microsoft Entra-ID. Om du vill göra det väljer du de tre punkterna i slutet av raden på raden där relevant app visas och väljer sedan Hantera app med Microsoft Entra-ID.

Kontinuerlig övervakning: Nu när du har undersökt apparna noggrant kanske du vill ange principer som övervakar apparna och ge kontroll där det behövs.

Nu är det dags att skapa principer så att du automatiskt kan aviseras när något händer som du är orolig för. Du kanske till exempel vill skapa en appidentifieringsprincip som meddelar dig när det finns en topp i nedladdningar eller trafik från en app som du är orolig för. För att uppnå detta bör du aktivera avvikande beteende i principen för identifierade användare, efterlevnadskontroll av molnlagringsappar och Ny riskfylld app. Du bör också ange principen för att meddela dig via e-post. Mer information finns i referens för principmallar, mer om Cloud Discovery-principer och Konfigurera appidentifieringsprinciper.

Titta på aviseringssidan och använd filtret Principtyp för att titta på appidentifieringsaviseringar. För appar som matchades av dina appidentifieringsprinciper rekommenderar vi att du gör en avancerad undersökning för att lära dig mer om affärsmotiveringen för att använda appen, till exempel genom att kontakta appens användare. Upprepa sedan stegen i fas 2 för att utvärdera risken för appen. Bestäm sedan nästa steg för programmet, oavsett om du godkänner användning av det i framtiden eller vill blockera det nästa gång en användare kommer åt det, i vilket fall du bör tagga det som osanktionerat så att det kan blockeras med din brandvägg, proxy eller säkra webbgateway. Mer information finns i Integrera med Microsoft Defender för Endpoint, Integrera med Zscaler, Integrera med iboss och Blockera appar genom att exportera ett blockskript.

Fas 4: Advanced Shadow IT-identifieringsrapportering

Förutom de rapporteringsalternativ som är tillgängliga i Defender för molnet Apps kan du integrera Cloud Discovery-loggar i Microsoft Sentinel för ytterligare undersökning och analys. När data finns i Microsoft Sentinel kan du visa dem på instrumentpaneler, köra frågor med kusto-frågespråk, exportera frågor till Microsoft Power BI, integrera med andra källor och skapa anpassade aviseringar. Mer information finns i Microsoft Sentinel-integrering.

Fas 5: Kontrollera sanktionerade appar

Om du vill aktivera appkontroll via API:er ansluter du appar via API för kontinuerlig övervakning.

Skydda appar med hjälp av appkontroll för villkorsstyrd åtkomst.

Molnapparnas natur innebär att de uppdateras dagligen och att nya appar visas hela tiden. På grund av detta använder anställda kontinuerligt nya appar och det är viktigt att fortsätta spåra och granska och uppdatera dina principer, kontrollera vilka appar användarna använder samt deras användnings- och beteendemönster. Du kan alltid gå till Cloud Discovery-instrumentpanelen och se vilka nya appar som används och följa anvisningarna i den här artikeln igen för att se till att din organisation och dina data skyddas.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.

Läs mer

- Prova vår interaktiva guide: Identifiera och hantera användning av molnappar med Microsoft Defender för molnet Apps