Konfigurera granskningsprinciper för Windows-händelseloggar

Microsoft Defender för identitetsidentifiering förlitar sig på specifika Windows-händelseloggposter för att förbättra identifieringarna och ge extra information om de användare som utförde specifika åtgärder, till exempel NTLM-inloggningar och ändringar av säkerhetsgrupper.

För att rätt händelser ska granskas och inkluderas i Windows-händelseloggen kräver domänkontrollanterna specifika inställningar för Avancerad granskningsprincip för Windows Server. Felkonfigurerade inställningar för avancerad granskningsprincip kan orsaka luckor i händelseloggen och ofullständig Defender för identitetstäckning.

Den här artikeln beskriver hur du konfigurerar inställningar för avancerad granskningsprincip efter behov för en Defender för identitetssensor och andra konfigurationer för specifika händelsetyper.

Mer information finns i Vad är Windows-händelseinsamling för Defender för identitet och avancerade säkerhetsgranskningsprinciper i Windows-dokumentationen.

Generera en rapport med aktuella konfigurationer via PowerShell

Förutsättningar: Innan du kör PowerShell-kommandon för Defender for Identity kontrollerar du att du har laddat ned PowerShell-modulen Defender för identitet.

Innan du börjar skapa nya händelse- och granskningsprinciper rekommenderar vi att du kör följande PowerShell-kommando för att generera en rapport över dina aktuella domänkonfigurationer:

New-MDIConfigurationReport [-Path] <String> [-Mode] <String> [-OpenHtmlReport]

Där:

- Sökvägen anger sökvägen för att spara rapporterna i

- Läget anger om du vill använda domän- eller LocalMachine-läge . I domänläge samlas inställningarna in från grupprincipobjekten. I LocalMachine-läge samlas inställningarna in från den lokala datorn.

- OpenHtmlReport öppnar HTML-rapporten när rapporten har genererats

Om du till exempel vill generera en rapport och öppna den i standardwebbläsaren kör du följande kommando:

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

Mer information finns i PowerShell-referensen för DefenderforIdentity.

Dricks

Lägesrapporten Domain innehåller endast konfigurationer som angetts som grupprinciper på domänen. Om du har inställningar som definierats lokalt på dina domänkontrollanter rekommenderar vi att du även kör skriptet Test-MdiReadiness.ps1 .

Konfigurera granskning för domänkontrollanter

När du arbetar med en domänkontrollant måste du uppdatera inställningarna för avancerad granskningsprincip och extra konfigurationer för specifika händelser och händelsetyper, till exempel användare, grupper, datorer med mera. Granskningskonfigurationer för domänkontrollanter omfattar:

Konfigurera inställningar för avancerad granskningsprincip

Den här proceduren beskriver hur du ändrar domänkontrollantens avancerade granskningsprinciper efter behov för Defender för identitet.

Logga in på servern som domänadministratör.

Öppna redigeraren grupprinciphantering från Serverhanteraren> Verktyg>grupprinciphantering.

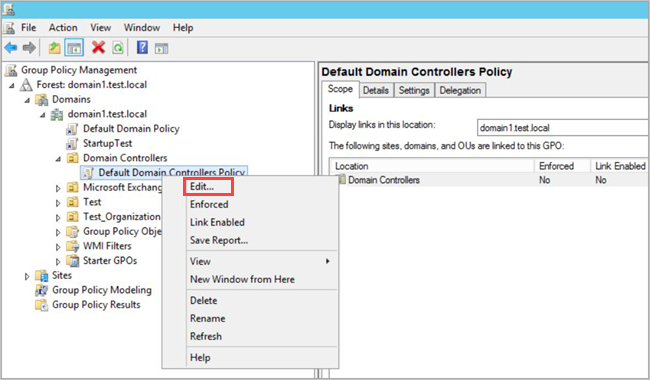

Expandera domänkontrollanternas organisationsenheter, högerklicka på Standardprincip för domänkontrollanter och välj sedan Redigera. Till exempel:

Kommentar

Använd standardprincipen för domänkontrollanter eller ett dedikerat grupprincipobjekt för att ange dessa principer.

Från fönstret som öppnas går du till Datorkonfigurationsprinciper>>Windows Inställningar> Säkerhet Inställningar och gör följande beroende på vilken princip du vill aktivera:

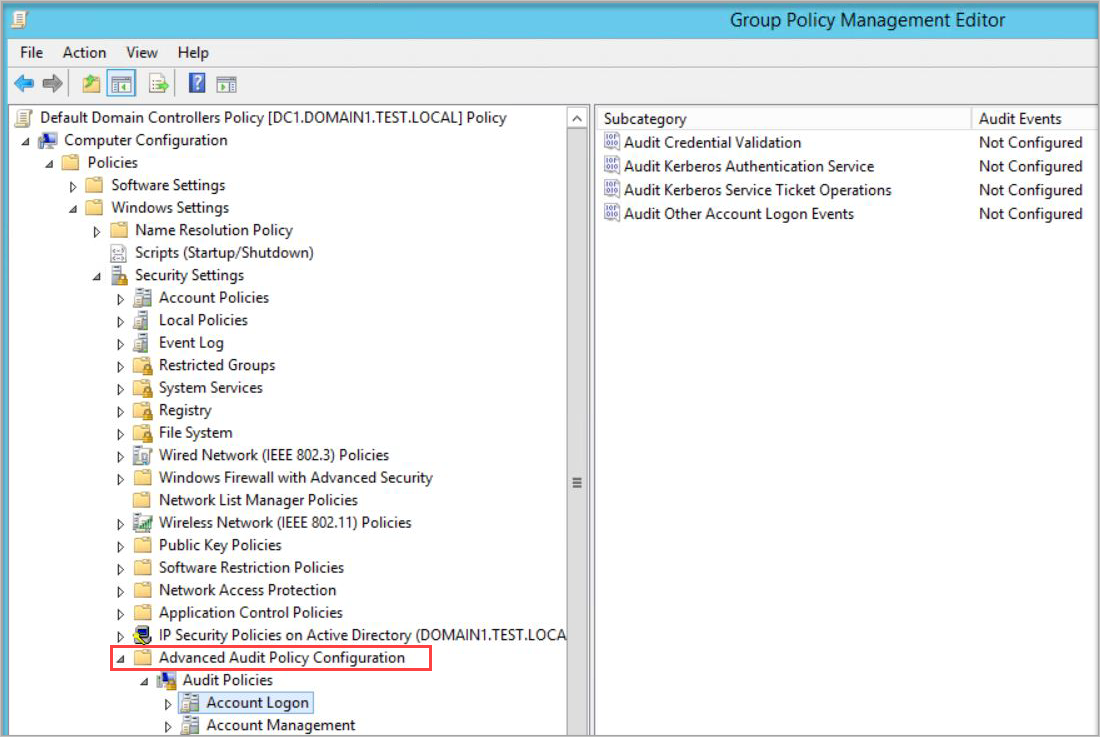

Gå till Konfigurationsprinciper för avancerad>granskningsprincip. Till exempel:

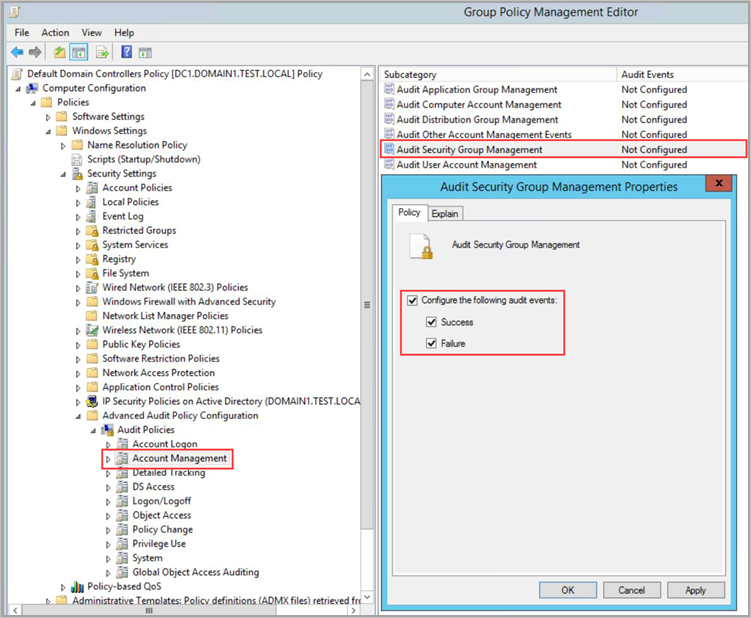

Under Granskningsprinciper redigerar du var och en av följande principer och väljer Konfigurera följande granskningshändelser för både lyckade och misslyckade händelser.

Granskningsprincip Underkategori Utlöser händelse-ID:t Kontoinloggning Granska verifiering av autentiseringsuppgifter 4776 Kontohantering Granska kontohantering för datorer * 4741, 4743 Kontohantering Granska hantering av distributionsgrupp 4753, 4763 Kontohantering Granska hantering av säkerhetsgrupper * 4728, 4729, 4730, 4732, 4733, 4756, 4757, 4758 Kontohantering Granska hantering av användarkonto 4726 DS-åtkomst Granska ändringar av katalogtjänst 5136 System Granska säkerhetssystemtillägg * 7045 DS-åtkomst Granska katalogtjänståtkomst 4662 – För den här händelsen måste du även konfigurera granskning av domänobjekt. Kommentar

* Antecknade underkategorier stöder inte felhändelser. Vi rekommenderar dock att du lägger till dem i granskningssyfte om de implementeras i framtiden. Mer information finns i Granska hantering av datorkonton, Hantering av säkerhetsgrupper och Systemtillägg för granskningssäkerhet.

Om du till exempel vill konfigurera Hantering av granskningssäkerhetsgrupp under Kontohantering dubbelklickar du på Hantering av granskningssäkerhetsgrupp och väljer sedan Konfigurera följande granskningshändelser för både lyckade och misslyckade händelser:

Från en upphöjd kommandotolk skriver du

gpupdate.När du har tillämpat principen via grupprincipobjektet visas de nya händelserna i Loggboken under Windows Logs ->Security.

Testa granskningsprinciper från kommandoraden

Kör följande kommando för att testa granskningsprinciperna från kommandoraden:

auditpol.exe /get /category:*

Mer information finns i referensdokumentationen för auditpol.

Konfigurera, hämta och testa granskningsprinciper med PowerShell

Kör följande kommando för att konfigurera granskningsprinciper med Hjälp av PowerShell:

Set-MDIConfiguration [-Mode] <String> [-Configuration] <String[]> [-CreateGpoDisabled] [-SkipGpoLink] [-Force]

Där:

Läget anger om du vill använda domän- eller LocalMachine-läge . I domänläge samlas inställningarna in från grupprincipobjekten. I LocalMachine-läge samlas inställningarna in från den lokala datorn.

Konfigurationen anger vilken konfiguration som ska ställas in. Använd

Allför att ange alla konfigurationer.CreateGpoDisabled anger om grupprincipobjekten skapas och behålls som inaktiverade.

SkipGpoLink anger att GPO-länkar inte skapas.

Force anger att konfigurationen är inställd eller att grupprincipobjekt skapas utan att det aktuella tillståndet verifieras.

Om du vill visa eller testa granskningsprinciperna med Hjälp av PowerShell kör du följande kommandon efter behov. Använd kommandot Get-MDIConfiguration för att visa de aktuella värdena. Använd kommandot Test-MDIConfiguration för att få ett true eller false svar på om värdena är korrekt konfigurerade.

Get-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

Där:

Läget anger om du vill använda domän- eller LocalMachine-läge . I domänläge samlas inställningarna in från grupprincipobjekten. I LocalMachine-läge samlas inställningarna in från den lokala datorn.

Konfigurationen anger vilken konfiguration som ska hämtas. Använd

Allför att hämta alla konfigurationer.

Test-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

Där:

Läget anger om du vill använda domän- eller LocalMachine-läge . I domänläge samlas inställningarna in från grupprincipobjekten. I LocalMachine-läge samlas inställningarna in från den lokala datorn.

Konfigurationen anger vilken konfiguration som ska testas. Använd

Allför att testa alla konfigurationer.

Mer information finns i följande DefenderForIdentity PowerShell-referenser:

Konfigurera NTLM-granskning

I det här avsnittet beskrivs de extra konfigurationssteg som krävs för att granska händelse-ID 8004.

Kommentar

- Domängruppsprinciper för att samla in Windows Event 8004 bör endast tillämpas på domänkontrollanter.

- När Windows Event 8004 parsas av Defender for Identity Sensor berikas aktiviteterna för Defender för identitets-NTLM-autentisering med serveråtkomstdata.

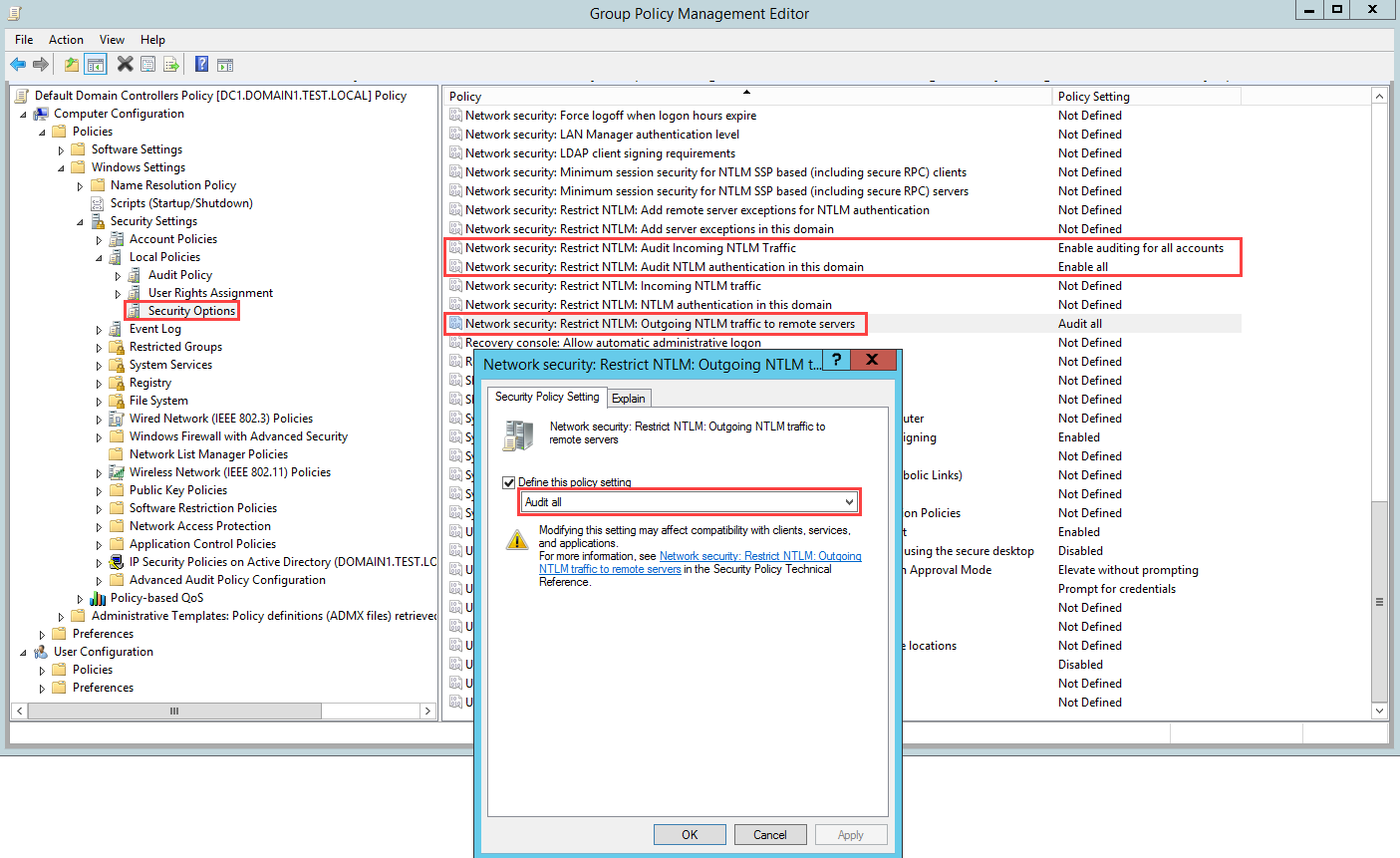

Efter de första stegen öppnar du Grupprinciphantering och går till Säkerhetsalternativ för lokala principer för standarddomänkontrollanter>>.

Under Säkerhetsalternativ konfigurerar du de angivna säkerhetsprinciperna på följande sätt:

Inställning för säkerhetsprincip Värde Nätverkssäkerhet: Begränsa NTLM: Utgående NTLM-trafik till fjärrservrar Granska alla Nätverkssäkerhet: Begränsa NTLM: Granska NTLM-autentisering i den här domänen Aktivera alla Nätverkssäkerhet: Begränsa NTLM: Granska inkommande NTLM-trafik Aktivera granskning för alla konton

Om du till exempel vill konfigurera utgående NTLM-trafik till fjärrservrar dubbelklickar du på Nätverkssäkerhet under Säkerhetsalternativ: Begränsa NTLM: Utgående NTLM-trafik till fjärrservrar och väljer sedan Granska alla:

Konfigurera granskning av domänobjekt

Om du vill samla in händelser för objektändringar, till exempel händelse 4662, måste du även konfigurera objektgranskning på användaren, gruppen, datorn och andra objekt. Den här proceduren beskriver hur du aktiverar granskning i Active Directory-domänen.

Viktigt!

Se till att granska och verifiera granskningsprinciperna innan du aktiverar händelseinsamling för att säkerställa att domänkontrollanterna är korrekt konfigurerade för att registrera nödvändiga händelser. Om den här granskningsfunktionen är korrekt konfigurerad bör den ha minimal effekt på serverprestandan.

Gå till Active Directory - användare och datorer-konsolen.

Välj den domän som du vill granska.

Välj menyn Visa och välj Avancerade funktioner.

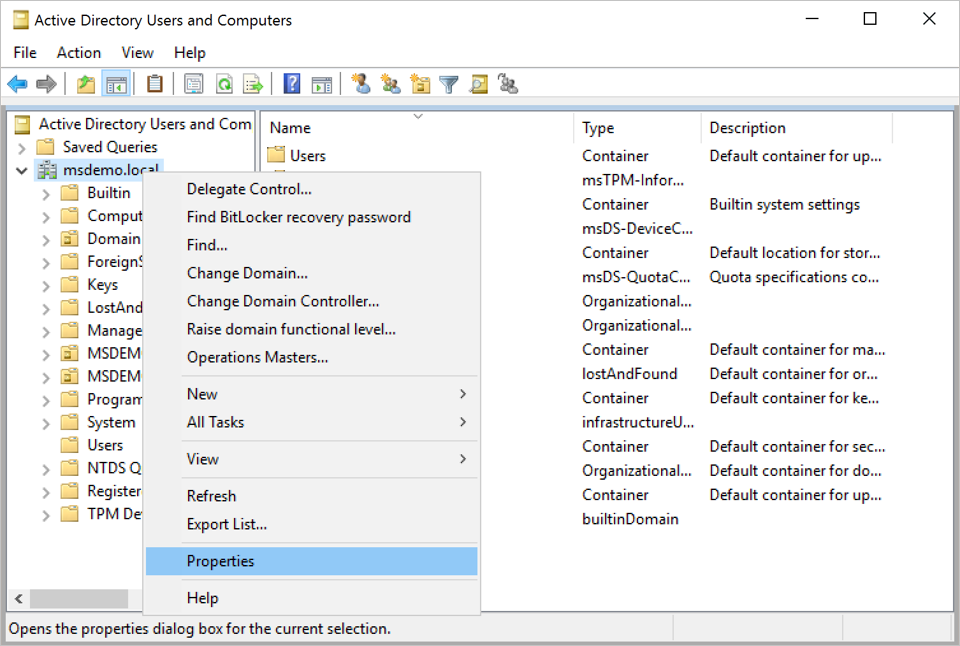

Högerklicka på domänen och välj Egenskaper. Till exempel:

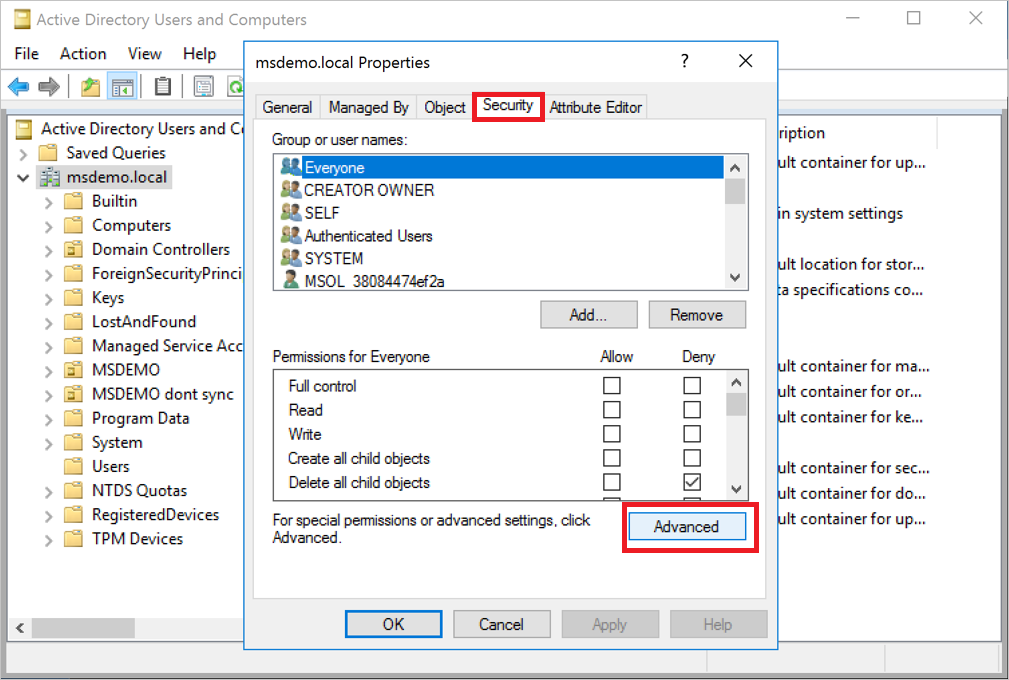

Gå till fliken Säkerhet och välj Avancerat. Till exempel:

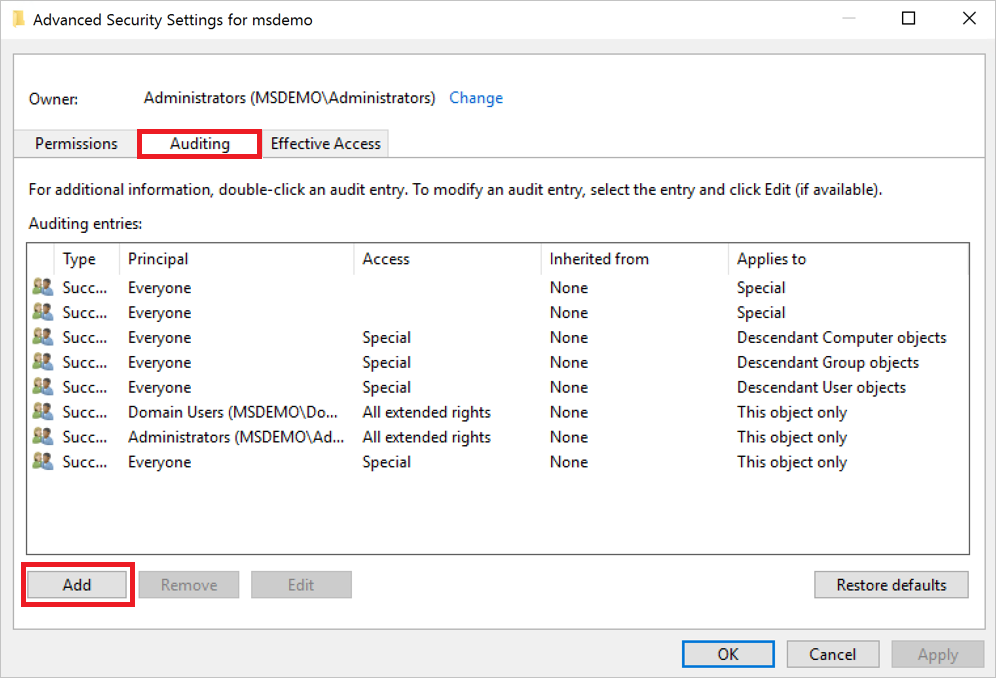

I Advanced Security Inställningar väljer du fliken Granskning och sedan Lägg till. Till exempel:

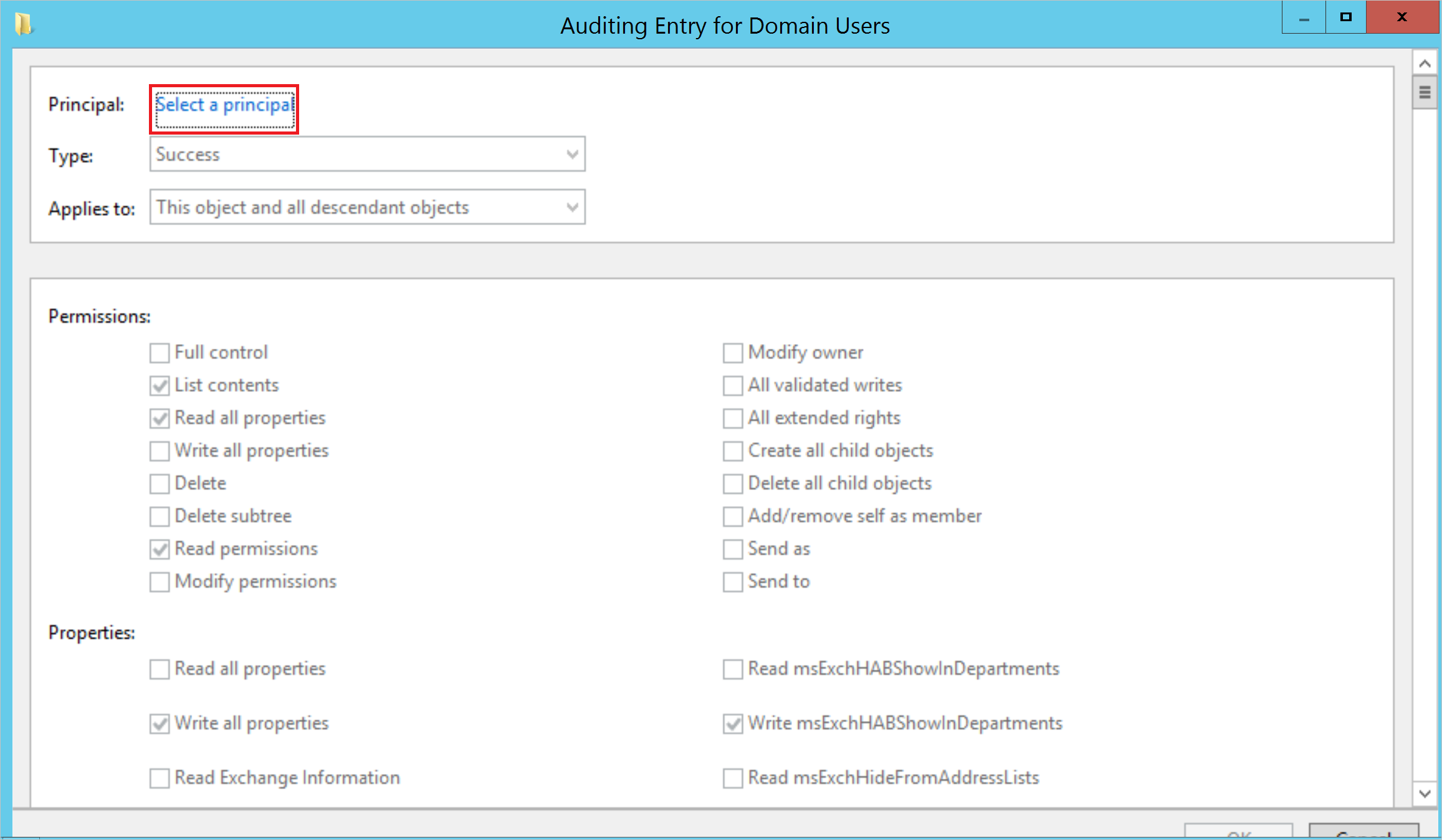

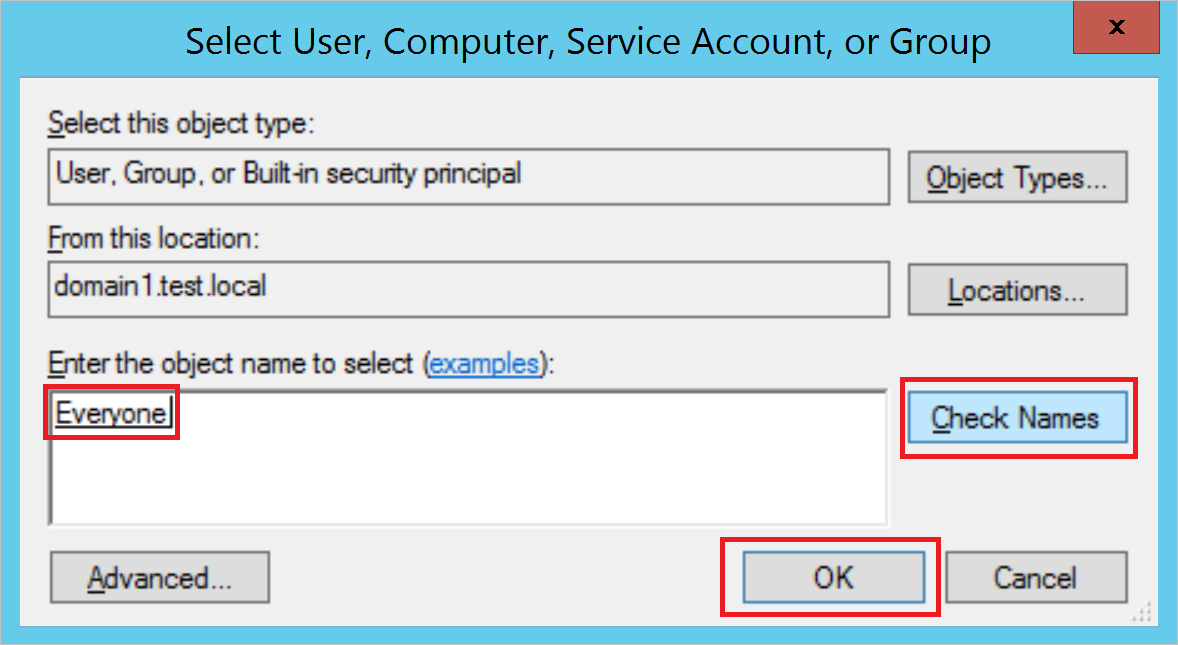

Välj Välj ett huvudnamn. Till exempel:

Under Ange det objektnamn som ska väljas anger du Alla och väljer Kontrollera namn>OK. Till exempel:

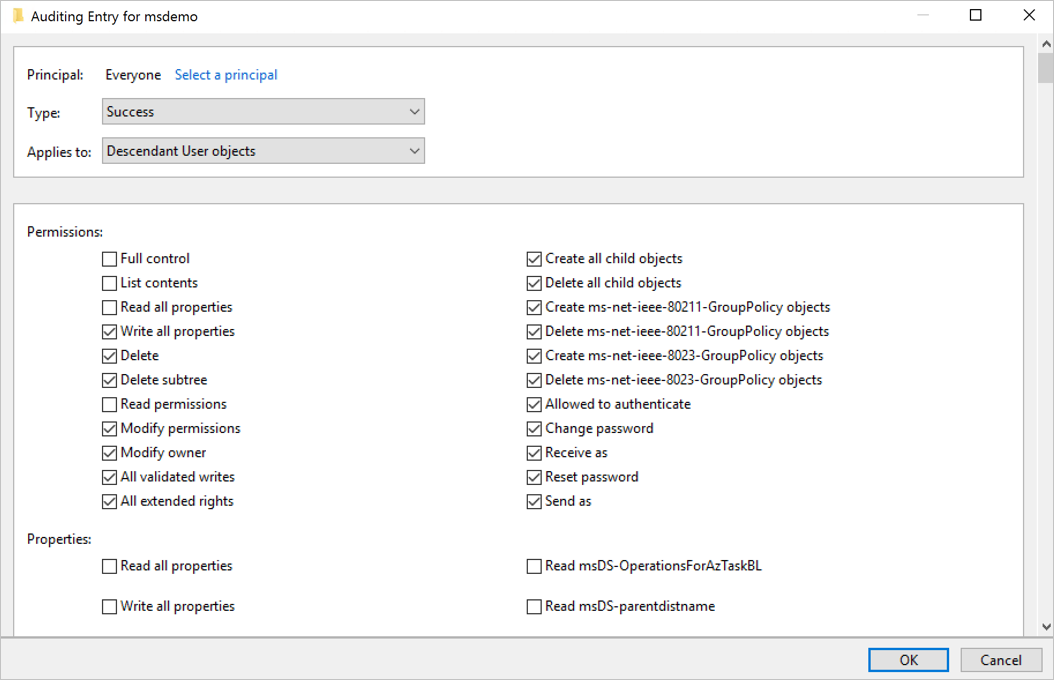

Sedan återgår du till Granskningspost. Gör följande val:

För Typ väljer du Lyckades.

För Gäller för att välja Underordnade användarobjekt.

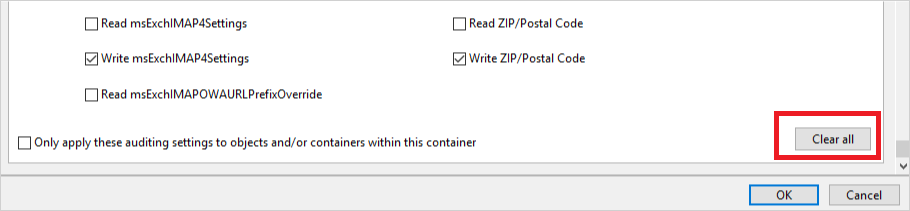

Under Behörigheter rullar du ned och väljer knappen Rensa alla . Till exempel:

Rulla tillbaka och välj Fullständig kontroll. Alla behörigheter har valts.

Avmarkera markeringen för Listinnehåll, Läs alla egenskaper och Läs behörigheter och välj OK. Detta anger alla egenskapsinställningar till Skriv. Till exempel:

Nu visas alla relevanta ändringar av katalogtjänster som

4662händelser när de utlöses.

Upprepa stegen i den här proceduren, men för Gäller för väljer du följande objekttyper:

- Underordnade gruppobjekt

- Underordnade datorobjekt

- Underordnade msDS-GroupManagedServiceAccount-objekt

- Underordnade msDS-ManagedServiceAccount-objekt

Kommentar

Det skulle också fungera att tilldela granskningsbehörigheterna för alla underordnade objekt , men vi behöver bara objekttyperna enligt beskrivningen i det sista steget.

Konfigurera granskning på en Active Directory Federation Services (AD FS) (AD FS)

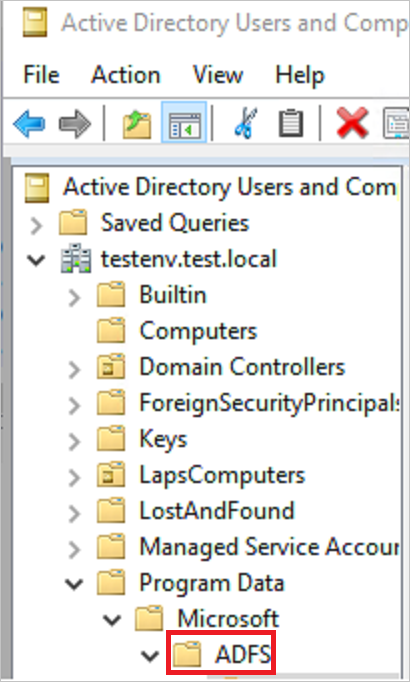

Gå till Active Directory - användare och datorer-konsolen och välj den domän som du vill aktivera loggarna på.

Gå till Programdata>Microsoft>ADFS. Till exempel:

Högerklicka på ADFS och välj Egenskaper.

Gå till fliken Säkerhet och välj fliken Avancerad>avancerad säkerhet Inställningar> Granskning> Lägg till>Välj ett huvudnamn.

Under Ange det objektnamn som ska väljas anger du Alla.

Välj Kontrollera namn>OK.

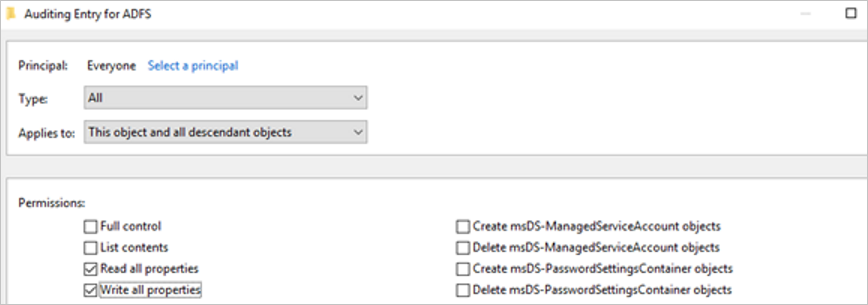

Sedan återgår du till Granskningspost. Gör följande val:

- För Typ väljer du Alla.

- För Gäller för att välja Det här objektet och alla underordnade objekt.

- Under Behörigheter rullar du nedåt och väljer Rensa alla. Rulla uppåt och välj Läs alla egenskaper och Skriv alla egenskaper.

Till exempel:

Välj OK.

Konfigurera granskning för Active Directory Certificate Services (AD CS)

Om du arbetar med en dedikerad server med Active Directory Certificate Services (AD CS) konfigurerat måste du konfigurera granskning på följande sätt för att visa dedikerade aviseringar och rapporter om säker poäng:

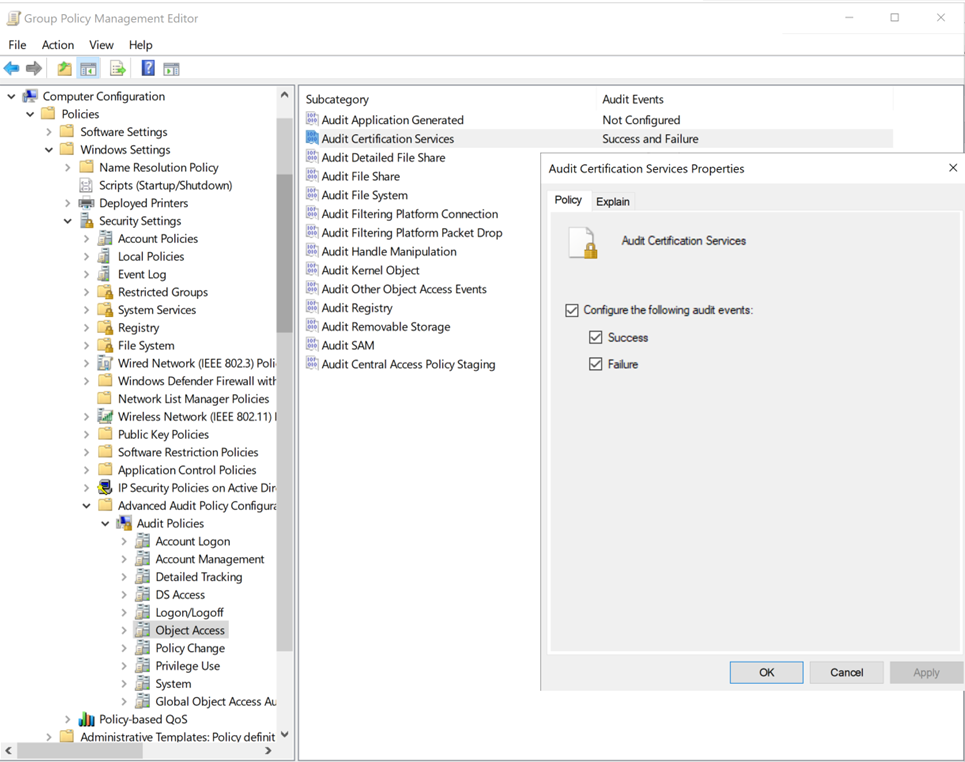

Skapa en grupprincip som ska tillämpas på AD CS-servern. Redigera den och konfigurera följande granskningsinställningar:

Gå till och dubbelklicka på Datorkonfiguration\Principer\Windows Inställningar\Security Inställningar\Advanced Audit Policy Configuration\Audit Policies\Object Access\Audit Certification Services.

Välj för att konfigurera granskningshändelser för lyckade och misslyckade. Till exempel:

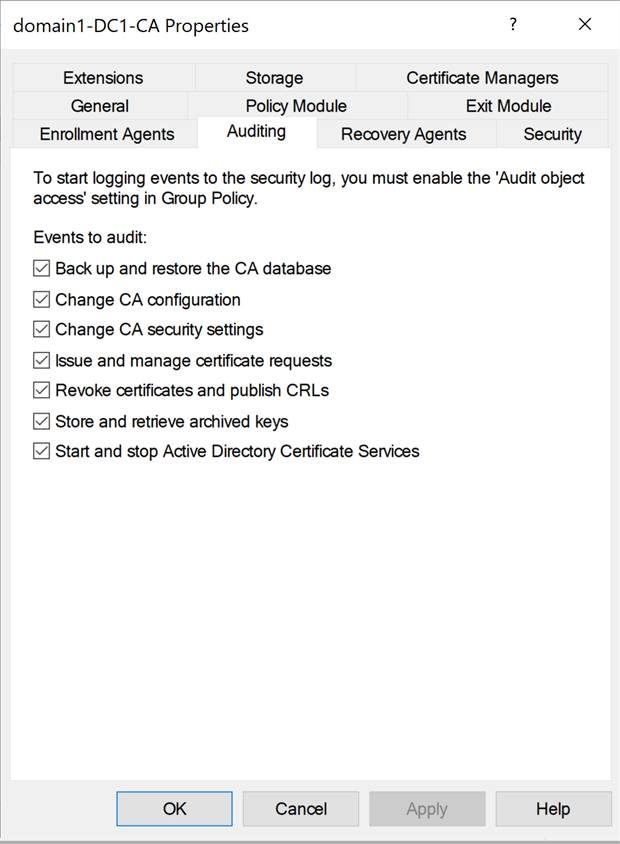

Konfigurera granskning på certifikatutfärdare (CA) med någon av följande metoder:

Om du vill konfigurera CA-granskning med hjälp av kommandoraden kör du:

certutil –setreg CA\AuditFilter 127 net stop certsvc && net start certsvcSå här konfigurerar du CA-granskning med hjälp av GUI:

Välj Start –> Certifikatutfärdare (MMC Desktop-program). Högerklicka på certifikatmottagarens namn och välj Egenskaper. Till exempel:

Välj fliken Granskning , markera alla händelser som du vill granska och välj sedan Använd. Till exempel:

Kommentar

Om du konfigurerar start- och stoppgranskning av Active Directory Certificate Services-händelser kan omstartsfördröjningar uppstå vid hantering av en stor AD CS-databas. Överväg att ta bort irrelevanta poster från databasen, eller alternativt avstå från att aktivera den här specifika typen av händelse.

Konfigurera granskning av konfigurationscontainern

Öppna ADSI-redigering genom att välja Starta>körning. Ange

ADSIEdit.mscoch välj OK.På åtgärdsmenyn väljer du Anslut till.

I dialogrutan Anslut ion Inställningar under Välj en välkänd namngivningskontext väljer du Konfiguration>OK.

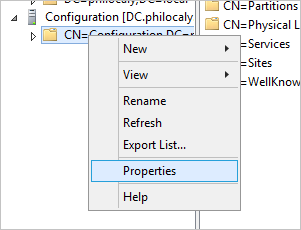

Expandera containern Konfiguration för att visa noden Konfiguration med början i "CN=Configuration,DC=..."

Högerklicka på noden Konfiguration och välj Egenskaper. Till exempel:

Välj fliken >Säkerhet Avancerat.

I advanced security Inställningar väljer du fliken >Granskning lägg till.

Välj Välj ett huvudnamn.

Under Ange det objektnamn som ska väljas anger du Alla och väljer Kontrollera namn>OK.

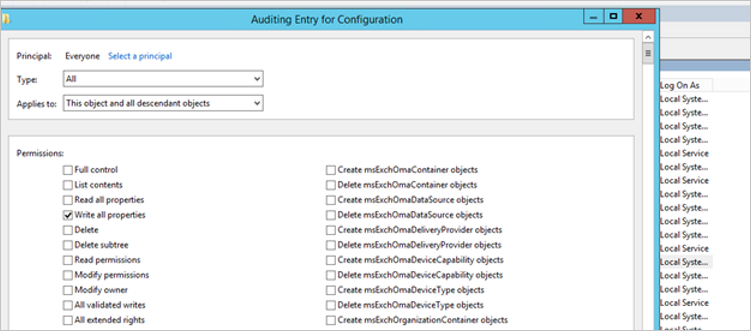

Sedan återgår du till Granskningspost. Gör följande val:

- För Typ väljer du Alla.

- För Gäller för att välja Det här objektet och alla underordnade objekt.

- Under Behörigheter rullar du nedåt och väljer Rensa alla. Rulla uppåt och välj Skriv alla egenskaper.

Till exempel:

Välj OK.

Äldre konfigurationer

Viktigt!

Defender for Identity kräver inte längre loggning av 1644-händelser. Om du har den här registerinställningen aktiverad kan du ta bort den.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics]

"15 Field Engineering"=dword:00000005

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters]

"Expensive Search Results Threshold"=dword:00000001

"Inefficient Search Results Threshold"=dword:00000001

"Search Time Threshold (msecs)"=dword:00000001

Relaterat innehåll

Mer information finns i Windows-säkerhetsgranskning.