Säkerhetskontroller för Azure Stack Hub-infrastruktur

Säkerhetsöverväganden och efterlevnadsföreskrifter är bland de viktigaste drivkrafterna för att använda hybridmoln. Azure Stack Hub är utformat för dessa scenarier. Den här artikeln beskriver de säkerhetskontroller som finns för Azure Stack Hub.

Två säkerhetsstatuslager samexisterar i Azure Stack Hub. Det första lagret är Azure Stack Hub-infrastrukturen, som innehåller maskinvarukomponenter upp till Azure Resource Manager. Det första lagret innehåller administratörs- och användarportalerna. Det andra lagret består av de arbetsbelastningar som skapas, distribueras och hanteras av klienter. Det andra lagret innehåller objekt som virtuella datorer och App Services-webbplatser.

Säkerhetsmetod

Säkerhetsstatusen för Azure Stack Hub är utformad för att skydda mot moderna hot och har skapats för att uppfylla kraven från de större efterlevnadsstandarderna. Därför bygger säkerhetsstatusen för Azure Stack Hub-infrastrukturen på två pelare:

Anta intrång

Från antagandet att systemet redan har brutits fokuserar du på att identifiera och begränsa effekten av överträdelser jämfört med att bara försöka förhindra attacker.Härdad som standard

Eftersom infrastrukturen körs på väldefinierad maskinvara och programvara aktiverar, konfigurerar och validerar Azure Stack Hub alla säkerhetsfunktioner som standard.

Eftersom Azure Stack Hub levereras som ett integrerat system definieras säkerhetsstatusen för Azure Stack Hub-infrastrukturen av Microsoft. Precis som i Azure ansvarar klientorganisationer för att definiera säkerhetsstatusen för sina klientarbetsbelastningar. Det här dokumentet innehåller grundläggande kunskaper om säkerhetsstatusen för Azure Stack Hub-infrastrukturen.

Kryptering av vilande data

Alla Azure Stack Hub-infrastruktur- och klientdata krypteras i vila med BitLocker. Den här krypteringen skyddar mot fysisk förlust eller stöld av Azure Stack Hub-lagringskomponenter. Mer information finns i kryptering av vilande data i Azure Stack Hub.

Data under överföringskryptering

Infrastrukturkomponenterna i Azure Stack Hub kommunicerar med kanaler som krypterats med TLS 1.2. Krypteringscertifikat hanteras själv av infrastrukturen.

Alla slutpunkter för extern infrastruktur, till exempel REST-slutpunkter eller Azure Stack Hub-portalen, stöder TLS 1.2 för säker kommunikation. Krypteringscertifikat, antingen från en tredje part eller din företagscertifikatutfärdare, måste tillhandahållas för dessa slutpunkter.

Även om självsignerade certifikat kan användas för dessa externa slutpunkter avråder Microsoft starkt från att använda dem. Mer information om hur du framtvingar TLS 1.2 på de externa slutpunkterna i Azure Stack Hub finns i Konfigurera Azure Stack Hub-säkerhetskontroller.

Hemlighetshantering

Azure Stack Hub-infrastrukturen använder en mängd olika hemligheter, till exempel lösenord och certifikat, för att fungera. De flesta lösenord som är associerade med interna tjänstkonton roteras automatiskt var 24:e timme eftersom de är grupphanterade tjänstkonton (gMSA), en typ av domänkonto som hanteras direkt av den interna domänkontrollanten.

Azure Stack Hub-infrastrukturen använder 4 096-bitars RSA-nycklar för alla sina interna certifikat. Samma nyckellängdscertifikat kan också användas för de externa slutpunkterna. Mer information om hemligheter och certifikatrotation finns i Rotera hemligheter i Azure Stack Hub.

Windows Defender Application Control

Azure Stack Hub använder de senaste Windows Server-säkerhetsfunktionerna. En av dem är Windows Defender Application Control (WDAC, tidigare kallat Kodintegritet), som tillhandahåller körbar filtrering och säkerställer att endast auktoriserad kod körs i Azure Stack Hub-infrastrukturen.

Auktoriserad kod signeras av antingen Microsoft eller OEM-partnern. Den signerade auktoriserade koden ingår i listan över tillåtna program som anges i en princip som definieras av Microsoft. Med andra ord kan endast programvara som har godkänts för körning i Azure Stack Hub-infrastrukturen köras. Alla försök att köra otillåten kod blockeras och en varning genereras. Azure Stack Hub tillämpar både User Mode Code Integrity (UMCI) och Hypervisor Code Integrity (HVCI).

WDAC-principen förhindrar också att tredjepartsagenter eller programvara körs i Azure Stack Hub-infrastrukturen. Mer information om WDAC finns i Windows Defender programkontroll och virtualiseringsbaserat skydd av kodintegritet.

Programvara mot skadlig kod

Varje komponent i Azure Stack Hub (både Hyper-V-värdar och virtuella datorer) skyddas med Windows Defender Antivirus.

I anslutna scenarier tillämpas antivirusdefinitioner och motoruppdateringar flera gånger om dagen. I frånkopplade scenarier tillämpas uppdateringar mot skadlig kod som en del av månatliga Azure Stack Hub-uppdateringar. Om en mer frekvent uppdatering av Windows Defender definitioner krävs i frånkopplade scenarier stöder Azure Stack Hub även import av Windows Defender uppdateringar. Mer information finns i Uppdatera Windows Defender Antivirus på Azure Stack Hub.

Säker start

Azure Stack Hub tillämpar säker start på alla Hyper-V-värdar och virtuella infrastrukturdatorer.

Begränsad administrationsmodell

Administrationen i Azure Stack Hub styrs via tre startpunkter, var och en med ett specifikt syfte:

- Administratörsportalen ger en punkt-och-klicka-upplevelse för dagliga hanteringsåtgärder.

- Azure Resource Manager exponerar alla hanteringsåtgärder i administratörsportalen via ett REST-API som används av PowerShell och Azure CLI.

- För specifika åtgärder på låg nivå (till exempel datacenterintegrering eller supportscenarier) exponerar Azure Stack Hub en PowerShell-slutpunkt som kallas privilegierad slutpunkt. Den här slutpunkten exponerar endast en tillåten uppsättning cmdletar och granskas kraftigt.

Nätverkskontroller

Azure Stack Hub-infrastrukturen levereras med flera lager av nätverks-Access Control-lista (ACL). ACL:erna förhindrar obehörig åtkomst till infrastrukturkomponenterna och begränsar infrastrukturens kommunikation till endast de sökvägar som krävs för dess funktion.

Nätverks-ACL:er tillämpas i tre lager:

- Lager 1: Rackväxlar överst

- Lager 2: Programvarudefinierat nätverk

- Lager 3: Brandväggar för värd- och VM-operativsystem

Regelefterlevnad

Azure Stack Hub har genomgått en formell kapacitetsbedömning av ett tredjepartsoberoende revisionsföretag. Därför finns dokumentation om hur Azure Stack Hub-infrastrukturen uppfyller tillämpliga kontroller från flera större efterlevnadsstandarder. Dokumentationen är inte en certifiering av Azure Stack Hub eftersom standarderna omfattar flera personalrelaterade och processrelaterade kontroller. Kunderna kan i stället använda den här dokumentationen för att komma igång med certifieringsprocessen.

Utvärderingarna omfattar följande standarder:

- PCI-DSS adresserar betalkortsindustrin.

- CSA Cloud Control Matrix är en omfattande mappning över flera standarder, inklusive FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 med flera.

- FedRAMP High för myndighetskunder.

Efterlevnadsdokumentationen finns på Microsoft Service Trust Portal. Efterlevnadsguiderna är en skyddad resurs och kräver att du loggar in med dina autentiseringsuppgifter för Azure-molntjänsten.

EU Schrems II-initiativ för Azure Stack Hub

Microsoft har meddelat sin avsikt att överträffa befintliga datalagringsåtaganden genom att göra det möjligt för EU-baserade kunder att bearbeta och lagra alla sina data i EU. du inte längre behöver lagra data utanför EU. Det här förbättrade åtagandet omfattar Azure Stack Hub-kunder. Mer information finns i Besvara Europas samtal: Lagra och bearbeta EU-data i EU .

Från och med version 2206 kan du välja din geografiska inställning för databearbetning i befintliga Azure Stack Hub-distributioner. När du har hämtat snabbkorrigeringen får du följande avisering.

Anteckning

Frånkopplade miljöer kan också krävas för att välja en dataplats. Det här är en engångskonfiguration som påverkar platsen för datahemvist om operatören tillhandahåller diagnostikdata till Microsoft. Om operatorn inte tillhandahåller några diagnostikdata till Microsoft har den här inställningen inga konsekvenser.

Du kan lösa den här aviseringen för din befintliga Azure Stack Hub-distribution på ett av två sätt, beroende på din geografiska inställning för att lagra och bearbeta dina data.

Om du väljer att lagra och bearbeta dina data inom EU kör du följande PowerShell-cmdlet för att ange geografiska inställningar. Platsen för datahemvist kommer att uppdateras och alla data kommer att lagras och bearbetas i EU.

Set-DataResidencyLocation -EuropeOm du väljer att lagra och bearbeta dina data utanför EU kör du följande PowerShell-cmdlet för att ange geografiska inställningar. Platsen för datahemvist kommer att uppdateras och alla data kommer att bearbetas utanför EU.

Set-DataResidencyLocation -Europe:$false

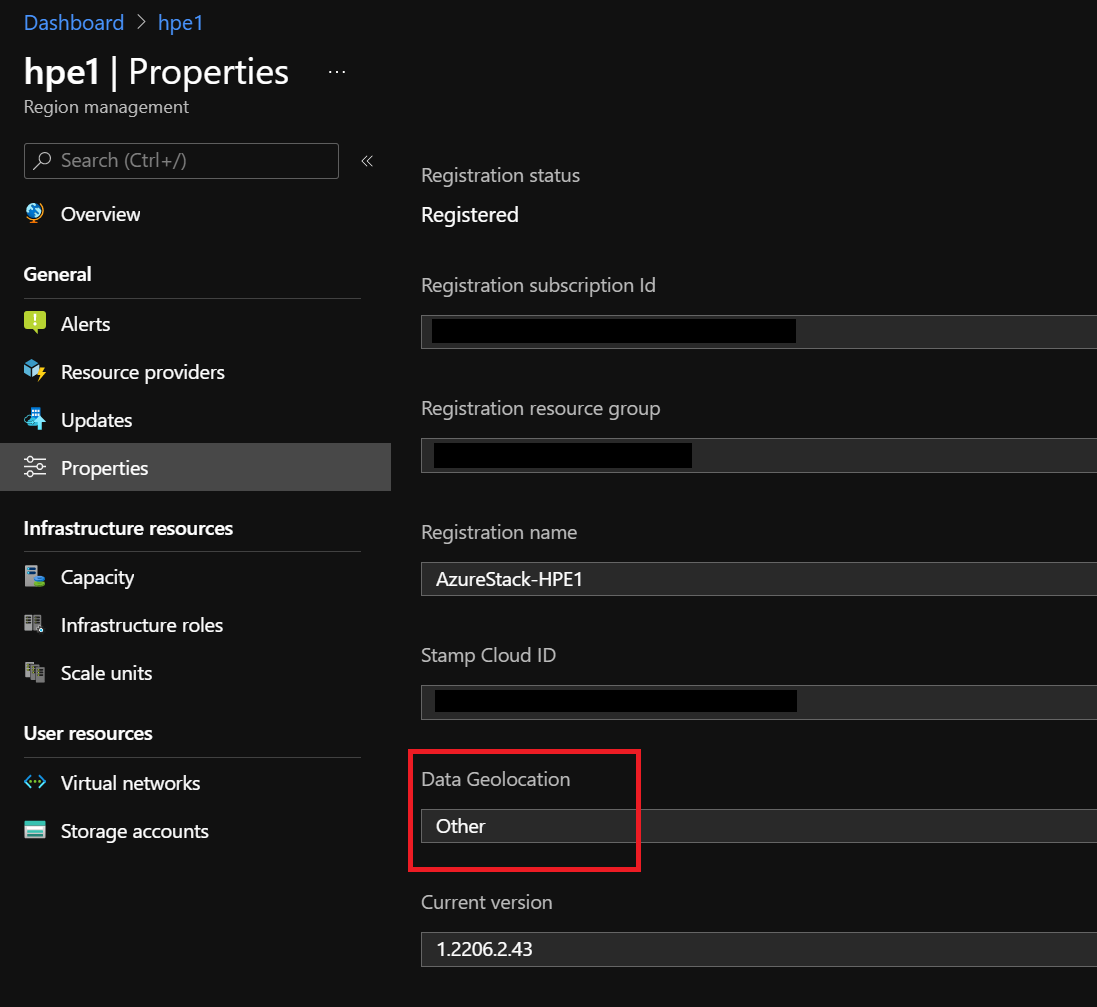

När du har löst den här aviseringen kan du kontrollera din geografiska regioninställning i Admin-portalen Fönstret Egenskaper.

Nya Azure Stack Hub-distributioner kan ange en geografisk region under konfigurationen och distributionen.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för