Principer för lösenords- och kontoutelåsning på Microsoft Entra Domain Services-hanterade domäner

Om du vill hantera användarsäkerhet i Microsoft Entra Domain Services kan du definiera detaljerade lösenordsprinciper som styr kontoutelåsningsinställningar eller minsta längd och komplexitet för lösenord. En standardprincip för detaljerade lösenord skapas och tillämpas på alla användare i en domän som hanteras av Domain Services. För att ge detaljerad kontroll och uppfylla specifika affärs- eller efterlevnadsbehov kan ytterligare principer skapas och tillämpas på specifika användare eller grupper.

Den här artikeln visar hur du skapar och konfigurerar en detaljerad lösenordsprincip i Domain Services med hjälp av Active Directory Administrationscenter.

Kommentar

Lösenordsprinciper är endast tillgängliga för hanterade domäner som skapats med resource manager-distributionsmodellen.

Innan du börjar

För att slutföra den här artikeln behöver du följande resurser och behörigheter:

- En aktiv Azure-prenumeration.

- Om du inte har en Azure-prenumeration skapar du ett konto.

- En Microsoft Entra-klient som är associerad med din prenumeration, antingen synkroniserad med en lokal katalog eller en katalog som endast är molnbaserad.

- Om det behövs skapar du en Microsoft Entra-klientorganisation eller associerar en Azure-prenumeration med ditt konto.

- En hanterad domän i Microsoft Entra Domain Services har aktiverats och konfigurerats i din Microsoft Entra-klientorganisation.

- Om det behövs slutför du självstudien för att skapa och konfigurera en hanterad Domän för Microsoft Entra Domain Services.

- Den hanterade domänen måste ha skapats med resource manager-distributionsmodellen.

- En virtuell Windows Server-hanteringsdator som är ansluten till den hanterade domänen.

- Om det behövs slutför du självstudien för att skapa en virtuell hanteringsdator.

- Ett användarkonto som är medlem i gruppen Microsoft Entra DC-administratörer i din Microsoft Entra-klientorganisation.

Standardinställningar för lösenordsprinciper

Med detaljerade lösenordsprinciper (FGPP:er) kan du tillämpa specifika begränsningar för principer för lösenords- och kontoutelåsning för olika användare i en domän. För att skydda privilegierade konton kan du till exempel tillämpa striktare inställningar för kontoutelåsning än vanliga konton som inte är privilegierade. Du kan skapa flera FGPP:er inom en hanterad domän och ange prioritetsordningen för att tillämpa dem på användare.

Mer information om lösenordsprinciper och användning av Active Directory Administrationscenter finns i följande artiklar:

- Lär dig mer om detaljerade lösenordsprinciper

- Konfigurera detaljerade lösenordsprinciper med hjälp av AD Administrationscenter

Principer distribueras via gruppassociation i en hanterad domän, och alla ändringar du gör tillämpas vid nästa användarinloggning. Att ändra principen låser inte upp ett användarkonto som redan är utelåst.

Lösenordsprinciper fungerar lite annorlunda beroende på hur användarkontot de tillämpas på skapades. Det finns två sätt att skapa ett användarkonto i Domain Services:

- Användarkontot kan synkroniseras från Microsoft Entra-ID. Detta omfattar endast molnbaserade användarkonton som skapats direkt i Azure och hybridanvändarkonton som synkroniserats från en lokal AD DS-miljö med Microsoft Entra Anslut.

- De flesta användarkonton i Domain Services skapas via synkroniseringsprocessen från Microsoft Entra ID.

- Användarkontot kan skapas manuellt i en hanterad domän och finns inte i Microsoft Entra-ID.

Alla användare, oavsett hur de skapas, har följande principer för kontoutelåsning som tillämpas av standardprincipen för lösenord i Domain Services:

- Varaktighet för kontoutelåsning: 30

- Antal misslyckade inloggningsförsök tillåtna: 5

- Antal misslyckade inloggningsförsök efter: 2 minuter

- Maximal lösenordsålder (livslängd): 90 dagar

Med dessa standardinställningar är användarkonton utelåst i 30 minuter om fem ogiltiga lösenord används inom 2 minuter. Konton låss upp automatiskt efter 30 minuter.

Kontoutelåsningar sker endast inom den hanterade domänen. Användarkonton är bara utelåst i Domain Services och endast på grund av misslyckade inloggningsförsök mot den hanterade domänen. Användarkonton som synkroniserades från Microsoft Entra-ID eller lokalt är inte utelåst i sina källkataloger, bara i Domain Services.

Om du har en Microsoft Entra-lösenordsprincip som anger en maximal lösenordsålder som är större än 90 dagar tillämpas lösenordsåldern på standardprincipen i Domain Services. Du kan konfigurera en anpassad lösenordsprincip för att definiera en annan maximal lösenordsålder i Domain Services. Var försiktig om du har en kortare högsta ålder för lösenord som konfigurerats i en Domäntjänsters lösenordsprincip än i Microsoft Entra-ID eller en lokal AD DS-miljö. I det scenariot kan en användares lösenord upphöra att gälla i Domain Services innan de uppmanas att ändra i Microsoft Entra-ID eller en lokal AD DS-miljö.

För användarkonton som skapas manuellt i en hanterad domän tillämpas även följande ytterligare lösenordsinställningar från standardprincipen. De här inställningarna gäller inte för användarkonton som synkroniserats från Microsoft Entra-ID eftersom en användare inte kan uppdatera sitt lösenord direkt i Domain Services.

- Minsta längd på lösenord (tecken): 7

- Lösenord måste uppfylla komplexitetskraven

Du kan inte ändra kontoutelåsningen eller lösenordsinställningarna i standardprincipen för lösenord. I stället kan medlemmar i gruppen AAD DC-administratörer skapa anpassade lösenordsprinciper och konfigurera den för att åsidosätta (ha företräde framför) den inbyggda standardprincipen, som du ser i nästa avsnitt.

Skapa en anpassad lösenordsprincip

När du skapar och kör program i Azure kanske du vill konfigurera en anpassad lösenordsprincip. Du kan till exempel skapa en princip för att ange olika principinställningar för kontoutelåsning.

Anpassade lösenordsprinciper tillämpas på grupper i en hanterad domän. Den här konfigurationen åsidosätter i praktiken standardprincipen.

Om du vill skapa en anpassad lösenordsprincip använder du Active Directory Administrationsverktyg från en domänansluten virtuell dator. Med Active Directory Administrationscenter kan du visa, redigera och skapa resurser i en hanterad domän, inklusive organisationsenheter.

Kommentar

Om du vill skapa en anpassad lösenordsprincip i en hanterad domän måste du vara inloggad på ett användarkonto som är medlem i gruppen AAD DC-administratörer .

På startskärmen väljer du Administrationsverktyg. En lista över tillgängliga hanteringsverktyg visas som installerades i självstudien för att skapa en virtuell hanteringsdator.

Om du vill skapa och hantera organisationsenheter väljer du Active Directory Administrationscenter i listan över administrativa verktyg.

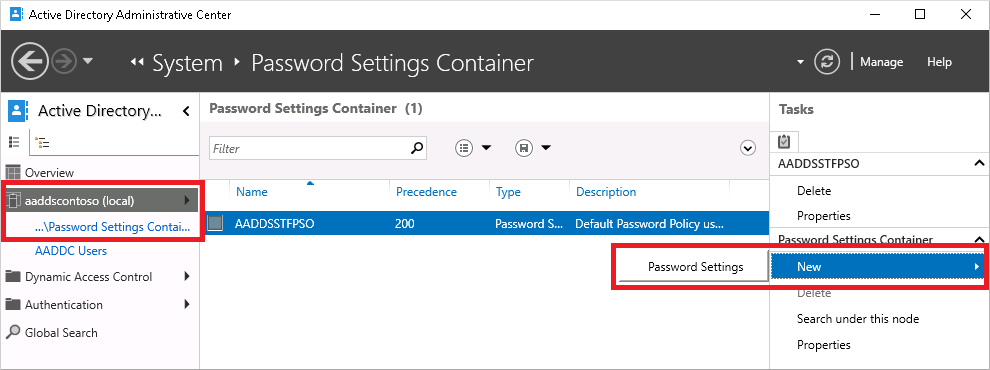

I den vänstra rutan väljer du din hanterade domän, till exempel aaddscontoso.com.

Öppna systemcontainern och sedan containern Lösenord Inställningar.

En inbyggd lösenordsprincip för den hanterade domänen visas. Du kan inte ändra den här inbyggda principen. Skapa i stället en anpassad lösenordsprincip för att åsidosätta standardprincipen.

I panelen Uppgifter till höger väljer du Nytt > lösenord Inställningar.

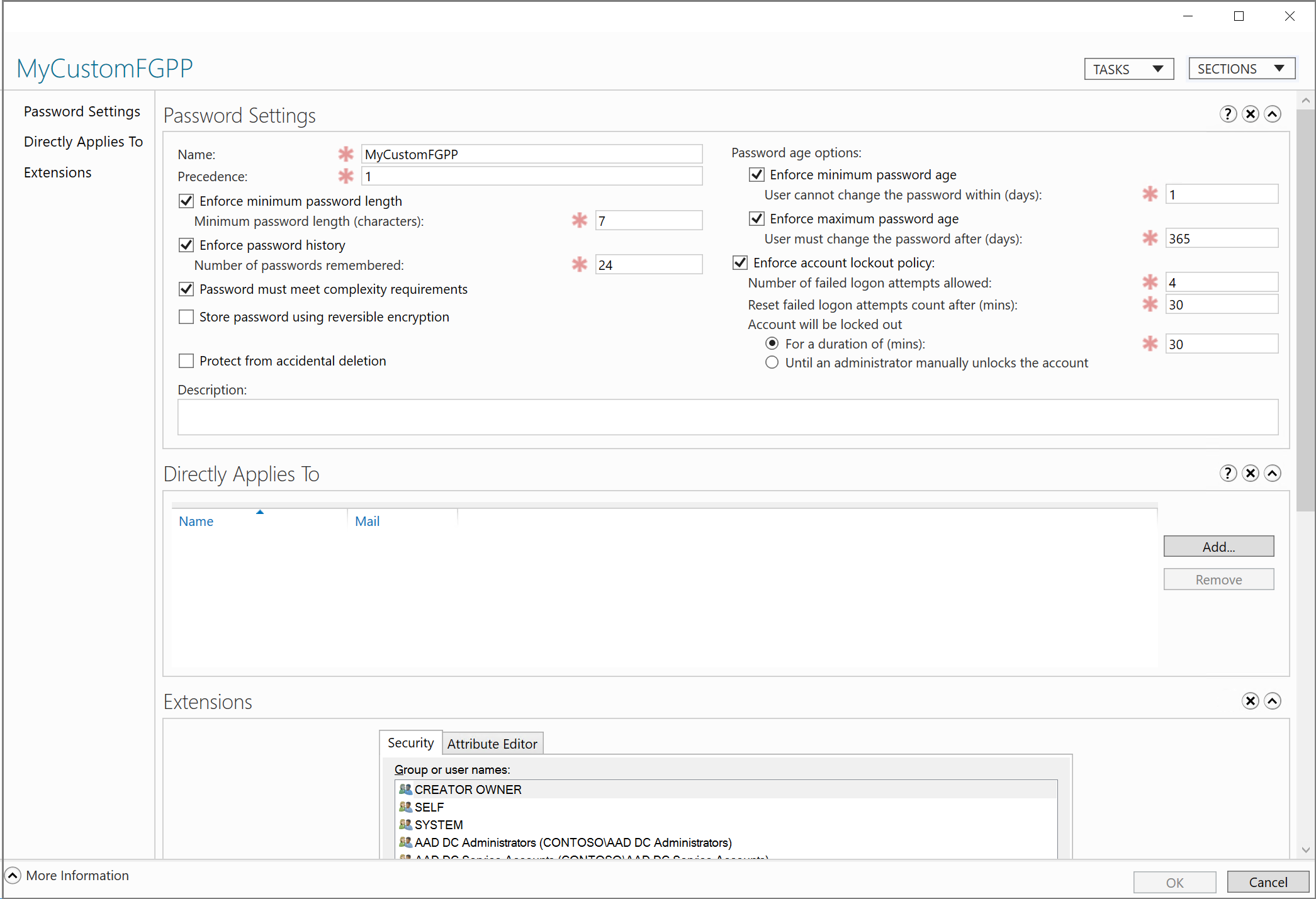

I dialogrutan Skapa lösenord Inställningar anger du ett namn för principen, till exempel MyCustomFGPP.

När det finns flera lösenordsprinciper tillämpas principen med högst prioritet, eller prioritet, på en användare. Desto lägre tal, desto högre prioritet. Standardprincipen för lösenord har en prioritet på 200.

Ange prioriteten för din anpassade lösenordsprincip för att åsidosätta standardvärdet, till exempel 1.

Redigera andra inställningar för lösenordsprinciper efter behov. Inställningar för kontoutelåsning gäller för alla användare, men börjar bara gälla inom den hanterade domänen och inte i Själva Microsoft Entra.

Avmarkera Skydda mot oavsiktlig borttagning. Om det här alternativet är markerat kan du inte spara FGPP.

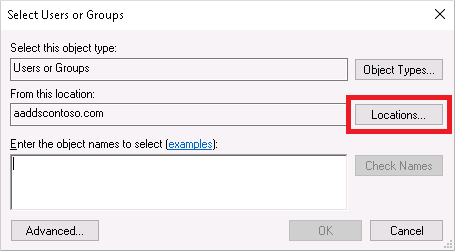

I avsnittet Gäller direkt för väljer du knappen Lägg till . I dialogrutan Välj användare eller grupper väljer du knappen Platser .

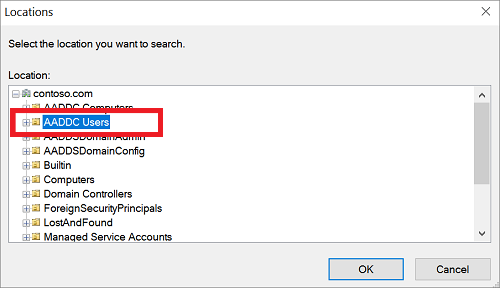

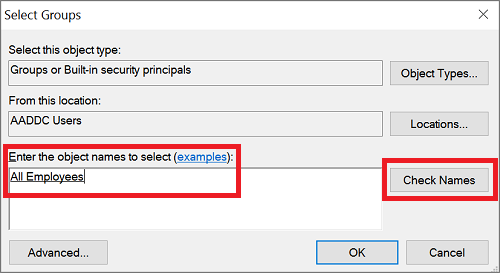

I dialogrutan Platser expanderar du domännamnet, till exempel aaddscontoso.com och väljer sedan en organisationsenhet, till exempel AADDC-användare. Om du har en anpassad organisationsenhet som innehåller en grupp användare som du vill använda väljer du den organisationsenheten.

Ange namnet på den användare eller grupp som du vill tillämpa principen på. Välj Kontrollera namn för att verifiera kontot.

Klicka på OK för att spara din anpassade lösenordsprincip.

Nästa steg

Mer information om lösenordsprinciper och användning av Active Directory Administrationscenter finns i följande artiklar: