Hitta och åtgärda luckor i stark autentiseringstäckning för dina administratörer

Att kräva multifaktorautentisering (MFA) för administratörerna i din klientorganisation är ett av de första stegen du kan vidta för att öka säkerheten för din klientorganisation. I den här artikeln går vi igenom hur du ser till att alla dina administratörer omfattas av multifaktorautentisering.

Identifiera aktuell användning för inbyggda Microsoft Entra-administratörsroller

Säkerhetspoäng för Microsoft Entra-ID ger en poäng för Kräv MFA för administrativa roller i din klientorganisation. Den här förbättringsåtgärden spårar MFA-användningen av global administratör, säkerhetsadministratör, Exchange-administratör och SharePoint-administratör.

Det finns olika sätt att kontrollera om dina administratörer omfattas av en MFA-princip.

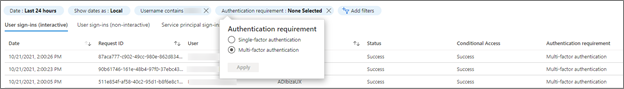

Om du vill felsöka inloggning för en specifik administratör kan du använda inloggningsloggarna. Med inloggningsloggarna kan du filtrera autentiseringskrav för specifika användare. All inloggning där autentiseringskravet är enfaktorautentisering innebär att det inte fanns någon princip för multifaktorautentisering som krävdes för inloggningen.

När du visar information om en specifik inloggning väljer du fliken Autentiseringsinformation för mer information om MFA-kraven. Mer information finns i Information om inloggningsloggaktivitet.

För att välja vilken princip som ska aktiveras baserat på dina användarlicenser har vi en ny guide för MFA-aktivering som hjälper dig att jämföra MFA-principer och se vilka steg som passar din organisation. Guiden visar administratörer som har skyddats av MFA under de senaste 30 dagarna.

Du kan köra det här skriptet för att programmatiskt generera en rapport över alla användare med katalogrolltilldelningar som har loggat in med eller utan MFA under de senaste 30 dagarna. Det här skriptet räknar upp alla aktiva inbyggda och anpassade rolltilldelningar, alla berättigade inbyggda och anpassade rolltilldelningar samt grupper med tilldelade roller.

Framtvinga multifaktorautentisering för dina administratörer

Om du hittar administratörer som inte skyddas av multifaktorautentisering kan du skydda dem på något av följande sätt:

Om dina administratörer är licensierade för Microsoft Entra ID P1 eller P2 kan du skapa en princip för villkorsstyrd åtkomst för att framtvinga MFA för administratörer. Du kan också uppdatera den här principen för att kräva MFA från användare som har anpassade roller.

Kör MFA-aktiveringsguiden för att välja din MFA-princip.

Om du tilldelar anpassade eller inbyggda administratörsroller i Privileged Identity Management kräver du multifaktorautentisering vid rollaktivering.

Använd lösenordslösa och nätfiskeresistenta autentiseringsmetoder för dina administratörer

När dina administratörer har tillämpats för multifaktorautentisering och har använt den ett tag är det dags att höja ribban för stark autentisering och använda resistent autentiseringsmetod utan lösenord och nätfiske:

Du kan läsa mer om dessa autentiseringsmetoder och deras säkerhetsöverväganden i Microsoft Entra-autentiseringsmetoder.

Nästa steg

Aktivera lösenordsfri autentisering med Microsoft Authenticator