Konfigurera Azure Multi-Factor Authentication Server så att den fungerar med AD FS i Windows Server

Om du använder Active Directory Federation Services (AD FS) och vill skydda molnresurser eller lokala resurser kan du konfigurera Azure Multi-Factor Authentication Server att fungera med AD FS. Den här konfigurationen utlöser tvåstegsverifiering för slutpunkter med högt värde.

I den här artikeln diskuterar vi hur du använder Azure Multi-Factor Authentication Server med AD FS från och med Windows Server 2016. Mer information finns i Skydda molnresurser och lokala resurser med hjälp av Azure Multi-Factor Authentication Server med AD FS 2.0.

Viktigt!

I september 2022 tillkännagav Microsoft utfasning av Azure Multi-Factor Authentication Server. Från och med den 30 september 2024 kommer Azure Multi-Factor Authentication Server-distributioner inte längre att hantera multifaktorautentiseringsbegäranden, vilket kan leda till att autentiseringar misslyckas för din organisation. För att säkerställa oavbrutna autentiseringstjänster och förbli i ett tillstånd som stöds bör organisationer migrera sina användares autentiseringsdata till den molnbaserade Azure MFA-tjänsten med hjälp av det senaste migreringsverktyget som ingår i den senaste Azure MFA Server-uppdateringen. Mer information finns i Azure MFA Server-migrering.

Information om hur du kommer igång med molnbaserad MFA finns i Självstudie: Skydda användarinloggningshändelser med Azure multifaktorautentisering.

Om du använder molnbaserad MFA kan du läsa Skydda molnresurser med Microsoft Entra multifaktorautentisering och AD FS.

Befintliga kunder som aktiverade MFA Server före den 1 juli 2019 kan ladda ned den senaste versionen, framtida uppdateringar och generera aktiveringsuppgifter som vanligt.

Skydda Windows Server AD FS med Azure Multi-Factor Authentication Server

När du installerar Azure Multi-Factor Authentication Server kan du välja mellan följande alternativ:

- Installera Azure Multi-Factor Authentication Server lokalt på samma server som AD FS.

- Installera Azure Multifactor-autentiseringskortet lokalt på AD FS-servern och installera sedan Multi-Factor Authentication Server på en annan dator

Innan du börjar bör du vara medveten om följande:

- Du måste inte installera Azure Multi-Factor Authentication-servern på AD FS-servern. Du måste dock installera multifaktorautentiseringskortet för AD FS på en Windows Server 2012 R2 eller Windows Server 2016 som kör AD FS. Du kan installera servern på en annan dator om du installerar AD FS-adaptern separat på AD FS-federationsservern. Se följande information om hur du installerar adaptern separat.

- Om din organisation använder verifieringsmetoder för sms eller mobilappar Inställningar strängarna som definierats i Företag innehålla en platshållare, <$application_name$>. Du kan ange namnet på ett program som ersätter platshållaren i MFA Server v7.1. Den här platshållaren ersätts inte automatiskt när du använder AD FS-adaptern i v 7.0 eller senare. För äldre versioner tar du bort platshållaren från relevanta strängar när du skyddar AD FS.

- Det konto som du använder för att logga in måste ha användarbehörighet att skapa säkerhetsgrupper i Active Directory-tjänsten.

- Installationsguiden för AD FS-adapter för multifaktorautentisering skapar en säkerhetsgrupp med namnet Telefon Faktoradministratörer i din instans av Active Directory. AD FS-tjänstkontot för federationstjänsten läggs sedan till i den här gruppen. Verifiera att gruppen PhoneFactor Admins verkligen har skapats i domänkontrollanten och att AD FS-tjänstkontot är medlem av den här gruppen. Om det behövs lägger du till AD FS-tjänstkontot i gruppen PhoneFactor Admins på domänkontrollanten manuellt.

- Information om hur du installerar webbtjänst-SDK med användarportalen finns i Distribuera användarportalen för Azure Multi-Factor Authentication Server.

Installera Azure Multi-Factor Authentication Server lokalt på AD FS-servern

Hämta och installera Azure Multi-Factor Authentication Server på AD FS-servern. Mer information om installationen finns i Komma igång med Azure Multi-Factor Authentication Server.

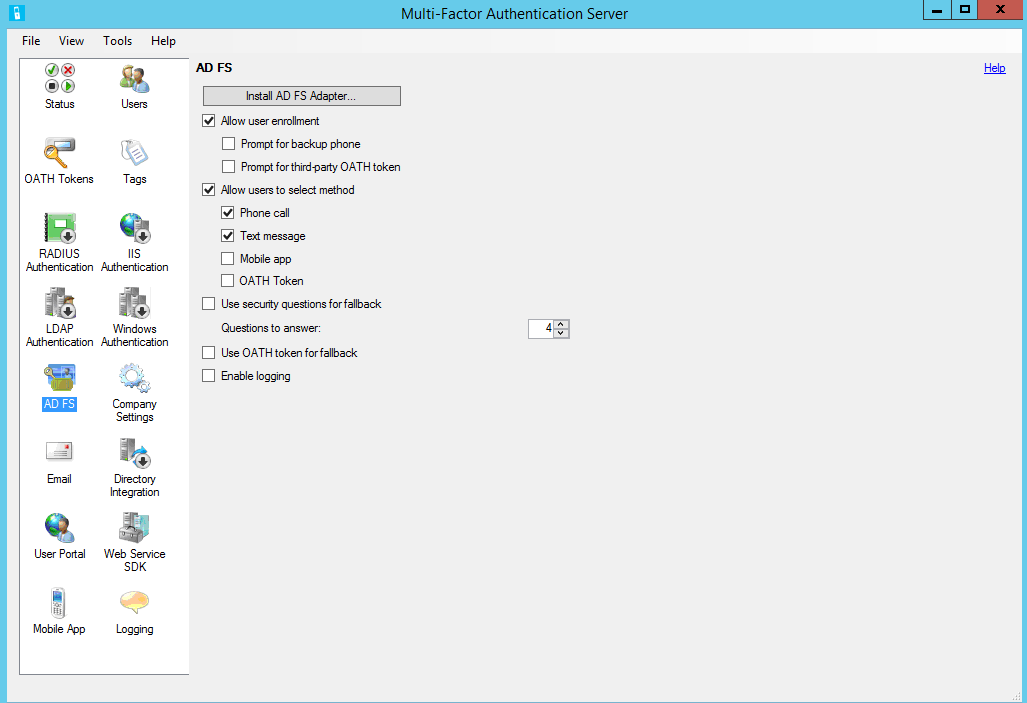

Klicka på AD FS-ikonen i Azure Multi-Factor Authentication Server-hanteringskonsolen. Markera alternativen Tillåt användarregistrering och Tillåt användare att välja metod.

Välj ytterligare alternativ som du vill ange för din organisation.

Klicka på Installera AD FS-adapter.

Om Active Directory-fönstret visas, betyder det två saker. Datorn är ansluten till en domän och Active Directory-konfigurationen för att skydda kommunikationen mellan AD FS-adaptern och multifaktorautentiseringstjänsten är ofullständig. Klicka på Nästa om du vill slutföra konfigurationen automatiskt, eller markera kryssrutan Hoppa över automatisk konfigurering av Active Directory och konfigurera inställningarna manuellt. Klicka på Nästa.

Om fönstret Lokal grupp visas betyder det två saker. Datorn är inte ansluten till en domän och den lokala gruppkonfigurationen för att skydda kommunikationen mellan AD FS-adaptern och multifaktorautentiseringstjänsten är ofullständig. Klicka på Nästa för att slutföra konfigurationen automatiskt, eller markera kryssrutan Hoppa över automatisk konfigurering av lokal grupp och konfigurera inställningarna manuellt. Klicka på Nästa.

Klicka på Nästa i installationsguiden. Azure Multi-Factor Authentication Server skapar gruppen PhoneFactor Admins och lägger till AD FS-tjänstkontot i PhoneFactor Admins-gruppen.

Klicka på Nästa på sidan Installationsprogram.

I installationsprogrammet för AD FS-adapter för multifaktorautentisering klickar du på Nästa.

Klicka på Stäng när installationen är klar.

När adaptern har installerats måste du registrera den med AD FS. Öppna Windows PowerShell och kör följande kommando:

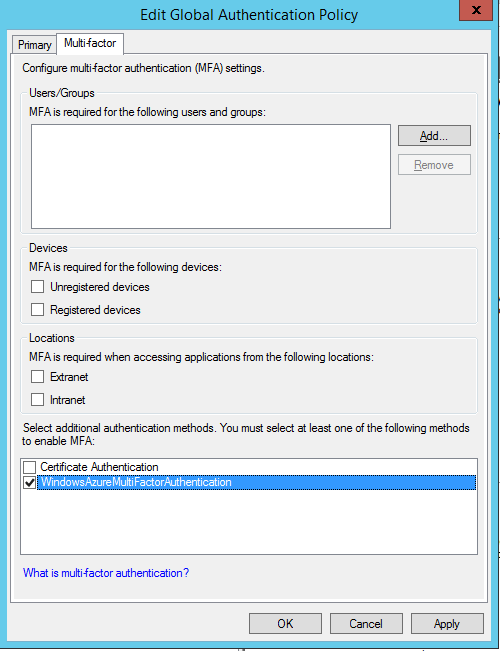

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1För att använda den nyligen registrerade adaptern, redigera den globala autentiseringsprincipen i AD FS. I AD FS-hanteringskonsolen går du till noden Autentiseringsprinciper. I avsnittet Multifaktorautentisering klickar du på länken Redigera bredvid avsnittet Global Inställningar. I fönstret Redigera global autentiseringsprincip väljer du Multifaktorautentisering som ytterligare en autentiseringsmetod och klickar sedan på OK. Adaptern registreras som WindowsAzureMultiFactorAuthentication. Starta om AD FS-tjänsten för att registreringen ska börja gälla.

Nu är Multi-Factor Authentication-servern konfigurerad som ytterligare en autentiseringsprovider för användning med AD FS.

Installera en fristående instans av AD FS-adaptern med webbtjänst-SDK

- Installera webbtjänst-SDK på servern som kör Multi-Factor Authentication Server.

- Kopiera följande filer från katalogen \Program Files\Multi-Factor Authentication Server till servern där du planerar att installera AD FS-adaptern:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Kör installationsfilen MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- I installationsprogrammet för AD FS-adapter för multifaktorautentisering klickar du på Nästa för att starta installationen.

- Klicka på Stäng när installationen är klar.

Redigera filen MultiFactorAuthenticationAdfsAdapter.config

Redigera filen MultiFactorAuthenticationAdfsAdapter.config genom att följa stegen nedan:

- Ange noden UseWebServiceSdk till sant.

- Ange värdet för WebServiceSdkUrl till URL:en för webbtjänst-SDK för multifaktorautentisering. Exempel: https://contoso.com/<certifikatnamn>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, där <certifikatnamn> är namnet på certifikatet.

- Redigera skriptet Register-MultiFactorAuthenticationAdfsAdapter.ps1 genom att lägga till

-ConfigurationFilePath <path>i slutet av kommandotRegister-AdfsAuthenticationProvider, där <sökvägen> är den fullständiga sökvägen till filen MultiFactorAuthenticationAdfsAdapter.config.

Konfigurera webbtjänst-SDK med ett användarnamn och lösenord

Det finns två alternativ för att konfigurera webbtjänst-SDK. Det första alternativet är att använda ett användarnamn och lösenord, det andra är att använda ett klientcertifikat. Följ dessa steg för det första alternativet eller hoppa framåt till det andra.

- Ange värdet för WebServiceSdkUsername till ett konto som är medlem i säkerhetsgruppen PhoneFactor Admins. <Använd formatet domän>\<användarnamn>.

- Ange värdet för WebServiceSdkPassword till lämpligt kontolösenord. Specialtecknet "&" kan inte användas i WebServiceSdkPassword.

Konfigurera webbtjänst-SDK med ett klientcertifikat

Följ dessa steg om du vill konfigurera webbtjänst-SDK med ett klientcertifikat om du inte vill använda ett användarnamn och lösenord.

- Skaffa ett klientcertifikat från en certifikatutfärdare för servern som kör webbtjänst-SDK. Lär dig hur du skaffar klientcertifikat.

- Importera klientcertifikatet till den lokala datorns personliga certifikatarkiv på servern som kör webbtjänst-SDK. Kontrollera att certifikatutfärdarens offentliga certifikat finns i certifikatarkivet för betrodda rotcertifikat.

- Exportera de offentliga och privata nycklarna för klientcertifikatet till en PFX-fil.

- Exportera den offentliga nyckeln i Base64-format till en CER-fil.

- I Serverhanteraren kontrollerar du att funktionen Web Server (IIS)\Web Server\Security\IIS Client Certificate Mapping Authentication är installerad. Om den inte är installerad väljer du Lägg till roller och funktioner för att lägga till funktionen.

- I IIS-hanteraren dubbelklickar du på Konfigurationsredigeraren i webbplatsen som innehåller den virtuella katalogen för webbtjänst-SDK. Det är viktigt att du markerar webbplatsen och inte den virtuella katalogen.

- Gå till avsnittet system.webServer/security/authentication/iisClientCertificateMappingAuthentication.

- Ange aktiverat till sant.

- Ange oneToOneCertificateMappingsEnabled till sant.

- Klicka på knappen ... bredvid oneToOneMappings och klicka sedan på länken Lägg till.

- Öppna CER-filen med Base64-format som du exporterade tidigare. Ta bort -----BEGIN CERTIFICATE-----, -----END CERTIFICATE----- och eventuella radbrytningar. Kopiera den resulterande strängen.

- Ange certificate till strängen som du kopierade i föregående steg.

- Ange aktiverat till sant.

- Ange userName till ett konto som är medlem i säkerhetsgruppen PhoneFactor Admins. <Använd formatet domän>\<användarnamn>.

- Ange lösenordet till lämpligt kontolösenord och stäng Konfigurationsredigeraren.

- Klicka på länken Använd.

- I den virtuella katalogen för webbtjänst-SDK dubbelklickar du på Autentisering.

- Kontrollera att ASP.NET-personifiering och Grundläggande autentisering är aktiverat och att alla andra objekt är inaktiverade.

- Dubbelklicka på SSL-inställningar i den virtuella katalogen för webbtjänst-SDK.

- Ange Klientcertifikat till Acceptera och klicka på Använd.

- Kopiera PFX-filen som du exporterade tidigare till servern som kör AD FS-adaptern.

- Importera PFX-filen till den lokala datorns personliga certifikatarkiv.

- Högerklicka och välj Hantera privata nycklar och ge sedan läsbehörighet till kontot som du använde för att logga in till AD FS-tjänsten.

- Öppna klientcertifikatet och kopiera tumavtrycket från fliken Information.

- I filen MultiFactorAuthenticationAdfsAdapter.config anger du WebServiceSdkCertificateThumbprint till strängen som du kopierade i föregående steg.

Registrera adaptern genom att köra skriptet \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1 i PowerShell. Adaptern registreras som WindowsAzureMultiFactorAuthentication. Starta om AD FS-tjänsten för att registreringen ska börja gälla.

Skydda Microsoft Entra-resurser med HJÄLP av AD FS

Ställ in en anspråksregel så att Active Directory Federation Services genererar multipleauthn-kravet när en användare utför tvåstegsverifiering om du vill skydda din molnresurs. Det här anspråket skickas vidare till Microsoft Entra-ID. Följ dessa steg:

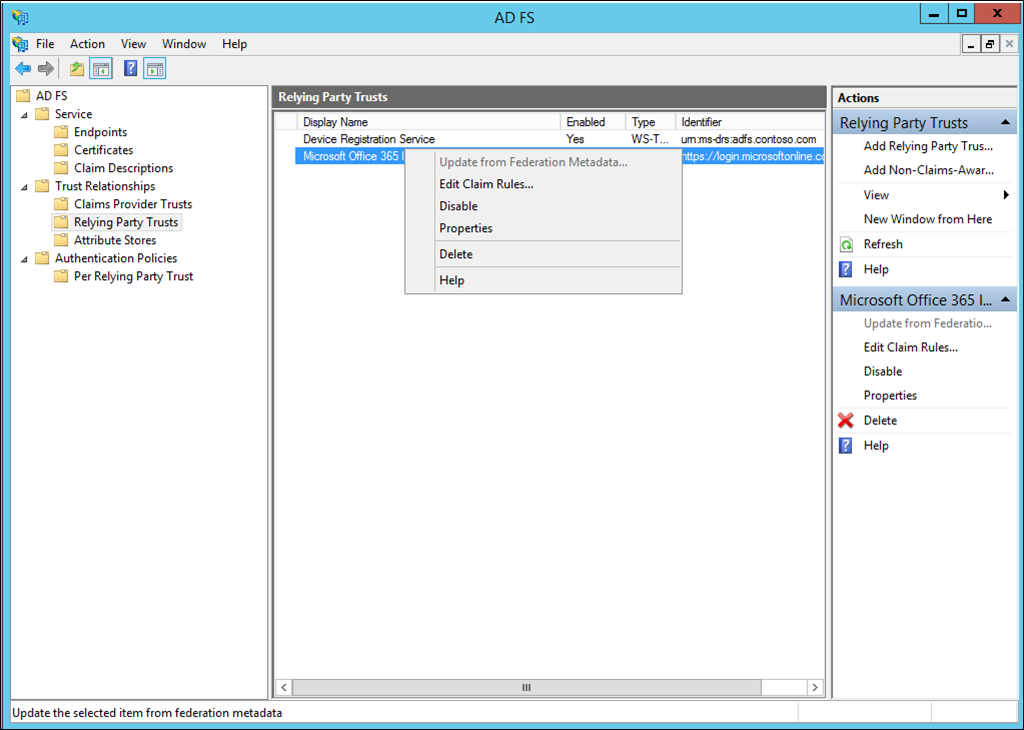

Öppna AD FS Management.

Välj Förlitande partsförtroenden till vänster.

Högerklicka på Microsoft Office 365 Identity Platform och välj Redigera anspråksregler...

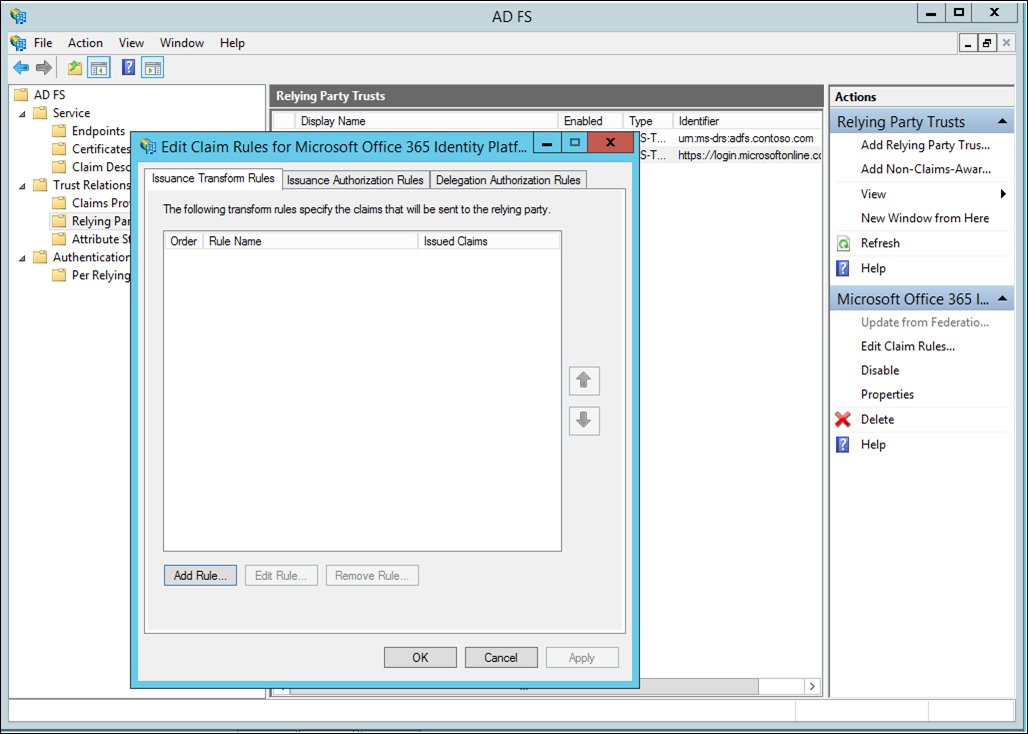

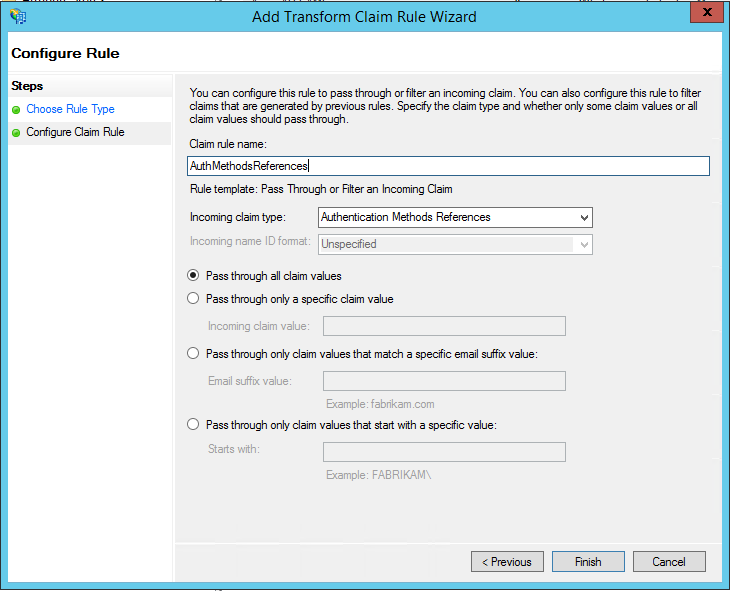

För Utfärdande av transformeringsregler klickar du på Lägg till regel.

I guiden Lägg till anspråksregel för transformering väljer du Släpp igenom eller Filtrera ett inkommande anspråk i listrutan och klickar sedan på Nästa.

Namnge din regel.

Välj Autentiseringsmetodreferenser som den inkommande anspråkstypen.

Välj Passera alla anspråksvärden.

Klicka på Finish. Stäng AD FS-hanteringskonsolen.

Felsökningsloggar

För att du ska få hjälp med felsökningsproblem med MFA-serverns AD FS-adapter följer du stegen nedan för att aktivera ytterligare loggning.

- I MFA-serverns gränssnitt öppnar du AD FS-avsnittet och markerar kryssrutan Aktivera loggning.

- På varje AD FS-server använder du regedit.exe för att skapa en registernyckel för strängvärdet

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathmed värdetC:\Program Files\Multi-Factor Authentication Server\(eller någon annan katalog som du väljer). Tänk på att ett avslutande snedstreck är viktigt. - Skapa

C:\Program Files\Multi-Factor Authentication Server\Logs-katalog (eller någon annan katalog som anges i Steg 2). - Bevilja ändringsåtkomst till Logs-katalogen till AD FS-tjänstkontot.

- Starta om AD FS-tjänsten.

- Kontrollera att

MultiFactorAuthAdfsAdapter.log-filen skapades i Logs-katalogen.

Närliggande information

Felsökningshjälp finns i vanliga frågor och svar om Azure-multifaktorautentisering