Planera och distribuera lokalt Lösenordsskydd för Microsoft Entra ID

Användare skapar ofta lösenord som använder vanliga lokala ord, till exempel en skola, ett idrottslag eller en känd person. Dessa lösenord är lätta att gissa och svaga mot ordlistebaserade attacker. För att framtvinga starka lösenord i din organisation tillhandahåller Microsoft Entra Password Protection en global och anpassad lista över förbjudna lösenord. En begäran om lösenordsändring misslyckas om det finns en matchning i den här listan över förbjudna lösenord.

För att skydda din lokal Active Directory Domain Services-miljö (AD DS) kan du installera och konfigurera Microsoft Entra Password Protection så att det fungerar med din lokala domänkontrollant. Den här artikeln visar hur du installerar och registrerar Microsoft Entra Password Protection-proxytjänsten och Microsoft Entra Password Protection DC-agenten i din lokala miljö.

Mer information om hur Microsoft Entra Password Protection fungerar i en lokal miljö finns i Så här framtvingar du Microsoft Entra-lösenordsskydd för Windows Server Active Directory.

Distributionsstrategi

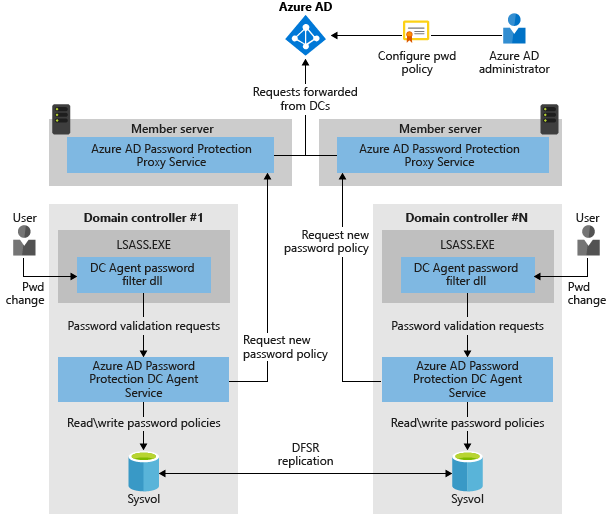

Följande diagram visar hur de grundläggande komponenterna i Microsoft Entra Password Protection fungerar tillsammans i en lokal Active Directory miljö:

Det är en bra idé att granska hur programvaran fungerar innan du distribuerar den. Mer information finns i Konceptuell översikt över Microsoft Entra Password Protection.

Vi rekommenderar att du startar distributioner i granskningsläge . Granskningsläge är standardinställningen, där lösenord kan fortsätta att anges. Lösenord som skulle blockeras registreras i händelseloggen. När du har distribuerat proxyservrarna och DC-agenterna i granskningsläge övervakar du hur lösenordsprincipen påverkar användarna när principen tillämpas.

Under granskningsfasen upptäcker många organisationer att följande situationer gäller:

- De måste förbättra befintliga operativa processer för att använda säkrare lösenord.

- Användare använder ofta osäkra lösenord.

- De måste informera användarna om den kommande ändringen av säkerhetstillämpningen, eventuell inverkan på dem och hur du väljer säkrare lösenord.

Det är också möjligt att starkare lösenordsverifiering påverkar din befintliga distributionsautomatisering för Active Directory-domänkontrollanter. Vi rekommenderar att minst en DC-befordran och en DC-degradering sker under granskningsperiodens utvärdering för att upptäcka sådana problem. Mer information finns i följande artiklar:

- Ntdsutil.exe kan inte ange ett svagt lösenord för reparationsläget för Directory Services

- Befordran av domänkontrollantreplik misslyckas på grund av ett svagt lösenord för reparationsläget för Directory Services

- Degradering av domänkontrollant misslyckas på grund av ett svagt lokalt administratörslösenord

När funktionen har körts i granskningsläge under en rimlig period kan du växla konfigurationen från Granskning till Framtvinga för att kräva säkrare lösenord. Extra övervakning under den här tiden är en bra idé.

Det är viktigt att observera att Microsoft Entra Password Protection endast kan verifiera lösenord under lösenordsändring eller ange åtgärder. Lösenord som accepterades och lagrades i Active Directory före distributionen av Microsoft Entra Password Protection verifieras aldrig och fortsätter att fungera som de är. Med tiden börjar alla användare och konton så småningom använda Microsoft Entra Password Protection-verifierade lösenord när deras befintliga lösenord upphör att gälla normalt. Konton som har konfigurerats med "lösenordet upphör aldrig att gälla" är undantagna från detta.

Flera skogsöverväganden

Det finns inga ytterligare krav för att distribuera Microsoft Entra Password Protection i flera skogar.

Varje skog är oberoende konfigurerad, enligt beskrivningen i följande avsnitt för att distribuera microsoft Entra-lösenordsskydd lokalt. Varje Microsoft Entra Password Protection-proxy kan bara stödja domänkontrollanter från skogen som den är ansluten till.

Microsoft Entra-lösenordsskyddsprogramvaran i alla skogar känner inte till lösenordsskyddsprogram som distribueras i andra skogar, oavsett Konfigurationer av Active Directory-förtroende.

Överväganden för skrivskyddad domänkontrollant

Lösenordsändringar eller ange händelser bearbetas inte och sparas inte på skrivskyddade domänkontrollanter (RODC). I stället vidarebefordras de till skrivbara domänkontrollanter. Du behöver inte installera Microsoft Entra Password Protection DC-agentprogramvaran på RODC:er.

Dessutom stöds det inte att köra Microsoft Entra Password Protection-proxytjänsten på en skrivskyddad domänkontrollant.

Överväganden för hög tillgänglighet

Det största problemet med lösenordsskydd är tillgängligheten för Microsoft Entra Password Protection-proxyservrar när domänkontrollanterna i en skog försöker ladda ned nya principer eller andra data från Azure. Varje Microsoft Entra Password Protection DC-agent använder en enkel algoritm i resursallokeringsformat när du bestämmer vilken proxyserver som ska anropas. Agenten hoppar över proxyservrar som inte svarar.

För de flesta fullständigt anslutna Active Directory-distributioner som har felfri replikering av både katalog- och sysvol-mapptillstånd räcker det med två Microsoft Entra Password Protection-proxyservrar för att säkerställa tillgängligheten. Den här konfigurationen resulterar i att nya principer och andra data laddas ned i tid. Du kan distribuera ytterligare Microsoft Entra Password Protection-proxyservrar om du vill.

Utformningen av Microsoft Entra Password Protection DC-agentprogramvaran minskar de vanliga problem som är associerade med hög tillgänglighet. Microsoft Entra Password Protection DC-agenten upprätthåller en lokal cache för den senast nedladdade lösenordsprincipen. Även om alla registrerade proxyservrar blir otillgängliga fortsätter Microsoft Entra Password Protection DC-agenterna att framtvinga sin cachelagrade lösenordsprincip.

En rimlig uppdateringsfrekvens för lösenordsprinciper i en stor distribution är vanligtvis dagar, inte timmar eller mindre. Så korta avbrott i proxyservrarna påverkar inte Microsoft Entra Password Protection nämnvärt.

Distributionskrav

Information om licensiering finns i Licensieringskrav för Microsoft Entra-lösenordsskydd.

Följande grundläggande krav gäller:

Alla datorer, inklusive domänkontrollanter, som har Microsoft Entra Password Protection-komponenter installerade måste ha Universal C Runtime installerat.

- Du kan hämta körningen genom att se till att du har alla uppdateringar från Windows Update. Eller så kan du hämta det i ett OS-specifikt uppdateringspaket. Mer information finns i Uppdatera för Universal C Runtime i Windows.

Du behöver ett konto som har administratörsbehörighet för Active Directory-domänen i skogens rotdomän för att registrera Windows Server Active Directory-skogen med Microsoft Entra-ID.

Nyckeldistributionstjänsten måste vara aktiverad på alla domänkontrollanter i domänen som kör Windows Server 2012 och senare versioner. Som standard är den här tjänsten aktiverad via manuell start av utlösare.

Nätverksanslutningen måste finnas mellan minst en domänkontrollant i varje domän och minst en server som är värd för proxytjänsten för Microsoft Entra Password Protection. Den här anslutningen måste tillåta domänkontrollanten att komma åt RPC-slutpunktsmappningsport 135 och RPC-serverporten på proxytjänsten.

- Som standard är RPC-serverporten en dynamisk RPC-port från intervallet (49152–65535), men den kan konfigureras för att använda en statisk port.

Alla datorer där Microsoft Entra-tjänsten för lösenordsskyddsproxy installeras måste ha nätverksåtkomst till följande slutpunkter:

Slutpunkt Syfte https://login.microsoftonline.comAutentiseringsbegäranden https://enterpriseregistration.windows.netMicrosoft Entra-funktioner för lösenordsskydd https://autoupdate.msappproxy.netFunktioner för automatisk uppgradering av Microsoft Entra Password Protection

Kommentar

Vissa slutpunkter, till exempel CRL-slutpunkten, behandlas inte i den här artikeln. En lista över alla slutpunkter som stöds finns i Url:er och IP-adressintervall för Microsoft 365. Dessutom krävs andra slutpunkter för autentisering i administrationscentret för Microsoft Entra. Mer information finns i Url:er för Administrationscenter för Microsoft Entra för proxy bypass.

Microsoft Entra Password Protection DC-agent

Följande krav gäller för Microsoft Entra Password Protection DC-agenten:

- Datorer där Microsoft Entra Password Protection DC-agentprogramvaran installeras kan köra alla versioner av Windows Server som stöds, inklusive Windows Server Core-utgåvor.

- Active Directory-domänen eller skogen kan vara valfri funktionsnivå som stöds.

- Alla datorer där Microsoft Entra Password Protection DC-agenten installeras måste ha .NET 4.7.2 installerat.

- Om .NET 4.7.2 inte redan är installerat laddar du ned och kör installationsprogrammet som finns i installationsprogrammet för .NET Framework 4.7.2 offline för Windows.

- Alla Active Directory-domäner som kör Microsoft Entra Password Protection DC-agenttjänsten måste använda DFSR (Distributed File System Replication) för sysvol-replikering.

Om din domän inte redan använder DFSR måste du migrera innan du installerar Microsoft Entra Password Protection. Mer information finns i migreringsguiden för SYSVOL Replication: FRS till DFS Replication

Varning

Microsoft Entra Password Protection DC-agentprogramvaran installeras för närvarande på domänkontrollanter i domäner som fortfarande använder FRS (föregående teknik till DFSR) för sysvol-replikering, men programvaran fungerar INTE korrekt i den här miljön.

Ytterligare negativa biverkningar inkluderar enskilda filer som inte kan replikeras och sysvol-återställningsprocedurer som verkar lyckas men misslyckas tyst med att replikera alla filer.

Migrera din domän för att använda DFSR så snart som möjligt, både för DFSR:s inneboende fördelar och för att avblockera distributionen av Microsoft Entra Password Protection. Framtida versioner av programvaran inaktiveras automatiskt när de körs i en domän som fortfarande använder FRS.

Microsoft Entra-proxytjänst för lösenordsskydd

Följande krav gäller för Microsoft Entra Password Protection-proxytjänsten:

Alla datorer där Microsoft Entra Password Protection-proxytjänsten installeras måste köra Windows Server 2012 R2 eller senare, inklusive Windows Server Core-utgåvor.

Kommentar

Distributionen av Microsoft Entra Password Protection-proxytjänsten är ett obligatoriskt krav för att distribuera Microsoft Entra Password Protection även om domänkontrollanten kan ha utgående direkt internetanslutning.

Alla datorer där Microsoft Entra Password Protection-proxytjänsten installeras måste ha .NET 4.7.2 installerat.

- Om .NET 4.7.2 inte redan är installerat laddar du ned och kör installationsprogrammet som finns i installationsprogrammet för .NET Framework 4.7.2 offline för Windows.

Alla datorer som är värdar för Microsoft Entra Password Protection-proxytjänsten måste konfigureras för att ge domänkontrollanter möjlighet att logga in på proxytjänsten. Den här möjligheten styrs via behörighetstilldelningen "Åtkomst till den här datorn från nätverket".

Alla datorer som är värdar för Microsoft Entra Password Protection-proxytjänsten måste konfigureras för att tillåta utgående TLS 1.2 HTTP-trafik.

Ett globalt administratörskonto krävs för att registrera Microsoft Entra Password Protection-proxytjänsten för första gången i en viss klientorganisation. Efterföljande proxy- och skogsregistreringar med Microsoft Entra-ID kan använda ett konto med autentiseringsuppgifterna Global administratör eller Säkerhetsadministratör .

Nätverksåtkomst måste vara aktiverad för den uppsättning portar och URL:er som anges i installationsprocedurerna för programproxymiljön. Detta är utöver de två slutpunkterna som beskrivs ovan.

Krav för Microsoft Entra Anslut Agent Updater

Tjänsten Microsoft Entra Anslut Agent Updater installeras sida vid sida med Tjänsten Microsoft Entra Password Protection Proxy. Ytterligare konfiguration krävs för att Tjänsten Microsoft Entra Anslut Agent Updater ska kunna fungera:

- Om din miljö använder en HTTP-proxyserver följer du riktlinjerna som anges i Arbeta med befintliga lokala proxyservrar.

- Tjänsten Microsoft Entra Anslut Agent Updater kräver även de TLS 1.2-steg som anges i TLS-kraven.

Varning

Microsoft Entra-proxy för lösenordsskydd och Microsoft Entra-programproxy installerar olika versioner av Microsoft Entra Anslut Agent Updater-tjänsten, varför anvisningarna refererar till Programproxy innehåll. Dessa olika versioner är inkompatibla när de installeras sida vid sida och detta förhindrar att Agent Updater-tjänsten kontaktar Azure för programuppdateringar, så du bör aldrig installera Microsoft Entra Password Protection Proxy och Programproxy på samma dator.

Ladda ned nödvändig programvara

Det finns två nödvändiga installationsprogram för en lokal Microsoft Entra Password Protection-distribution:

- Microsoft Entra Password Protection DC-agent (AzureADPasswordProtectionDCAgentSetup.msi)

- Microsoft Entra-lösenordsskyddsproxy (AzureADPasswordProtectionProxySetup.exe)

Ladda ned båda installationsprogrammet från Microsoft Download Center.

Installera och konfigurera proxytjänsten

Microsoft Entra Password Protection-proxytjänsten finns vanligtvis på en medlemsserver i din lokala AD DS-miljö. När den har installerats kommunicerar Microsoft Entra Password Protection-proxytjänsten med Microsoft Entra-ID för att underhålla en kopia av de globala och kundförbjudna lösenordslistorna för din Microsoft Entra-klientorganisation.

I nästa avsnitt installerar du Microsoft Entra Password Protection DC-agenter på domänkontrollanter i din lokala AD DS-miljö. Dessa DC-agenter kommunicerar med proxytjänsten för att få de senaste förbjudna lösenordslistorna för användning vid bearbetning av händelser för lösenordsändring i domänen.

Välj en eller flera servrar som värd för Microsoft Entra Password Protection-proxytjänsten. Följande överväganden gäller för servrarna:

- Varje sådan tjänst kan bara tillhandahålla lösenordsprinciper för en enda skog. Värddatorn måste vara ansluten till alla domäner i skogen.

- Du kan installera proxytjänsten i antingen rot- eller underordnade domäner eller en kombination av dem.

- Du behöver nätverksanslutning mellan minst en domänkontrollant i varje domän i skogen och en proxyserver för lösenordsskydd.

- Du kan köra Microsoft Entra Password Protection-proxytjänsten på en domänkontrollant för testning, men domänkontrollanten kräver sedan internetanslutning. Den här anslutningen kan vara ett säkerhetsproblem. Vi rekommenderar endast den här konfigurationen för testning.

- Vi rekommenderar minst två Microsoft Entra Password Protection-proxyservrar per skog för redundans, enligt beskrivningen i föregående avsnitt om överväganden för hög tillgänglighet.

- Det går inte att köra Microsoft Entra Password Protection-proxytjänsten på en skrivskyddad domänkontrollant.

- Om det behövs kan du ta bort proxytjänsten med hjälp av Lägg till eller ta bort program. Ingen manuell rensning av tillståndet som proxytjänsten underhåller behövs.

Utför följande steg för att installera microsoft Entra Password Protection-proxytjänsten:

Kör programinstallationsprogrammet för

AzureADPasswordProtectionProxySetup.exeatt installera Microsoft Entra Password Protection-proxytjänsten.Programvaruinstallationen kräver ingen omstart och kan automatiseras med msi-standardprocedurer, som i följande exempel:

AzureADPasswordProtectionProxySetup.exe /quietKommentar

Windows-brandväggstjänsten måste köras innan du installerar

AzureADPasswordProtectionProxySetup.exepaketet för att undvika ett installationsfel.Om Windows-brandväggen är konfigurerad för att inte köras är lösningen att tillfälligt aktivera och köra brandväggstjänsten under installationen. Proxyprogrammet har inget specifikt beroende av Windows-brandväggen efter installationen.

Om du använder en brandvägg från tredje part måste den fortfarande konfigureras för att uppfylla distributionskraven. Dessa inkluderar att tillåta inkommande åtkomst till port 135 och proxy-RPC-serverporten. Mer information finns i föregående avsnitt om distributionskrav.

Microsoft Entra Password Protection-proxyprogrammet innehåller en ny PowerShell-modul,

AzureADPasswordProtection. Följande steg kör olika cmdletar från den här PowerShell-modulen.Om du vill använda den här modulen öppnar du ett PowerShell-fönster som administratör och importerar den nya modulen på följande sätt:

Import-Module AzureADPasswordProtectionVarning

64-bitarsversionen av PowerShell måste användas. Vissa cmdletar kanske inte fungerar med PowerShell (x86).

Om du vill kontrollera att Microsoft Entra Password Protection-proxytjänsten körs använder du följande PowerShell-kommando:

Get-Service AzureADPasswordProtectionProxy | flResultatet bör visa statusenKörs.

Proxytjänsten körs på datorn, men har inte autentiseringsuppgifter för att kommunicera med Microsoft Entra-ID. Registrera Microsoft Entra Password Protection-proxyservern med Microsoft Entra-ID med hjälp av cmdleten

Register-AzureADPasswordProtectionProxy.Den här cmdleten kräver autentiseringsuppgifter för global administratör första gången någon proxy registreras för en viss klientorganisation. Efterföljande proxyregistreringar i klientorganisationen, oavsett om det gäller samma eller olika proxyservrar, kan använda antingen autentiseringsuppgifter för global administratör eller säkerhetsadministratör .

När det här kommandot lyckas en gång lyckas även ytterligare anrop, men de är onödiga.

Cmdleten

Register-AzureADPasswordProtectionProxystöder följande tre autentiseringslägen. De två första lägena stöder Microsoft Entra multifaktorautentisering, men det tredje läget gör det inte.Dricks

Det kan uppstå en märkbar fördröjning innan den första gången den här cmdleten körs för en specifik Azure-klientorganisation. Om inte ett fel rapporteras ska du inte oroa dig för den här fördröjningen.

Interaktivt autentiseringsläge:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Kommentar

Det här läget fungerar inte på Server Core-operativsystem. Använd i stället något av följande autentiseringslägen. Det här läget kan också misslyckas om Förbättrad säkerhetskonfiguration i Internet Explorer är aktiverat. Lösningen är att inaktivera konfigurationen, registrera proxyn och sedan återaktivera den.

Autentiseringsläge för enhetskod:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeNär du uppmanas att göra det följer du länken för att öppna en webbläsare och ange autentiseringskoden.

Tyst (lösenordsbaserat) autentiseringsläge:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsKommentar

Det här läget misslyckas om Microsoft Entra multifaktorautentisering krävs för ditt konto. I så fall använder du något av de föregående två autentiseringslägena, eller använder i stället ett annat konto som inte kräver MFA.

Du kan också se MFA som krävs om Azure Device Registration (som används under täcket av Microsoft Entra Password Protection) har konfigurerats för att globalt kräva MFA. För att undvika det här kravet kan du använda ett annat konto som stöder MFA med något av de två föregående autentiseringslägena, eller så kan du tillfälligt lätta på MFA-kravet för Azure Device Registration.

Om du vill göra den här ändringen väljer du Identitet i administrationscentret för Microsoft Entra och väljer sedan Enheter>Enhet Inställningar. Ange Kräv multifaktorautentisering för att ansluta enheter till Nej. Se till att konfigurera om den här inställningen till Ja när registreringen är klar.

Vi rekommenderar att MFA-kraven endast kringgås i testsyfte.

Du behöver för närvarande inte ange parametern -ForestCredential , som är reserverad för framtida funktioner.

Registrering av Microsoft Entra Password Protection-proxytjänsten krävs bara en gång under tjänstens livslängd. Därefter utför Microsoft Entra-proxytjänsten för lösenordsskydd automatiskt allt annat nödvändigt underhåll.

Kör för att se till att ändringarna börjar gälla

Test-AzureADPasswordProtectionProxyHealth -TestAll. Hjälp med att lösa fel finns i Felsöka: Lokalt Microsoft Entra-lösenordsskydd.Registrera nu lokal Active Directory skog med nödvändiga autentiseringsuppgifter för att kommunicera med Azure med hjälp av PowerShell-cmdleten

Register-AzureADPasswordProtectionForest.Kommentar

Om flera Microsoft Entra-proxyservrar för lösenordsskydd är installerade i din miljö spelar det ingen roll vilken proxyserver du använder för att registrera skogen.

Cmdleten kräver antingen autentiseringsuppgifter för global administratör eller säkerhetsadministratör för din Azure-klientorganisation. Det kräver också lokal Active Directory företagsadministratörsbehörigheter. Du måste också köra den här cmdleten med ett konto med lokal administratörsbehörighet. Det Azure-konto som används för att registrera skogen kan skilja sig från det lokal Active Directory kontot.

Det här steget körs en gång per skog.

Cmdleten

Register-AzureADPasswordProtectionForeststöder följande tre autentiseringslägen. De två första lägena stöder Microsoft Entra multifaktorautentisering, men det tredje läget gör det inte.Dricks

Det kan uppstå en märkbar fördröjning innan den första gången den här cmdleten körs för en specifik Azure-klientorganisation. Om inte ett fel rapporteras ska du inte oroa dig för den här fördröjningen.

Interaktivt autentiseringsläge:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Kommentar

Det här läget fungerar inte på Server Core-operativsystem. Använd i stället något av följande två autentiseringslägen. Det här läget kan också misslyckas om Förbättrad säkerhetskonfiguration i Internet Explorer är aktiverat. Lösningen är att inaktivera konfigurationen, registrera skogen och sedan återaktivera den.

Autentiseringsläge för enhetskod:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeNär du uppmanas att göra det följer du länken för att öppna en webbläsare och ange autentiseringskoden.

Tyst (lösenordsbaserat) autentiseringsläge:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsKommentar

Det här läget misslyckas om Microsoft Entra multifaktorautentisering krävs för ditt konto. I så fall använder du något av de föregående två autentiseringslägena, eller använder i stället ett annat konto som inte kräver MFA.

Du kan också se MFA som krävs om Azure Device Registration (som används under täcket av Microsoft Entra Password Protection) har konfigurerats för att globalt kräva MFA. För att undvika det här kravet kan du använda ett annat konto som stöder MFA med något av de två föregående autentiseringslägena, eller så kan du tillfälligt lätta på MFA-kravet för Azure Device Registration.

Om du vill göra den här ändringen väljer du Identitet i administrationscentret för Microsoft Entra och väljer sedan Enheter>Enhet Inställningar. Ange Kräv multifaktorautentisering för att ansluta enheter till Nej. Se till att konfigurera om den här inställningen till Ja när registreringen är klar.

Vi rekommenderar att MFA-kraven endast kringgås i testsyfte.

De här exemplen lyckas bara om den inloggade användaren också är Active Directory-domänadministratör för rotdomänen. Om så inte är fallet kan du ange alternativa domänautentiseringsuppgifter via parametern -ForestCredential .

Registrering av Active Directory-skogen krävs bara en gång under skogens livslängd. Därefter utför Microsoft Entra Password Protection DC-agenterna i skogen automatiskt allt annat nödvändigt underhåll. Efter

Register-AzureADPasswordProtectionForestkörningar för en skog lyckas ytterligare anrop av cmdleten, men de är onödiga.För

Register-AzureADPasswordProtectionForestatt lyckas måste minst en domänkontrollant som kör Windows Server 2012 eller senare vara tillgänglig i Microsoft Entra Password Protection-proxyserverns domän. Microsoft Entra Password Protection DC-agentprogramvaran behöver inte installeras på några domänkontrollanter innan det här steget.Kör för att se till att ändringarna börjar gälla

Test-AzureADPasswordProtectionProxyHealth -TestAll. Hjälp med att lösa fel finns i Felsöka: Lokalt Microsoft Entra-lösenordsskydd.

Konfigurera proxytjänsten så att den kommunicerar via en HTTP-proxy

Om din miljö kräver att en specifik HTTP-proxy används för att kommunicera med Azure använder du följande steg för att konfigurera Microsoft Entra Password Protection-tjänsten.

Skapa en AzureADPasswordProtectionProxy.exe.config-fil i %ProgramFiles%\Azure AD Password Protection Proxy\Service mappen . Inkludera följande innehåll:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Om HTTP-proxyn kräver autentisering lägger du till taggen useDefaultCredentials :

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

I båda fallen ersätter du http://yourhttpproxy.com:8080 med adressen och porten för din specifika HTTP-proxyserver.

Om HTTP-proxyn är konfigurerad för att använda en auktoriseringsprincip måste du bevilja åtkomst till Active Directory-datorkontot för den dator som är värd för proxytjänsten för lösenordsskydd.

Vi rekommenderar att du stoppar och startar om Microsoft Entra Password Protection-proxytjänsten när du har skapat eller uppdaterat filen AzureADPasswordProtectionProxy.exe.config .

Proxytjänsten stöder inte användning av specifika autentiseringsuppgifter för att ansluta till en HTTP-proxy.

Konfigurera proxytjänsten för att lyssna på en specifik port

Microsoft Entra Password Protection DC-agentprogramvaran använder RPC via TCP för att kommunicera med proxytjänsten. Som standard lyssnar Microsoft Entra Password Protection-proxytjänsten på alla tillgängliga dynamiska RPC-slutpunkter. Du kan konfigurera tjänsten att lyssna på en specifik TCP-port, om det behövs på grund av nätverkstopologi eller brandväggskrav i din miljö. När du konfigurerar en statisk port måste du öppna port 135 och valfri statisk port.

Om du vill konfigurera att tjänsten ska köras under en statisk port använder du cmdleten Set-AzureADPasswordProtectionProxyConfiguration på följande sätt:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Varning

Du måste stoppa och starta om Microsoft Entra Password Protection-proxytjänsten för att ändringarna ska börja gälla.

Om du vill konfigurera att tjänsten ska köras under en dynamisk port använder du samma procedur men ställer in StaticPort på noll:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Varning

Du måste stoppa och starta om Microsoft Entra Password Protection-proxytjänsten för att ändringarna ska börja gälla.

Microsoft Entra-proxytjänsten för lösenordsskydd kräver en manuell omstart efter ändringar i portkonfigurationen. Du behöver inte starta om Microsoft Entra Password Protection DC-agenttjänsten på domänkontrollanter när du har gjort dessa konfigurationsändringar.

Om du vill fråga efter den aktuella konfigurationen av tjänsten använder du cmdleten Get-AzureADPasswordProtectionProxyConfiguration enligt följande exempel

Get-AzureADPasswordProtectionProxyConfiguration | fl

Följande exempelutdata visar att Microsoft Entra Password Protection-proxytjänsten använder en dynamisk port:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

Installera DC-agenttjänsten

Kör paketet för att installera Microsoft Entra Password Protection DC-agenttjänsten AzureADPasswordProtectionDCAgentSetup.msi .

Du kan automatisera programvaruinstallationen med hjälp av vanliga MSI-procedurer, som du ser i följande exempel:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Flaggan /norestart kan utelämnas om du föredrar att installera om datorn automatiskt.

Programinstallationen eller avinstallationen kräver en omstart. Det här kravet beror på att DLL:er för lösenordsfilter endast läses in eller tas bort av en omstart.

Installationen av det lokala Microsoft Entra-lösenordsskyddet är klar när DC-agentprogramvaran har installerats på en domänkontrollant och datorn har startats om. Ingen annan konfiguration krävs eller är möjlig. Händelser för lösenordsändring mot lokala domänkontrollanter använder de konfigurerade förbjudna lösenordslistorna från Microsoft Entra ID.

Information om hur du aktiverar lokalt Microsoft Entra-lösenordsskydd eller konfigurerar anpassade förbjudna lösenord finns i Aktivera lokalt Microsoft Entra-lösenordsskydd.

Dricks

Du kan installera Microsoft Entra Password Protection DC-agenten på en dator som ännu inte är en domänkontrollant. I det här fallet startar och körs tjänsten men förblir inaktiv tills datorn befordras till en domänkontrollant.

Uppgradera proxytjänsten

Microsoft Entra Password Protection-proxytjänsten stöder automatisk uppgradering. Automatisk uppgradering använder Tjänsten Microsoft Entra Anslut Agent Updater, som installeras sida vid sida med proxytjänsten. Automatisk uppgradering är aktiverat som standard och kan aktiveras eller inaktiveras med hjälp av cmdleten Set-AzureADPasswordProtectionProxyConfiguration .

Den aktuella inställningen kan frågas med hjälp av cmdleten Get-AzureADPasswordProtectionProxyConfiguration . Vi rekommenderar att inställningen för automatisk uppgradering alltid är aktiverad.

Cmdleten Get-AzureADPasswordProtectionProxy kan användas för att köra frågor mot programvaruversionen av alla installerade Microsoft Entra Password Protection-proxyservrar i en skog.

Kommentar

Proxytjänsten uppgraderas bara automatiskt till en nyare version när kritiska säkerhetskorrigeringar behövs.

Manuell uppgraderingsprocess

En manuell uppgradering utförs genom att köra den senaste versionen av AzureADPasswordProtectionProxySetup.exe programinstallationsprogrammet. Den senaste versionen av programvaran finns i Microsoft Download Center.

Det krävs inte att du avinstallerar den aktuella versionen av Microsoft Entra Password Protection-proxytjänsten – installationsprogrammet utför en uppgradering på plats. Ingen omstart ska krävas när proxytjänsten uppgraderas. Programuppgradering kan automatiseras med vanliga MSI-procedurer, till exempel AzureADPasswordProtectionProxySetup.exe /quiet.

Uppgradera DC-agenten

När en nyare version av Microsoft Entra Password Protection DC-agentprogramvaran är tillgänglig utförs uppgraderingen genom att köra den senaste versionen av AzureADPasswordProtectionDCAgentSetup.msi programvarupaketet. Den senaste versionen av programvaran finns i Microsoft Download Center.

Det krävs inte att du avinstallerar den aktuella versionen av DC-agentprogramvaran – installationsprogrammet utför en uppgradering på plats. En omstart krävs alltid när du uppgraderar DC-agentprogramvaran – det här kravet orsakas av kärnbeteendet i Windows.

Programuppgradering kan automatiseras med vanliga MSI-procedurer, till exempel msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

Du kan utelämna /norestart flaggan om du föredrar att installera om datorn automatiskt.

Cmdleten Get-AzureADPasswordProtectionDCAgent kan användas för att fråga programvaruversionen av alla installerade Microsoft Entra Password Protection DC-agenter i en skog.

Nästa steg

Nu när du har installerat de tjänster som du behöver för Microsoft Entra Password Protection på dina lokala servrar kan du aktivera lokalt Microsoft Entra Password Protection för att slutföra distributionen.