Förnya federationscertifikat för Microsoft 365- och Microsoft Entra-ID

Översikt

För lyckad federation mellan Microsoft Entra ID och Active Directory Federation Services (AD FS) (AD FS) ska de certifikat som används av AD FS för att signera säkerhetstoken till Microsoft Entra-ID matcha det som har konfigurerats i Microsoft Entra-ID. Eventuella felmatchningar kan leda till ett brutet förtroende. Microsoft Entra ID säkerställer att informationen hålls synkroniserad när du distribuerar AD FS och webbprogramproxyn (vid extranätsåtkomst).

Kommentar

Den här artikeln innehåller information om hur du hanterar federationscertifikat. Information om nödrotation finns i Nödrotation för AD FS-certifikaten

Den här artikeln innehåller ytterligare information för att hantera dina tokensigneringscertifikat och hålla dem synkroniserade med Microsoft Entra-ID i följande fall:

- Du distribuerar inte webb-Programproxy och därför är federationsmetadata inte tillgängliga i extranätet.

- Du använder inte standardkonfigurationen för AD FS för tokensigneringscertifikat.

- Du använder en identitetsprovider från tredje part.

Viktigt!

Microsoft rekommenderar starkt att du använder en maskinvarusäkerhetsmodul (HSM) för att skydda certifikat. Mer information finns i Maskinvarusäkerhetsmodul under metodtips för att skydda AD FS.

Standardkonfiguration av AD FS för tokensigneringscertifikat

Tokensignerings- och tokendekrypteringscertifikat är vanligtvis självsignerade certifikat och är bra i ett år. AD FS innehåller som standard en automatisk förnyelseprocess med namnet AutoCertificateRollover. Om du använder AD FS 2.0 eller senare uppdaterar Microsoft 365- och Microsoft Entra-ID automatiskt ditt certifikat innan det upphör att gälla.

Förnyelsemeddelande från administrationscentrat för Microsoft 365 eller ett e-postmeddelande

Kommentar

Om du har fått ett e-postmeddelande där du uppmanas att förnya ditt certifikat för Office kan du läsa Hantera ändringar i tokensigneringscertifikat för att kontrollera om du behöver vidta några åtgärder. Microsoft är medvetet om ett möjligt problem som kan leda till att meddelanden om certifikatförnyelse skickas, även när ingen åtgärd krävs.

Microsoft Entra-ID:t försöker övervaka federationsmetadata och uppdatera certifikaten för tokensignering enligt dessa metadata. 35 dagar innan tokensigneringscertifikaten upphör att gälla kontrollerar Microsoft Entra ID om nya certifikat är tillgängliga genom att avsöka federationsmetadata.

- Om den kan avsöka federationsmetadata och hämta de nya certifikaten utfärdas inget e-postmeddelande till användaren.

- Om det inte går att hämta de nya certifikaten för tokensignering, antingen på grund av att federationsmetadata inte kan nås eller om automatisk certifikatåterställning inte är aktiverad, skickar Microsoft Entra-ID ett e-postmeddelande.

Viktigt!

Om du använder AD FS för att säkerställa affärskontinuitet kontrollerar du att servrarna har följande uppdateringar så att autentiseringsfel för kända problem inte inträffar. Detta minskar kända PROBLEM med AD FS-proxyservern för den här förnyelsen och framtida förnyelseperioder:

Server 2012 R2 – Samlad Windows Server maj 2014

Server 2008 R2 och 2012 – Autentisering via proxy misslyckas i Windows Server 2012 eller Windows 2008 R2 SP1

Kontrollera om certifikaten behöver uppdateras

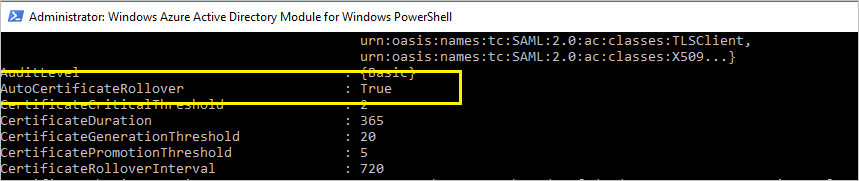

Steg 1: Kontrollera tillståndet AutoCertificateRollover

Öppna PowerShell på AD FS-servern. Kontrollera att värdet AutoCertificateRollover är inställt på Sant.

Get-Adfsproperties

Kommentar

Om du använder AD FS 2.0 kör du först Add-Pssnapin Microsoft.Adfs.Powershell.

Steg 2: Bekräfta att AD FS och Microsoft Entra ID är synkroniserade

Öppna MSOnline PowerShell-prompten på AD FS-servern och anslut till Microsoft Entra-ID.

Kommentar

MSOL-Cmdlets ingår i MSOnline PowerShell-modulen. Du kan ladda ned MSOnline PowerShell-modulen direkt från PowerShell-galleriet.

Install-Module MSOnline

Kommentar

Azure AD- och MSOnline PowerShell-moduler är inaktuella från och med den 30 mars 2024. Mer information finns i utfasningsuppdateringen. Efter det här datumet är stödet för dessa moduler begränsat till migreringshjälp till Microsoft Graph PowerShell SDK och säkerhetskorrigeringar. De inaktuella modulerna fortsätter att fungera till och med mars 30 2025.

Vi rekommenderar att du migrerar till Microsoft Graph PowerShell för att interagera med Microsoft Entra-ID (tidigare Azure AD). Vanliga migreringsfrågor finns i Vanliga frågor och svar om migrering. Obs! Versioner 1.0.x av MSOnline kan uppleva störningar efter den 30 juni 2024.

Anslut till Microsoft Entra ID med hjälp av MSOnline PowerShell-modul.

Import-Module MSOnline

Connect-MsolService

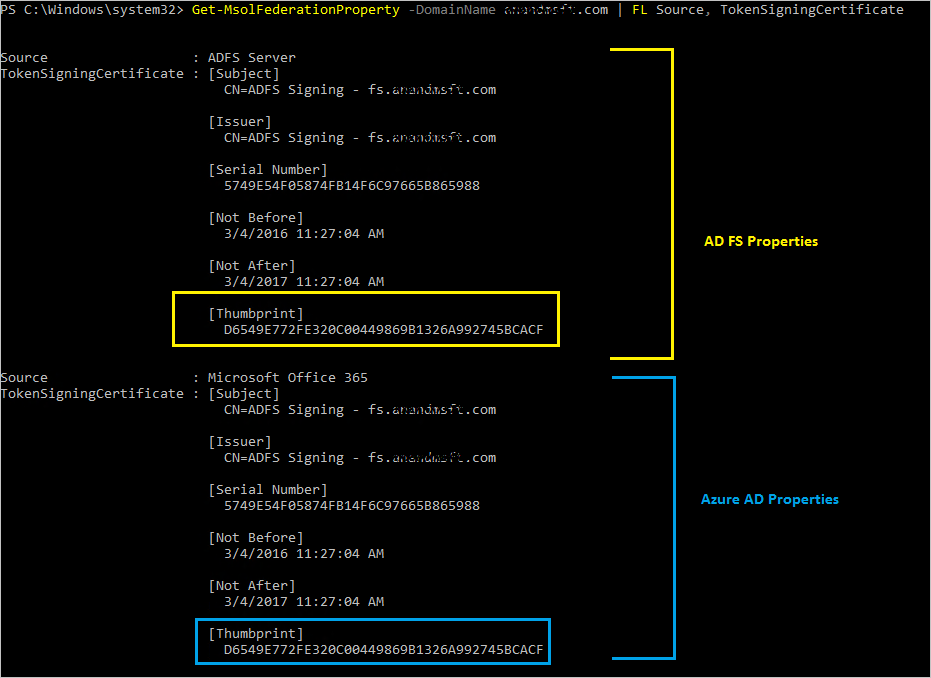

Kontrollera certifikaten som konfigurerats i AD FS och Microsoft Entra ID:s förtroendeegenskaper för den angivna domänen.

Get-MsolFederationProperty -DomainName <domain.name> | FL Source, TokenSigningCertificate

Om tumavtrycken i båda utdata matchar är dina certifikat synkroniserade med Microsoft Entra ID.

Steg 3: Kontrollera om certifikatets giltighetstid är på väg att upphöra

I utdata från antingen Get-MsolFederationProperty eller Get-AdfsCertificate kontrollerar du datumet under "Inte efter". Om datumet är mindre än 35 dagar bort bör du vidta åtgärder.

| AutoCertificateRollover | Certifikat synkroniserade med Microsoft Entra ID | Federationsmetadata är offentligt tillgängliga | Giltighet | Åtgärd |

|---|---|---|---|---|

| Ja | Ja | Ja | - | Det behövs ingen åtgärd. Se Förnya certifikat för tokensignering automatiskt. |

| Ja | Nej | - | Mindre än 15 dagar | Förnya omedelbart. Se Förnya certifikat för tokensignering manuellt. |

| No | - | - | Mindre än 35 dagar | Förnya omedelbart. Se Förnya certifikat för tokensignering manuellt. |

[-] Spelar ingen roll

Förnya certifikatet för tokensignering automatiskt (rekommenderas)

Du behöver inte utföra några manuella steg om båda följande är sanna:

- Du har distribuerat Web Programproxy, som kan ge åtkomst till federationsmetadata från extranätet.

- Du använder AD FS-standardkonfigurationen (AutoCertificateRollover är aktiverat).

Kontrollera följande för att bekräfta att certifikatet kan uppdateras automatiskt.

1. AD FS-egenskapen AutoCertificateRollover måste vara inställd på Sant. Detta indikerar att AD FS automatiskt genererar nya tokensignerings- och tokendekrypteringscertifikat innan de gamla upphör att gälla.

2. AD FS-federationsmetadata är offentligt tillgängliga. Kontrollera att federationsmetadata är offentligt tillgängliga genom att gå till följande URL från en dator på det offentliga Internet (utanför företagsnätverket):

https://(your_FS_name)/federationmetadata/2007-06/federationmetadata.xml

där (your_FS_name) ersätts med federationstjänstens värdnamn som din organisation använder, till exempel fs.contoso.com. Om du kan verifiera båda dessa inställningar behöver du inte göra något annat.

Exempel: https://fs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

Förnya certifikatet för tokensignering manuellt

Du kan välja att förnya certifikaten för tokensignering manuellt. Följande scenarier kan till exempel fungera bättre för manuell förnyelse:

- Tokensigneringscertifikat är inte självsignerade certifikat. Den vanligaste orsaken till detta är att din organisation hanterar AD FS-certifikat som registrerats från en organisations certifikatutfärdare.

- Nätverkssäkerhet tillåter inte att federationsmetadata är offentligt tillgängliga.

- Du migrerar den federerade domänen från en befintlig federationstjänst till en ny federationstjänst.

Viktigt!

Om du migrerar en befintlig federerad domän till en ny federationstjänst rekommenderar vi att du följer nödrotation för AD FS-certifikaten

I dessa scenarier måste du varje gång du uppdaterar certifikaten för tokensignering även uppdatera Din Microsoft 365-domän med hjälp av PowerShell-kommandot Update-MsolFederatedDomain.

Steg 1: Kontrollera att AD FS har nya certifikat för tokensignering

Konfiguration som inte är standard

Om du använder en icke-standardkonfiguration av AD FS (där AutoCertificateRollover är inställt på False) använder du förmodligen anpassade certifikat (inte självsignerade). Mer information om hur du förnyar certifikat för AD FS-tokensignering finns i Certifikatkrav för federerade servrar.

Federationsmetadata är inte offentligt tillgängliga

Å andra sidan, om AutoCertificateRollover är inställt på Sant, men federationsmetadata inte är offentligt tillgängliga, kontrollerar du först att nya tokensigneringscertifikat har genererats av AD FS. Bekräfta att du har nya certifikat för tokensignering genom att utföra följande steg:

Kontrollera att du är inloggad på den primära AD FS-servern.

Kontrollera de aktuella signeringscertifikaten i AD FS genom att öppna ett PowerShell-kommandofönster och köra följande kommando:

Get-ADFSCertificate -CertificateType Token-SigningKommentar

Om du använder AD FS 2.0 bör du köra

Add-Pssnapin Microsoft.Adfs.Powershellförst.Titta på kommandoutdata på alla certifikat som visas. Om AD FS har genererat ett nytt certifikat bör du se två certifikat i utdata: ett för vilket IsPrimary-värdet är Sant och NotAfter-datumet är inom 5 dagar och ett för vilket IsPrimary är Falskt och NotAfter är ungefär ett år i framtiden.

Om du bara ser ett certifikat och datumet NotAfter är inom 5 dagar måste du generera ett nytt certifikat.

Om du vill generera ett nytt certifikat kör du följande kommando i en PowerShell-kommandotolk:

Update-ADFSCertificate -CertificateType Token-Signing.Kontrollera uppdateringen genom att köra följande kommando igen:

Get-ADFSCertificate -CertificateType Token-Signing

Två certifikat bör visas nu, varav ett har ett NotAfter-datum på ungefär ett år i framtiden och för vilket IsPrimary-värdet är Falskt.

Steg 2: Uppdatera de nya certifikaten för tokensignering för Microsoft 365-förtroendet

Uppdatera Microsoft 365 med de nya certifikaten för tokensignering som ska användas för förtroendet enligt följande.

- Öppna Azure AD PowerShell-modulen.

- Kör

$cred=Get-Credential. När den här cmdleten uppmanar dig att ange autentiseringsuppgifter skriver du dina autentiseringsuppgifter för molntjänstadministratörskontot. - Kör

Connect-MsolService -Credential $cred. Den här cmdleten ansluter dig till molntjänsten. Du måste skapa en kontext som ansluter dig till molntjänsten innan du kör någon av de ytterligare cmdletar som installeras av verktyget. - Om du kör dessa kommandon på en dator som inte är den primära AD FS-federationsservern kör du

Set-MSOLAdfscontext -Computer <AD FS primary server>, där <AD FS primära server> är det interna FQDN-namnet på den primära AD FS-servern. Cmdleten skapar ett sammanhang som ansluter dig till AD FS. - Kör

Update-MSOLFederatedDomain -DomainName <domain>. Den här cmdleten uppdaterar inställningarna från AD FS till molntjänsten och konfigurerar förtroenderelationen mellan de två.

Kommentar

Om du behöver stöd för flera toppnivådomäner, till exempel contoso.com och fabrikam.com, måste du använda växeln SupportMultipleDomain med eventuella cmdletar. Mer information finns i Stöd för flera toppnivådomäner.

Om din klientorganisation är federerad med mer än en domän måste den Update-MsolFederatedDomain köras för alla domäner, som anges i utdata från Get-MsolDomain -Authentication Federated. Detta säkerställer att alla federerade domäner uppdateras till certifikatet för tokensignering.

Du kan uppnå detta genom att köra: Get-MsolDomain -Authentication Federated | % { Update-MsolFederatedDomain -DomainName $_.Name -SupportMultipleDomain }

Reparera Microsoft Entra ID-förtroende med hjälp av Microsoft Entra Anslut

Om du har konfigurerat AD FS-servergruppen och Microsoft Entra-ID-förtroendet med hjälp av Microsoft Entra Anslut kan du använda Microsoft Entra Anslut för att identifiera om du behöver vidta några åtgärder för dina tokensigneringscertifikat. Om du behöver förnya certifikaten kan du använda Microsoft Entra Anslut för att göra det.

Mer information finns i Reparera förtroendet.

Uppdateringssteg för AD FS- och Microsoft Entra-certifikat

Tokensigneringscertifikat är X509-standardcertifikat som används för att signera alla token som federationsservern har problem med på ett säkert sätt. Tokendekrypteringscertifikat är X509-standardcertifikat som används för att dekryptera inkommande token.

Som standard är AD FS konfigurerat för att generera certifikat för tokensignering och tokendekryptering automatiskt, både vid den första konfigurationstiden och när certifikaten närmar sig sitt förfallodatum.

Microsoft Entra-ID:t försöker hämta ett nytt certifikat från federationstjänstens metadata 35 dagar innan det aktuella certifikatet upphör att gälla. Om ett nytt certifikat inte är tillgängligt vid den tidpunkten fortsätter Microsoft Entra-ID:t att övervaka metadata med regelbundna dagliga intervall. Så snart det nya certifikatet är tillgängligt i metadata uppdateras federationsinställningarna för domänen med den nya certifikatinformationen. Du kan använda Get-MsolDomainFederationSettings för att kontrollera om du ser det nya certifikatet i NextSigningCertificate/SigningCertificate.

Mer information om certifikat för tokensignering i AD FS finns i Hämta och konfigurera certifikat för tokensignering och tokendekryptering för AD FS