Snabbstart: Sömlös enkel inloggning med Microsoft Entra

Microsoft Entra sömlös enkel inloggning (sömlös enkel inloggning) loggar automatiskt in användare när de använder sina företagsskrivbord som är anslutna till företagets nätverk. Sömlös enkel inloggning ger användarna enkel åtkomst till dina molnbaserade program utan att använda några andra lokala komponenter.

Om du vill distribuera sömlös enkel inloggning för Microsoft Entra-ID med hjälp av Microsoft Entra Anslut utför du de steg som beskrivs i följande avsnitt.

Kontrollera förutsättningarna

Se till att följande förutsättningar är uppfyllda:

Konfigurera Microsoft Entra Anslut-servern: Om du använder direktautentisering som inloggningsmetod krävs ingen annan nödvändig kontroll. Om du använder synkronisering av lösenordshash som inloggningsmetod och det finns en brandvägg mellan Microsoft Entra Anslut och Microsoft Entra-ID kontrollerar du att:

Du använder Microsoft Entra Anslut version 1.1.644.0 eller senare.

Om brandväggen eller proxyn tillåter lägger du till anslutningarna i listan över

*.msappproxy.nettillåtna url:er via port 443. Om du behöver en specifik URL i stället för ett jokertecken för proxykonfiguration kan du konfigureratenantid.registration.msappproxy.net, därtenantidär GUID för klientorganisationen som du konfigurerar funktionen för. Om URL-baserade proxyfel inte är möjliga i din organisation kan du i stället tillåta åtkomst till IP-intervallen för Azure-datacenter, som uppdateras varje vecka. Den här förutsättningen gäller endast när du aktiverar funktionen sömlös enkel inloggning. Det krävs inte för direkt användarinloggning.Kommentar

- Microsoft Entra Anslut versionerna 1.1.557.0, 1.1.558.0, 1.1.561.0 och 1.1.614.0 har problem med synkronisering av lösenordshash. Om du inte tänker använda synkronisering av lösenordshash i samband med direktautentisering läser du viktig information om Microsoft Entra Anslut för mer information.

Använd en Microsoft Entra Anslut-topologi som stöds: Kontrollera att du använder någon av de Topologier som stöds av Microsoft Entra Anslut.

Kommentar

Sömlös enkel inloggning stöder flera lokala Windows Server Active Directory-skogar (Windows Server AD), oavsett om det finns Windows Server AD-förtroenden mellan dem eller inte.

Konfigurera autentiseringsuppgifter för domänadministratör: Du måste ha autentiseringsuppgifter för domänadministratören för varje Windows Server AD-skog som:

- Du synkroniserar med Microsoft Entra-ID via Microsoft Entra Anslut.

- Innehåller användare som du vill aktivera sömlös enkel inloggning för.

Aktivera modern autentisering: Om du vill använda den här funktionen måste du aktivera modern autentisering i klientorganisationen.

Använd de senaste versionerna av Microsoft 365-klienter: För att få en tyst inloggningsupplevelse med Microsoft 365-klienter (till exempel med Outlook, Word eller Excel) måste användarna använda version 16.0.8730.xxxx eller senare.

Kommentar

Om du har en utgående HTTP-proxy kontrollerar du att URL:en autologon.microsoftazuread-sso.com finns på listan över tillåtna. Du bör uttryckligen ange den här URL:en eftersom jokertecknet kanske inte godkänns.

Aktivera funktionen

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Aktivera sömlös enkel inloggning via Microsoft Entra Anslut.

Kommentar

Om Microsoft Entra Anslut inte uppfyller dina krav kan du aktivera sömlös enkel inloggning med hjälp av PowerShell. Använd det här alternativet om du har mer än en domän per Windows Server AD-skog och du vill rikta domänen för att aktivera sömlös enkel inloggning för.

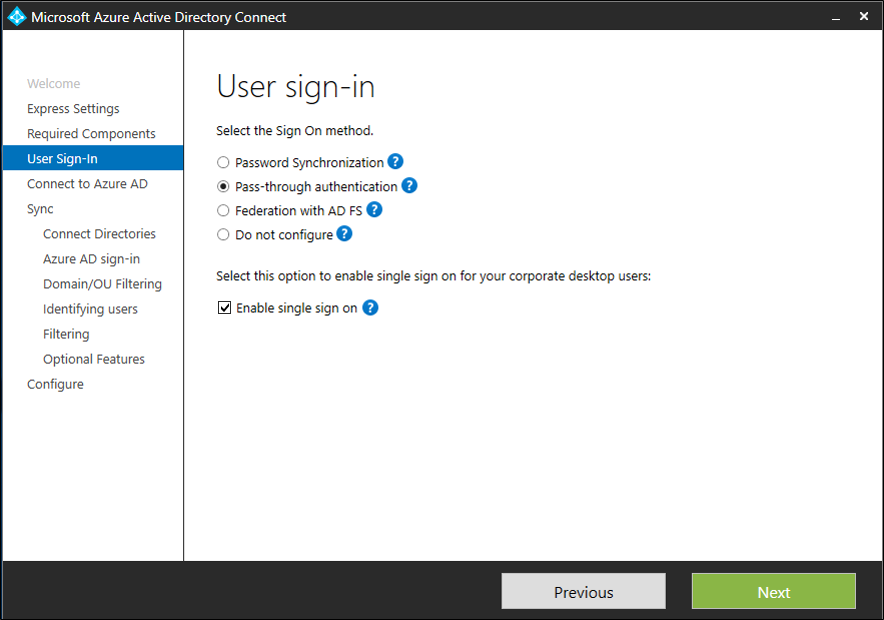

Om du gör en ny installation av Microsoft Entra Anslut väljer du den anpassade installationssökvägen. På sidan Användarinloggning väljer du alternativet Aktivera enkel inloggning .

Kommentar

Alternativet är endast tillgängligt för att välja om inloggningsmetoden som har valts är Synkronisering av lösenordshash eller direktautentisering.

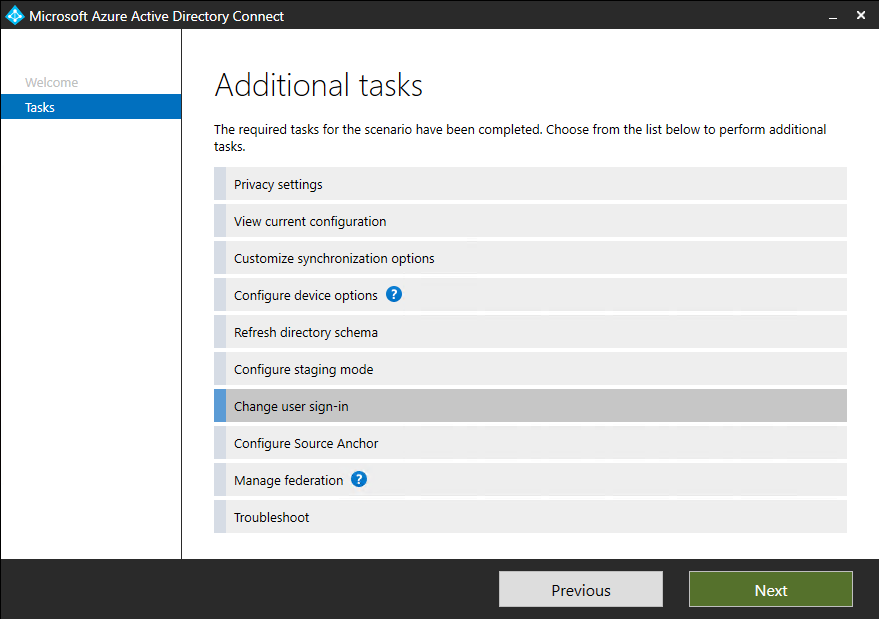

Om du redan har en installation av Microsoft Entra Anslut väljer du Ändra användarinloggning i Ytterligare uppgifter och väljer sedan Nästa. Om du använder Microsoft Entra Anslut version 1.1.880.0 eller senare är alternativet Aktivera enkel inloggning valt som standard. Om du använder en tidigare version av Microsoft Entra Anslut väljer du alternativet Aktivera enkel inloggning.

Fortsätt genom guiden till sidan Aktivera enkel inloggning . Ange autentiseringsuppgifter för domänadministratör för varje Windows Server AD-skog som:

- Du synkroniserar med Microsoft Entra-ID via Microsoft Entra Anslut.

- Innehåller användare som du vill aktivera sömlös enkel inloggning för.

När du har slutfört guiden aktiveras sömlös enkel inloggning i klientorganisationen.

Kommentar

Autentiseringsuppgifterna för domänadministratör lagras inte i Microsoft Entra Anslut eller i Microsoft Entra-ID. De används bara för att aktivera funktionen.

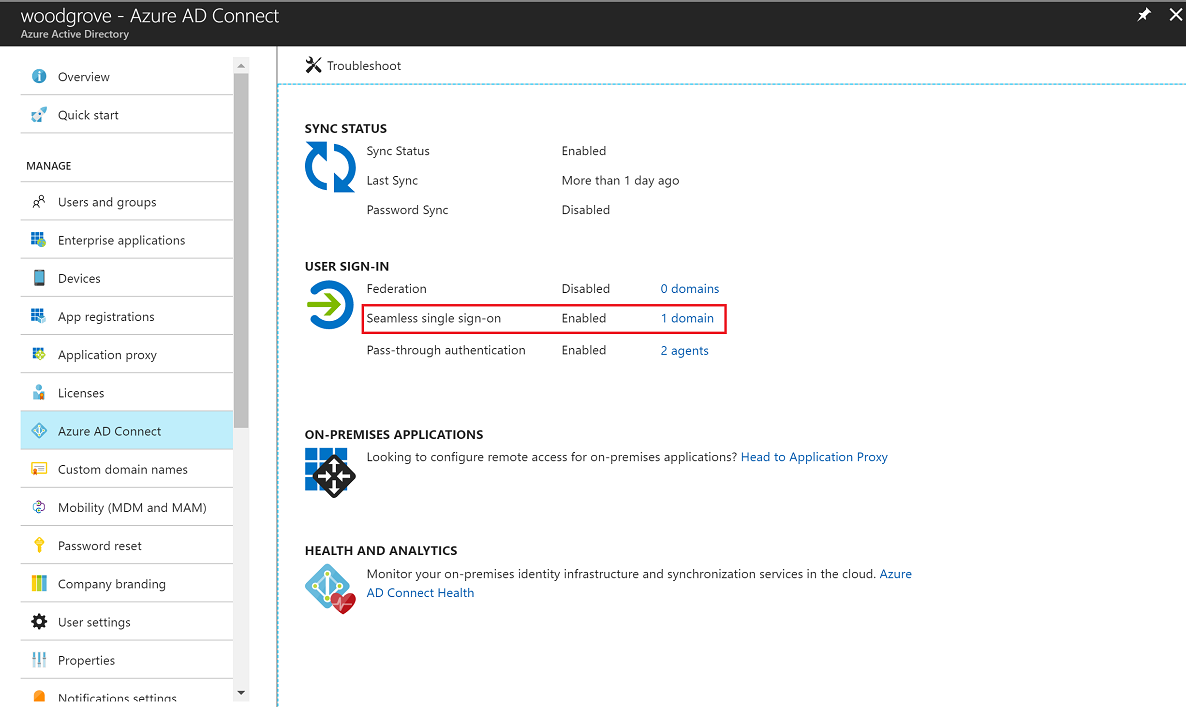

Så här verifierar du att du aktiverat sömlös enkel inloggning korrekt:

- Logga in på administrationscentret för Microsoft Entra som minst en hybrididentitetsadministratör.

- Bläddra till Identity>Hybrid Management>Microsoft Entra Anslut> Anslut sync.

- Kontrollera att sömlös enkel inloggning har angetts till Aktiverad.

Viktigt!

Sömlös enkel inloggning skapar ett datorkonto med namnet AZUREADSSOACC i varje Windows Server AD-skog i din lokala Windows Server AD-katalog. Datorkontot AZUREADSSOACC måste skyddas starkt av säkerhetsskäl. Endast domänadministratörskonton ska tillåtas att hantera datorkontot. Kontrollera att Kerberos-delegeringen på datorkontot är inaktiverad och att inget annat konto i Windows Server AD har delegeringsbehörigheter för AZUREADSSOACC datorkontot. Lagra datorkontona i en organisationsenhet så att de är säkra från oavsiktliga borttagningar och endast domänadministratörer kan komma åt dem.

Kommentar

Om du använder arkitekturerna Pass-the-Hash och Stöld av autentiseringsuppgifter i din lokala miljö gör du lämpliga ändringar för att säkerställa att AZUREADSSOACC datorkontot inte hamnar i karantäncontainern.

Distribuera funktionen

Du kan gradvis distribuera sömlös enkel inloggning till dina användare med hjälp av anvisningarna i nästa avsnitt. Du börjar med att lägga till följande Microsoft Entra-URL till alla eller valda inställningar för användar intranätzonen via grupprincip i Windows Server AD:

https://autologon.microsoftazuread-sso.com

Du måste också aktivera en principinställning för intranätets zon med namnet Tillåt uppdateringar av statusfältet via skript via grupprincip.

Kommentar

Följande instruktioner fungerar endast för Internet Explorer, Microsoft Edge och Google Chrome i Windows (om Google Chrome delar en uppsättning betrodda webbplats-URL:er med Internet Explorer). Lär dig hur du konfigurerar Mozilla Firefox och Google Chrome på macOS.

Därför behöver du ändra inställningarna för användar intranätzonen

Som standard beräknar en webbläsare automatiskt rätt zon, antingen Internet eller intranät, från en specifik URL. Till exempel http://contoso/ mappar till intranätzonen och http://intranet.contoso.com/ mappar till Internetzonen (eftersom URL:en innehåller en period). Webbläsare skickar inte Kerberos-biljetter till en molnslutpunkt, till exempel till Microsoft Entra-URL:en, såvida du inte uttryckligen lägger till URL:en i webbläsarens intranätzon.

Det finns två sätt att ändra inställningarna för användarzonen intranät:

| Alternativ | Administratörsövervägande | Användarupplevelse |

|---|---|---|

| Gruppolicy | Administratören låser redigeringen av inställningarna för intranätzonen | Användare kan inte ändra sina egna inställningar |

| Grupprincipinställning | Administratör tillåter redigering av inställningar för intranätzon | Användare kan ändra sina egna inställningar |

Detaljerade steg för grupprincip

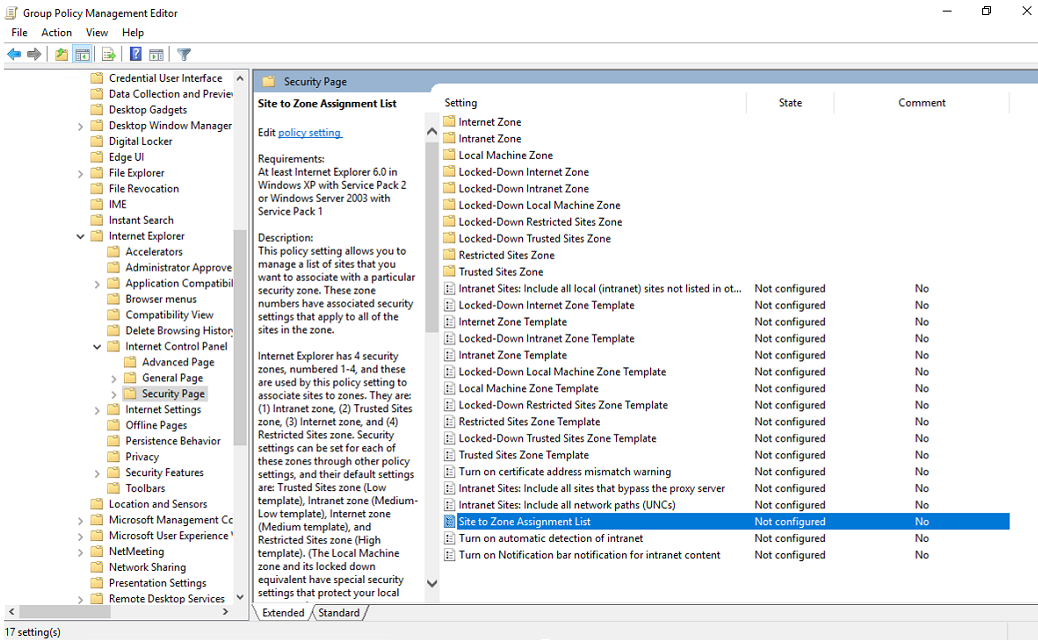

Öppna redigeraren för grupprinciphantering.

Redigera grupprincipen som tillämpas på vissa eller alla användare. I det här exemplet används standarddomänprincip.

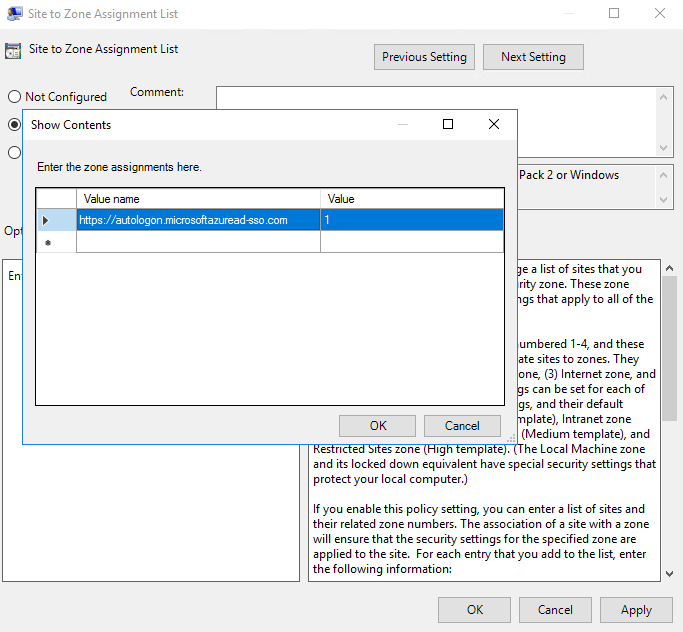

Gå till Användarkonfigurationsprinciper>>Administrativa mallar>Windows-komponenter>Internet Explorer>Internet Kontrollpanelen> Säkerhetssida. Välj plats till zontilldelningslista.

Aktivera principen och ange sedan följande värden i dialogrutan:

Värdenamn: Microsoft Entra-URL:en där Kerberos-biljetterna vidarebefordras.

Värde (data): 1 anger intranätzonen.

Resultatet ser ut som i det här exemplet:

Värdenamn:

https://autologon.microsoftazuread-sso.comVärde (data): 1

Kommentar

Om du vill förhindra att vissa användare använder sömlös enkel inloggning (till exempel om dessa användare loggar in på delade kiosker) anger du föregående värden till 4. Den här åtgärden lägger till Microsoft Entra-URL:en till zonen begränsad och sömlös enkel inloggning misslyckas för användarna hela tiden.

Välj OK, och välj sedan OK.

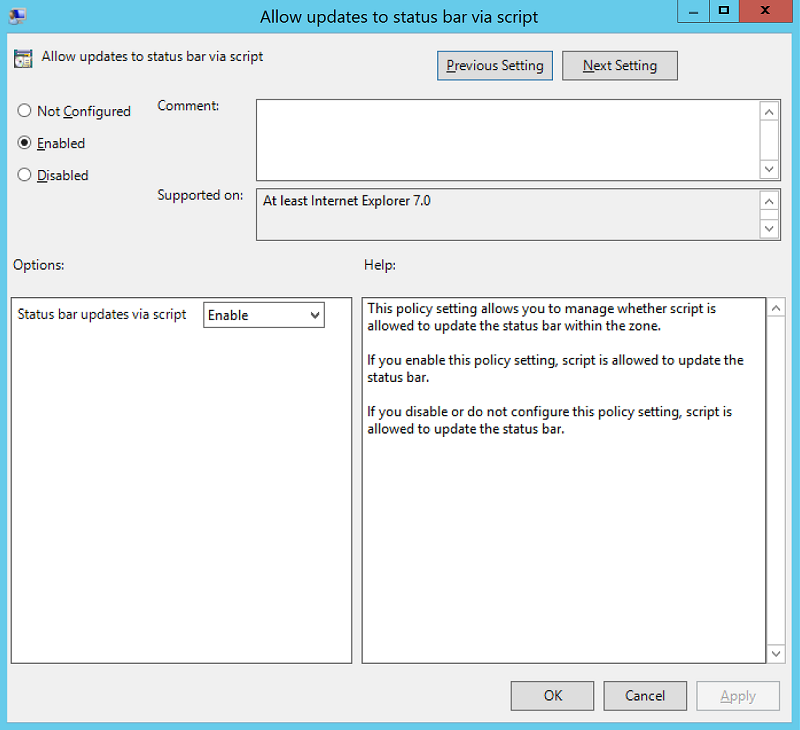

Gå till Användarkonfigurationsprinciper>>Administrativa mallar>Windows-komponenter>Internet Explorer>Internet Kontrollpanelen> Säkerhetssidans>intranätzon. Välj Tillåt uppdateringar av statusfältet via skript.

Aktivera principinställningen och välj sedan OK.

Detaljerade steg för grupprincipinställningar

Öppna redigeraren för grupprinciphantering.

Redigera grupprincipen som tillämpas på vissa eller alla användare. I det här exemplet används standarddomänprincip.

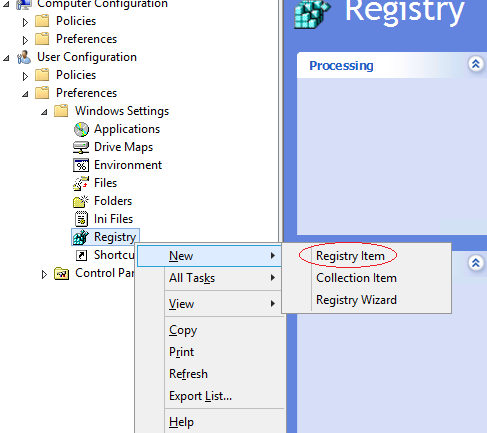

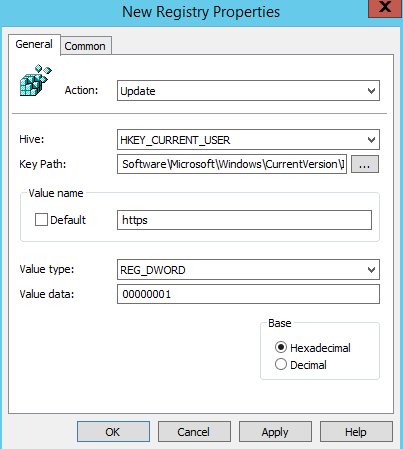

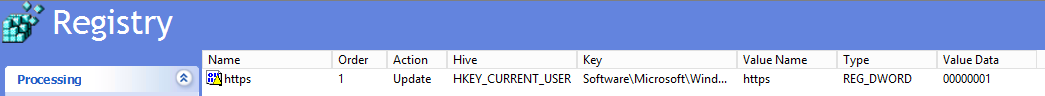

Gå till Användarkonfigurationsinställningar>>Windows Inställningar> Registrera>nytt>registerobjekt.

Ange eller välj följande värden som visas och välj sedan OK.

Nyckelsökväg: Programvara\Microsoft\Windows\CurrentVersion\Internet Inställningar\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Värdenamn: https

Värdetyp: REG_DWORD

Värdedata: 00000001

Konfigurationen webbläsare

I nästa avsnitt finns information om sömlös enkel inloggning som är specifik för olika typer av webbläsare.

Mozilla Firefox (alla plattformar)

Om du använder inställningarna för autentiseringsprinciper i din miljö kontrollerar du att du lägger till Microsoft Entra-URL:en (https://autologon.microsoftazuread-sso.com) i SPNEGO-avsnittet . Du kan också ange alternativet PrivateBrowsing till sant för att tillåta sömlös enkel inloggning i privat webbläsarläge.

Safari (macOS)

Kontrollera att datorn som kör macOS är ansluten till Windows Server AD.

Instruktioner för att ansluta din macOS-enhet till Windows Server AD ligger utanför omfånget för den här artikeln.

Microsoft Edge baserat på Chromium (alla plattformar)

Om du har åsidosatt principinställningarna AuthNegotiateDelegateAllowlist eller AuthServerAllowlist i din miljö kontrollerar du att du även lägger till Microsoft Entra-URL:en (https://autologon.microsoftazuread-sso.com) i dessa principinställningar.

Microsoft Edge baserat på Chromium (macOS och andra plattformar som inte är Windows)

För Microsoft Edge baserat på Chromium på macOS och andra plattformar som inte är Windows, se Microsoft Edge baserat på Chromium Policy List för information om hur du lägger till Microsoft Entra-URL:en för integrerad autentisering i listan över tillåtna.

Google Chrome (alla plattformar)

Om du har åsidosatt principinställningarna AuthNegotiateDelegateAllowlist eller AuthServerAllowlist i din miljö kontrollerar du att du även lägger till Microsoft Entra-URL:en (https://autologon.microsoftazuread-sso.com) i dessa principinställningar.

macOS

Användningen av active directory-grupprinciptillägg från tredje part för att distribuera Microsoft Entra-URL:en till Firefox och Google Chrome för macOS-användare ligger utanför omfånget för den här artikeln.

Kända webbläsarbegränsningar

Sömlös enkel inloggning fungerar inte i Internet Explorer om webbläsaren körs i utökat skyddat läge. Sömlös enkel inloggning stöder nästa version av Microsoft Edge baserat på Chromium och fungerar i InPrivate- och gästläge avsiktligt. Microsoft Edge (äldre) stöds inte längre.

Du kan behöva konfigurera AmbientAuthenticationInPrivateModesEnabled för InPrivate- eller gästanvändare baserat på motsvarande dokumentation:

Testa sömlös enkel inloggning

Om du vill testa funktionen för en specifik användare kontrollerar du att alla följande villkor är uppfyllda:

- Användaren loggar in på en företagsenhet.

- Enheten är ansluten till din Windows Server AD-domän. Enheten behöver inte vara Microsoft Entra-ansluten.

- Enheten har en direkt anslutning till domänkontrollanten, antingen i företagets kabelanslutna eller trådlösa nätverk eller via en fjärråtkomstanslutning, till exempel en VPN-anslutning.

- Du har distribuerat funktionen till den här användaren via grupprincip.

Testa ett scenario där användaren anger ett användarnamn, men inte ett lösenord:

- Logga in på https://myapps.microsoft.com. Se till att antingen rensa webbläsarens cacheminne eller använda en ny privat webbläsarsession med någon av de webbläsare som stöds i privat läge.

Om du vill testa ett scenario där användaren inte behöver ange ett användarnamn eller lösenord använder du något av följande steg:

- Logga in på

https://myapps.microsoft.com/contoso.onmicrosoft.com. Se till att antingen rensa webbläsarens cacheminne eller använda en ny privat webbläsarsession med någon av de webbläsare som stöds i privat läge. Ersättcontosomed ditt klientnamn. - Logga in

https://myapps.microsoft.com/contoso.compå i en ny privat webbläsarsession. Ersättcontoso.commed en verifierad domän (inte en federerad domän) i klientorganisationen.

Rulla över nycklar

I Aktivera funktionen skapar Microsoft Entra Anslut datorkonton (som representerar Microsoft Entra-ID) i alla Windows Server AD-skogar där du har aktiverat sömlös enkel inloggning. Mer information finns i Microsoft Entra sömlös enkel inloggning: Teknisk djupdykning.

Viktigt!

Kerberos-dekrypteringsnyckeln på ett datorkonto, om den läcker, kan användas för att generera Kerberos-biljetter för alla användare i dess Windows Server AD-skog. Skadliga aktörer kan sedan personifiera Microsoft Entra-inloggningar för komprometterade användare. Vi rekommenderar starkt att du regelbundet rullar över dessa Kerberos-dekrypteringsnycklar, eller minst en gång var 30:e dag.

Anvisningar om hur du rullar över nycklar finns i Sömlös enkel inloggning med Microsoft Entra: Vanliga frågor och svar.

Viktigt!

Du behöver inte göra det här steget direkt när du har aktiverat funktionen. Rulla över Kerberos-dekrypteringsnycklarna minst en gång var 30:e dag.

Nästa steg

- Teknisk djupdykning: Förstå hur funktionen sömlös enkel inloggning fungerar.

- Vanliga frågor och svar: Få svar på vanliga frågor om sömlös enkel inloggning.

- Felsökning: Lär dig hur du löser vanliga problem med funktionen sömlös enkel inloggning.

- UserVoice: Använd Microsoft Entra-forumet för att skicka nya funktionsförfrågningar.