Migrera från federation till molnautentisering

I den här artikeln får du lära dig hur du distribuerar molnanvändarautentisering med antingen Microsoft Entra Password hash-synkronisering (PHS) eller direktautentisering (PTA). Vi presenterar användningsfallet för att flytta från Active Directory Federation Services (AD FS) (AD FS) till molnautentiseringsmetoder, men vägledningen gäller även i stort för andra lokala system.

Innan du fortsätter rekommenderar vi att du läser vår guide om hur du väljer rätt autentiseringsmetod och jämför de metoder som passar bäst för din organisation.

Vi rekommenderar att du använder PHS för molnautentisering.

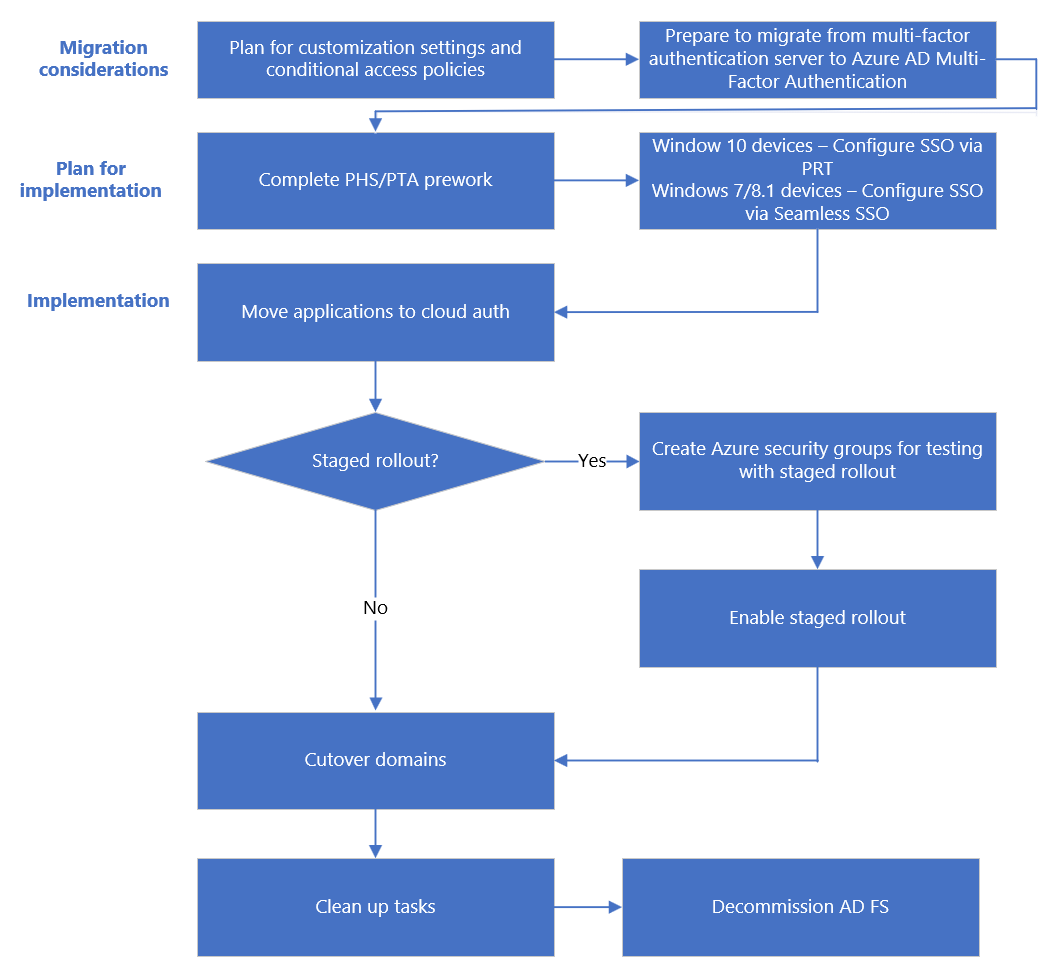

Stegvis distribution

Stegvis distribution är ett bra sätt att selektivt testa grupper av användare med molnautentiseringsfunktioner som Microsoft Entra multifaktorautentisering, villkorsstyrd åtkomst, identitetsskydd för läckta autentiseringsuppgifter, identitetsstyrning och andra innan du skär över dina domäner.

Se implementeringsplanen för stegvis distribution för att förstå de scenarier som stöds och som inte stöds. Vi rekommenderar att du använder stegvis distribution för att testa innan du skär över domäner.

Migreringsprocessflöde

Förutsättningar

Innan du påbörjar migreringen bör du se till att du uppfyller dessa krav.

Roller som krävs

För stegvis distribution måste du vara hybrididentitetsadministratör i din klientorganisation.

Stega upp Microsoft Entra Anslut server

Installera Microsoft Entra Anslut (Microsoft Entra Anslut) eller uppgradera till den senaste versionen. När du ökar Microsoft Entra-Anslut-servern minskar tiden att migrera från AD FS till molnautentiseringsmetoderna från potentiellt timmar till minuter.

Dokumentera aktuella federationsinställningar

Du hittar dina aktuella federationsinställningar genom att köra Get-MgDomainFederationConfiguration.

Get-MgDomainFederationConfiguration - DomainID yourdomain.com

Kontrollera alla inställningar som kan ha anpassats för federationsdesignen och distributionsdokumentationen. Mer specifikt letar du efter anpassningar i PreferredAuthenticationProtocol, federatedIdpMfaBehavior, SupportsMfa (om federatedIdpMfaBehavior inte har angetts) och PromptLoginBehavior.

Säkerhetskopiera federationsinställningar

Även om den här distributionen inte ändrar några andra förlitande parter i AD FS-servergruppen kan du säkerhetskopiera inställningarna:

Använd snabbåterställningsverktyget för Microsoft AD FS för att återställa en befintlig servergrupp eller skapa en ny servergrupp.

Exportera förlitande partförtroende för Microsoft 365 Identity Platform och eventuella associerade anpassade anspråksregler som du lade till med hjälp av följande PowerShell-exempel:

(Get-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform") | Export-CliXML "C:\temp\O365-RelyingPartyTrust.xml"

Planera projektet

När teknikprojekt misslyckas beror det vanligtvis på felaktiga förväntningar på påverkan, resultat och ansvarsområden. För att undvika dessa fallgropar bör du se till att du engagerar rätt intressenter och att intressenternas roller i projektet är väl förstådda.

Planera kommunikation

När du har migrerat till molnautentisering kan användaren logga in för åtkomst till Microsoft 365 och andra resurser som autentiseras via Ändringar i Microsoft Entra-ID. Användare som befinner sig utanför nätverket ser bara inloggningssidan för Microsoft Entra.

Kommunicera proaktivt med dina användare hur deras upplevelse ändras, när den ändras och hur de får support om de får problem.

Planera underhållsfönstret

Moderna autentiseringsklienter (Office 2016- och Office 2013-, iOS- och Android-appar) använder en giltig uppdateringstoken för att hämta nya åtkomsttoken för fortsatt åtkomst till resurser i stället för att återgå till AD FS. Dessa klienter är immuna mot eventuella lösenordsprompter till följd av domänkonverteringsprocessen. Klienterna fortsätter att fungera utan extra konfiguration.

Kommentar

När du migrerar från federerad till molnautentisering kan det ta upp till 60 minuter att konvertera domänen från federerad till hanterad. Under den här processen kanske användarna inte uppmanas att ange autentiseringsuppgifter för nya inloggningar till administrationscentret för Microsoft Entra eller andra webbläsarbaserade program som skyddas med Microsoft Entra-ID. Vi rekommenderar att du tar med den här fördröjningen i underhållsfönstret.

Planera för återställning

Dricks

Överväg att planera snabb användning av domäner under kontorstid vid återställningskrav.

Om du vill planera för återställning använder du de dokumenterade aktuella federationsinställningarna och kontrollerar dokumentationen om federationsdesign och distribution.

Återställningsprocessen bör omfatta konvertering av hanterade domäner till federerade domäner med hjälp av cmdleten New-MgDomainFederationConfiguration . Om det behövs konfigurerar du extra anspråksregler.

Överväganden vid migrering

Här är viktiga migreringsöverväganden.

Planera för anpassningsinställningar

Den onload.js filen kan inte dupliceras i Microsoft Entra-ID. Om din AD FS-instans är kraftigt anpassad och förlitar sig på specifika anpassningsinställningar i filen onload.js kontrollerar du om Microsoft Entra-ID kan uppfylla dina aktuella anpassningskrav och planera i enlighet med detta. Förmedla dessa kommande ändringar till dina användare.

Inloggning

Du kan inte anpassa Microsoft Entra-inloggningen. Oavsett hur dina användare loggade in tidigare behöver du ett fullständigt domännamn som UPN (User Principal Name) eller e-post för att logga in på Microsoft Entra-ID.

Organisationsanpassning

Du kan anpassa inloggningssidan för Microsoft Entra. Vissa visuella ändringar från AD FS på inloggningssidor bör förväntas efter konverteringen.

Kommentar

Organisationsanpassning är inte tillgängligt i kostnadsfria Microsoft Entra-ID-licenser om du inte har en Microsoft 365-licens.

Planera för principer för villkorsstyrd åtkomst

Utvärdera om du för närvarande använder villkorsstyrd åtkomst för autentisering eller om du använder principer för åtkomstkontroll i AD FS.

Överväg att ersätta AD FS-åtkomstkontrollprinciper med motsvarande principer för villkorsstyrd åtkomst i Microsoft Entra och Exchange Online-klientåtkomstregler. Du kan använda antingen Microsoft Entra-ID eller lokala grupper för villkorlig åtkomst.

Inaktivera äldre autentisering – På grund av den ökade risken för äldre autentiseringsprotokoll skapar du en princip för villkorsstyrd åtkomst för att blockera äldre autentisering.

Planera stöd för MFA

För federerade domäner kan MFA framtvingas av villkorsstyrd åtkomst i Microsoft Entra eller av den lokala federationsprovidern. Du kan aktivera skydd för att förhindra att Microsoft Entra multifaktorautentisering kringgås genom att konfigurera säkerhetsinställningen federatedIdpMfaBehavior. Aktivera skyddet för en federerad domän i din Microsoft Entra-klientorganisation. Kontrollera att Microsoft Entra multifaktorautentisering alltid utförs när en federerad användare får åtkomst till ett program som styrs av en princip för villkorsstyrd åtkomst som kräver MFA. Detta inkluderar att utföra Microsoft Entra multifaktorautentisering även när federerad identitetsprovider har utfärdat federerade tokenanspråk som lokala MFA har utförts. Att framtvinga Multifaktorautentisering i Microsoft Entra varje gång garanterar att en dålig aktör inte kan kringgå Microsoft Entra multifaktorautentisering genom att imitera att identitetsprovidern redan har utfört MFA och rekommenderas starkt om du inte utför MFA för dina federerade användare med hjälp av en MFA-provider från tredje part.

I följande tabell förklaras beteendet för varje alternativ. Mer information finns i federatedIdpMfaBehavior.

| Värde | beskrivning |

|---|---|

| acceptIfMfaDoneByFederatedIdp | Microsoft Entra ID accepterar MFA som den federerade identitetsprovidern utför. Om den federerade identitetsprovidern inte utförde MFA utför Microsoft Entra ID MFA. |

| enforceMfaByFederatedIdp | Microsoft Entra ID accepterar MFA som den federerade identitetsprovidern utför. Om den federerade identitetsprovidern inte utförde MFA omdirigeras begäran till den federerade identitetsprovidern för att utföra MFA. |

| rejectMfaByFederatedIdp | Microsoft Entra ID utför alltid MFA och avvisar MFA som federerad identitetsprovider utför. |

Inställningen federatedIdpMfaBehavior är en utvecklad version av egenskapen SupportsMfa för Set-MsolDomainFederation Inställningar MSOnline v1 PowerShell-cmdlet.

För domäner som redan har angett egenskapen SupportsMfa avgör dessa regler hur federatedIdpMfaBehavior och SupportsMfa fungerar tillsammans:

- Växling mellan federatedIdpMfaBehavior och SupportsMfa stöds inte.

- När egenskapen federatedIdpMfaBehavior har angetts ignorerar Microsoft Entra ID inställningen SupportsMfa .

- Om egenskapen federatedIdpMfaBehavior aldrig har angetts fortsätter Microsoft Entra ID att respektera inställningen SupportsMfa.

- Om varken federatedIdpMfaBehavior eller SupportsMfa har angetts

acceptIfMfaDoneByFederatedIdp, är Microsoft Entra ID som standard beteende.

Du kan kontrollera statusen för skyddet genom att köra Get-MgDomainFederationConfiguration:

Get-MgDomainFederationConfiguration -DomainId yourdomain.com

Planera för implementering

Det här avsnittet innehåller förarbete innan du byter inloggningsmetod och konverterar domänerna.

Skapa nödvändiga grupper för stegvis distribution

Om du inte använder stegvis distribution hoppar du över det här steget.

Skapa grupper för stegvis distribution och även för principer för villkorsstyrd åtkomst om du väljer att lägga till dem.

Vi rekommenderar att du använder en grupp som styrs i Microsoft Entra-ID, även kallat en molnbaserad grupp. Du kan använda Microsoft Entra-säkerhetsgrupper eller Microsoft 365-grupper för att både flytta användare till MFA och för principer för villkorsstyrd åtkomst. Mer information finns i skapa en Microsoft Entra-säkerhetsgrupp och den här översikten över Microsoft 365-grupper för administratörer.

Medlemmarna i en grupp aktiveras automatiskt för stegvis distribution. Kapslade och dynamiska grupper stöds inte för stegvis distribution.

Förarbete för enkel inloggning

Den version av enkel inloggning som du använder är beroende av enhetens operativsystem och kopplingstillstånd.

För Windows 10, Windows Server 2016 och senare versioner rekommenderar vi att du använder enkel inloggning via primär uppdateringstoken (PRT) med Microsoft Entra-anslutna enheter, Microsoft Entra Hybrid-anslutna enheter och Microsoft Entra-registrerade enheter.

För macOS- och iOS-enheter rekommenderar vi att du använder enkel inloggning via Microsoft Enterprise SSO-plugin-programmet för Apple-enheter. Den här funktionen kräver att dina Apple-enheter hanteras av en MDM. Om du använder Intune som mdm följer du distributionsguiden för Microsoft Enterprise SSO-plugin-programmet för Apple Intune. Om du använder en annan MDM följer du jamf Pro/allmän MDM-distributionsguide.

För Windows 7- och 8.1-enheter rekommenderar vi att du använder sömlös enkel inloggning med domänansluten för att registrera datorn i Microsoft Entra-ID. Du behöver inte synkronisera dessa konton som du gör för Windows 10-enheter. Du måste dock slutföra det här förarbetet för sömlös enkel inloggning med Hjälp av PowerShell.

Förarbete för PHS och PTA

Beroende på valet av inloggningsmetod slutför du förarbetet för PHS eller PTA.

Implementera din -lösning

Slutligen växlar du inloggningsmetoden till PHS eller PTA som planerat och konverterar domänerna från federation till molnautentisering.

Använda stegvis distribution

Om du använder stegvis distribution följer du stegen i länkarna nedan:

Aktivera stegvis distribution av en specifik funktion i din klientorganisation.

När testningen är klar konverterar du domäner från federerade för att hanteras.

Utan mellanlagrad distribution

Du har två alternativ för att aktivera den här ändringen:

Alternativ A: Växla med Microsoft Entra Anslut.

Tillgängligt om du först konfigurerade din AD FS/ping-federerade miljö med hjälp av Microsoft Entra Anslut.

Alternativ B: Växla med Microsoft Entra Anslut och PowerShell

Tillgänglig om du inte först konfigurerade dina federerade domäner med hjälp av Microsoft Entra Anslut eller om du använder federationstjänster från tredje part.

Om du vill välja något av de här alternativen måste du veta vilka dina aktuella inställningar är.

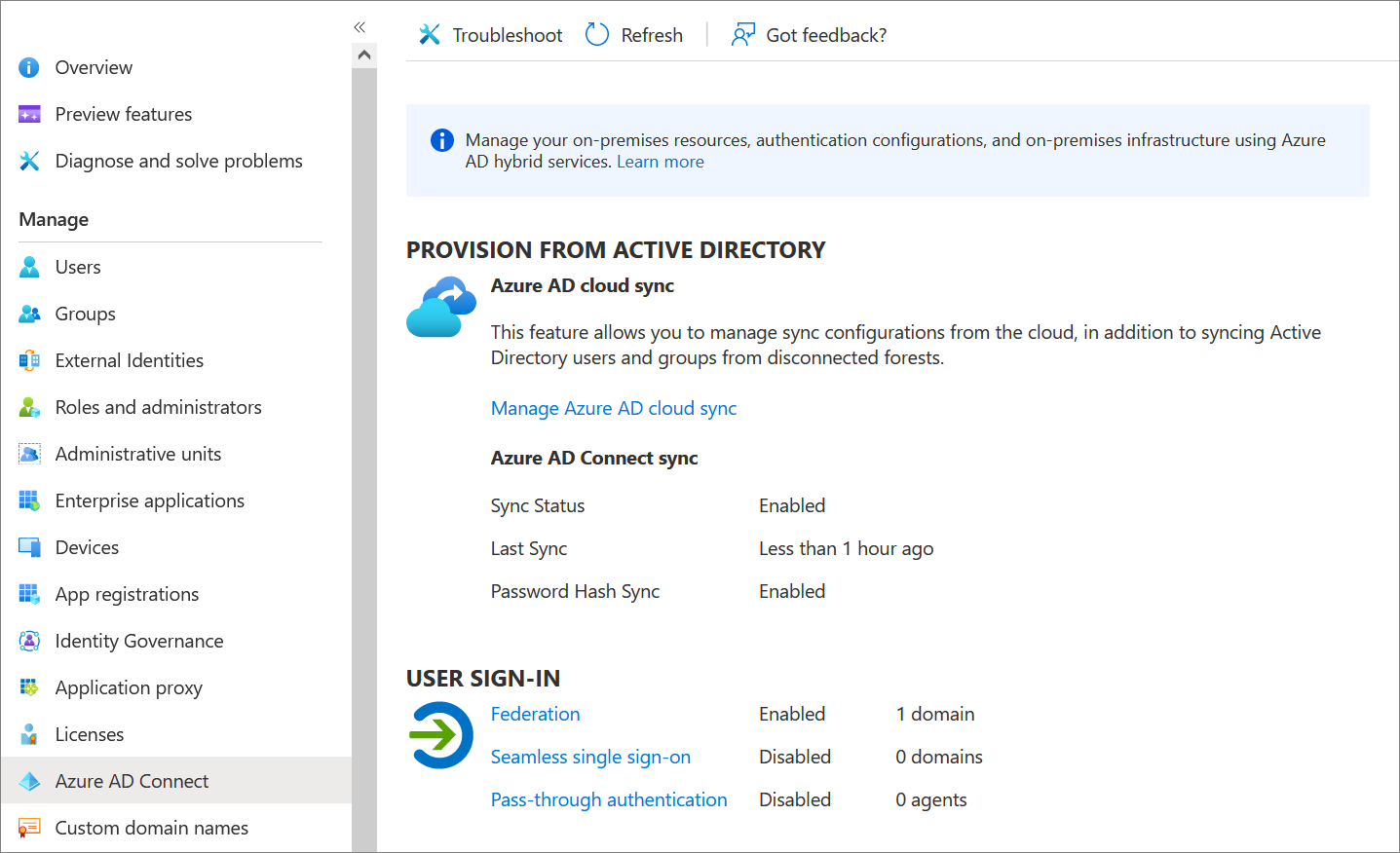

Verifiera aktuella Inställningar för Microsoft Entra Anslut

- Logga in på administrationscentret för Microsoft Entra som minst en hybridadministratör.

- Bläddra till Identity>Hybrid Management>Microsoft Entra Anslut> Cloud-synkronisering.

- Kontrollera inställningarna för USER SIGN_IN enligt det här diagrammet:

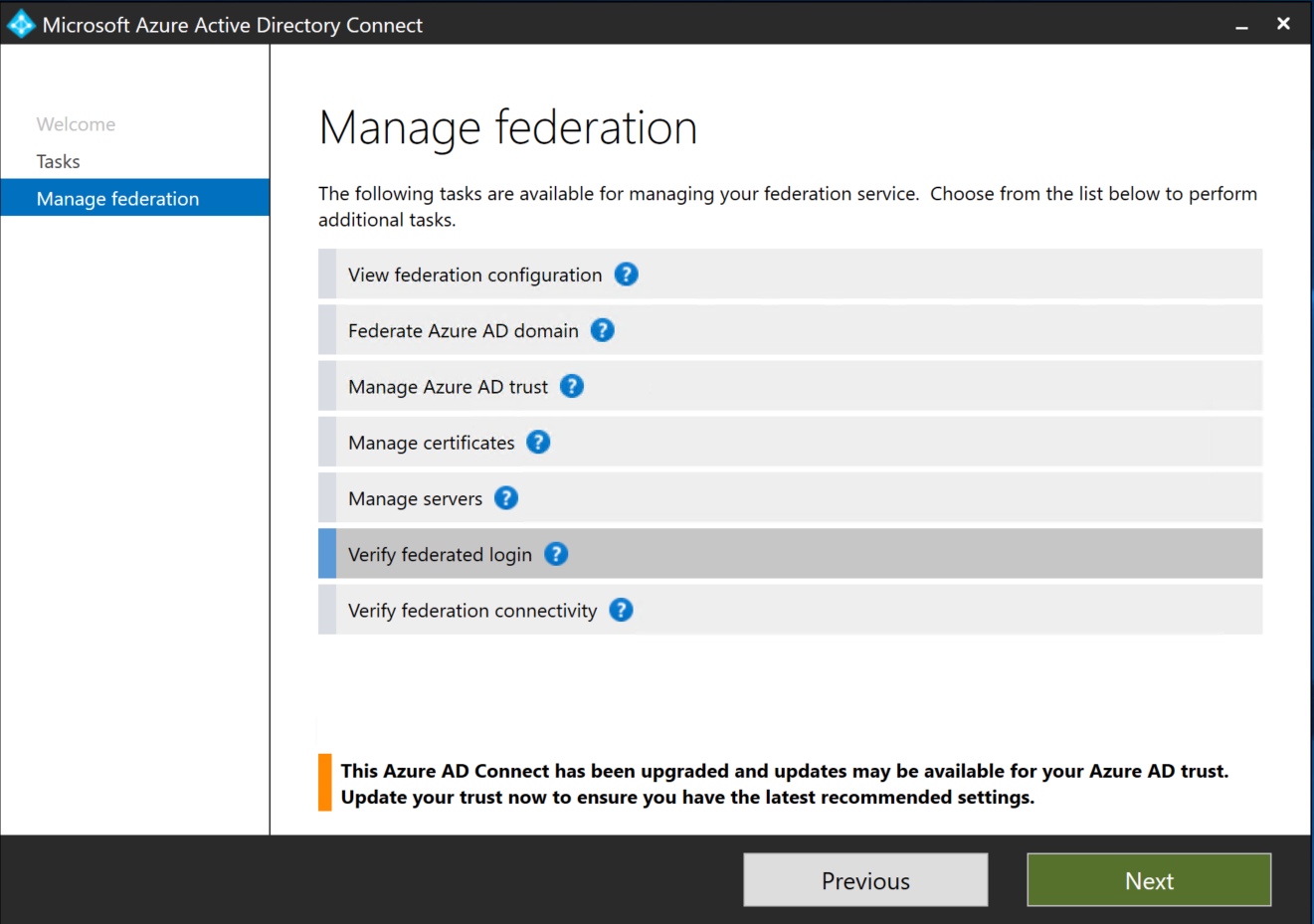

Så här kontrollerar du hur federationen har konfigurerats:

Öppna Microsoft Entra Anslut på Microsoft Entra Anslut-servern och välj Konfigurera.

Under Ytterligare uppgiftshanteringsfederation >väljer du Visa federationskonfiguration.

Om AD FS-konfigurationen visas i det här avsnittet kan du på ett säkert sätt anta att AD FS ursprungligen konfigurerades med hjälp av Microsoft Entra Anslut. Se bilden nedan som ett exempel på

Om AD FS inte visas i de aktuella inställningarna måste du manuellt konvertera dina domäner från federerad identitet till hanterad identitet med hjälp av PowerShell.

Alternativ A

Växla från federation till den nya inloggningsmetoden med hjälp av Microsoft Entra Anslut

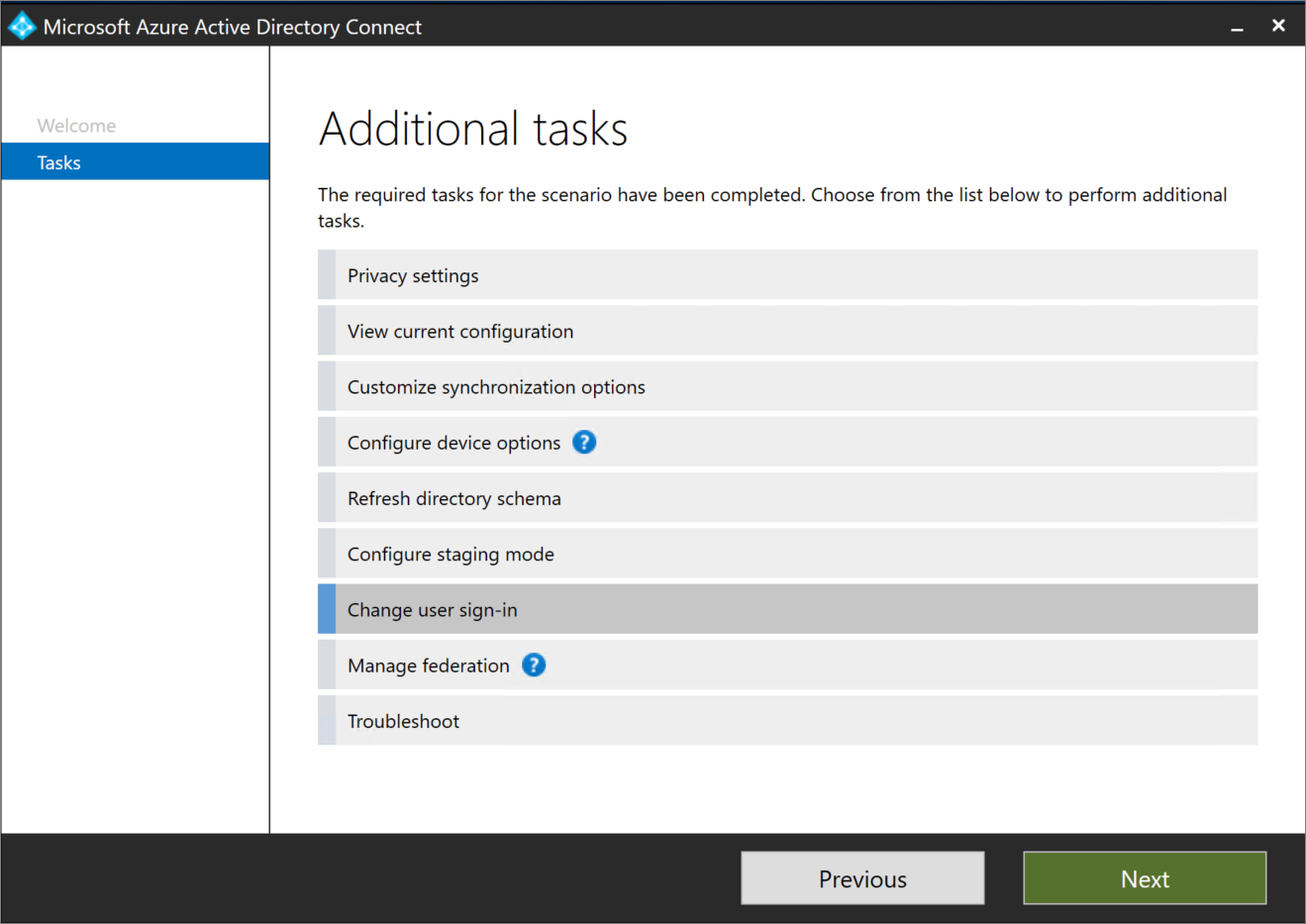

Öppna Microsoft Entra Anslut på Microsoft Entra Anslut-servern och välj Konfigurera.

Under Sidan Ytterligare uppgifter väljer du Ändra användarinloggning och väljer sedan Nästa.

På sidan Anslut till Microsoft Entra-ID anger du dina autentiseringsuppgifter för det globala administratörskontot.

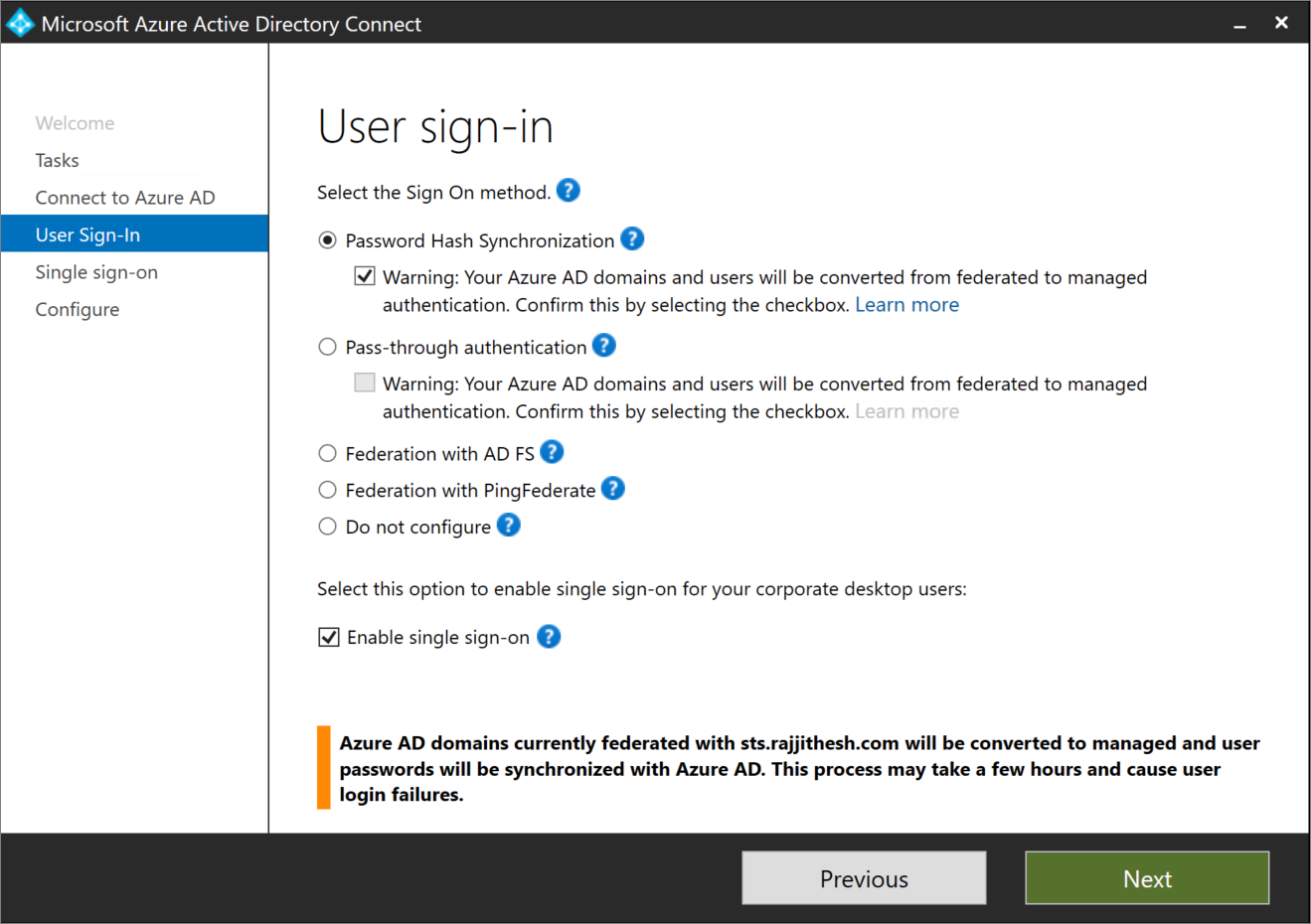

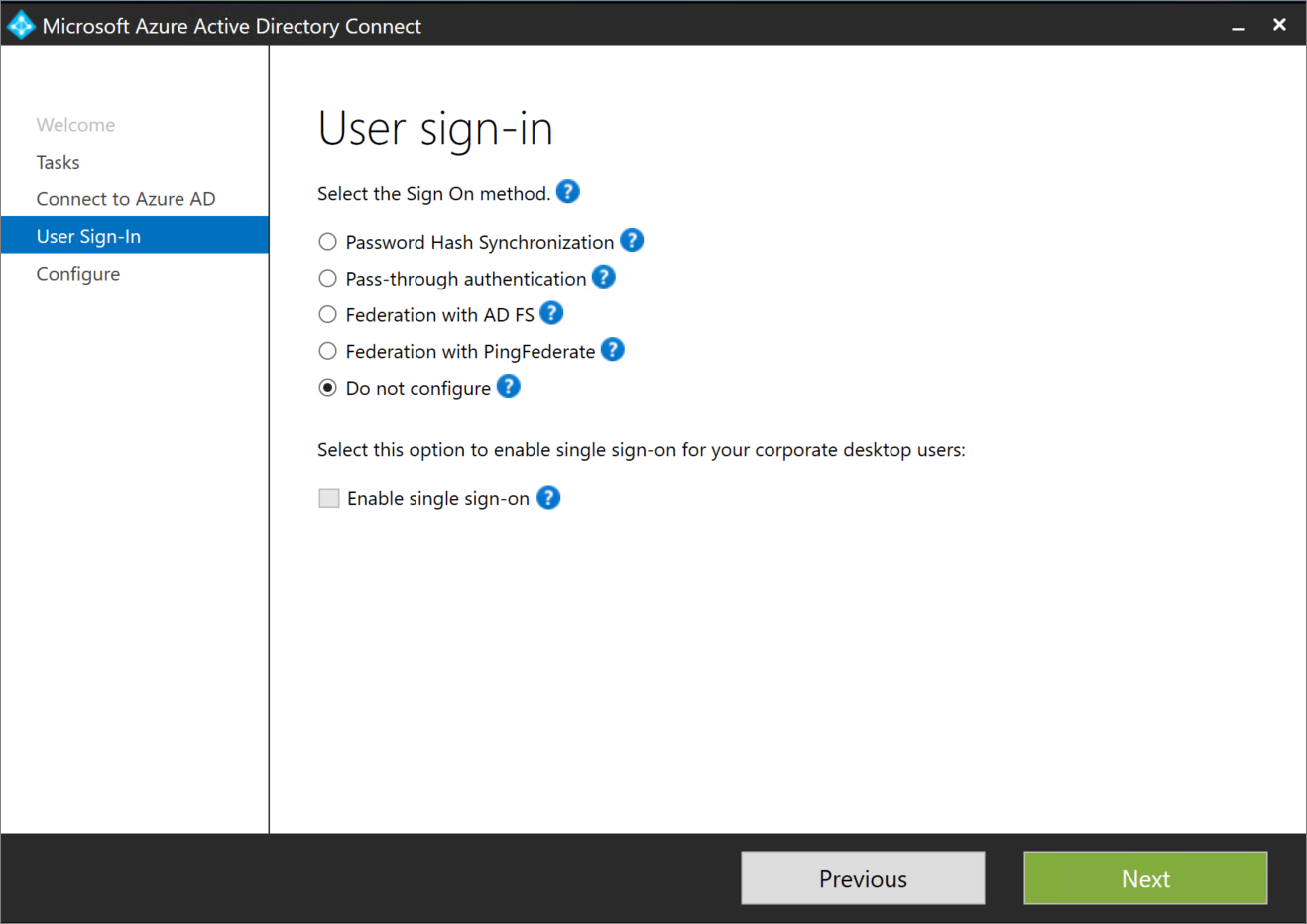

På inloggningssidan för användare:

Om du väljer alternativet För direktautentisering och om enkel inloggning behövs för Windows 7- och 8.1-enheter markerar du Aktivera enkel inloggning och väljer sedan Nästa.

Om du väljer knappen För synkronisering av lösenordshash ska du markera kryssrutan Konvertera inte användarkonton . Alternativet är inaktuellt. Om enkel inloggning behövs för Windows 7- och 8.1-enheter markerar du Aktivera enkel inloggning och väljer sedan Nästa.

Läs mer: Aktivera sömlös enkel inloggning med hjälp av PowerShell.

På sidan Aktivera enkel inloggning anger du autentiseringsuppgifterna för ett domänadministratörskonto och väljer sedan Nästa.

Autentiseringsuppgifter för domänadministratörskonto krävs för att aktivera sömlös enkel inloggning. Processen slutför följande åtgärder, som kräver dessa utökade behörigheter:

- Ett datorkonto med namnet AZUREADSSO (som representerar Microsoft Entra-ID) skapas i din lokal Active Directory-instans.

- Datorkontots Kerberos-dekrypteringsnyckel delas på ett säkert sätt med Microsoft Entra-ID.

- Två Kerberos-tjänsthuvudnamn (SPN) skapas för att representera två URL:er som används vid Microsoft Entra-inloggning.

Autentiseringsuppgifterna för domänadministratören lagras inte i Microsoft Entra Anslut eller Microsoft Entra-ID och tas bort när processen är klar. De används för att aktivera den här funktionen.

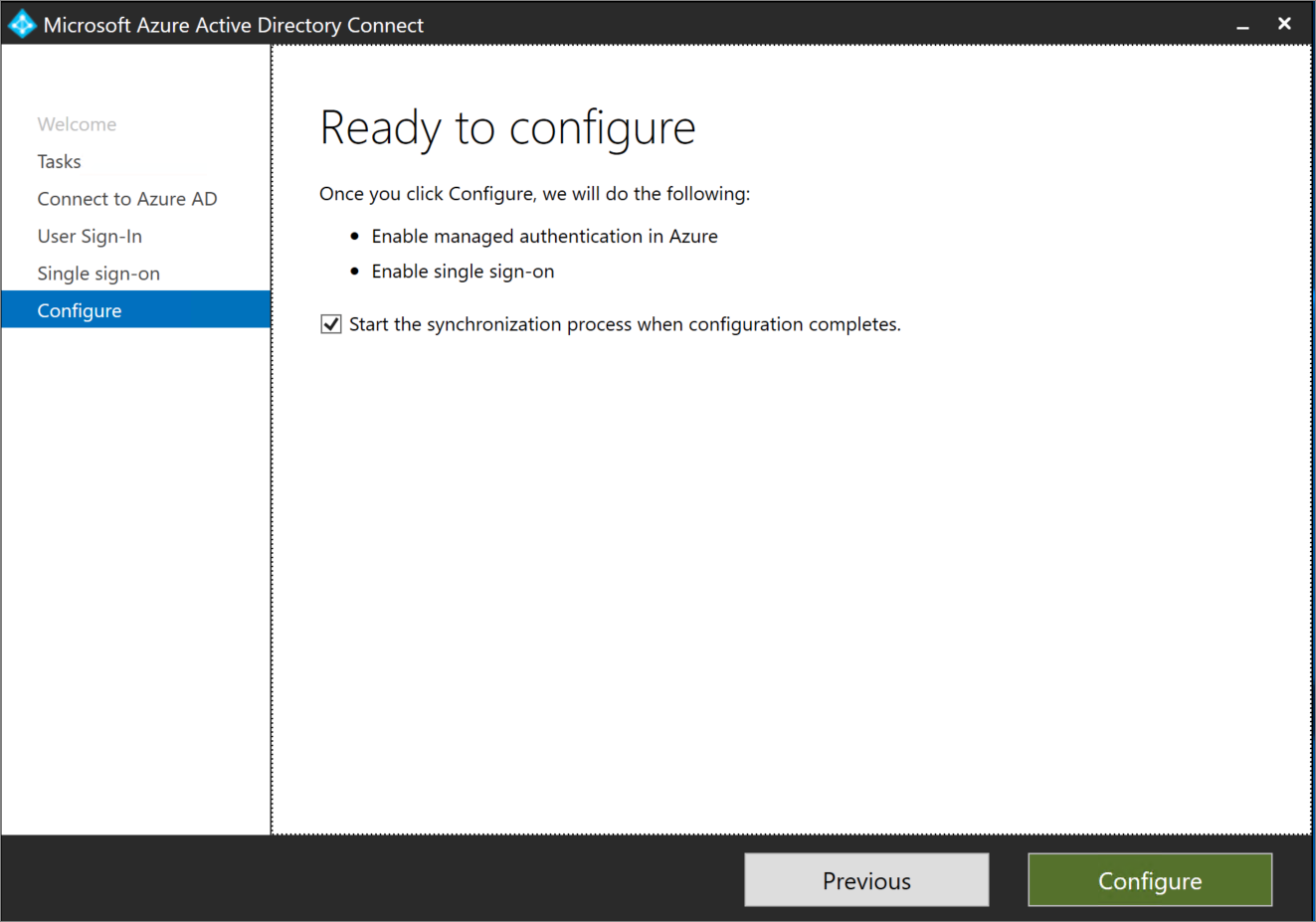

På sidan Redo att konfigurera kontrollerar du att kryssrutan Starta synkroniseringsprocessen när konfigurationen är klar är markerad. Välj sedan Konfigurera.

Viktigt!

Nu ändras alla dina federerade domäner till hanterad autentisering. Den valda användarinloggningsmetoden är den nya autentiseringsmetoden.

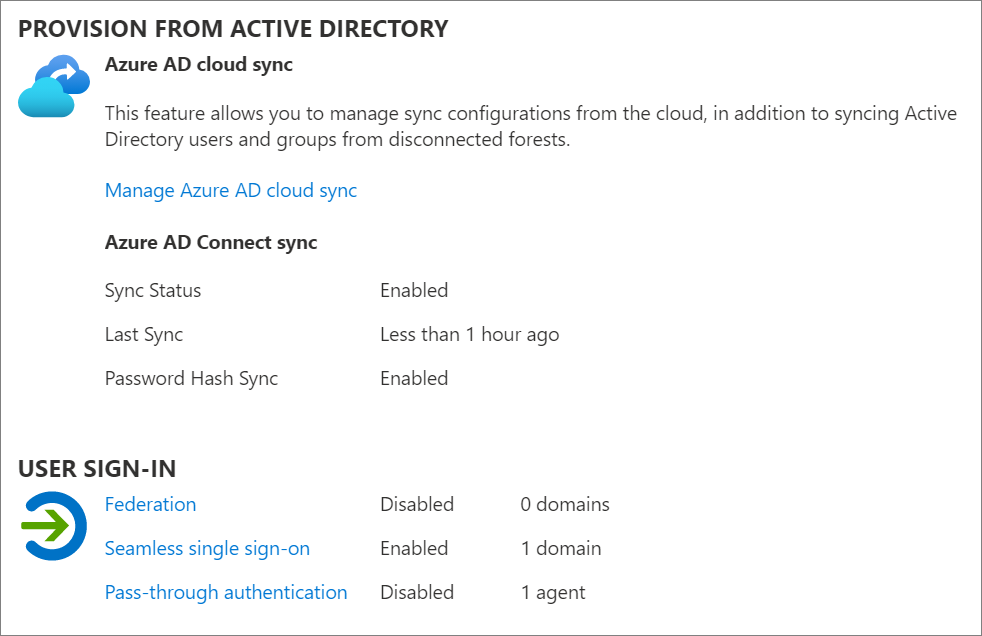

I administrationscentret för Microsoft Entra väljer du Microsoft Entra-ID och sedan Microsoft Entra Anslut.

Kontrollera följande inställningar:

- Federationen är inställd på Inaktiverad.

- Sömlös enkel inloggning är inställt på Aktiverad.

- Synkronisering av lösenordshash är inställt på Aktiverad.

Om du byter till PTA följer du nästa steg.

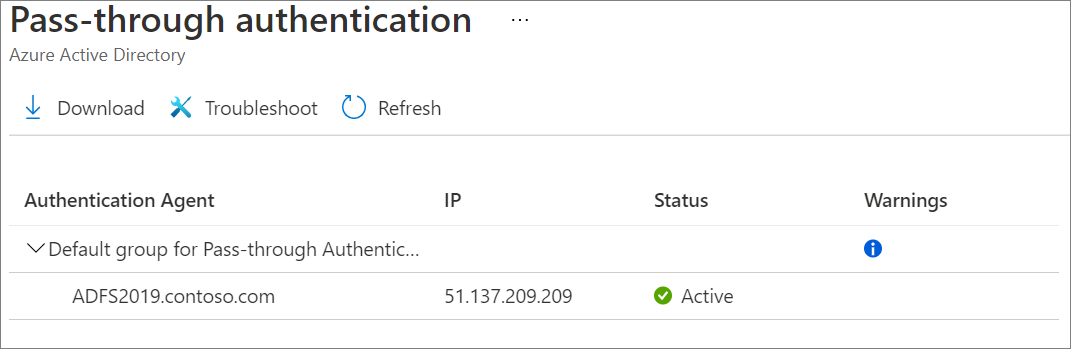

Distribuera fler autentiseringsagenter för PTA

Kommentar

PTA kräver distribution av lätta agenter på Microsoft Entra Anslut-servern och på din lokala dator som kör Windows-servern. Om du vill minska svarstiden installerar du agenterna så nära dina Active Directory-domänkontrollanter som möjligt.

För de flesta kunder räcker det med två eller tre autentiseringsagenter för att ge hög tillgänglighet och den kapacitet som krävs. En klientorganisation kan ha högst 12 registrerade agenter. Den första agenten installeras alltid på själva Microsoft Entra-Anslut-servern. Mer information om agentbegränsningar och alternativ för agentdistribution finns i Microsoft Entra-direktautentisering: Aktuella begränsningar.

Välj Direktautentisering.

På sidan Direktautentisering väljer du knappen Ladda ned .

På sidan Ladda ned agent väljer du Acceptera villkor och download.f

Fler autentiseringsagenter börjar laddas ned. Installera den sekundära autentiseringsagenten på en domänansluten server.

Kör installationen av autentiseringsagenten. Under installationen måste du ange autentiseringsuppgifterna för ett globalt administratörskonto.

När autentiseringsagenten har installerats kan du gå tillbaka till PTA-hälsosidan för att kontrollera statusen för fler agenter.

Alternativ B

Växla från federation till den nya inloggningsmetoden med hjälp av Microsoft Entra Anslut och PowerShell

Tillgänglig om du inte först konfigurerade dina federerade domäner med hjälp av Microsoft Entra Anslut eller om du använder federationstjänster från tredje part.

Följ stegen 1–5 i Alternativ A på Microsoft Entra-Anslut-servern. Observera att alternativet Konfigurera inte är förmarkerat på sidan Användarinloggning.

I administrationscentret för Microsoft Entra väljer du Microsoft Entra-ID och sedan Microsoft Entra Anslut.

Kontrollera följande inställningar:

Federationen är inställd på Aktiverad.

Sömlös enkel inloggning är inställt på Inaktiverad.

Synkronisering av lösenordshash är inställt på Aktiverad.

Om endast PTA utförs följer du de här stegen för att installera fler PTA-agentservrar.

I administrationscentret för Microsoft Entra väljer du Microsoft Entra-ID och sedan Microsoft Entra Anslut.

Välj Direktautentisering. Kontrollera att statusen är Aktiv.

Om autentiseringsagenten inte är aktiv slutför du de här felsökningsstegen innan du fortsätter med domänkonverteringsprocessen i nästa steg. Du riskerar att orsaka ett autentiseringsfel om du konverterar dina domäner innan du verifierar att pta-agenterna har installerats och att deras status är Aktiv i administrationscentret för Microsoft Entra.

Konvertera domäner från federerade till hanterade

I det här läget är federerad autentisering fortfarande aktiv och fungerar för dina domäner. Om du vill fortsätta med distributionen måste du konvertera varje domän från federerad identitet till hanterad identitet.

Viktigt!

Du behöver inte konvertera alla domäner samtidigt. Du kan välja att börja med en testdomän i produktionsklientorganisationen eller börja med din domän som har det lägsta antalet användare.

Slutför konverteringen med hjälp av Microsoft Graph PowerShell SDK:

I PowerShell loggar du in på Microsoft Entra-ID med hjälp av ett globalt administratörskonto.

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Om du vill konvertera den första domänen kör du följande kommando:

Update-MgDomain -DomainId <domain name> -AuthenticationType "Managed"I administrationscentret för Microsoft Entra väljer du Microsoft Entra ID > Microsoft Entra Anslut.

Kontrollera att domänen har konverterats till hanterad genom att köra kommandot nedan. Autentiseringstypen ska vara inställd på hanterad.

Get-MgDomain -DomainId yourdomain.com

Slutför migreringen

Slutför följande uppgifter för att verifiera registreringsmetoden och slutföra konverteringsprocessen.

Testa den nya inloggningsmetoden

När din klientorganisation använde federerad identitet omdirigerades användarna från Microsoft Entra-inloggningssidan till DIN AD FS-miljö. Nu när klientorganisationen har konfigurerats för att använda den nya inloggningsmetoden i stället för federerad autentisering omdirigeras inte användarna till AD FS.

I stället loggar användarna in direkt på inloggningssidan för Microsoft Entra.

Följ stegen i den här länken – Verifiera inloggning med PHS/PTA och sömlös enkel inloggning (där det behövs)

Ta bort en användare från mellanlagrad distribution

Om du använde stegvis distribution bör du komma ihåg att inaktivera de mellanlagrade distributionsfunktionerna när du är klar med att skära över.

Om du vill inaktivera den mellanlagrade distributionsfunktionen skjuter du tillbaka kontrollen till Av.

Sync UserPrincipalName-uppdateringar

Tidigare blockeras uppdateringar av attributet UserPrincipalName , som använder synkroniseringstjänsten från den lokala miljön, såvida inte båda dessa villkor är sanna:

- Användaren finns i en hanterad (icke-verifierad) identitetsdomän.

- Användaren har inte tilldelats någon licens.

Information om hur du verifierar eller aktiverar den här funktionen finns i Synkronisera userPrincipalName-uppdateringar.

Hantera implementeringen

Rulla över den sömlösa SSO Kerberos-dekrypteringsnyckeln

Vi rekommenderar att du rullar över Kerberos-dekrypteringsnyckeln minst var 30:e dag så att den överensstämmer med hur Active Directory-domänmedlemmar skickar lösenordsändringar. Det finns ingen associerad enhet som är ansluten till azureadsso-datorkontoobjektet, så du måste utföra återställningen manuellt.

Se Vanliga frågor och svar Hur gör jag för att rulla över Kerberos-dekrypteringsnyckeln för azureadsso-datorkontot?.

Övervakning och loggning

Övervaka servrarna som kör autentiseringsagenterna för att upprätthålla lösningens tillgänglighet. Förutom allmänna serverprestandaräknare exponerar autentiseringsagenterna prestandaobjekt som kan hjälpa dig att förstå autentiseringsstatistik och fel.

Autentiseringsagenter loggar åtgärder till Windows-händelseloggar som finns under program- och tjänstloggar. Du kan också aktivera loggning för felsökning.

För att bekräfta de olika åtgärder som utförs vid stegvis distribution kan du granska händelser för PHS, PTA eller sömlös enkel inloggning.

Felsöka

Supportteamet bör förstå hur du felsöker eventuella autentiseringsproblem som uppstår under eller efter ändringen från federation till hanterad. Använd följande felsökningsdokumentation för att hjälpa supportteamet att bekanta sig med de vanliga felsökningsstegen och lämpliga åtgärder som kan hjälpa dig att isolera och lösa problemet.

Inaktivera AD FS-infrastruktur

Migrera appautentisering från AD FS till Microsoft Entra-ID

Migrering kräver att du utvärderar hur programmet konfigureras lokalt och sedan mappas konfigurationen till Microsoft Entra-ID.

Om du planerar att fortsätta använda AD FS med lokala & SaaS-program med SAML/WS-FED eller Oauth-protokollet använder du både AD FS och Microsoft Entra-ID när du har konverterat domänerna för användarautentisering. I det här fallet kan du skydda dina lokala program och resurser med säker hybridåtkomst (SHA) via Microsoft Entra-programproxy eller någon av Microsoft Entra ID-partnerintegreringar. Med hjälp av Programproxy eller någon av våra partner kan du ge säker fjärråtkomst till dina lokala program. Användarna kan enkelt ansluta till sina program från valfri enhet efter en enkel inloggning.

Du kan flytta SaaS-program som för närvarande är federerade med ADFS till Microsoft Entra-ID. Konfigurera om för att autentisera med Microsoft Entra-ID antingen via en inbyggd anslutningsapp från Azure App-galleriet eller genom att registrera programmet i Microsoft Entra-ID.

Mer information finns i Flytta programautentisering från Active Directory Federation Services (AD FS) till Microsoft Entra-ID.

Ta bort förtroende för förlitande part

Om du har Microsoft Entra Anslut Health kan du övervaka användningen från administrationscentret för Microsoft Entra. Om användningen inte visar någon ny autentiseringsreq och du verifierar att alla användare och klienter har autentiserats via Microsoft Entra-ID är det säkert att ta bort det förlitande Microsoft 365-partförtroendet.

Om du inte använder AD FS för andra ändamål (dvs. för andra förlitande partförtroenden) kan du inaktivera AD FS just nu.

Ta bort AD FS

En fullständig lista över åtgärder som ska utföras för att helt ta bort AD FS från miljön finns i inaktiverad Active Directory Federation Services (AD FS) (AD FS).