Riskbaserade åtkomstprinciper

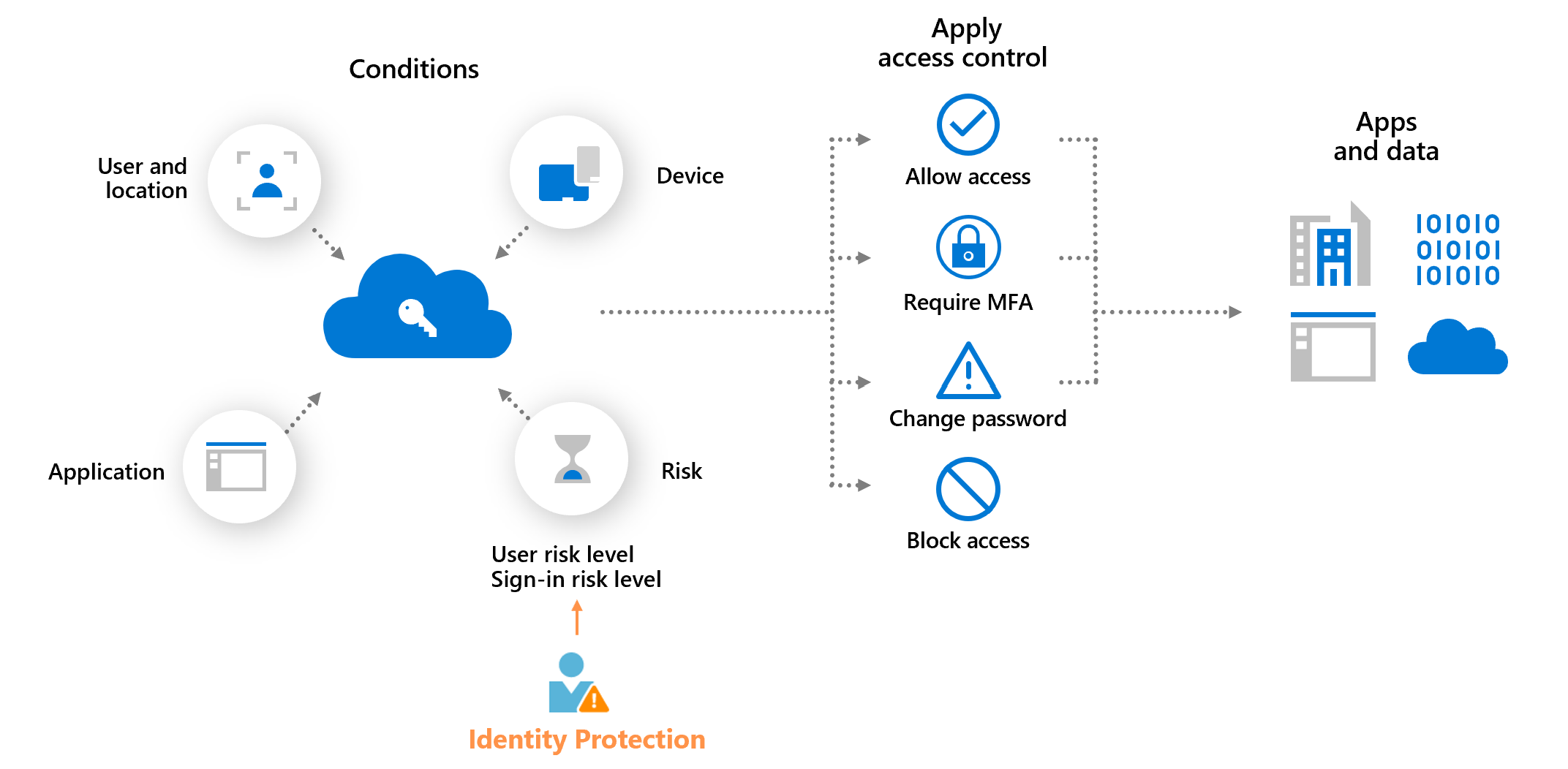

Principer för åtkomstkontroll kan tillämpas för att skydda organisationer när en inloggning eller användare identifieras vara i riskzonen. Sådana principer kallas riskbaserade principer.

Villkorsstyrd åtkomst i Microsoft Entra erbjuder två riskvillkor som drivs av Microsoft Entra ID Protection-signaler: inloggningsrisk och användarrisk. Organisationer kan skapa riskbaserade principer för villkorsstyrd åtkomst genom att konfigurera dessa två riskvillkor och välja en metod för åtkomstkontroll. Under varje inloggning skickar ID Protection de identifierade risknivåerna till villkorsstyrd åtkomst och de riskbaserade principerna gäller om principvillkoren uppfylls.

Du kan kräva multifaktorautentisering när inloggningsrisknivån är medelhög eller hög. Användarna uppmanas bara på den nivån.

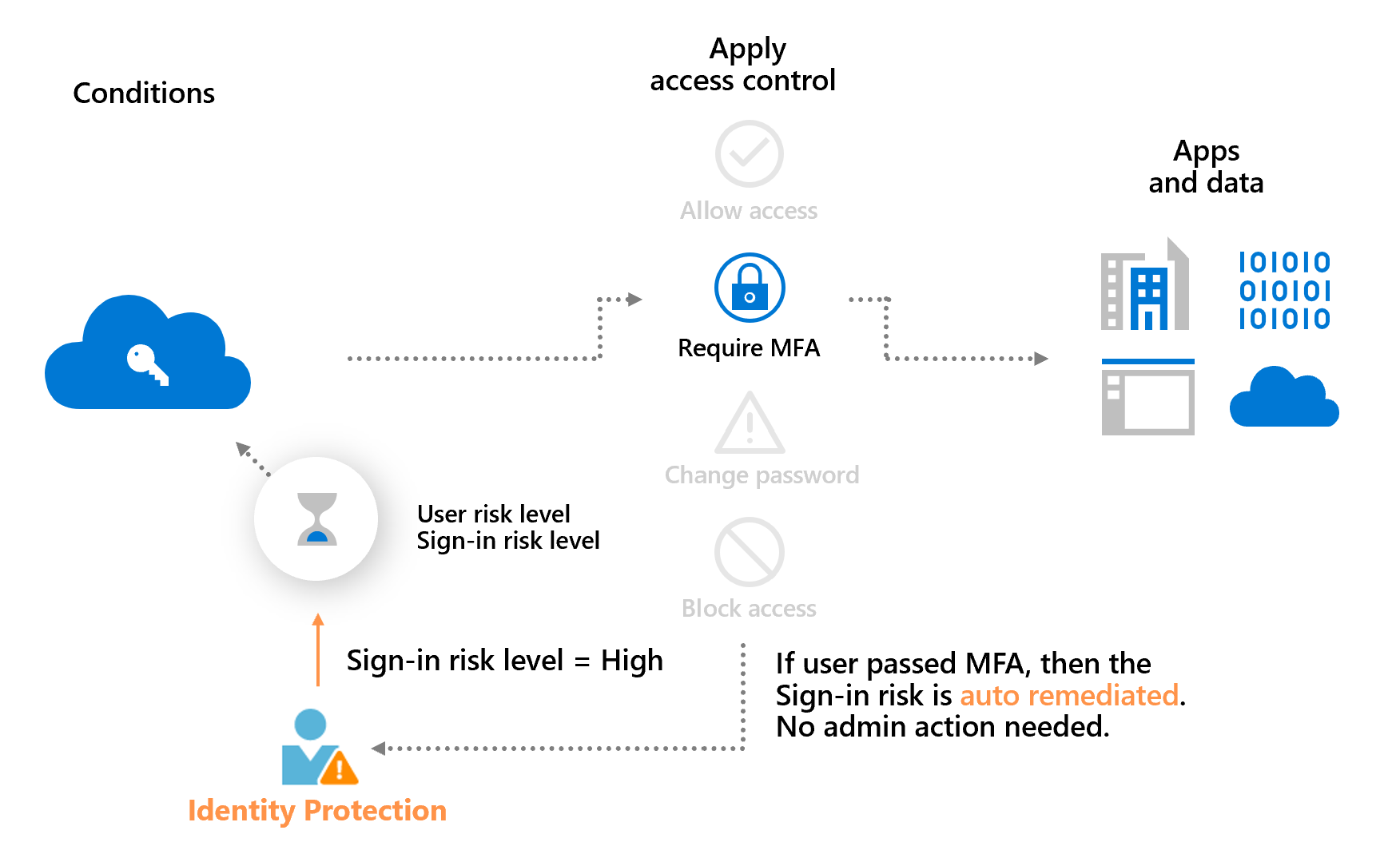

I föregående exempel visas också en stor fördel med en riskbaserad princip: automatisk riskreparation. När en användare har slutfört den nödvändiga åtkomstkontrollen, till exempel en säker lösenordsändring, åtgärdas risken. Inloggningssessionen och användarkontot är inte i fara och ingen åtgärd krävs från administratören.

Att tillåta användare att självreparera med hjälp av den här processen minskar avsevärt riskutredningen och reparationsbördan för administratörerna samtidigt som du skyddar dina organisationer från säkerhetskompromisser. Mer information om riskreparation finns i artikeln Åtgärda risker och avblockera användare.

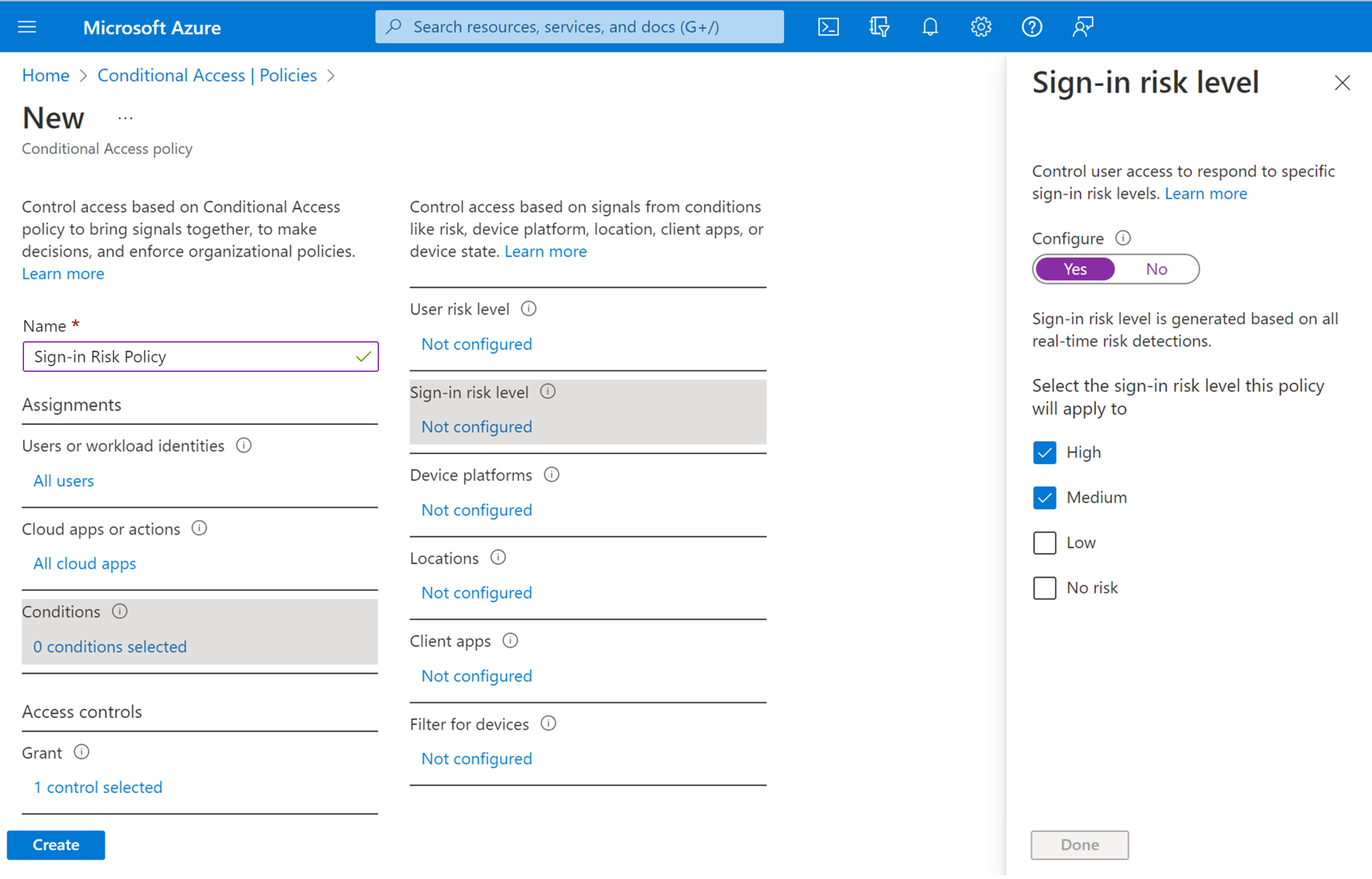

Riskbaserad princip för inloggning med villkorsstyrd åtkomst

Under varje inloggning analyserar ID Protection hundratals signaler i realtid och beräknar en risknivå för inloggning som representerar sannolikheten för att den angivna autentiseringsbegäran inte är auktoriserad. Den här risknivån skickas sedan till villkorlig åtkomst, där organisationens konfigurerade principer utvärderas. Administratörer kan konfigurera inloggningsriskbaserade principer för villkorsstyrd åtkomst för att framtvinga åtkomstkontroller baserat på inloggningsrisk, inklusive krav som:

- Blockera åtkomst

- Tillåt åtkomst

- Kräv multifaktorautentisering

Om risker identifieras vid en inloggning kan användarna utföra den åtkomstkontroll som krävs, till exempel multifaktorautentisering, för att självreparera och stänga den riskfyllda inloggningshändelsen för att förhindra onödigt brus för administratörer.

Kommentar

Användare måste tidigare ha registrerat sig för Microsoft Entra multifaktorautentisering innan de utlöser inloggningsriskprincipen.

Användarriskbaserad princip för villkorsstyrd åtkomst

ID Protection analyserar signaler om användarkonton och beräknar en riskpoäng baserat på sannolikheten att användaren komprometteras. Om en användare har riskfyllt inloggningsbeteende eller om deras autentiseringsuppgifter läcker använder ID Protection dessa signaler för att beräkna användarrisknivån. Administratörer kan konfigurera användarriskbaserade principer för villkorsstyrd åtkomst för att framtvinga åtkomstkontroller baserat på användarrisk, inklusive krav som:

- Blockera åtkomst.

- Tillåt åtkomst men kräver en säker lösenordsändring.

En säker lösenordsändring åtgärdar användarrisken och stänger den riskfyllda användarhändelsen för att förhindra onödigt brus för administratörer.

Migrera ID Protection-riskprinciper till villkorsstyrd åtkomst

Om du har den äldre användarriskprincipen eller inloggningsriskprincipen aktiverad i ID Protection (tidigare Identity Protection) bör du migrera dem till villkorlig åtkomst.

Varning

De äldre riskprinciperna som konfigurerats i Microsoft Entra ID Protection dras tillbaka den 1 oktober 2026.

Att konfigurera riskprinciper i villkorsstyrd åtkomst ger fördelar som möjligheten att:

- Hantera åtkomstprinciper på en plats.

- Använd endast rapportläge och Graph-API:er.

- Framtvinga inloggningsfrekvens för att kräva omautentisering varje gång.

- Ge detaljerad åtkomstkontroll som kombinerar risker med andra villkor som plats.

- Förbättra säkerheten med flera riskbaserade principer som riktar sig till olika användargrupper eller risknivåer.

- Förbättra diagnostikupplevelsen med information om vilken riskbaserad princip som tillämpas i inloggningsloggar.

- Stöd för säkerhetskopieringsautentiseringssystemet.

Registreringsprincip för Microsoft Entra-multifaktorautentisering

ID Protection kan hjälpa organisationer att distribuera Microsoft Entra multifaktorautentisering med hjälp av en princip som kräver registrering vid inloggning. Att aktivera den här principen är ett bra sätt att se till att nya användare i organisationen registrerar sig för MFA första dagen. Multifaktorautentisering är en av självreparationsmetoderna för riskhändelser i ID Protection. Med självreparation kan användarna vidta åtgärder på egen hand för att minska samtalsvolymen för supportavdelningen.

Mer information om Microsoft Entra-multifaktorautentisering finns i artikeln Så här fungerar det: Microsoft Entra multifaktorautentisering.