Självstudie: Konfigurera säker hybridåtkomst med Microsoft Entra-ID och Datawiza

I den här självstudien lär du dig att integrera Microsoft Entra-ID med Datawiza för hybridåtkomst. Datawiza Access Proxy (DAP) utökar Microsoft Entra-ID för att aktivera enkel inloggning (SSO) och tillhandahålla åtkomstkontroller för att skydda lokala och molnbaserade program, till exempel Oracle E-Business Suite, Microsoft IIS och SAP. Med den här lösningen kan företag övergå från äldre webbåtkomsthanterare (WAM), till exempel Symantec SiteMinder, NetIQ, Oracle och IBM, till Microsoft Entra-ID utan att skriva om program. Företag kan använda Datawiza som en lösning utan kod eller låg kod för att integrera nya program till Microsoft Entra-ID. Den här metoden gör det möjligt för företag att implementera sin Nolltillit strategi samtidigt som de sparar teknisk tid och minskar kostnaderna.

Läs mer: Nolltillit säkerhet

Datawiza med Microsoft Entra-autentiseringsarkitektur

Datawiza-integrering innehåller följande komponenter:

- Microsoft Entra-ID – Identitets- och åtkomsthanteringstjänst som hjälper användare att logga in och komma åt externa och interna resurser

- Datawiza Access Proxy (DAP) – Den här tjänsten skickar transparent identitetsinformation till program via HTTP-huvuden

- Datawiza Cloud Management Console (DCMC) – UI och RESTful-API:er för administratörer för att hantera DAP-konfigurations- och åtkomstkontrollprinciper

Följande diagram illustrerar autentiseringsarkitekturen med Datawiza i en hybridmiljö.

- Användaren begär åtkomst till det lokala eller molnbaserade programmet. DAP skickar begäran till programmet.

- DAP kontrollerar användarautentiseringstillståndet. Om det inte finns någon sessionstoken eller om sessionstoken är ogiltig skickar DAP användarbegäran till Microsoft Entra-ID för autentisering.

- Microsoft Entra-ID skickar användarbegäran till slutpunkten som angavs under DAP-registreringen i Microsoft Entra klientorganisationen.

- DAP utvärderar principer och attributvärden som ska inkluderas i HTTP-huvuden som vidarebefordras till programmet. DAP kan anropa identitetsprovidern för att hämta informationen för att ange rubrikvärdena korrekt. DAP anger rubrikvärdena och skickar begäran till programmet.

- Användaren autentiseras och beviljas åtkomst.

Förutsättningar

Du behöver följande för att komma igång:

- En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Microsoft Entra klientorganisation som är länkad till Azure-prenumerationen

- Docker och docker-compose krävs för att köra DAP

- Dina program kan köras på plattformar, till exempel en virtuell dator (VM) eller utan operativsystem

- Ett lokalt eller molnbaserat program som övergår från ett äldre identitetssystem till Microsoft Entra-ID

- I det här exemplet distribueras DAP på samma server som programmet

- Programmet körs på localhost: 3001. DAP proxyies trafik till programmet via localhost: 9772

- Trafiken till programmet når DAP och är proxied till programmet

Konfigurera Datawiza Cloud Management Console

Logga in på Datawiza Cloud Management Console (DCMC).

Skapa ett program på DCMC och generera ett nyckelpar för appen:

PROVISIONING_KEYochPROVISIONING_SECRET.Om du vill skapa appen och generera nyckelparet följer du anvisningarna i Datawiza Cloud Management Console.

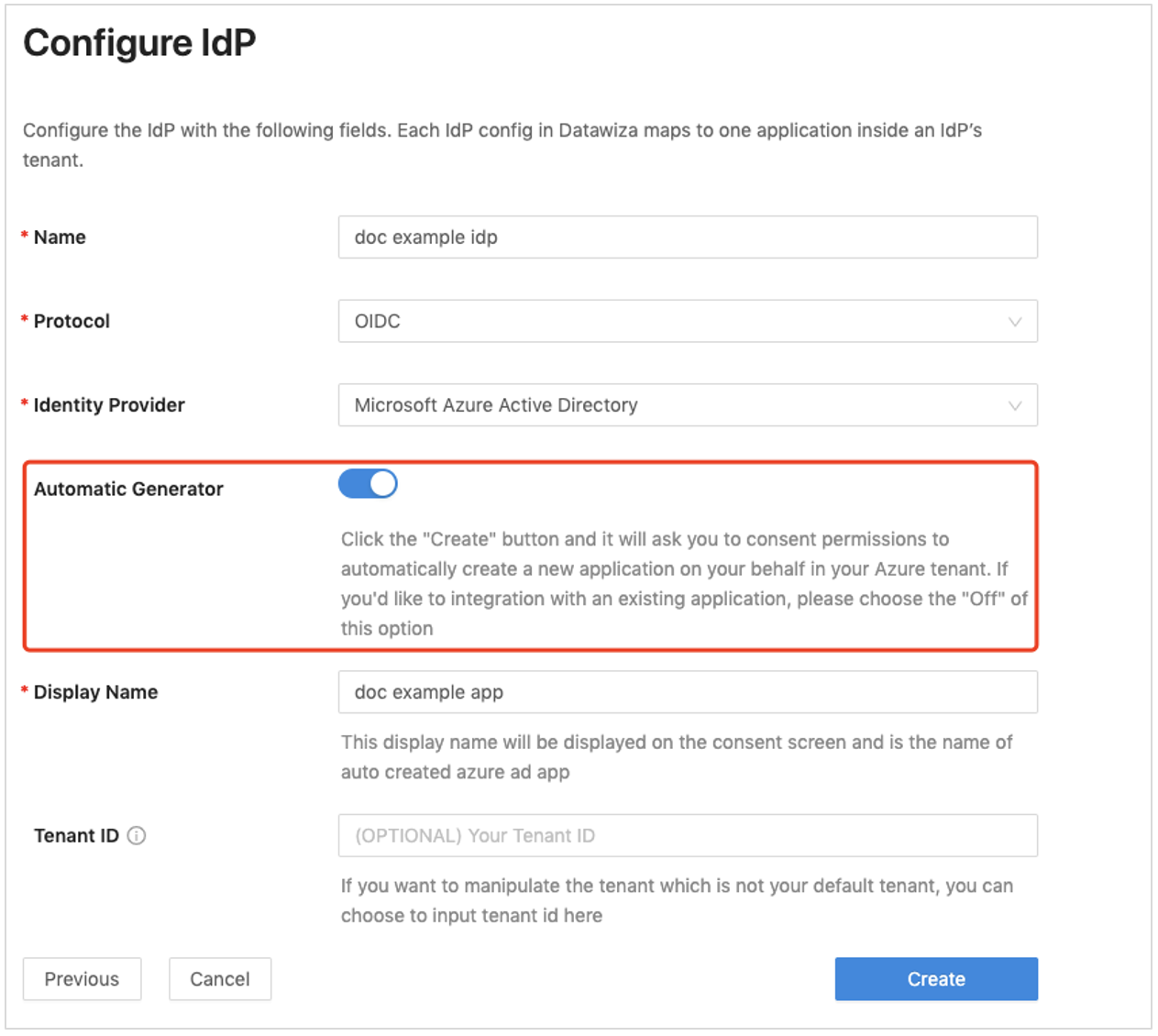

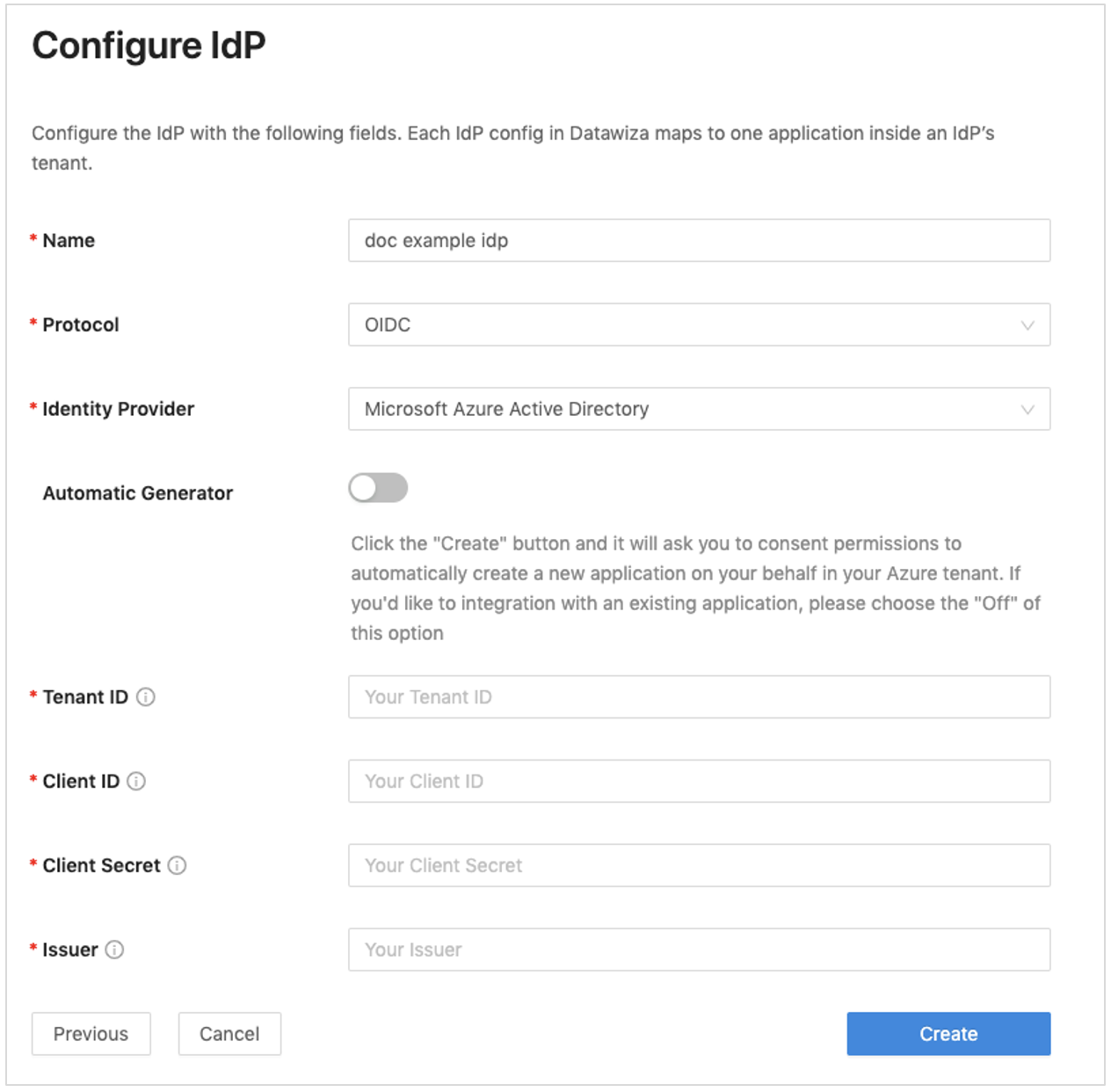

Registrera ditt program i Microsoft Entra-ID med integrering med ett klick med Microsoft Entra-ID.

Om du vill använda ett webbprogram fyller du i formulärfälten manuellt: Klient-ID, klient-ID och klienthemlighet.

Läs mer: Om du vill skapa ett webbprogram och hämta värden går du till docs.datawiza.com för Microsoft Entra ID-dokumentation.

Kör DAP med antingen Docker eller Kubernetes. Docker-avbildningen behövs för att skapa ett exempel på ett huvudbaserat program.

- Information om Kubernetes finns i Distribuera Datawiza-åtkomstproxy med en webbapp med Kubernetes

- För Docker, se Distribuera Datawiza-åtkomstproxy med din app

- Du kan använda följande docker-bildexempel docker-compose.yml-fil:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Logga in på containerregistret.

- Ladda ned DAP-avbildningarna och det rubrikbaserade programmet i det här viktiga steget.

- Kör följande kommando:

docker-compose -f docker-compose.yml up. - Det rubrikbaserade programmet har SSO aktiverat med Microsoft Entra-ID.

- I en webbläsare går du till

http://localhost:9772/. - En Microsoft Entra inloggningssida visas.

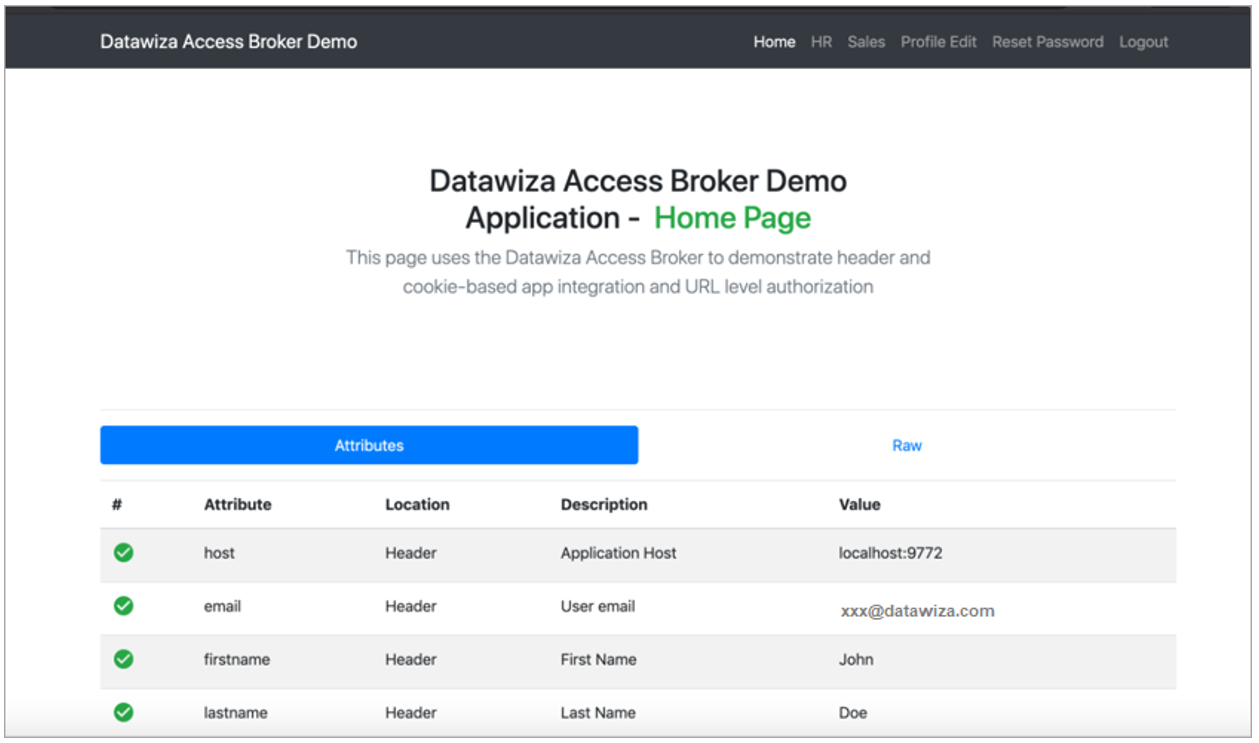

- Skicka användarattribut till det huvudbaserade programmet. DAP hämtar användarattribut från Microsoft Entra-ID och skickar attribut till programmet via en rubrik eller cookie.

- Information om hur du skickar användarattribut som e-postadress, förnamn och efternamn till det rubrikbaserade programmet finns i Skicka användarattribut.

- Bekräfta konfigurerade användarattribut genom att observera en grön bockmarkering bredvid varje attribut.

Testa flödet

- Gå till programmets URL.

- DAP omdirigerar dig till inloggningssidan för Microsoft Entra.

- Efter autentiseringen omdirigeras du till DAP.

- DAP utvärderar principer, beräknar rubriker och skickar dig till programmet.

- Det begärda programmet visas.

Nästa steg

- Självstudie: Konfigurera Azure Active Directory B2C med Datawiza för att ge säker hybridåtkomst

- Självstudie: Konfigurera Datawiza för att aktivera Microsoft Entra multifaktorautentisering och enkel inloggning till Oracle JD Edwards

- Självstudie: Konfigurera Datawiza för att aktivera Microsoft Entra multifaktorautentisering och enkel inloggning till Oracle PeopleSoft

- Gå till docs.datawiza.com för Datawiza-användarguider