Självstudie: Konfigurera säker hybridåtkomst med Microsoft Entra-ID och Silverfort

Silverfort använder teknik utan agent och proxy för att ansluta dina tillgångar lokalt och i molnet till Microsoft Entra-ID. Den här lösningen gör det möjligt för organisationer att tillämpa identitetsskydd, synlighet och användarupplevelse i miljöer i Microsoft Entra-ID. Det möjliggör universell riskbaserad övervakning och utvärdering av autentiseringsaktivitet för lokala miljöer och molnmiljöer och hjälper till att förhindra hot.

I den här självstudien lär du dig att integrera din lokala Silverfort-implementering med Microsoft Entra-ID.

Läs mer:

Silverfort ansluter tillgångar med Microsoft Entra-ID. Dessa bryggade tillgångar visas som vanliga program i Microsoft Entra-ID och kan skyddas med villkorsstyrd åtkomst, enkel inloggning (SSO), multifaktorautentisering, granskning med mera. Använd Silverfort för att ansluta tillgångar, inklusive:

- Äldre och hemodlade program

- Fjärrskrivbord och Secure Shell (SSH)

- Kommandoradsverktyg och annan administratörsåtkomst

- Filresurser och databaser

- Infrastruktur- och industrisystem

Silverfort integrerar företagstillgångar och IAM-plattformar (IAM) från tredje part, vilket inkluderar Active Directory Federation Services (AD FS) (AD FS) och RADIUS (Remote Authentication Dial-In User Service) i Microsoft Entra ID. Scenariot innehåller hybridmiljöer och miljöer med flera moln.

Använd den här självstudien för att konfigurera och testa Silverfort Microsoft Entra ID-bryggan i din Microsoft Entra-klientorganisation för att kommunicera med din Silverfort-implementering. Efter konfigurationen kan du skapa Silverfort-autentiseringsprinciper som överbryggar autentiseringsbegäranden från identitetskällor till Microsoft Entra-ID för enkel inloggning. När ett program har bryggts kan du hantera det i Microsoft Entra-ID.

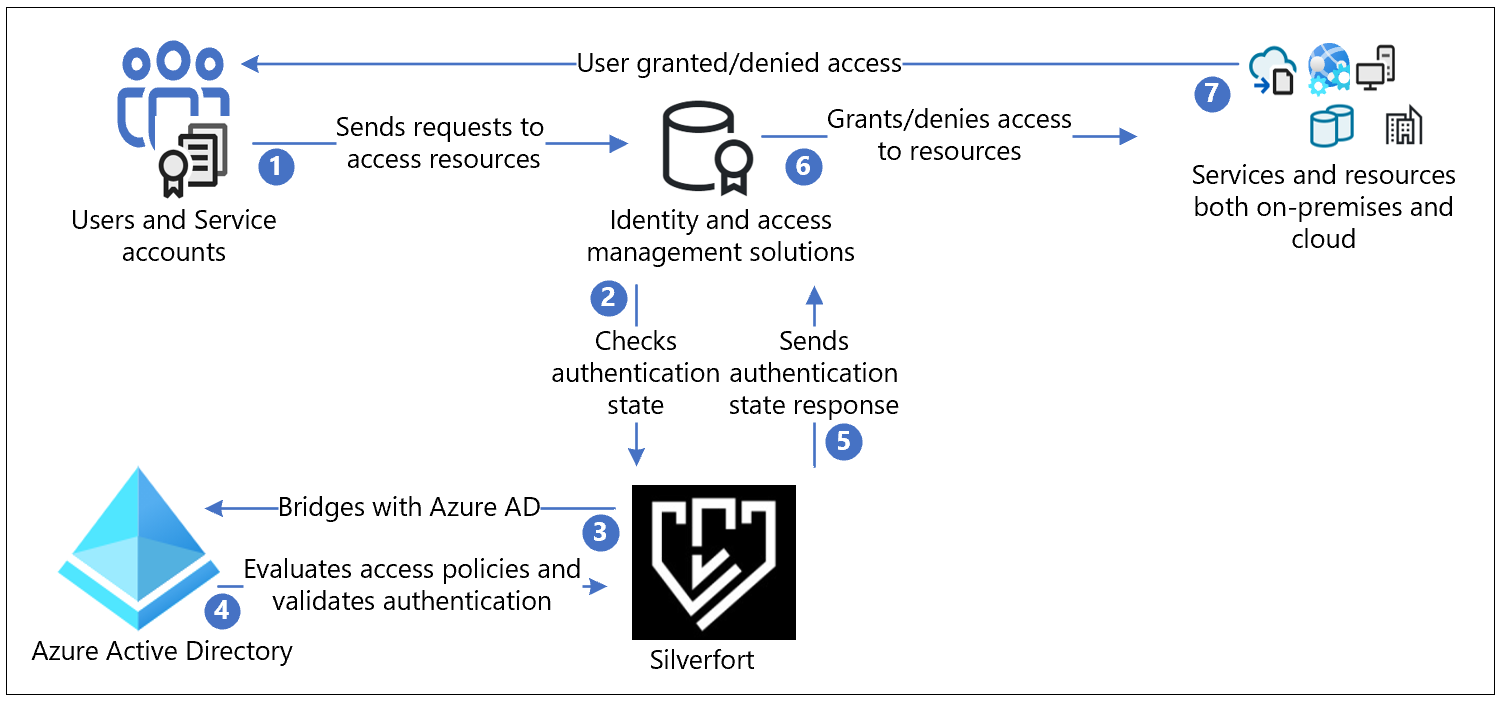

Silverfort med Microsoft Entra-autentiseringsarkitektur

Följande diagram visar autentiseringsarkitekturen som orkestreras av Silverfort i en hybridmiljö.

Användarflöde

- Användare skickar autentiseringsbegäran till den ursprungliga identitetsprovidern (IdP) via protokoll som Kerberos, SAML, NTLM, OIDC och LDAPs

- Svaren dirigeras som de är till Silverfort för validering för att kontrollera autentiseringstillståndet

- Silverfort ger synlighet, identifiering och en brygga till Microsoft Entra-ID

- Om programmet bryggs skickas autentiseringsbeslutet till Microsoft Entra-ID. Microsoft Entra-ID utvärderar principer för villkorsstyrd åtkomst och validerar autentisering.

- Svaret på autentiseringstillståndet går som det är från Silverfort till IdP:t

- IdP beviljar eller nekar åtkomst till resursen

- Användare meddelas om åtkomstbegäran beviljas eller nekas

Förutsättningar

Silverfort måste distribueras i din klientorganisation eller infrastruktur för att utföra den här självstudien. Om du vill distribuera Silverfort i din klientorganisation eller infrastruktur går du till silverfort.com Silverfort för att installera Silverfort-skrivbordsappen på dina arbetsstationer.

Konfigurera Silverfort Microsoft Entra Adapter i din Microsoft Entra-klientorganisation:

- Ett Azure-konto med en aktiv prenumeration

- Du kan skapa ett kostnadsfritt Azure-konto

- En av följande roller i ditt Azure-konto:

- Global administratör

- Molnappadministratör

- Appadministratör

- Tjänstens huvudnamnsägare

- Silverfort Microsoft Entra Adapter-programmet i Microsoft Entra-programgalleriet är förkonfigurerat för att stödja enkel inloggning. Från galleriet lägger du till Silverfort Microsoft Entra Adapter i din klientorganisation som ett Enterprise-program.

Konfigurera Silverfort och skapa en princip

Logga in på Silverfort-administratörskonsolen från en webbläsare.

I huvudmenyn går du till Inställningar och bläddrar sedan till Microsoft Entra ID Bridge Anslut eller i avsnittet Allmänt.

Bekräfta ditt klientorganisations-ID och välj sedan Auktorisera.

Välj Spara ändringar.

I dialogrutan Behörigheter som begärs väljer du Acceptera.

Ett meddelande om slutförd registrering visas på en ny flik. Stäng den här fliken.

På sidan Inställningar väljer du Spara ändringar.

Logga in på ditt Microsoft Entra-konto. I den vänstra rutan väljer du Företagsprogram. Programmet Silverfort Microsoft Entra Adapter visas som registrerat.

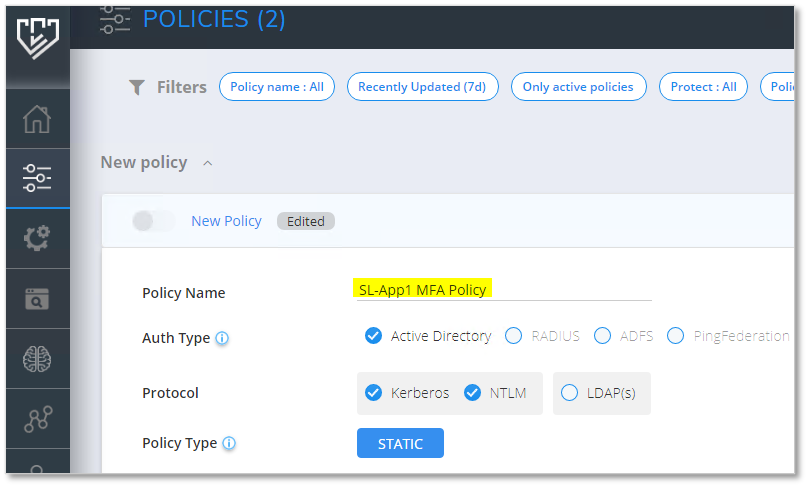

I Administrationskonsolen för Silverfort navigerar du till sidan Principer och väljer Skapa princip. Dialogrutan Ny princip visas.

Ange ett principnamn, programnamnet som ska skapas i Azure. Om du till exempel lägger till flera servrar eller program för den här principen namnger du den för att återspegla de resurser som omfattas av principen. I exemplet skapar vi en princip för SL-APP1-servern.

Välj autentiseringstyp och protokoll.

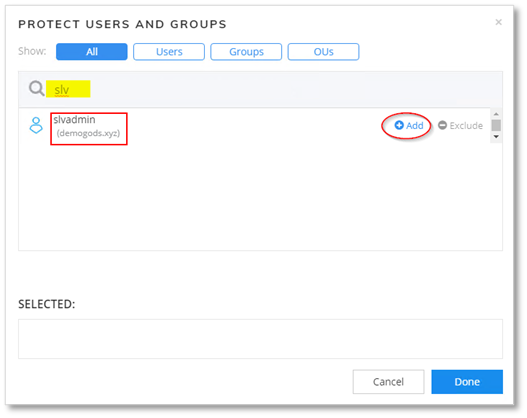

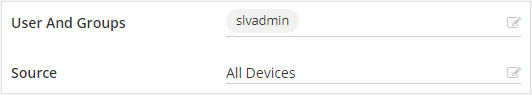

I fältet Användare och grupper väljer du ikonen Redigera för att konfigurera användare som påverkas av principen. Dessa användares autentisering bryggs till Microsoft Entra-ID.

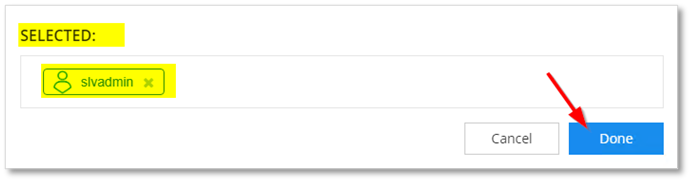

- Sök efter och välj användare, grupper eller organisationsenheter (OUs).

- Markerade användare visas i rutan VALDA .

Välj den källa som principen gäller för. I det här exemplet är Alla enheter valt.

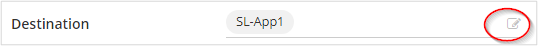

Ange målet till SL-App1. Valfritt: Du kan välja redigeringsknappen för att ändra eller lägga till fler resurser eller grupper av resurser.

För Åtgärd väljer du Entra ID BRIDGE.

Välj Spara. Du uppmanas att aktivera principen.

I avsnittet Entra ID Bridge visas principen på sidan Principer.

Gå tillbaka till Microsoft Entra-kontot och gå till Företagsprogram. Det nya Silverfort-programmet visas. Du kan inkludera det här programmet i principer för villkorsstyrd åtkomst.

Läs mer: Självstudie: Skydda användarinloggningshändelser med Microsoft Entra multifaktorautentisering.