Vanliga frågor och svar om hanterade identiteter för Azure-resurser

Hanterade identiteter för Azure-resurser är en funktion i Microsoft Entra-ID. Alla Azure-tjänster som stöder hanterade identiteter för Azure-resurser har sin egen tidslinje. Var noga med att kontrollera tillgänglighetsstatus för hanterade identiteter för din resurs och kända problem innan du börjar.

Kommentar

Hanterade identiteter för Azure-resurser är det nya namnet på tjänsten som tidigare hade namnet Hanterad tjänstidentitet (MSI).

Administration

Hur hittar du resurser som har en hanterad identitet?

Du hittar listan över resurser som har en systemtilldelad hanterad identitet med hjälp av följande Azure CLI-kommando:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Vilka Azure RBAC-behörigheter krävs för att använda en hanterad identitet på en resurs?

- Systemtilldelad hanterad identitet: Du måste ha skrivbehörighet för resursen. Till exempel för virtuella datorer som du behöver

Microsoft.Compute/virtualMachines/write. Den här åtgärden ingår i resursspecifika inbyggda roller som Virtuell datordeltagare. - Tilldela användartilldelade hanterade identiteter till resurser: Du behöver skrivbehörigheter över resursen. Till exempel för virtuella datorer som du behöver

Microsoft.Compute/virtualMachines/write. Du behöverMicrosoft.ManagedIdentity/userAssignedIdentities/*/assign/actionockså åtgärder för den användartilldelade identiteten. Den här åtgärden ingår i den inbyggda rollen Hanterad identitetsoperator . - Hantera användartilldelade identiteter: Om du vill skapa eller ta bort användartilldelade hanterade identiteter behöver du rolltilldelningen Hanterad identitetsdeltagare .

- Hantera rolltilldelningar för hanterade identiteter: Du behöver rolltilldelningen Ägare eller Administratör för användaråtkomst över resursen som du beviljar åtkomst till. Du behöver rolltilldelningen Läsare till resursen med en systemtilldelad identitet eller till den användartilldelade identitet som tilldelas rolltilldelningen. Om du inte har läsåtkomst kan du söka efter identitetens huvudnamn i "Användare, grupp eller tjänstens huvudnamn" i stället för att söka efter hanterad identitet när du lägger till rolltilldelningen. Läs mer om att tilldela Azure-roller.

Hur gör jag för att förhindra att användartilldelade hanterade identiteter skapas?

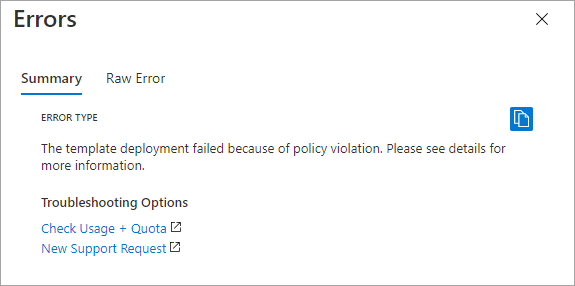

Du kan hindra dina användare från att skapa användartilldelade hanterade identiteter med hjälp av Azure Policy

Logga in på Azure-portalen och gå till Princip.

Välj Definitioner

Välj + Principdefinition och ange nödvändig information.

I avsnittet principregel klistrar du in:

{ "mode": "All", "policyRule": { "if": { "field": "type", "equals": "Microsoft.ManagedIdentity/userAssignedIdentities" }, "then": { "effect": "deny" } }, "parameters": {} }

När du har skapat principen tilldelar du den till den resursgrupp som du vill använda.

- Gå till resursgrupper.

- Leta upp den resursgrupp som du använder för testning.

- Välj Principer på den vänstra menyn.

- Välj Tilldela princip

- I avsnittet Grundläggande anger du:

- Omfång Den resursgrupp som vi använder för testning

- Principdefinition: Den princip som vi skapade tidigare.

- Lämna alla andra inställningar som standard och välj Granska + Skapa

Nu misslyckas alla försök att skapa en användartilldelad hanterad identitet i resursgruppen.

Begrepp

Har hanterade identiteter ett stödappobjekt?

Nej, hanterade identiteter och Microsoft Entra-appregistreringar är inte samma sak i katalogen.

Appregistreringar har två komponenter: Ett programobjekt + ett huvudnamn för tjänsten. Hanterade identiteter för Azure-resurser har bara en av dessa komponenter: Ett objekt för tjänstens huvudnamn.

Hanterade identiteter har inte något programobjekt i katalogen, vilket ofta används för att bevilja appbehörigheter för MS Graph. I stället måste MS Graph-behörigheter för hanterade identiteter beviljas direkt till tjänstens huvudnamn.

Vad är autentiseringsuppgifterna associerade med en hanterad identitet? Hur länge är den giltig och hur ofta roteras den?

Kommentar

Hur hanterade identiteter autentiseras är en intern implementeringsinformation som kan komma att ändras utan föregående meddelande.

Hanterade identiteter använder certifikatbaserad autentisering. Varje hanterad identitets autentiseringsuppgifter har en förfallotid på 90 dagar och den rullas efter 45 dagar.

Vilken identitet kommer IMDS som standard att använda om jag inte anger identiteten i begäran?

- Om systemtilldelad hanterad identitet är aktiverad och ingen identitet anges i begäran, är Azure Instance Metadata Service (IMDS) standard för den systemtilldelade hanterade identiteten.

- Om systemtilldelad hanterad identitet inte är aktiverad och endast en användartilldelad hanterad identitet finns, är IMDS som standard den enda användartilldelade hanterade identiteten.

- Om systemtilldelad hanterad identitet inte är aktiverad och det finns flera användartilldelade hanterade identiteter måste du ange en hanterad identitet i begäran.

Begränsningar

Kan samma hanterade identitet användas i flera regioner?

Kort och kort, ja du kan använda användartilldelade hanterade identiteter i mer än en Azure-region. Det längre svaret är att även om användartilldelade hanterade identiteter skapas som regionala resurser är det associerade tjänstens huvudnamn (SP) som skapats i Microsoft Entra-ID tillgängligt globalt. Tjänstens huvudnamn kan användas från valfri Azure-region och dess tillgänglighet är beroende av tillgängligheten för Microsoft Entra-ID. Om du till exempel har skapat en användartilldelad hanterad identitet i regionen Syd-Central och den regionen blir otillgänglig påverkas endast kontrollplansaktiviteter på själva den hanterade identiteten. De aktiviteter som utförs av resurser som redan har konfigurerats för att använda de hanterade identiteterna skulle inte påverkas.

Fungerar hanterade identiteter för Azure-resurser med Azure Cloud Services (klassisk)?

Hanterade identiteter för Azure-resurser har för närvarande inte stöd för Azure Cloud Services (klassisk ). "

Vad är säkerhetsgränsen för hanterade identiteter för Azure-resurser?

Identitetens säkerhetsgräns är den resurs som den är kopplad till. Säkerhetsgränsen för en virtuell dator med hanterade identiteter för Azure-resurser aktiverade är till exempel den virtuella datorn. All kod som körs på den virtuella datorn kan anropa slutpunkten för hanterade identiteter och begära token. Upplevelsen är liknande när du arbetar med andra resurser som stöder hanterade identiteter.

Kommer hanterade identiteter att återskapas automatiskt om jag flyttar en prenumeration till en annan katalog?

Nej, om du flyttar en prenumeration till en annan katalog måste du manuellt återskapa dem och bevilja Azure-rolltilldelningar igen.

- För systemtilldelade hanterade identiteter: inaktivera dem och aktivera dem sedan på nytt.

- För användartilldelade hanterade identiteter: ta bort dem, skapa dem på nytt och anslut dem igen till nödvändiga resurser (till exempel virtuella datorer)

Kan jag använda en hanterad identitet för att komma åt en resurs i en annan katalog/klient?

Nej, hanterade identiteter stöder för närvarande inte scenarier mellan kataloger.

Finns det några hastighetsgränser för hanterade identiteter?

Gränser för hanterade identiteter har beroenden för Azure-tjänstgränser, IMDS-gränser (Azure Instance Metadata Service) och Microsoft Entra-tjänstgränser.

- Begränsningar för Azure-tjänsten definierar antalet skapandeåtgärder som kan utföras på klientorganisations- och prenumerationsnivå. Användartilldelade hanterade identiteter har också begränsningar för hur de kan namnges.

- IMDS I allmänhet är begäranden till IMDS begränsade till fem begäranden per sekund. Begäranden som överskrider det här tröskelvärdet avvisas med 429-svar. Begäranden till kategorin Hanterad identitet är begränsade till 20 begäranden per sekund och 5 samtidiga begäranden. Du kan läsa mer i artikeln Azure Instance Metadata Service (Windows).

- Microsoft Entra-tjänsten Varje hanterad identitet räknas mot objektkvotgränsen i en Microsoft Entra-klientorganisation enligt beskrivningen i Begränsningar och begränsningar för Microsoft Entra-tjänsten.

Går det att flytta en användartilldelad hanterad identitet till en annan resursgrupp/prenumeration?

Det går inte att flytta en användartilldelad hanterad identitet till en annan resursgrupp.

Cachelagras token för hanterade identiteter?

Hanterade identitetstoken cachelagras av den underliggande Azure-infrastrukturen i prestanda- och återhämtningssyfte: serverdelstjänsterna för hanterade identiteter underhåller en cache per resurs-URI i cirka 24 timmar. Det kan till exempel ta flera timmar innan ändringar i en hanterad identitets behörighet börjar gälla. I dag går det inte att framtvinga att en hanterad identitetstoken uppdateras innan den upphör att gälla. Mer information finns i Begränsning av att använda hanterade identiteter för auktorisering.

Tas hanterade identiteter bort mjukt?

Ja, hanterade identiteter tas bort mjukt i 30 dagar. Du kan visa tjänstens huvudnamn för mjuk borttagen hanterad identitet, men du kan inte återställa eller ta bort det permanent.

Vad händer med token när en hanterad identitet har tagits bort?

När en hanterad identitet tas bort kan en Azure-resurs som tidigare var associerad med den identiteten inte längre begära nya token för den identiteten. Token som utfärdades innan identiteten togs bort är fortfarande giltiga tills deras ursprungliga upphörande har upphört att gälla. Vissa målslutpunkters auktoriseringssystem kan utföra andra kontroller i katalogen för identiteten, i vilket fall begäran misslyckas eftersom objektet inte kan hittas. Men vissa system, till exempel Azure RBAC, fortsätter att acceptera begäranden från den token tills den upphör att gälla.