Metodtips för Microsoft Entra-roller

I den här artikeln beskrivs några av de bästa metoderna för att använda rollbaserad åtkomstkontroll i Microsoft Entra (Microsoft Entra RBAC). Dessa metodtips härleds från vår erfarenhet av Microsoft Entra RBAC och upplevelserna hos kunder som dig själv. Vi rekommenderar att du också läser vår detaljerade säkerhetsvägledning för att skydda privilegierad åtkomst för hybrid- och molndistributioner i Microsoft Entra-ID.

1. Tillämpa principen om lägsta behörighet

När du planerar din strategi för åtkomstkontroll är det bästa praxis att hantera till lägsta möjliga behörighet. Minsta behörighet innebär att du ger dina administratörer exakt den behörighet de behöver för att utföra sitt jobb. Det finns tre aspekter att tänka på när du tilldelar en roll till dina administratörer: en specifik uppsättning behörigheter, över ett visst omfång, under en viss tidsperiod. Undvik att tilldela bredare roller i bredare omfång även om det till en början verkar mer praktiskt att göra det. Genom att begränsa roller och omfång begränsar du vilka resurser som är i riskzonen om säkerhetsobjektet någonsin komprometteras. Microsoft Entra RBAC stöder över 65 inbyggda roller. Det finns Microsoft Entra-roller för att hantera katalogobjekt som användare, grupper och program, och även för att hantera Microsoft 365-tjänster som Exchange, SharePoint och Intune. Mer information om inbyggda Roller i Microsoft Entra finns i Förstå roller i Microsoft Entra-ID. Om det inte finns någon inbyggd roll som uppfyller dina behov kan du skapa egna anpassade roller.

Hitta rätt roller

Följ de här stegen för att hitta rätt roll.

Logga in på administrationscentret för Microsoft Entra.

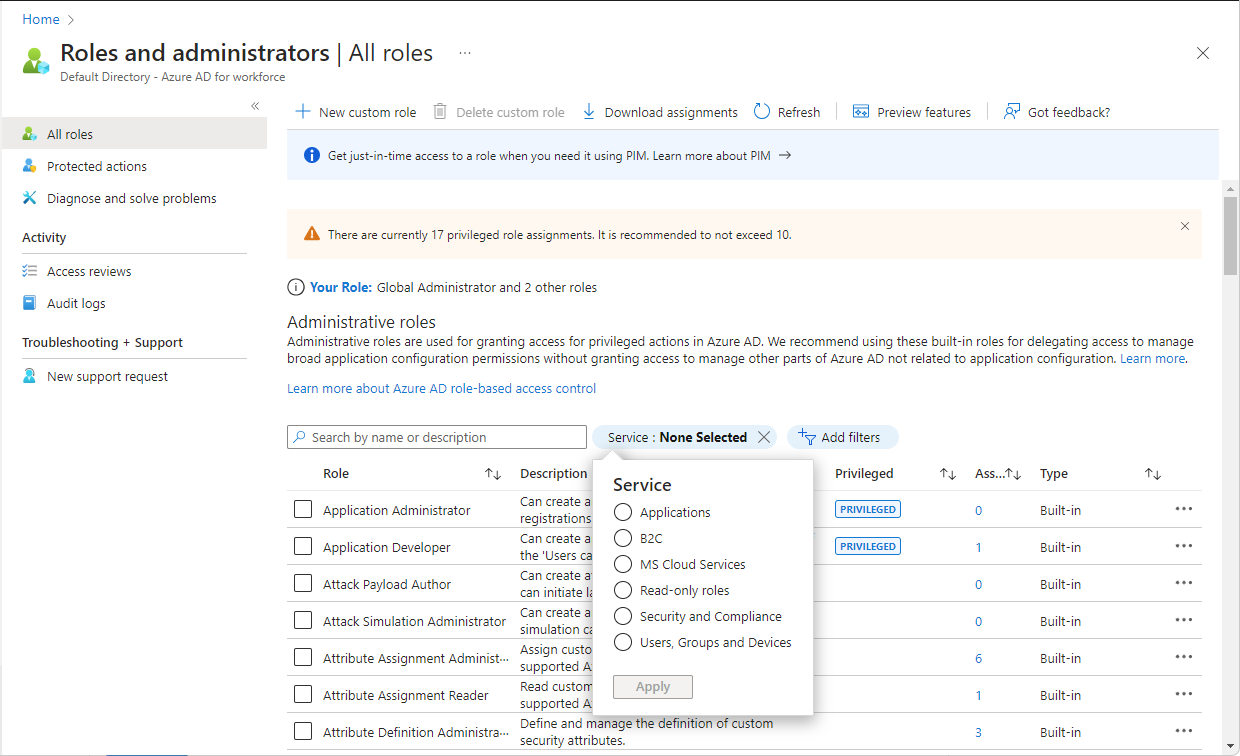

Bläddra till Identitetsroller>och administratörsroller>och administratörer.

Använd tjänstfiltret för att begränsa listan över roller.

Se dokumentationen om inbyggda Roller i Microsoft Entra. Behörigheter som är associerade med varje roll visas tillsammans för bättre läsbarhet. Information om strukturen och innebörden av rollbehörigheter finns i Förstå rollbehörigheter.

Se dokumentationen om minst privilegierad roll efter uppgift .

2. Använd Privileged Identity Management för att bevilja just-in-time-åtkomst

En av principerna för lägsta behörighet är att åtkomst endast ska beviljas när det behövs. Med Microsoft Entra Privileged Identity Management (PIM) kan du bevilja just-in-time-åtkomst till dina administratörer. Microsoft rekommenderar att du använder PIM i Microsoft Entra-ID. Med hjälp av PIM kan en användare bli berättigad till en Microsoft Entra-roll där de sedan kan aktivera rollen under en begränsad tid när det behövs. Privilegierad åtkomst tas bort automatiskt när tidsramen upphör att gälla. Du kan också konfigurera PIM-inställningar för att kräva godkännande, ta emot e-postmeddelanden när någon aktiverar rolltilldelningen eller andra rollinställningar. Meddelanden ger en avisering när nya användare läggs till i mycket privilegierade roller. Mer information finns i Konfigurera Rollinställningar för Microsoft Entra i Privileged Identity Management.

3. Aktivera multifaktorautentisering för alla dina administratörskonton

Baserat på våra studier är ditt konto 99,9 % mindre sannolikt att komprometteras om du använder multifaktorautentisering (MFA).

Du kan aktivera MFA på Microsoft Entra-roller med hjälp av två metoder:

- Rollinställningar i Privileged Identity Management

- Villkorlig åtkomst

4. Konfigurera återkommande åtkomstgranskningar för att återkalla onödiga behörigheter över tid

Med åtkomstgranskningar kan organisationer regelbundet granska administratörens åtkomst för att se till att endast rätt personer har fortsatt åtkomst. Regelbunden granskning av dina administratörer är avgörande på grund av följande orsaker:

- En illvillig aktör kan kompromettera ett konto.

- Personer flytta team inom ett företag. Om det inte finns någon granskning kan de samla in onödig åtkomst över tid.

Microsoft rekommenderar att du använder åtkomstgranskningar för att hitta och ta bort rolltilldelningar som inte längre behövs. Detta hjälper dig att minska risken för obehörig eller överdriven åtkomst och upprätthålla dina efterlevnadsstandarder.

Information om åtkomstgranskningar för roller finns i Skapa en åtkomstgranskning av Azure-resurs- och Microsoft Entra-roller i PIM. Information om åtkomstgranskningar av grupper som har tilldelats roller finns i Skapa en åtkomstgranskning av grupper och program i Microsoft Entra-ID.

5. Begränsa antalet globala administratörer till mindre än 5

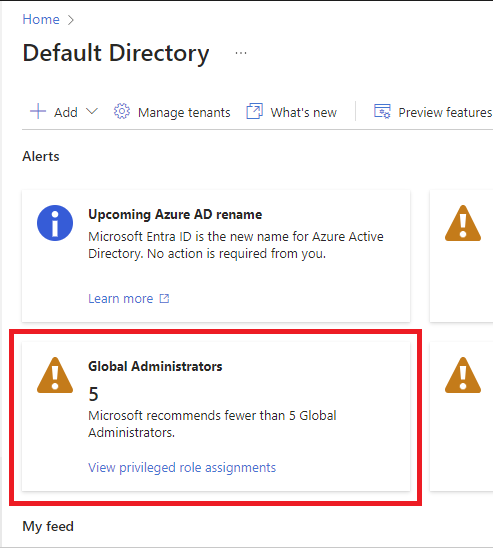

Som bästa praxis rekommenderar Microsoft att du tilldelar rollen Global administratör till färre än fem personer i din organisation. Globala administratörer har i princip obegränsad åtkomst och det ligger i ditt intresse att hålla attackytan låg. Som tidigare nämnts bör alla dessa konton skyddas med multifaktorautentisering.

Om du har 5 eller fler privilegierade globala administratörsrolltilldelningar visas ett aviseringskort för globala administratörer på sidan Översikt över Microsoft Entra som hjälper dig att övervaka rolltilldelningar för global administratör.

När en användare registrerar sig för en Microsoft-molntjänst skapas som standard en Microsoft Entra-klientorganisation och användaren tilldelas rollen Globala administratörer. Användare som har tilldelats rollen Global administratör kan läsa och ändra nästan alla administrativa inställningar i din Microsoft Entra-organisation. Med några få undantag kan globala administratörer även läsa och ändra alla konfigurationsinställningar i din Microsoft 365-organisation. Globala administratörer har också möjlighet att öka sin åtkomst till läsdata.

Microsoft rekommenderar att du behåller två break glass-konton som är permanent tilldelade till rollen Global administratör. Kontrollera att dessa konton inte kräver samma mekanism för multifaktorautentisering som dina vanliga administrativa konton för att logga in, enligt beskrivningen i Hantera konton för nödåtkomst i Microsoft Entra-ID.

6. Begränsa antalet privilegierade rolltilldelningar till mindre än 10

Vissa roller omfattar privilegierade behörigheter, till exempel möjligheten att uppdatera autentiseringsuppgifter. Eftersom dessa roller potentiellt kan leda till utökade privilegier bör du begränsa användningen av dessa privilegierade rolltilldelningar till färre än 10 i din organisation. Om du överskrider 10 privilegierade rolltilldelningar visas en varning på sidan Roller och administratörer.

Du kan identifiera roller, behörigheter och rolltilldelningar som är privilegierade genom att leta efter etiketten PRIVILEGED . Mer information finns i Privilegierade roller och behörigheter i Microsoft Entra-ID.

7. Använd grupper för Microsoft Entra-rolltilldelningar och delegera rolltilldelningen

Om du har ett externt styrningssystem som utnyttjar grupper bör du överväga att tilldela roller till Microsoft Entra-grupper i stället för enskilda användare. Du kan också hantera rolltilldelningsbara grupper i PIM för att säkerställa att det inte finns några stående ägare eller medlemmar i dessa privilegierade grupper. Mer information finns i Privileged Identity Management (PIM) för Grupper.

Du kan tilldela en ägare till rolltilldelningsbara grupper. Ägaren bestämmer vem som läggs till eller tas bort från gruppen, så indirekt avgör vem som får rolltilldelningen. På så sätt kan en global administratör eller privilegierad rolladministratör delegera rollhantering per roll med hjälp av grupper. Mer information finns i Använda Microsoft Entra-grupper för att hantera rolltilldelningar.

8. Aktivera flera roller samtidigt med PIM för grupper

Det kan vara så att en person har fem eller sex berättigade tilldelningar till Microsoft Entra-roller via PIM. De måste aktivera varje roll individuellt, vilket kan minska produktiviteten. Ännu värre är att de också kan ha tiotals eller hundratals Azure-resurser tilldelade till sig, vilket förvärrar problemet.

I det här fallet bör du använda Privileged Identity Management (PIM) för grupper. Skapa en PIM för grupper och ge den permanent åtkomst till flera roller (Microsoft Entra-ID och/eller Azure). Gör användaren till berättigad medlem eller ägare av den här gruppen. Med bara en aktivering har de åtkomst till alla länkade resurser.

9. Använda molnbaserade konton för Microsoft Entra-roller

Undvik att använda lokala synkroniserade konton för Microsoft Entra-rolltilldelningar. Om ditt lokala konto komprometteras kan det även äventyra dina Microsoft Entra-resurser.