Självstudie: Konfigurera TravelPerk för automatisk användaretablering

I den här självstudien beskrivs de steg du behöver utföra i både TravelPerk och Microsoft Entra ID för att konfigurera automatisk användaretablering. När det konfigureras etablerar och avetablerar Microsoft Entra-ID automatiskt användare och grupper till TravelPerk med hjälp av Microsoft Entra-etableringstjänsten. Viktig information om vad den här tjänsten gör, hur den fungerar och vanliga frågor finns i Automatisera användaretablering och avetablering till SaaS-program med Microsoft Entra-ID.

Funktioner som stöds

- Skapa användare i TravelPerk

- Ta bort användare i TravelPerk när de inte behöver åtkomst längre

- Behåll användarattribut synkroniserade mellan Microsoft Entra-ID och TravelPerk

- Enkel inloggning till TravelPerk (rekommenderas)

Förutsättningar

Scenariot som beskrivs i den här självstudien förutsätter att du redan har följande förutsättningar:

- En Microsoft Entra-klientorganisation.

- En av följande roller: Programadministratör, Molnprogramadministratör eller Programägare.

- Ett aktivt TravelPerk-administratörskonto .

- En Premium/Pro-plan.

Steg 1: Planera etableringsdistributionen

- Lär dig mer om hur etableringstjänsten fungerar.

- Ta reda på vem som finns i etableringsomfånget.

- Ta reda på vilka data som ska mappas mellan Microsoft Entra-ID och TravelPerk.

Steg 2: Konfigurera TravelPerk för att stödja etablering med Microsoft Entra-ID

Logga in på TravelPerk-programmet med ditt administratörskonto.

Gå till Företags-Inställningar> Integrations>SCIM

Klicka på Aktivera SCIM-API

Du kan också aktivera godkännanden via SCIM. Godkännanden hjälper dig att ange ytterligare styrning genom att se till att resor godkänns först av de angivna godkännarna. Du kan läsa mer om detta här.

Du kan ange om du vill att varje persons chef automatiskt ska bli den användare som ansvarar för godkännandet av resor. Därför tilldelas en godkännare i motsvarande automatiska godkännandeprocess. TravelPerk mappar Azures chefsvärde till användarens önskade godkännare. Användaren måste finnas på plattformen innan den blir den etablerade användarens godkännare. Godkännare skapas inte om de inte är korrekt konfigurerade på TravelPerk.

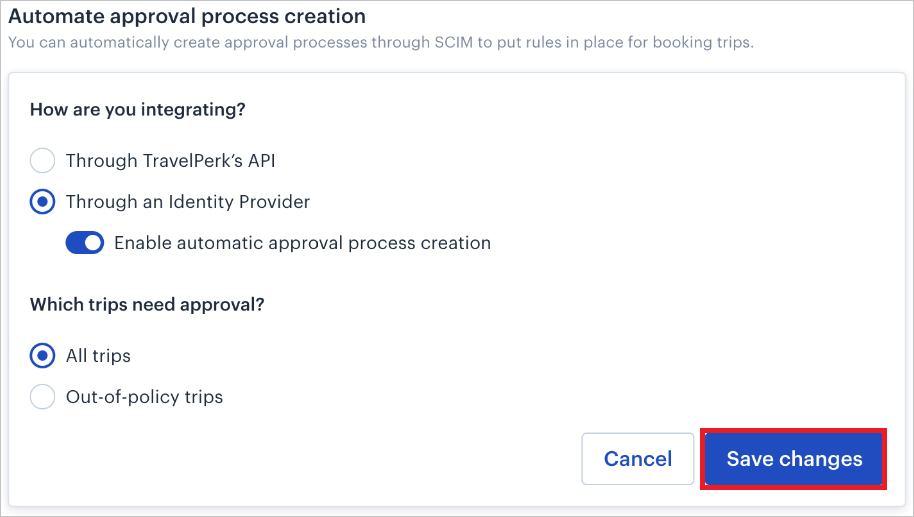

Automatisk skapande av godkännandeprocesser är tillgängligt i SCIM-inställningarna efter aktivering av SCIM från integreringssidan. Om du vill aktivera den väljer du Via en identitetsprovider och växlar till Aktivera automatisk skapande av godkännandeprocess.

Klicka på Spara ändringar när den nödvändiga godkännandeprocessen har konfigurerats.

Steg 3: Lägg till TravelPerk från Microsoft Entra-programgalleriet

Lägg till TravelPerk från Microsoft Entra-programgalleriet för att börja hantera etablering till TravelPerk. Om du tidigare har konfigurerat TravelPerk för enkel inloggning kan du använda samma program. Vi rekommenderar dock att du skapar en separat app när du testar integreringen i början. Lär dig mer om att lägga till ett program från galleriet här.

Steg 4: Definiera vem som ska finnas i omfånget för etablering

Med Microsoft Entra-etableringstjänsten kan du omfångsbegränsa vem som ska etableras baserat på tilldelning till programmet och eller baserat på attribut för användaren/gruppen. Om du väljer att omfånget som ska etableras till din app ska baseras på tilldelning, kan du använda följande steg för att tilldela användare och grupper till programmet. Om du väljer att omfånget endast ska etableras baserat på attribut för användaren eller gruppen, kan du använda ett omfångsfilter enligt beskrivningen här.

Starta i liten skala. Testa med en liten uppsättning användare och grupper innan du distribuerar till alla. När etableringsomfånget har angetts till tilldelade användare och grupper, kan du kontrollera detta genom att tilldela en eller två användare eller grupper till appen. När omfånget är inställt på alla användare och grupper, kan du ange ett attributbaserat omfångsfilter.

Om du behöver ytterligare roller kan du uppdatera programmanifestet för att lägga till nya roller.

Steg 5: Konfigurera automatisk användaretablering till TravelPerk

Det här avsnittet vägleder dig genom stegen för att konfigurera Microsoft Entra-etableringstjänsten för att skapa, uppdatera och inaktivera användare och/eller grupper i TestApp baserat på användar- och/eller grupptilldelningar i Microsoft Entra-ID.

Så här konfigurerar du automatisk användaretablering för TravelPerk i Microsoft Entra-ID:

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

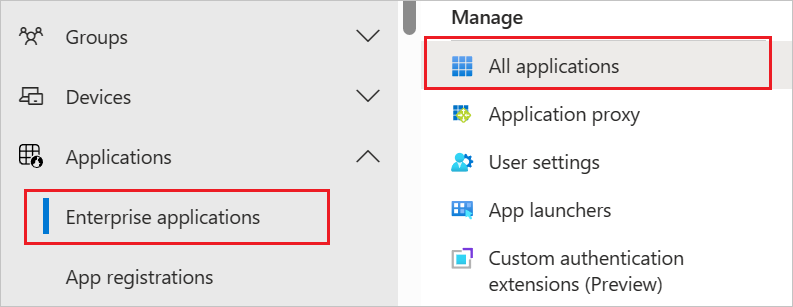

Bläddra till Identity>Applications Enterprise-program>

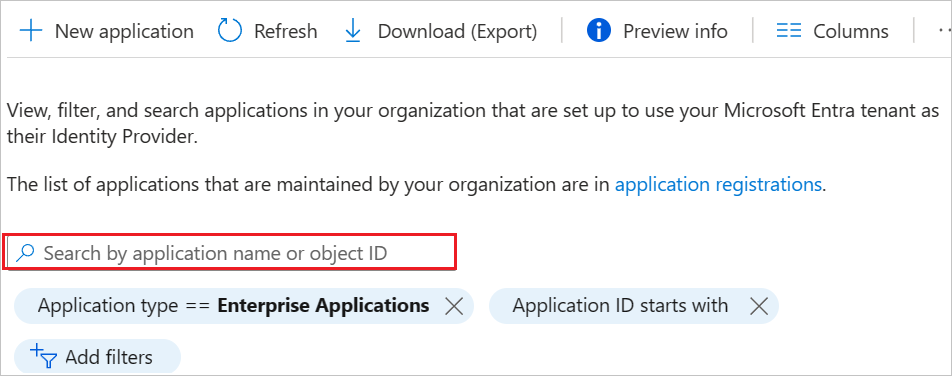

I programlistan väljer du TravelPerk.

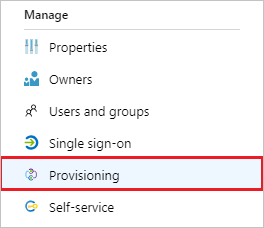

Välj fliken Etablering.

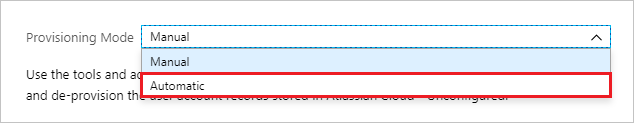

Ange Etableringsläge som Automatiskt.

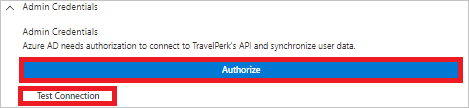

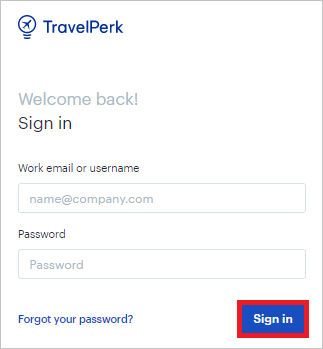

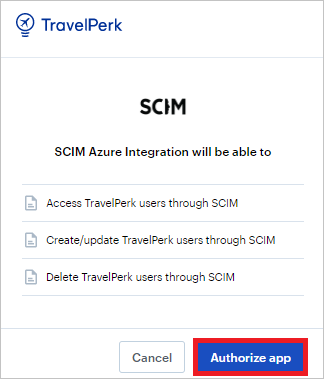

Under avsnittet Administratörsautentiseringsuppgifter klickar du på Auktorisera. Du omdirigeras till TravelPerks inloggningssida. Ange ditt användarnamn och lösenord och klicka på knappen Logga in . Klicka på Auktorisera app på sidan Auktorisering. Klicka på Testa Anslut ion för att se till att Microsoft Entra ID kan ansluta till TravelPerk. Om anslutningen misslyckas kontrollerar du att ditt SecureLogin-konto har administratörsbehörighet och försöker igen.

I fältet E-postavisering anger du e-postadressen till den person eller grupp som ska ta emot meddelanden om etableringsfel. Markera sedan kryssrutan Skicka ett e-postmeddelande när ett fel uppstår.

Välj Spara.

Under avsnittet Mappningar väljer du Synkronisera Microsoft Entra-användare till TravelPerk.

Granska de användarattribut som synkroniseras från Microsoft Entra-ID till TravelPerk i avsnittet Attributmappning . Attributen som valts som Matchande egenskaper används för att matcha användarkontona i TravelPerk för uppdateringsåtgärder. Om du väljer att ändra det matchande målattributet måste du se till att TravelPerk-API:et stöder filtrering av användare baserat på det attributet. Välj knappen Spara för att checka in eventuella ändringar.

Attribut Typ Stöds för filtrering userName String ✓ externalId String aktiv Booleskt name.honorificPrefix String name.familyName String name.givenName String name.middleName String preferredLanguage String nationella inställningar String phoneNumbers[type eq "work"].value String externalId String rubrik String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Referens urn:ietf:params:scim:schemas:extension:travelperk:2.0:User:gender String urn:ietf:params:scim:schemas:extension:travelperk:2.0:User:dateOfBirth String urn:ietf:params:scim:schemas:extension:travelperk:2.0:User:invoiceProfiles Matris urn:ietf:params:scim:schemas:extension:travelperk:2.0:User:emergencyContact.name String urn:ietf:params:scim:schemas:extension:travelperk:2.0:User:emergencyContact.phone String urn:ietf:params:scim:schemas:extension:travelperk:2.0:User:travelPolicy String Information om hur du konfigurerar omfångsfilter finns i följande instruktioner i självstudien för omfångsfilter.

Om du vill aktivera Microsoft Entra-etableringstjänsten för TravelPerk ändrar du etableringsstatusen till På i avsnittet Inställningar.

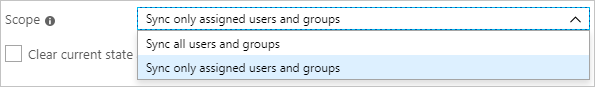

Definiera de användare och/eller grupper som du vill etablera till TravelPerk genom att välja önskade värden i Omfång i avsnittet Inställningar.

När du är redo att etablera klickar du på Spara.

Åtgärden startar den initiala synkroniseringscykeln för alla användare och grupper som har definierats i Omfång i avsnittet Inställningar. Den inledande cykeln tar längre tid att utföra än efterföljande cykler, som inträffar ungefär var 40:e minut så länge Microsoft Entra-etableringstjänsten körs.

Steg 6: Övervaka distributionen

När du har konfigurerat etableringen använder du följande resurser till att övervaka distributionen:

- Använd etableringsloggarna för att se vilka användare som har etablerats och vilka som har misslyckats

- Kontrollera förloppsindikatorn för att se status för etableringscykeln och hur nära den är att slutföras

- Om etableringskonfigurationen verkar innehålla fel, kommer programmet att placeras i karantän. Läs mer om karantänstatus här.

Ytterligare resurser

- Hantera användarkontoetablering för Enterprise-appar

- Vad är programåtkomst och enkel inloggning med Microsoft Entra-ID?