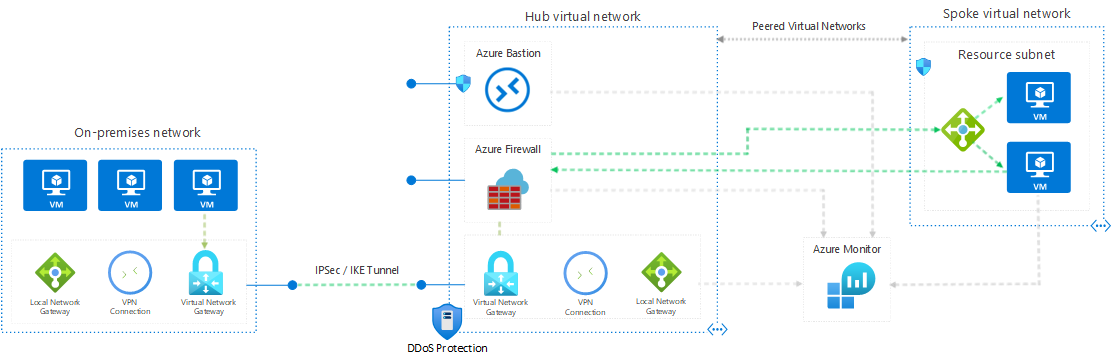

Denna referensarkitektur visar ett säkert hybridnätverk som utökar ett lokalt nätverk till Azure. Arkitekturen implementerar ett perimeternätverk, även kallat dmz, mellan det lokala nätverket och ett virtuellt Azure-nätverk. All inkommande och utgående trafik passerar genom Azure Firewall.

Arkitektur

Ladda ned en Visio-fil med den här arkitekturen.

Komponenter

Arkitekturen består av följande aspekter:

Lokalt nätverk. Ett privat lokalt nätverk som implementerats i en organisation.

Virtuellt Azure-nätverk. Det virtuella nätverket är värd för lösningskomponenterna och andra resurser som körs i Azure.

Virtuella nätverksvägar definierar flödet av IP-trafik i det virtuella Azure-nätverket. I diagrammet finns det två användardefinierade routningstabeller.

I gatewayundernätet dirigeras trafiken via Azure Firewall-instansen.

Kommentar

Beroende på kraven för VPN-anslutningen kan du konfigurera BGP-vägar (Border Gateway Protocol) för att implementera vidarebefordransregler som dirigerar trafiken tillbaka via det lokala nätverket.

Gateway. Gatewayen tillhandahåller anslutning mellan routrarna i det lokala nätverket och det virtuella nätverket. Gatewayen placeras i ett eget undernät.

Azure Firewall. Azure Firewall är en hanterad brandvägg som en tjänst. Brandväggsinstansen placeras i ett eget undernät.

Nätverkssäkerhetsgrupper. Använd säkerhetsgrupper för att begränsa nätverkstrafiken i det virtuella nätverket.

Azure Bastion. Med Azure Bastion kan du logga in på virtuella datorer i det virtuella nätverket via SSH eller RDP (Remote Desktop Protocol) utan att exponera de virtuella datorerna direkt på Internet. Använd Bastion för att hantera de virtuella datorerna i det virtuella nätverket.

Bastion kräver ett dedikerat undernät med namnet AzureBastionSubnet.

Potentiella användningsfall

Den här arkitekturen kräver en anslutning till ditt lokala datacenter, med hjälp av en VPN-gateway eller en ExpressRoute-anslutning. Vanliga användningsområden för den här arkitekturen inkluderar:

- Hybridprogram där arbetsbelastningar delvis körs lokalt, delvis i Azure.

- Infrastruktur som kräver detaljerad kontroll över trafik som kommer in i ett virtuellt Azure-nätverk från ett lokalt datacenter.

- Tillämpningar som måste granska utgående trafik. Granskning är ofta ett regelkrav för många kommersiella system och kan bidra till att förhindra offentligt offentliggörande av privat information.

Rekommendationer

Följande rekommendationer gäller för de flesta scenarier. Följ dessa rekommendationer om du inte har ett visst krav som åsidosätter dem.

Rekommendationer för åtkomstkontroll

Använd rollbaserad åtkomstkontroll i Azure (Azure RBAC) för att hantera resurserna i ditt program. Överväg att skapa följande anpassade roller:

En DevOps-roll med behörighet att administrera infrastrukturen för tillämpningen, distribuera programkomponenter och övervaka och starta om virtuella datorer.

En central IT administratör för att kunna hantera och övervaka nätverksresurser.

En säkerhets-IT-administratörsroll för att hantera säkra nätverksresurser, till exempel brandväggen.

IT-administratörsrollen ska inte ha åtkomst till brandväggsresurserna. Åtkomsten bör begränsas till it-administratörsrollen för säkerhet.

Rekommendationer för resursgrupper

Azure-resurser som virtuella datorer, virtuella nätverk och lastbalanserare kan enkelt hanteras genom att gruppera dem i resursgrupper. Tilldela Azure-roller till varje resursgrupp för att begränsa åtkomsten.

Vi rekommenderar att du skapar följande resursgrupper:

- En resursgrupp som innehåller det virtuella nätverket (exklusive de virtuella datorerna), NSG:er och gatewayresurserna för anslutning till det lokala nätverket. Tilldela den centrala IT-administratörsrollen till den här resursgruppen.

- En resursgrupp som innehåller de virtuella datorerna för Azure Firewall-instansen och de användardefinierade vägarna för gatewayundernätet. Tilldela den säkerhets- och IT-administratörsrollen till den här resursgruppen.

- Separata resursgrupper för varje virtuellt ekernätverk som innehåller lastbalanseraren och de virtuella datorerna.

Nätverksrekommendationer

Om du vill acceptera inkommande trafik från Internet lägger du till en DNAT-regel (Destination Network Address Translation ) i Azure Firewall.

- Måladress = Offentlig IP-adress för brandväggsinstansen.

- Översatt adress = Privat IP-adress i det virtuella nätverket.

Tvinga fram all utgående Internettrafik via ditt lokala nätverk med hjälp av VPN-tunneln plats-till-plats och dirigera till Internet med hjälp av NAT (network address translation). Den här designen förhindrar oavsiktligt läckage av konfidentiell information och tillåter inspektion och granskning av all utgående trafik.

Blockera inte internettrafik helt från resurserna i ekernätverkets undernät. Blockera trafik förhindrar att dessa resurser använder Azure PaaS-tjänster som förlitar sig på offentliga IP-adresser, till exempel loggning av VM-diagnostik, nedladdning av VM-tillägg och andra funktioner. Azure Diagnostics kräver också att komponenterna kan läsa och skriva till ett Azure Storage-konto.

Kontrollera att utgående Internettrafik tvingas med tunneltrafik på rätt sätt. Om du använder en VPN-anslutning med routnings- och fjärråtkomsttjänsten på en lokal server använder du ett verktyg som WireShark.

Överväg att använda Application Gateway eller Azure Front Door för SSL-avslutning.

Att tänka på

Dessa överväganden implementerar grundpelarna i Azure Well-Architected Framework, som är en uppsättning vägledande grundsatser som kan användas för att förbättra kvaliteten på en arbetsbelastning. Mer information finns i Microsoft Azure Well-Architected Framework.

Prestandaeffektivitet

Prestandaeffektivitet handlar om att effektivt skala arbetsbelastningen baserat på användarnas behov. Mer information finns i Översikt över grundpelare för prestandaeffektivitet.

Mer information om bandbreddsgränserna för VPN Gateway finns i Gateway-SKU:er. Överväg att uppgradera till en ExpressRoute-gateway för högre bandbredder. ExpressRoute ger upp till 10 Gbit/s bandbredd med lägre svarstid än en VPN-anslutning.

Mer information om skalbarheten för Azure-gatewayer finns i avsnitten om skalbarhetsövervägande i:

- Implementera en hybridnätverksarkitektur med Azure och lokalt VPN

- Implementera en hybridnätverksarkitektur med Azure ExpressRoute

Mer information om hur du hanterar virtuella nätverk och nätverkssäkerhetsgrupper i stor skala finns i Azure Virtual Network Manager (AVNM): Skapa ett skyddat nav- och ekernätverk för att skapa nya (och registrera befintliga) hubb- och eker-topologier för central hantering av anslutningar och NSG-regler.

Tillförlitlighet

Tillförlitlighet säkerställer att ditt program kan uppfylla de åtaganden du gör gentemot dina kunder. Mer information finns i Översikt över tillförlitlighetspelare.

Om du använder Azure ExpressRoute för att tillhandahålla anslutning mellan det virtuella nätverket och det lokala nätverket konfigurerar du en VPN-gateway för att tillhandahålla redundans om ExpressRoute-anslutningen blir otillgänglig.

Information om hur du underhåller tillgängligheten för VPN- och ExpressRoute-anslutningar finns i tillgänglighetsöverväganden i:

- Implementera en hybridnätverksarkitektur med Azure och lokalt VPN

- Implementera en hybridnätverksarkitektur med Azure ExpressRoute

Driftsäkerhet

Driftskvalitet omfattar de driftsprocesser som distribuerar ett program och håller det igång i produktion. Mer information finns i Översikt över grundpelare för driftskvalitet.

Om gatewayanslutningen från ditt lokala nätverk till Azure är nere kan du fortfarande nå de virtuella datorerna i det virtuella Azure-nätverket via Azure Bastion.

Undernätet för varje nivå i referensarkitekturen skyddas av NSG-regler. Du kan behöva skapa en regel för att öppna port 3389 för åtkomst via fjärrskrivbordsprotokoll på virtuella Windows-datorer, eller port 22 för säker skalåtkomst på virtuella Linux-datorer. Andra verktyg för hantering och övervakning kan kräva regler för att öppna ytterligare portar.

Om du använder ExpressRoute för att möjliggöra anslutning mellan ditt lokala datacenter och Azure använder du Azure Connectivity Toolkit (AzureCT) för att övervaka och felsöka problem med anslutningen.

Du hittar ytterligare information om övervakning och hantering av VPN- och ExpressRoute-anslutningar i artikeln Implementera en hybridnätverksarkitektur med Azure och lokalt VPN.

Säkerhet

Säkerhet ger garantier mot avsiktliga attacker och missbruk av dina värdefulla data och system. Mer information finns i Översikt över säkerhetspelare.

Denna referensarkitektur implementerar flera säkerhetsnivåer.

Dirigera alla lokala användarbegäranden via Azure Firewall

Den användardefinierade vägen i gatewayundernätet blockerar alla andra användarbegäranden än de som tas emot lokalt. Vägen skickar tillåtna begäranden till brandväggen. Begäranden skickas vidare till resurserna i de virtuella ekernätverken om de tillåts av brandväggsreglerna. Du kan lägga till andra vägar, men se till att de inte oavsiktligt kringgår brandväggen eller blockerar administrativ trafik som är avsedd för hanteringsundernätet.

Använda NSG:er för att blockera/skicka trafik till virtuella ekernätverksundernät

Trafik till och från resursundernät i virtuella ekernätverk begränsas med hjälp av NSG:er. Om du har ett krav på att utöka NSG-reglerna för att tillåta bredare åtkomst till dessa resurser ska du väga dessa krav mot säkerhetsriskerna. Varje ny inkommande väg utgör en risk för oavsiktliga eller målinriktade dataläckage eller skador på tillämpningen.

DDoS-skydd

Azure DDoS Protection, kombinerat med metodtips för programdesign, ger förbättrade DDoS-åtgärdsfunktioner för att ge mer skydd mot DDoS-attacker. Du bör aktivera Azure DDOS Protection i alla virtuella perimeternätverk.

Använda AVNM för att skapa säkerhetsadministratörsregler för baslinje

Med AVNM kan du skapa baslinjer för säkerhetsregler, som kan prioriteras framför regler för nätverkssäkerhetsgrupper. Säkerhetsadministratörsregler utvärderas före NSG-regler och har samma typ av NSG:er, med stöd för prioritering, tjänsttaggar och L3-L4-protokoll. MED AVNM kan central IT framtvinga en baslinje för säkerhetsregler, samtidigt som ytterligare NSG-regler inte är beroende av ekernätverkets ägare. För att underlätta en kontrollerad distribution av ändringar av säkerhetsregler gör AVNM:s distributionsfunktion att du på ett säkert sätt kan släppa de här konfigurationernas icke-bakåtkompatibla ändringar i hubb- och ekermiljöerna.

DevOps-åtkomst

Använd Azure RBAC för att begränsa de åtgärder som DevOps kan utföra på varje nivå. När du beviljar behörighet använder du principen om minsta behörighet. Logga alla administrativa åtgärder och utför regelbundna granskningar för att säkerställa att inga ändringar i konfigurationen har planerats.

Kostnadsoptimering

Kostnadsoptimering handlar om att titta på sätt att minska onödiga utgifter och förbättra drifteffektiviteten. Mer information finns i Översikt över kostnadsoptimeringspelare.

Normalt beräknar du kostnader med hjälp av priskalkylatorn för Azure. Andra överväganden beskrivs i avsnittet Kostnadsoptimering i Microsoft Azure Well-Architected Framework.

Här följer kostnadsöverväganden för de tjänster som används i den här arkitekturen.

Azure Firewall

I den här arkitekturen distribueras Azure Firewall i det virtuella nätverket för att styra trafiken mellan gatewayens undernät och resurserna i de virtuella ekernätverken. På så sätt är Azure Firewall kostnadseffektivt eftersom det används som en delad lösning som används av flera arbetsbelastningar. Här är prismodellerna för Azure Firewall:

- Fast hastighet per distributionstimmes.

- Data som bearbetas per GB för automatisk skalning.

Jämfört med virtuella nätverksinstallationer (NVA) med Azure Firewall kan du spara upp till 30–50 %. Mer information finns i Azure Firewall vs NVA.

Azure Bastion

Azure Bastion ansluter säkert till den virtuella datorn via RDP och SSH utan att behöva konfigurera en offentlig IP-adress på den virtuella datorn.

Bastion-fakturering kan jämföras med en grundläggande virtuell dator på låg nivå som konfigurerats som en hoppruta. Bastion är mer kostnadseffektivt än en hopplåda eftersom den har inbyggda säkerhetsfunktioner och inte medför extra kostnader för lagring och hantering av en separat server.

Azure Virtual Network

Azure Virtual Network är kostnadsfri. Varje prenumeration kan skapa upp till 50 virtuella nätverk i alla regioner. All trafik som sker inom gränserna för ett virtuellt nätverk är kostnadsfri. Till exempel medför virtuella datorer i samma virtuella nätverk som pratar med varandra inte avgifter för nätverkstrafik.

Interna lastbalanserare

Grundläggande belastningsutjämning mellan virtuella datorer som finns i samma virtuella nätverk är kostnadsfri.

I den här arkitekturen används interna lastbalanserare för att belastningsutjämningstrafik i ett virtuellt nätverk.

Distribuera det här scenariot

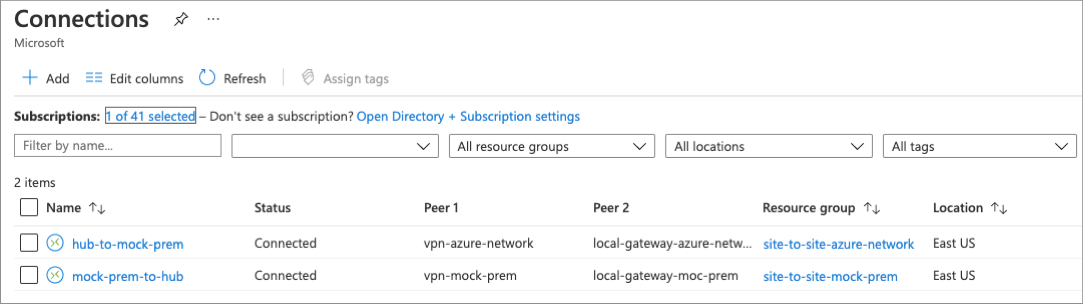

Den här distributionen skapar två resursgrupper. den första innehåller ett hånfullt lokalt nätverk, den andra en uppsättning nav- och ekernätverk. Det falska lokala nätverket och hubbnätverket är anslutna med hjälp av Azure Virtual Network-gatewayer för att skapa en plats-till-plats-anslutning. Den här konfigurationen liknar hur du ansluter ditt lokala datacenter till Azure.

Distributionen kan ta upp till 45 minuter att slutföra. Den rekommenderade distributionsmetoden använder portalalternativet nedan.

Använd följande knapp för att distribuera referensen med hjälp av Azure-portalen.

När distributionen har slutförts kontrollerar du plats-till-plats-anslutningen genom att titta på de nyligen skapade anslutningsresurserna. När du är i Azure-portalen söker du efter "anslutningar" och noterar att statusen för varje anslutning.

Den IIS-instans som finns i ekernätverket kan nås från den virtuella datorn som finns i det falska lokala nätverket. Skapa en anslutning till den virtuella datorn med den medföljande Azure Bastion-värden, öppna en webbläsare och navigera till adressen till programmets nätverkslastbalanserare.

Detaljerad information och ytterligare distributionsalternativ finns i Azure Resource Manager-mallar (ARM-mallar) som används för att distribuera den här lösningen: Secure Hybrid Network.

Nästa steg

- Det virtuella datacentret: Ett nätverksperspektiv.

- Dokumentation om Azure-säkerhet.