Konfigurera diskkryptering för Azure Cache for Redis-instanser med hjälp av kundhanterade nycklar

Data på en Redis-server lagras som standard i minnet. Dessa data är inte krypterade. Du kan implementera din egen kryptering på data innan du skriver den till cacheminnet. I vissa fall kan data finnas på disk, antingen på grund av operativsystemets åtgärder eller på grund av avsiktliga åtgärder för att bevara data med hjälp av export eller datapersistence.

Azure Cache for Redis erbjuder plattformshanterade nycklar (PMK:er), även kända som Microsoft-hanterade nycklar (MMK:er), som standard för att kryptera data på disk på alla nivåer. Enterprise- och Enterprise Flash-nivåerna i Azure Cache for Redis erbjuder dessutom möjligheten att kryptera os- och datapersistencediskarna med en kundhanterad nyckel (CMK). Kundhanterade nycklar kan användas för att omsluta MMK:erna för att styra åtkomsten till dessa nycklar. Detta gör CMK:t till en nyckelkrypteringsnyckel eller KEK. Mer information finns i Nyckelhantering i Azure.

Omfång för tillgänglighet för CMK-diskkryptering

| Nivå | Basic, Standard, Premium | Enterprise, Enterprise Flash |

|---|---|---|

| Microsoft-hanterade nycklar (MMK) | Ja | Ja |

| Kundhanterade nycklar (CMK) | Nej | Ja |

Varning

Som standard använder alla Azure Cache for Redis-nivåer Microsoft-hanterade nycklar för att kryptera diskar som monterats på cacheinstanser. På nivåerna Basic och Standard stöder dock inte C0- och C1-SKU:erna någon diskkryptering.

Viktigt!

På Premium-nivån strömmar datapersistence data direkt till Azure Storage, så diskkryptering är mindre viktigt. Azure Storage erbjuder en mängd olika krypteringsmetoder som ska användas i stället.

Krypteringstäckning

Företagsnivåer

På Enterprise-nivån används diskkryptering för att kryptera beständighetsdisken, temporära filer och OS-disken:

- persistence disk: innehåller beständiga RDB- eller AOF-filer som en del av datapersistence

- temporära filer som används vid export: temporära data som används som exporteras krypteras. När du exporterar data styrs krypteringen av de slutliga exporterade data av inställningar i lagringskontot.

- OS-disken

MMK används för att kryptera dessa diskar som standard, men CMK kan också användas.

På Enterprise Flash-nivån lagras nycklar och värden också delvis på disk med hjälp av nvme-flashlagring (nonvolatile memory express). Den här disken är dock inte samma som den som används för bevarade data. I stället är det tillfälliga och data sparas inte efter att cachen har stoppats, frigjorts eller startats om. MMK stöds endast på den här disken eftersom dessa data är tillfälliga och tillfälliga.

| Lagrade data | Disk | Krypteringsalternativ |

|---|---|---|

| Beständighetsfiler | Beständig disk | MMK eller CMK |

| RDB-filer som väntar på att exporteras | OS-disk och beständighetsdisk | MMK eller CMK |

| Nycklar och värden (endast Enterprise Flash-nivå) | Tillfälliga NVMe-diskar | MMK |

Andra nivåer

På nivåerna Basic, Standard och Premium krypteras OS-disken som standard med hjälp av MMK. Det finns ingen beständig disk monterad och Azure Storage används i stället. C0- och C1-SKU:erna använder inte diskkryptering.

Förutsättningar och begränsningar

Allmänna krav och begränsningar

- Diskkryptering är inte tillgängligt på nivåerna Basic och Standard för C0- eller C1-SKU:er

- Endast användartilldelad hanterad identitet stöds för att ansluta till Azure Key Vault. Systemtilldelad hanterad identitet stöds inte.

- Om du ändrar mellan MMK och CMK på en befintlig cacheinstans utlöses en tidskrävande underhållsåtgärd. Vi rekommenderar inte detta för produktionsanvändning eftersom en tjänststörning inträffar.

Krav och begränsningar för Azure Key Vault

- Azure Key Vault-resursen som innehåller den kundhanterade nyckeln måste finnas i samma region som cacheresursen.

- Rensningsskydd och mjuk borttagning måste vara aktiverat i Azure Key Vault-instansen. Rensningsskydd är inte aktiverat som standard.

- När du använder brandväggsregler i Azure Key Vault måste Key Vault-instansen konfigureras för att tillåta betrodda tjänster.

- Endast RSA-nycklar stöds

- Den användartilldelade hanterade identiteten måste ha behörigheterna Get, Unwrap Key och Wrap Key i Key Vault-åtkomstprinciperna eller motsvarande behörigheter i Azure Role Based Access Control. En rekommenderad inbyggd rolldefinition med minsta möjliga behörighet för det här scenariot kallas KeyVault Crypto Service Encryption User.

Så här konfigurerar du CMK-kryptering på Enterprise-cacheminnen

Använd portalen för att skapa en ny cache med CMK aktiverat

Logga in på Azure-portalen och starta snabbstartsguiden Skapa en Redis Enterprise-cache .

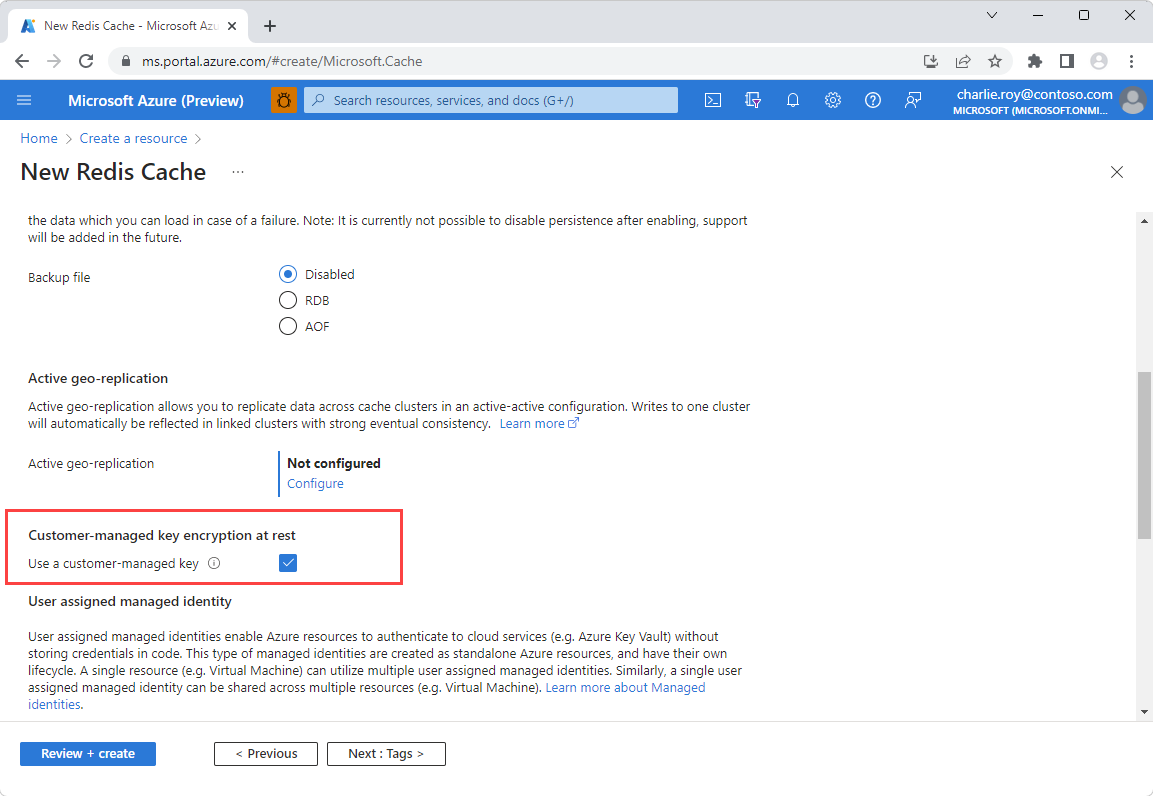

På sidan Avancerat går du till avsnittet Med titeln Kundhanterad nyckelkryptering i vila och aktiverar alternativet Använd en kundhanterad nyckel .

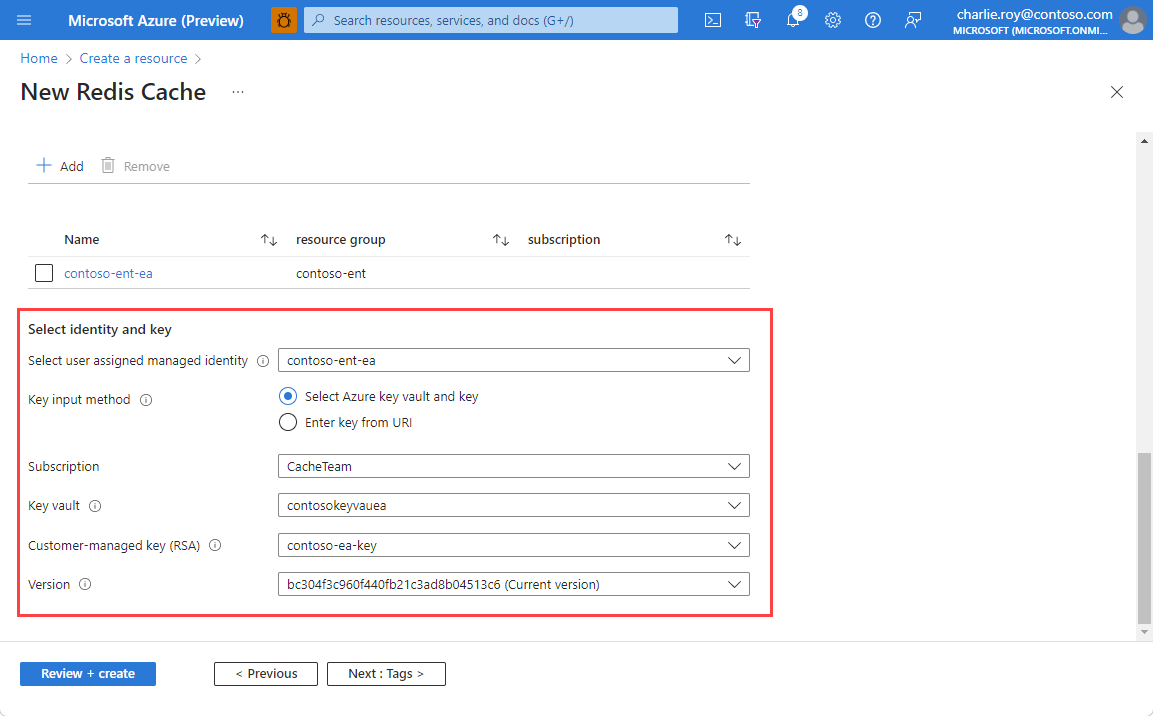

Välj Lägg till för att tilldela resursen en användartilldelad hanterad identitet . Den här hanterade identiteten används för att ansluta till Azure Key Vault-instansen som innehåller den kundhanterade nyckeln.

Välj den valda användartilldelade hanterade identiteten och välj sedan den nyckelinmatningsmetod som ska användas.

Om du använder metoden Välj Azure-nyckelvalv och nyckelinmatning väljer du den Key Vault-instans som innehåller din kundhanterade nyckel. Den här instansen måste finnas i samma region som cacheminnet.

Kommentar

Anvisningar om hur du konfigurerar en Azure Key Vault-instans finns i snabbstartsguiden för Azure Key Vault. Du kan också välja länken Skapa ett nyckelvalv under val av Nyckelvalv för att skapa en ny Key Vault-instans. Kom ihåg att både rensningsskydd och mjuk borttagning måste vara aktiverade i Key Vault-instansen.

Välj den specifika nyckeln och versionen med hjälp av listrutorna Kundhanterad nyckel (RSA) och Version .

Om du använder URI-indatametoden anger du nyckelidentifierarens URI för den valda nyckeln från Azure Key Vault.

När du har angett all information för cacheminnet väljer du Granska + skapa.

Lägga till CMK-kryptering i en befintlig Enterprise-cache

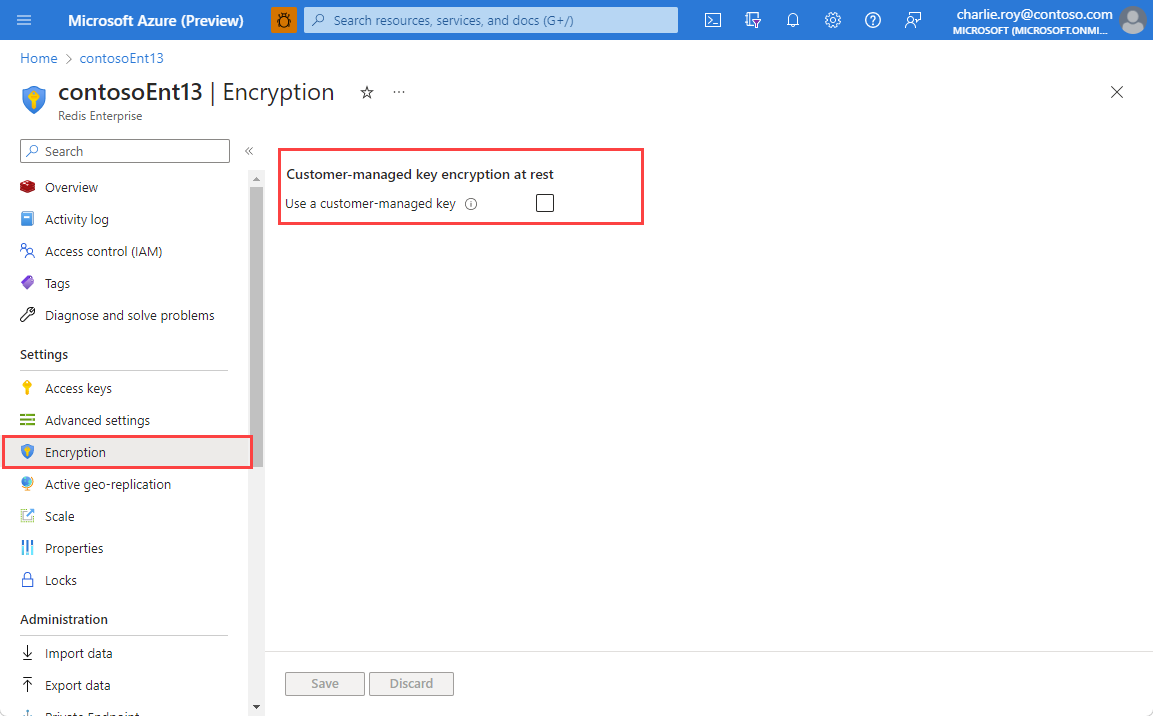

Gå till Kryptering på resursmenyn i cacheinstansen. Om CMK redan har konfigurerats visas nyckelinformationen.

Om du inte har konfigurerat eller om du vill ändra CMK-inställningar väljer du Ändra krypteringsinställningar

Välj Använd en kundhanterad nyckel för att se konfigurationsalternativen.

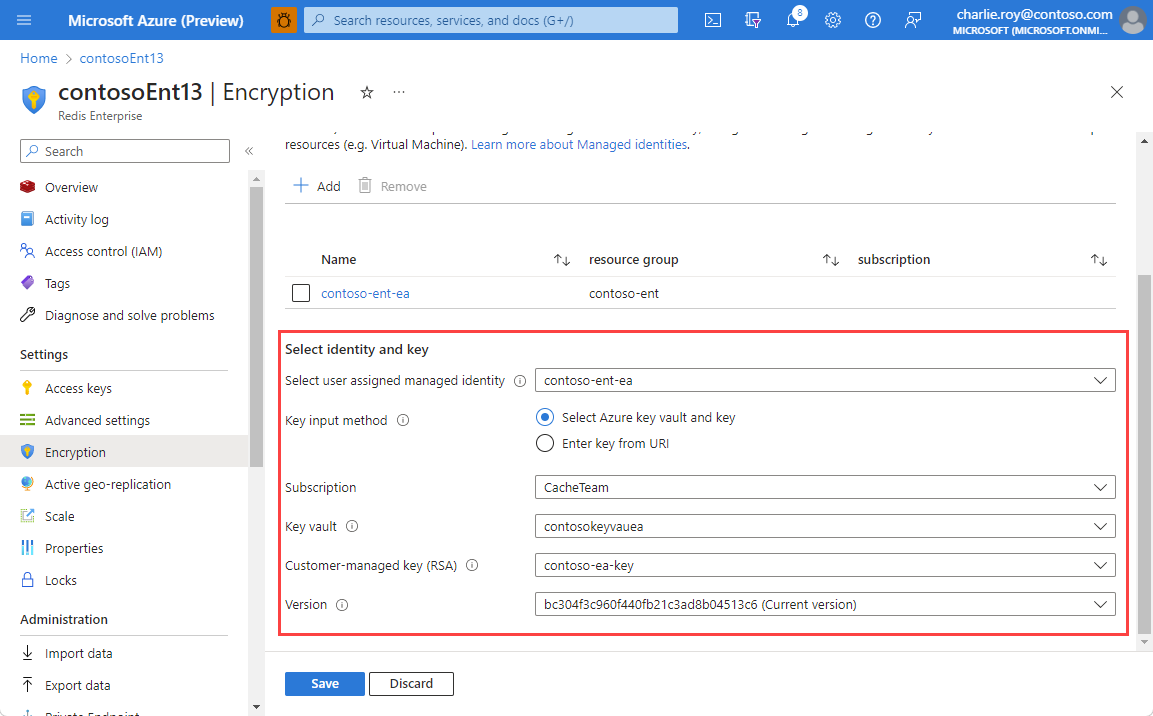

Välj Lägg till för att tilldela resursen en användartilldelad hanterad identitet . Den här hanterade identiteten används för att ansluta till Azure Key Vault-instansen som innehåller den kundhanterade nyckeln.

Välj den valda användartilldelade hanterade identiteten och välj sedan vilken nyckelinmatningsmetod som ska användas.

Om du använder metoden Välj Azure-nyckelvalv och nyckelinmatning väljer du den Key Vault-instans som innehåller din kundhanterade nyckel. Den här instansen måste finnas i samma region som cacheminnet.

Välj den specifika nyckeln med listrutan Kundhanterad nyckel (RSA ). Om det finns flera versioner av nyckeln att välja mellan använder du listrutan Version .

Om du använder URI-indatametoden anger du nyckelidentifierarens URI för den valda nyckeln från Azure Key Vault.

Välj Spara

Nästa steg

Läs mer om Azure Cache for Redis-funktioner: