Definiera nätverksinställningar för Azure Monitor Agent

Azure Monitor Agent stöder anslutning med hjälp av direkta proxyservrar, Log Analytics-gateway och privata länkar. Den här artikeln beskriver hur du definierar nätverksinställningar och aktiverar nätverksisolering för Azure Monitor Agent.

Tjänsttaggar för virtuellt nätverk

Azure Monitor Agent har stöd för tjänsttaggar för virtuella Azure-nätverk. Både AzureMonitor - och AzureResourceManager-taggar krävs.

Azure Virtual Network-tjänsttaggar kan användas för att definiera nätverksåtkomstkontroller i nätverkssäkerhetsgrupper, Azure Firewall och användardefinierade vägar. Använd tjänsttaggar i stället för specifika IP-adresser när du skapar säkerhetsregler och vägar. För scenarier där tjänsttaggar för virtuella Azure-nätverk inte kan användas anges brandväggskraven nedan.

Brandväggskrav

| Moln | Slutpunkt | Syfte | Port | Riktning | Förbikoppling HTTPS-inspektion | Exempel |

|---|---|---|---|---|---|---|

| Azure Commercial | global.handler.control.monitor.azure.com | Åtkomstkontrolltjänst | Port 443 | Utgående | Ja | - |

| Azure Commercial | <virtual-machine-region-name>.handler.control.monitor.azure.com |

Hämta datainsamlingsregler för en viss dator | Port 443 | Utgående | Ja | westus2.handler.control.monitor.azure.com |

| Azure Commercial | <log-analytics-workspace-id>.ods.opinsights.azure.com |

Mata in loggdata | Port 443 | Utgående | Ja | 1234a123-aa1a-123a-aaa1-a1a345aa6789.ods.opinsights.azure.com |

| Azure Commercial | management.azure.com | Behövs endast om du skickar tidsseriedata (mått) till azure monitor custom metrics database | Port 443 | Utgående | Ja | - |

| Azure Commercial | <virtual-machine-region-name>.monitoring.azure.com |

Behövs endast om du skickar tidsseriedata (mått) till azure monitor custom metrics database | Port 443 | Utgående | Ja | westus2.monitoring.azure.com |

| Azure Commercial | <data-collection-endpoint>.<virtual-machine-region-name>. ingest.monitor.azure.com |

Behövs endast om du skickar data till log analytics-tabellen anpassade loggar | Port 443 | Utgående | Ja | 275test-01li.eastus2euap-1.canary.ingest.monitor.azure.com |

| Azure Government | Ersätt ".com" ovan med ".us" | Samma som ovan | Samma som ovan | Samma som ovan | Samma som ovan | |

| Microsoft Azure drivs av 21Vianet | Ersätt ".com" ovan med ".cn" | Samma som ovan | Samma som ovan | Samma som ovan | Samma som ovan |

Kommentar

Om du använder privata länkar på agenten får du bara lägga till slutpunkterna för privat datainsamling (DCE). Agenten använder inte de icke-privata slutpunkter som anges ovan när du använder privata länkar/slutpunkter för datainsamling. Förhandsversionen av Azure Monitor Metrics (anpassade mått) är inte tillgänglig i Azure Government och Azure som drivs av 21Vianet-moln.

Proxykonfiguration

Om datorn ansluter via en proxyserver för att kommunicera via Internet granskar du följande krav för att förstå vilken nätverkskonfiguration som krävs.

Azure Monitor-agenttilläggen för Windows och Linux kan kommunicera antingen via en proxyserver eller en Log Analytics-gateway till Azure Monitor med hjälp av HTTPS-protokollet. Använd den för virtuella Azure-datorer, Skalningsuppsättningar för virtuella Azure-datorer och Azure Arc för servrar. Använd tilläggsinställningarna för konfiguration enligt beskrivningen i följande steg. Både anonym och grundläggande autentisering med hjälp av ett användarnamn och lösenord stöds.

Viktigt!

Proxykonfiguration stöds inte för Azure Monitor Metrics (offentlig förhandsversion) som mål. Om du skickar mått till det här målet använder det offentliga Internet utan proxy.

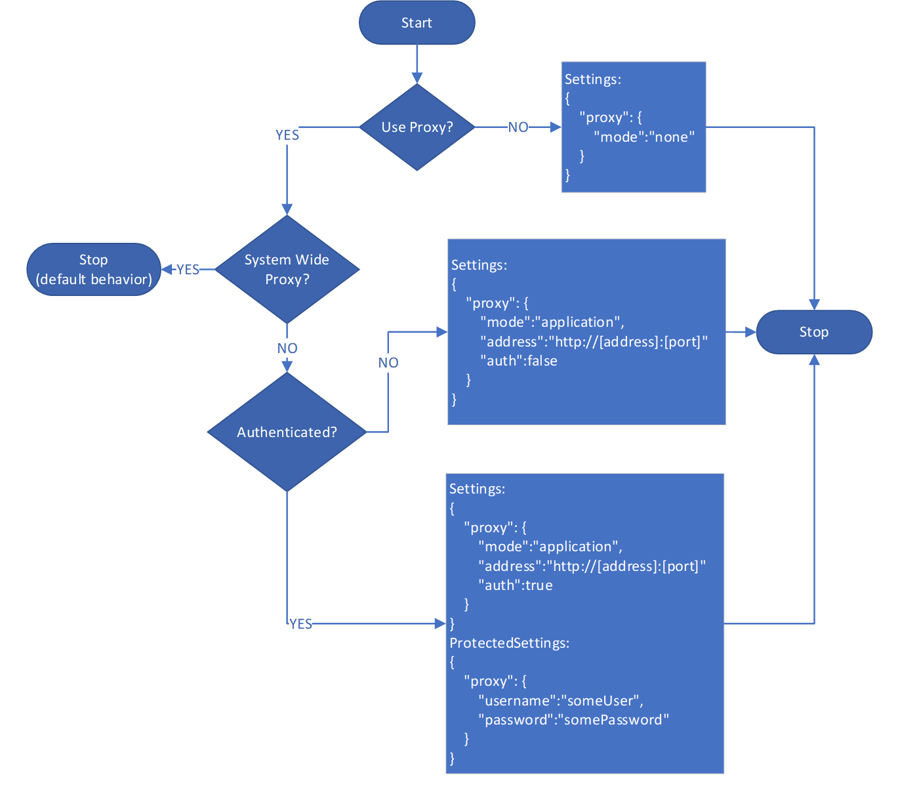

Använd det här flödesschemat för att fastställa värdena för parametrarna

SettingsochProtectedSettingsförst.Kommentar

Ställa in Linux-systemproxy via miljövariabler som

http_proxyochhttps_proxystöds endast med Hjälp av Azure Monitor Agent för Linux version 1.24.2 och senare. Om du har proxykonfiguration för ARM-mallen följer du arm-mallexemplet nedan och deklarerar proxyinställningen i ARM-mallen. Dessutom kan en användare ange "globala" miljövariabler som hämtas av alla systembaserade tjänster via variabeln DefaultEnvironment i /etc/systemd/system.conf.När du har fastställt parametervärdena

SettingsochProtectedSettingsanger du dessa andra parametrar när du distribuerar Azure Monitor Agent. Använd PowerShell-kommandon, som du ser i följande exempel:

- Virtuell Windows-dator

- Virtuell Linux-dator

- Windows Arc-aktiverad server

- Linux Arc-aktiverad server

- Exempel på ARM-principmall

$settingsString = '{"proxy":{"mode":"application","address":"http://[address]:[port]","auth": "true"}}';

$protectedSettingsString = '{"proxy":{"username":"[username]","password": "[password]"}}';

Set-AzVMExtension -ExtensionName AzureMonitorWindowsAgent -ExtensionType AzureMonitorWindowsAgent -Publisher Microsoft.Azure.Monitor -ResourceGroupName <resource-group-name> -VMName <virtual-machine-name> -Location <location> -TypeHandlerVersion <type-handler-version> -SettingString $settingsString -ProtectedSettingString $protectedSettingsString

Konfiguration av Log Analytics-gateway

- Följ anvisningarna ovan för att konfigurera proxyinställningar för agenten och ange DEN IP-adress och det portnummer som motsvarar gatewayservern. Om du har distribuerat flera gatewayservrar bakom en lastbalanserare är agentproxykonfigurationen den virtuella IP-adressen för lastbalanseraren i stället.

- Lägg till url:en för konfigurationsslutpunkten för att hämta datainsamlingsregler till listan över tillåtna för gatewayen

Add-OMSGatewayAllowedHost -Host <gateway-server-region-name>.handler.control.monitor.azure.comAdd-OMSGatewayAllowedHost -Host global.handler.control.monitor.azure.com. (Om du använder privata länkar i agenten måste du också lägga till slutpunkterna för datainsamlingen.) - Lägg till url:en för datainmatningsslutpunkten i listan över tillåtna för gatewayen

Add-OMSGatewayAllowedHost -Host <log-analytics-workspace-id>.ods.opinsights.azure.com. - Starta om OMS Gateway-tjänsten för att tillämpa ändringarna

Stop-Service -Name <gateway-name>ochStart-Service -Name <gateway-name>.