Testa bakom en brandvägg

För att säkerställa slutpunktstillgänglighet bakom brandväggar aktiverar du tester av offentlig tillgänglighet eller kör tillgänglighetstester i frånkopplade eller inga ingressscenarier.

Testaktivering av offentlig tillgänglighet

Kontrollera att din interna webbplats har en offentlig DNS-post (Domain Name System). Tillgänglighetstester misslyckas om DNS inte kan matchas. Mer information finns i Skapa ett anpassat domännamn för internt program.

Varning

IP-adresserna som används av tillgänglighetstesttjänsten delas och kan exponera dina brandväggsskyddade tjänstslutpunkter för andra tester. Enbart IP-adressfiltrering skyddar inte tjänstens trafik, så vi rekommenderar att du lägger till extra anpassade rubriker för att verifiera webbbegärans ursprung. Mer information finns i Tjänsttaggar för virtuellt nätverk.

Autentisera trafik

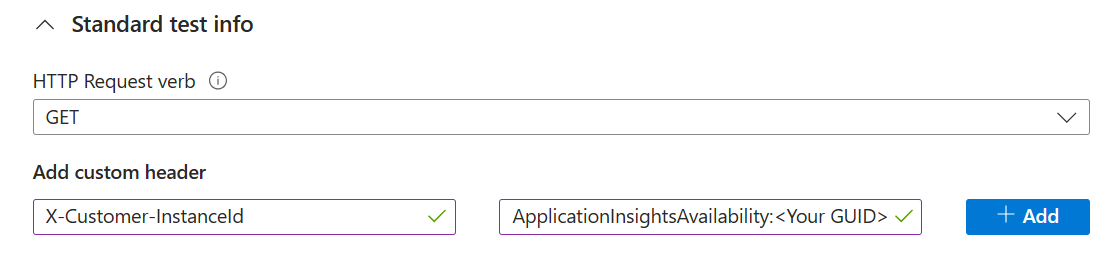

Ange anpassade rubriker i standardtillgänglighetstester för att verifiera trafik.

Generera en token eller GUID för att identifiera trafik från dina tillgänglighetstester.

Lägg till det anpassade huvudet "X-Customer-InstanceId" med värdet

ApplicationInsightsAvailability:<GUID generated in step 1>under avsnittet "Standardtestinformation" när du skapar eller uppdaterar dina tillgänglighetstester.Kontrollera att tjänsten kontrollerar om inkommande trafik innehåller huvudet och värdet som definierats i föregående steg.

Du kan också ange token som en frågeparameter. Exempel: https://yourtestendpoint/?x-customer-instanceid=applicationinsightsavailability:<your guid>

Konfigurera brandväggen för att tillåta inkommande begäranden från tillgänglighetstester

Kommentar

Det här exemplet är specifikt för användning av tjänsttaggar för nätverkssäkerhetsgrupp. Många Azure-tjänster accepterar tjänsttaggar som var och en kräver olika konfigurationssteg.

Om du vill förenkla aktiveringen av Azure-tjänster utan att auktorisera enskilda IP-adresser eller underhålla en uppdaterad IP-lista använder du tjänsttaggar. Använd de här taggarna i Azure Firewall och nätverkssäkerhetsgrupper, vilket ger tillgänglighetstesttjänsten åtkomst till dina slutpunkter. Tjänsttaggen

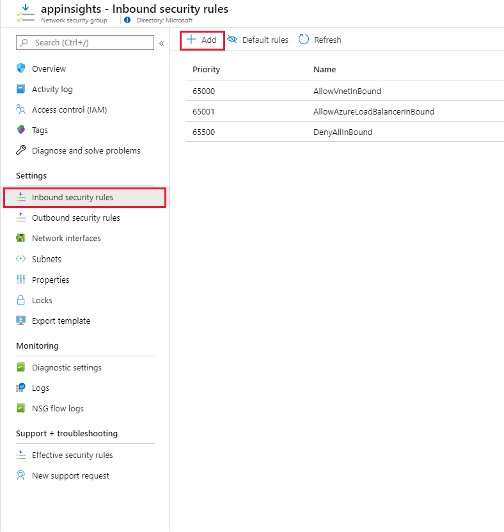

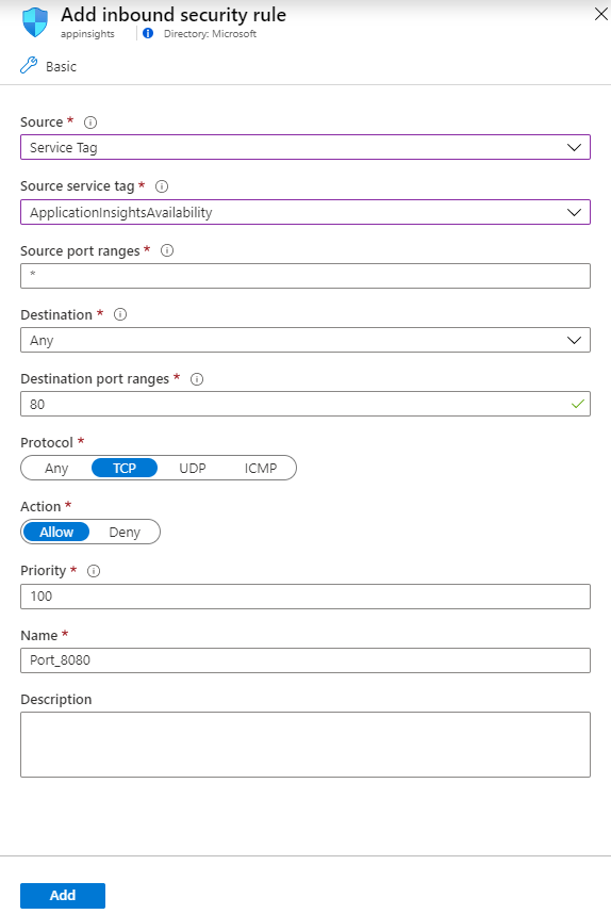

ApplicationInsightsAvailabilitygäller för alla tillgänglighetstester.Om du använder Azure-nätverkssäkerhetsgrupper går du till nätverkssäkerhetsgruppens resurs och under Inställningar väljer du inkommande säkerhetsregler. Välj Lägg till.

Välj sedan Tjänsttagg som källa och välj ApplicationInsightsAvailability som källtjänsttagg. Använd öppna portar 80 (http) och 443 (https) för inkommande trafik från tjänsttaggen.

Om du vill hantera åtkomst när dina slutpunkter ligger utanför Azure eller när tjänsttaggar inte är ett alternativ, tillåtlista IP-adresserna för våra webbtestagenter. Du kan köra frågor mot IP-intervall med hjälp av PowerShell, Azure CLI eller ett REST-anrop med API:et för tjänsttagg. En omfattande lista över aktuella tjänsttaggar och deras IP-information finns i JSON-filen.

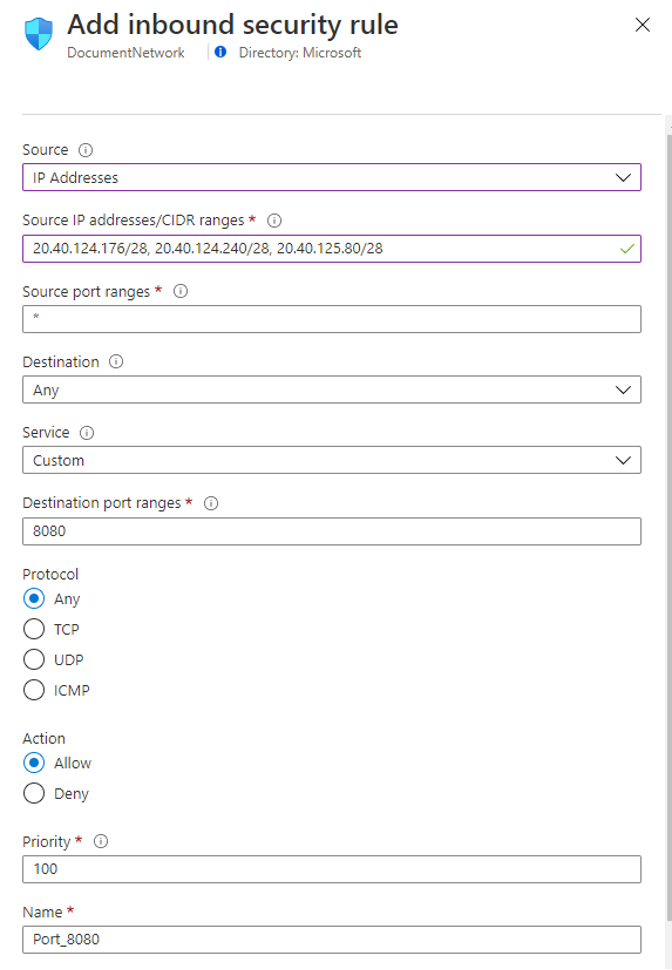

Välj inkommande säkerhetsregler under Inställningar i nätverkssäkerhetsgruppens resurs. Välj Lägg till.

Välj sedan IP-adresser som källa. Lägg sedan till dina IP-adresser i en kommaavgränsad lista i källans IP-adress/CIRD-intervall.

Frånkopplade eller inga ingressscenarier

- Anslut application insights-resursen till din interna tjänstslutpunkt med hjälp av Azure Private Link.

- Skriv anpassad kod för att regelbundet testa din interna server eller slutpunkter. Skicka resultatet till Application Insights med hjälp av API:et TrackAvailability() i SDK-kärnpaketet.

Felsökning

Mer information finns i felsökningsartikeln.