Använda Azure SQL Managed Instance på ett säkert sätt med offentliga slutpunkter

Gäller för:Azure SQL Managed Instance

Azure SQL Managed Instance kan tillhandahålla användaranslutning via offentliga slutpunkter. I den här artikeln beskrivs hur du gör den här konfigurationen säkrare.

Scenarier

Azure SQL Managed Instance tillhandahåller en VNet-lokal slutpunkt som tillåter anslutning inifrån det virtuella nätverket. Standardalternativet är att tillhandahålla maximal isolering. Det finns dock scenarier där du behöver tillhandahålla en offentlig slutpunktsanslutning:

- Den hanterade instansen måste integreras med PaaS-erbjudanden (plattform som en tjänst) för flera klientorganisationer.

- Du behöver ett högre dataflöde för datautbyte än vad som är möjligt när du använder ett VPN.

- Företagets principer förbjuder PaaS i företagsnätverk.

Distribuera en hanterad instans för offentlig slutpunktsåtkomst

Även om den inte är obligatorisk är den gemensamma distributionsmodellen för en hanterad instans med offentlig slutpunktsåtkomst att skapa instansen i ett dedikerat isolerat virtuellt nätverk. I den här konfigurationen används det virtuella nätverket endast för isolering av virtuella kluster. Det spelar ingen roll om den hanterade instansens IP-adressutrymme överlappar ett företagsnätverks IP-adressutrymme.

Skydda data i rörelse

SQL Managed Instance-datatrafik krypteras alltid om klientdrivrutinen stöder kryptering. Data som skickas mellan den hanterade instansen och andra virtuella Azure-datorer eller Azure-tjänster lämnar aldrig Azures stamnät. Om det finns en anslutning mellan den hanterade instansen och ett lokalt nätverk rekommenderar vi att du använder Azure ExpressRoute. ExpressRoute hjälper dig att undvika att flytta data via det offentliga Internet. För lokal anslutning för hanterade instanser kan endast privat peering användas.

Låsa inkommande och utgående anslutning

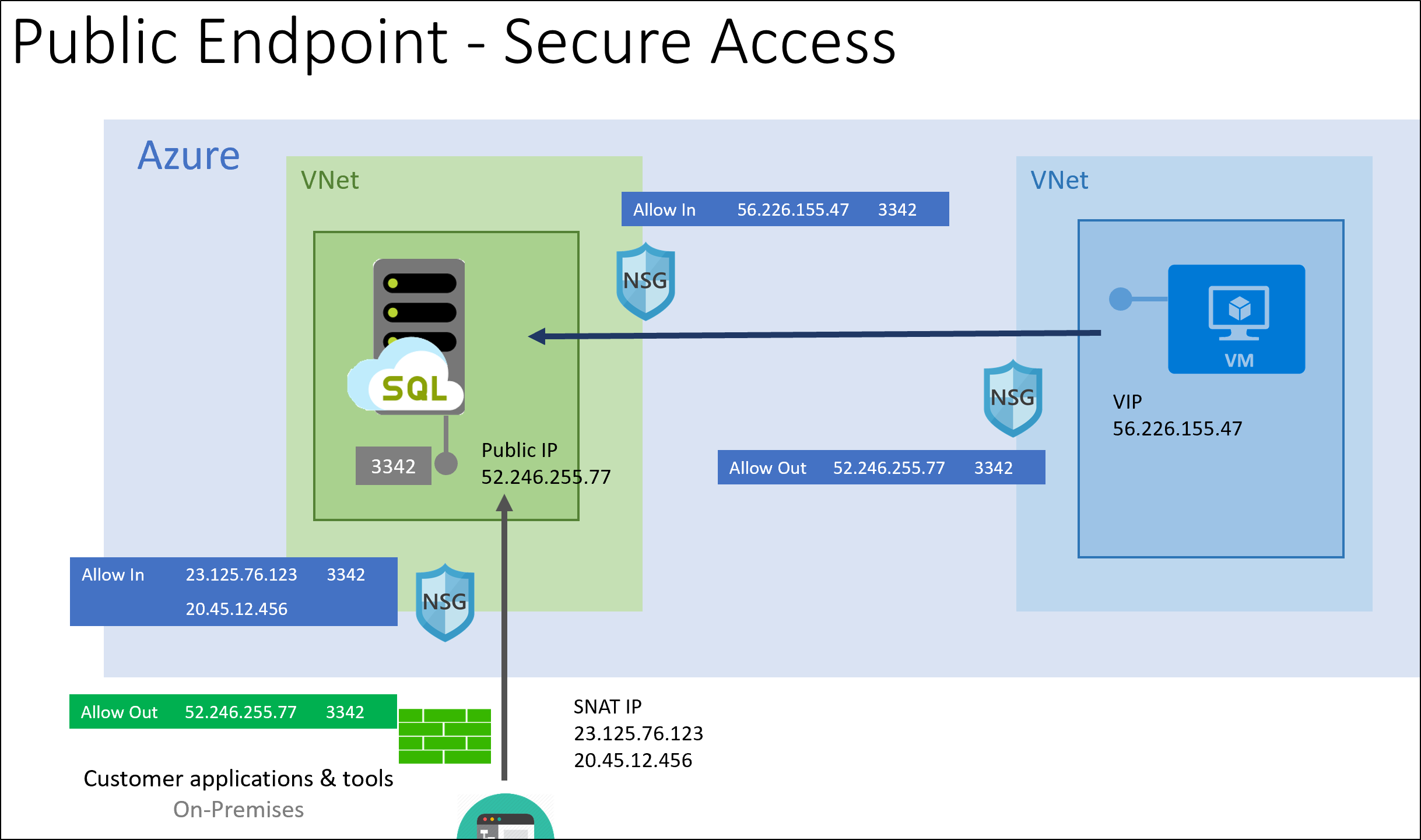

Följande diagram visar de rekommenderade säkerhetskonfigurationerna:

En hanterad instans har en offentlig slutpunktsadress som är dedikerad till en kund. Den här slutpunkten delar IP-adressen med hanteringsslutpunkten men använder en annan port. På samma sätt som en VNet-lokal slutpunkt kan den offentliga slutpunkten ändras efter vissa hanteringsåtgärder. Bestäm alltid den offentliga slutpunktsadressen genom att matcha FQDN-posten för slutpunkt, till exempel när du konfigurerar brandväggsregler på programnivå.

För att säkerställa att trafiken till den hanterade instansen kommer från betrodda källor rekommenderar vi att du ansluter från källor med välkända IP-adresser. Använd en nätverkssäkerhetsgrupp för att begränsa åtkomsten till den offentliga slutpunkten för den hanterade instansen på port 3342.

När klienter behöver initiera en anslutning från ett lokalt nätverk kontrollerar du att den ursprungliga adressen översätts till en välkänd uppsättning IP-adresser. Om du inte kan göra det (till exempel att en mobil personalstyrka är ett typiskt scenario) rekommenderar vi att du använder punkt-till-plats-VPN-anslutningar och en VNet-lokal slutpunkt.

Om anslutningar startas från Azure rekommenderar vi att trafiken kommer från en välkänd tilldelad virtuell IP-adress (till exempel en virtuell dator). Om du vill göra det enklare att hantera virtuella IP-adresser (VIP) kanske du vill använda offentliga IP-adressprefix.

Nästa steg

- Lär dig hur du konfigurerar offentlig slutpunkt för att hantera instanser: Konfigurera offentlig slutpunkt

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för