Topologi för virtuellt WAN-nätverk

Utforska viktiga designöverväganden och rekommendationer för virtuella nätverk (Virtual WAN) i Microsoft Azure.

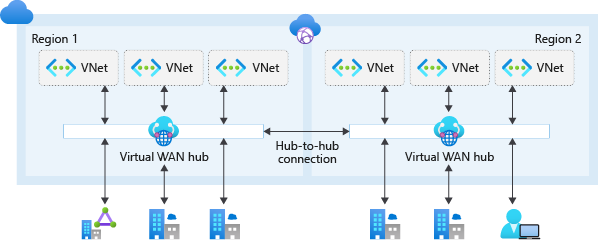

Bild 1: Virtuell WAN-nätverkstopologi. Ladda ned en Visio-fil med den här arkitekturen.

Designöverväganden för virtual WAN-nätverk

Azure Virtual WAN är en Microsoft-hanterad lösning som tillhandahåller global och dynamisk överföringsanslutning från slutpunkt till slutpunkt som standard. Med Virtual WAN-nav elimineras behovet av att konfigurera nätverksanslutningen manuellt. Du behöver till exempel inte hantera användardefinierade vägar (UDR) eller virtuella nätverksinstallationer (NVA) för att aktivera global överföringsanslutning.

Azure Virtual WAN förenklar nätverksanslutningen från slutpunkt till slutpunkt i Azure och till Azure lokalt genom att skapa en nätverksarkitektur för nav och eker. Arkitekturen skalas enkelt för att stödja flera Azure-regioner och lokala platser (alla-till-alla-anslutningar) enligt följande bild:

Bild 2: Globalt överföringsnätverk med Virtual WAN.

Azure Virtual WAN all-to-any transitiv anslutning stöder följande sökvägar (inom samma region och mellan regioner):

- Virtuellt nätverk till virtuellt nätverk

- Virtuellt nätverk att förgrena

- Gren till virtuellt nätverk

- Förgrena till gren

Azure Virtual WAN-hubbar är begränsade till distribution av Microsoft-hanterade resurser. De enda resurser som du kan distribuera i WAN-hubbarna är:

- Virtuella nätverksgatewayer (punkt-till-plats-VPN, plats-till-plats-VPN och Azure ExpressRoute)

- Azure Firewall via Firewall Manager

- Routningstabeller

- Vissa virtuella nätverksinstallationer (NVA) för leverantörsspecifika SD-WAN-funktioner

Virtual WAN är bundet av Azure-prenumerationsgränser för Virtual WAN.

Nätverks-till-nätverk transitiv anslutning (inom en region och mellan regioner via hub-to-hub) är i allmän tillgänglighet (GA).

Den Microsoft-hanterade routningsfunktionen som ingår i varje virtuell hubb möjliggör överföringsanslutningen mellan virtuella nätverk i Standard Virtual WAN. Varje hubb stöder ett aggregerat dataflöde på upp till 50 Gbit/s för VNet-till-VNet-trafik.

En enda Azure Virtual WAN-hubb stöder ett specifikt maximalt antal VM-arbetsbelastningar i alla direkt anslutna virtuella nätverk. Mer information finns i Azure Virtual WAN-gränser.

Du kan distribuera flera Azure Virtual WAN-hubbar i samma region för att skala utanför gränserna för enskilda hubbar.

Virtual WAN integreras med olika SD-WAN-leverantörer.

Många leverantörer av hanterade tjänster erbjuder hanterade tjänster för Virtual WAN.

Användar-VPN-gatewayer (punkt-till-plats) i Virtual WAN skalar upp till 20 Gbit/s aggregerat dataflöde och 100 000 klientanslutningar per virtuell hubb. Mer information finns i Azure Virtual WAN-gränser.

Plats-till-plats-VPN-gatewayer i Virtual WAN skalar upp till 20 Gbit/s aggregerat dataflöde.

Du kan ansluta ExpressRoute-kretsar till en Virtual WAN-hubb med hjälp av en Lokal SKU, Standard eller Premium SKU.

ExpressRoute Standard- eller Premium-kretsar på platser som stöds av Azure ExpressRoute Global Reach kan ansluta till en Virtual WAN ExpressRoute-gateway. Och de har alla virtual WAN-överföringsfunktioner (VPN-till-VPN, VPN och ExpressRoute-överföring). ExpressRoute Standard- eller Premium-kretsar som finns på platser som inte stöds av Global Reach kan ansluta till Azure-resurser, men kan inte använda virtual WAN-överföringsfunktioner.

Azure Firewall Manager stöder distribution av Azure Firewall i Virtual WAN-hubben, som kallas säker virtuell hubb. Mer information finns i Översikt över Azure Firewall Manager för skyddade virtuella hubbar och de senaste begränsningarna.

Virtual WAN hub-to-hub-trafik stöds för närvarande inte när Azure Firewall distribueras i själva Virtual WAN-hubben (skyddad virtuell hubb). Beroende på dina krav har du lösningar. Du kan placera Azure Firewall i ett virtuellt ekernätverk eller använda NSG:er för trafikfiltrering.

Virtual WAN-portalen kräver att alla Virtual WAN-resurser distribueras tillsammans till samma resursgrupp.

Du kan dela en Azure DDoS Protection-plan för alla virtuella nätverk i en enda Microsoft Entra-klientorganisation för att skydda resurser med offentliga IP-adresser. Mer information finns i Azure DDoS Protection.

Virtuella WAN-säkra virtuella hubbar har inte stöd för Azure DDoS-standardskyddsplaner. Mer information finns i Kända problem med Azure Firewall Manager och Hub-virtuellt nätverk och säker jämförelse av virtuell hubb.

Azure DDoS Protection-planer omfattar endast resurser med offentliga IP-adresser.

- En Azure DDoS Protection-plan innehåller 100 offentliga IP-adresser. Dessa offentliga IP-adresser omfattar alla skyddade virtuella nätverk som är associerade med DDoS-skyddsplanen. Alla andra offentliga IP-adresser utöver de 100 som ingår i planen debiteras separat. Mer information om priser för Azure DDoS Protection finns på prissidan eller vanliga frågor och svar.

Granska de resurser som stöds i Azure DDoS Protection-planer.

Designrekommendationer för virtual WAN-nätverk

Vi rekommenderar Virtual WAN för nya stora eller globala nätverksdistributioner i Azure där du behöver global överföringsanslutning mellan Azure-regioner och lokala platser. På det sättet behöver du inte manuellt konfigurera transitiv routning för Azure-nätverk.

Följande bild visar ett exempel på en global företagsdistribution med datacenter spridda över Europa och USA. Distributionen innehåller många avdelningskontor i båda regionerna. Miljön är globalt ansluten via Azure Virtual WAN och ExpressRoute Global Reach.

Bild 3: Exempel på nätverkstopologi.

Använd en Virtual WAN-hubb per Azure-region för att ansluta flera landningszoner mellan Azure-regioner med hjälp av ett gemensamt globalt Azure Virtual WAN.

Distribuera alla Virtual WAN-resurser till en enskild resursgrupp i anslutningsprenumerationen, inklusive när du distribuerar över flera regioner.

Använd routningsfunktioner för virtuella hubbar för att ytterligare segmentera trafik mellan virtuella nätverk och grenar.

Anslut Virtual WAN-hubbar till lokala datacenter med hjälp av ExpressRoute.

Distribuera nödvändiga delade tjänster, till exempel DNS-servrar, i ett dedikerat virtuellt ekernätverk. Kunddistribuerade delade resurser kan inte distribueras i själva Virtual WAN-hubben.

Anslut grenar och fjärrplatser till närmaste Virtual WAN-hubb via plats-till-plats-VPN, eller aktivera grenanslutning till Virtual WAN via en SD-WAN-partnerlösning.

Anslut användare till Virtual WAN-hubben via ett punkt-till-plats-VPN.

Följ principen "trafik i Azure stannar i Azure" så att kommunikationen mellan resurser i Azure sker via Microsofts stamnätverk, även när resurserna finns i olika regioner.

Överväg att distribuera Azure Firewall i den virtuella hubben för utgående internetskydd och filtrering.

Säkerhet som tillhandahålls av NVA-brandväggar. Kunder kan också distribuera NVA:er till en Virtual WAN-hubb som utför både SD-WAN-anslutning och nästa generations brandväggsfunktioner. Kunder kan ansluta lokala enheter till NVA i hubben och även använda samma installation för att inspektera all trafik mellan nord-syd, öst-väst och Internet.

När du distribuerar partnernätverkstekniker och NVA:er följer du partnerleverantörens vägledning för att säkerställa att det inte finns några motstridiga konfigurationer med Azure-nätverk.

Information om brownfield-scenarier där du migrerar från en nätverkstopologi för nav och eker som inte baseras på Virtual WAN finns i Migrera till Azure Virtual WAN.

Skapa Azure Virtual WAN- och Azure Firewall-resurser i anslutningsprenumerationen.

Skapa inte fler än 500 virtuella nätverksanslutningar per virtuellt WAN-nav.

- Om du behöver fler än 500 virtuella nätverksanslutningar per virtuell Virtual WAN-hubb kan du distribuera en annan virtuell Virtual WAN-hubb. Distribuera den i samma region som en del av samma Virtual WAN och resursgrupp.

Planera distributionen noggrant och se till att nätverksarkitekturen ligger inom Gränserna för Azure Virtual WAN.

Använd insikter i Azure Monitor för Virtual WAN (förhandsversion) för att övervaka topologin från slutpunkt till slutpunkt för ditt Virtuella WAN och status och nyckelmått.

Distribuera en enda Azure DDoS-standardskyddsplan i anslutningsprenumerationen.

- Alla virtuella landningszoner och plattformsnätverk bör använda den här planen.