Integrera Fortinet med Microsoft Defender för IoT

Den här artikeln hjälper dig att lära dig hur du integrerar och använder Fortinet med Microsoft Defender för IoT.

Microsoft Defender för IoT minskar IIoT-, ICS- och SCADA-risker med ICS-medvetna självinlärningsmotorer som ger omedelbara insikter om ICS-enheter, sårbarheter och hot. Defender för IoT gör detta utan att förlita sig på agenter, regler, signaturer, specialiserade kunskaper eller förkunskaper om miljön.

Defender för IoT och Fortinet har upprättat ett tekniskt partnerskap som identifierar och stoppar attacker på IoT- och ICS-nätverk.

Fortinet och Microsoft Defender för IoT förhindrar:

Obehöriga ändringar av programmerbara logikkontrollanter (PLC).

Skadlig kod som manipulerar ICS- och IoT-enheter via deras interna protokoll.

Rekognoseringsverktyg från insamling av data.

Protokollöverträdelser som orsakas av felkonfigurationer eller skadliga angripare.

Defender for IoT identifierar avvikande beteende i IoT- och ICS-nätverk och levererar den informationen till FortiGate och FortiSIEM enligt följande:

Synlighet: Informationen från Defender for IoT ger FortiSIEM-administratörer insyn i tidigare osynliga IoT- och ICS-nätverk.

Blockera skadliga attacker: FortiGate-administratörer kan använda den information som identifieras av Defender för IoT för att skapa regler för att stoppa avvikande beteende, oavsett om det beteendet orsakas av kaotiska aktörer eller felkonfigurerade enheter, innan det orsakar skador på produktion, vinster eller personer.

FortiSIEM och Fortinets lösning för hantering av säkerhetsincidenter och händelser med flera enheter ger synlighet, korrelation, automatiserat svar och reparation till en enda skalbar lösning.

Med hjälp av en Business Services-vy minskar komplexiteten i att hantera nätverks- och säkerhetsåtgärder, vilket frigör resurser och förbättrar intrångsidentifieringen. FortiSIEM tillhandahåller korskorrelation, samtidigt som maskininlärning och UEBA tillämpas, för att förbättra svaret för att stoppa överträdelser innan de inträffar.

I den här artikeln kan du se hur du:

- Skapa en API-nyckel i Fortinet

- Ange en vidarebefordringsregel för att blockera aviseringar relaterade till skadlig kod

- Blockera källan till misstänkta aviseringar

- Skicka Defender för IoT-aviseringar till FortiSIEM

- Blockera en skadlig källa med hjälp av Fortigate-brandväggen

Förutsättningar

Kontrollera att du har följande förutsättningar innan du börjar:

Åtkomst till en Defender for IoT OT-sensor som administratörsanvändare. Mer information finns i Lokala användare och roller för OT-övervakning med Defender för IoT.

Möjlighet att skapa API-nycklar i Fortinet.

Skapa en API-nyckel i Fortinet

En API-nyckel (Application Programming Interface) är en unikt genererad kod som gör att ett API kan identifiera programmet eller användaren som begär åtkomst till det. En API-nyckel krävs för att Microsoft Defender för IoT och Fortinet ska kunna kommunicera korrekt.

Så här skapar du en API-nyckel i Fortinet:

Gå till Systemadministratörsprofiler> i FortiGate.

Skapa en profil med följande behörigheter:

Parameter Urval Security Fabric Ingen Fortiview Ingen Användare och enhet Ingen Brandvägg Egen Princip Läsa/Skriva Address Läsa/Skriva Tjänst Ingen Tidsplan Ingen Loggar och rapport Ingen Nätverk Ingen System Ingen Säkerhetsprofil Ingen VPN Ingen WAN Opt &Cache Ingen WiFi & switch Ingen Gå till Systemadministratörer> och skapa en ny REST API-administratör med följande fält:

Parameter Description Användarnamn Ange namnet på vidarebefordringsregeln. Kommentarer Ange den minsta säkerhetsnivåincident som ska vidarebefordras. Om minor till exempel har valts vidarebefordras mindre aviseringar och eventuella aviseringar över den här allvarlighetsnivån. Administratörsprofil I listrutan väljer du det profilnamn som du har definierat i föregående steg. PKI-grupp Växla växeln till Inaktivera. CORS Allow Origin Växla växeln till Aktivera. Begränsa inloggning till betrodda värdar Lägg till IP-adresserna för de sensorer och lokala hanteringskonsoler som ska ansluta till FortiGate.

Spara API-nyckeln när den genereras, eftersom den inte kommer att tillhandahållas igen. Ägarnamnet för den genererade API-nyckeln beviljas alla åtkomstbehörigheter som tilldelats kontot.

Ange en vidarebefordringsregel för att blockera aviseringar relaterade till skadlig kod

FortiGate-brandväggen kan användas för att blockera misstänkt trafik.

Vidarebefordran av aviseringsregler körs endast på aviseringar som utlöses när vidarebefordringsregeln har skapats. Aviseringar som redan finns i systemet från innan vidarebefordringsregeln skapades påverkas inte av regeln.

När du skapar vidarebefordringsregeln:

I området Åtgärder väljer du FortiGate.

Definiera serverns IP-adress där du vill skicka data.

Ange en API-nyckel som skapats i FortiGate.

Ange portarna för inkommande och utgående brandväggsgränssnitt.

Välj för att vidarebefordra specifik aviseringsinformation. Vi rekommenderar att du väljer något av följande:

- Blockera ogiltiga funktionskoder: Protokollöverträdelser – Ogiltigt fältvärde som bryter mot ICS-protokollspecifikationen (potentiell exploatering)

- Blockera otillåten PLC-programmering/uppdateringar av inbyggd programvara: Otillåtna PLC-ändringar

- Blockera otillåtet PLC-stopp PLC-stopp (stilleståndstid)

- Blockera aviseringar om skadlig kod: Blockera försök till industriell skadlig kod, till exempel TRITON eller NotPetya

- Blockera obehörig genomsökning: Obehörig genomsökning (potentiell rekognosering)

Mer information finns i Vidarebefordra information om lokala OT-aviseringar.

Blockera källan till misstänkta aviseringar

Källan till misstänkta aviseringar kan blockeras för att förhindra ytterligare förekomster.

Så här blockerar du källan till misstänkta aviseringar:

Logga in på den lokala hanteringskonsolen och välj sedan Aviseringar.

Välj aviseringen som är relaterad till Fortinet-integrering.

Om du vill blockera den misstänkta källan automatiskt väljer du Blockera källa.

I dialogrutan Bekräfta väljer du OK.

Skicka Defender för IoT-aviseringar till FortiSIEM

Defender för IoT-aviseringar ger information om ett stort antal säkerhetshändelser, bland annat:

Avvikelser från den inlärda baslinjenätverksaktiviteten

Identifiering av skadlig kod

Identifieringar baserade på misstänkta driftsändringar

Nätverksavvikelser

Protokollavvikelser från protokollspecifikationer

Du kan konfigurera Defender för IoT för att skicka aviseringar till FortiSIEM-servern, där aviseringsinformation visas i ANALYTICS-fönstret :

Varje Defender for IoT-avisering parsas sedan utan någon annan konfiguration på FortiSIEM-sidan, och de visas i FortiSIEM som säkerhetshändelser. Följande händelseinformation visas som standard:

- Programprotokoll

- Programversion

- Kategorityp

- Insamlar-ID

- Antal

- Enhetens tid

- Händelse-ID

- Händelsenamn

- Händelseparse-status

Du kan sedan använda Defender för IoT:s regler för vidarebefordran för att skicka aviseringsinformation till FortiSIEM.

Vidarebefordran av aviseringsregler körs endast på aviseringar som utlöses när vidarebefordringsregeln har skapats. Aviseringar som redan finns i systemet från innan vidarebefordringsregeln skapades påverkas inte av regeln.

Så här använder du Defender för IoT:s vidarebefordransregler för att skicka aviseringsinformation till FortiSIEM:

I sensorkonsolen väljer du Vidarebefordran.

Välj + Skapa ny regel.

I fönstret Lägg till vidarebefordringsregel definierar du regelparametrarna:

Parameter Description Regelnamn Namnet på vidarebefordranregeln. Minimal aviseringsnivå Den minsta säkerhetsnivåincident som ska vidarebefordras. Om minor till exempel har valts vidarebefordras mindre aviseringar och eventuella aviseringar över den här allvarlighetsnivån. Alla protokoll har identifierats Växla bort för att välja de protokoll som du vill inkludera i regeln. Trafik identifierad av alla motorer Växla bort för att välja den trafik som du vill inkludera i regeln. I området Åtgärder definierar du följande värden:

Parameter Description Server Välj FortiSIEM. Värd Definiera ClearPass-serverns IP-adress för att skicka aviseringsinformation. Port Definiera ClearPass-porten för att skicka aviseringsinformation. Tidszon Tidsstämpeln för aviseringsidentifieringen. Välj Spara.

Blockera en skadlig källa med hjälp av Fortigate-brandväggen

Du kan ange principer för att automatiskt blockera skadliga källor i FortiGate-brandväggen med hjälp av aviseringar i Defender för IoT.

Följande avisering kan till exempel blockera den skadliga källan:

Så här anger du en FortiGate-brandväggsregel som blockerar en skadlig källa:

Skapa en API-nyckel i FortiGate.

Logga in på Defender for IoT-sensorn eller den lokala hanteringskonsolen och välj Vidarebefordran, ange en vidarebefordringsregel som blockerar aviseringar relaterade till skadlig kod.

I Defender för IoT-sensorn eller den lokala hanteringskonsolen väljer du Aviseringar och blockerar en skadlig källa.

Gå till fönstret FortiGage Administrator (FortiGage-administratör) och leta reda på den skadliga källadress som du blockerade.

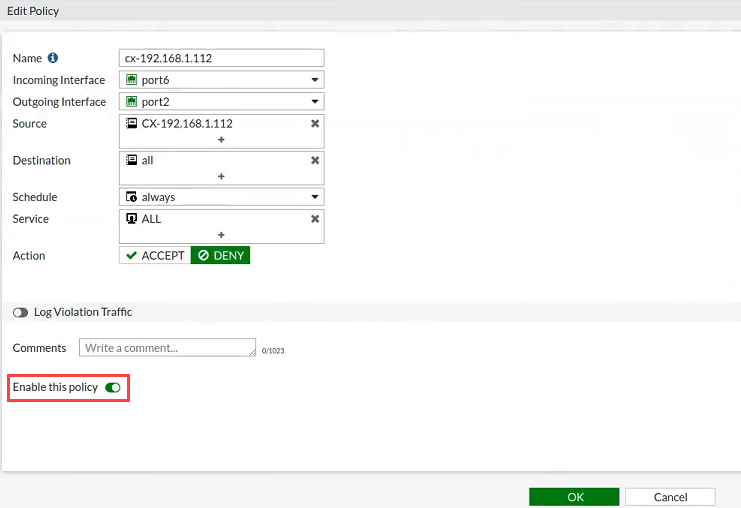

Blockeringsprincipen skapas automatiskt och visas i fönstret FortiGate IPv4-princip.

Välj principen och se till att Aktivera den här principen är aktiverad.

Parameter Description Namn Policyns namn. Inkommande gränssnitt Det inkommande brandväggsgränssnittet för trafiken. Utgående gränssnitt Det utgående brandväggsgränssnittet för trafiken. Source Källadresserna för trafiken. Mål Måladresserna för trafiken. Tidsplan Förekomsten av den nyligen definierade regeln. Exempel: alwaysTjänst Protokollet eller specifika portar för trafiken. Åtgärd Åtgärden som brandväggen ska utföra.