Använda Azure Firewall för att skydda Office 365

Du kan använda azure firewall-inbyggda tjänsttaggar och FQDN-taggar för att tillåta utgående kommunikation till Office 365-slutpunkter och IP-adresser.

Kommentar

Office 365-tjänsttaggar och FQDN-taggar stöds endast i Azure Firewall-principen. De stöds inte i klassiska regler.

Skapa taggar

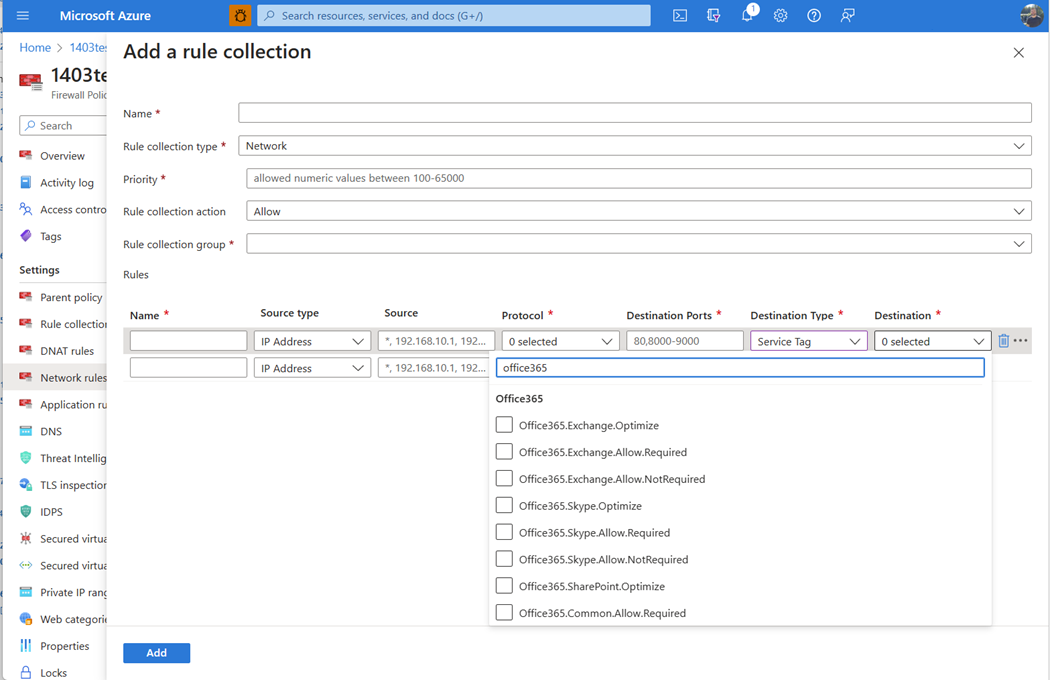

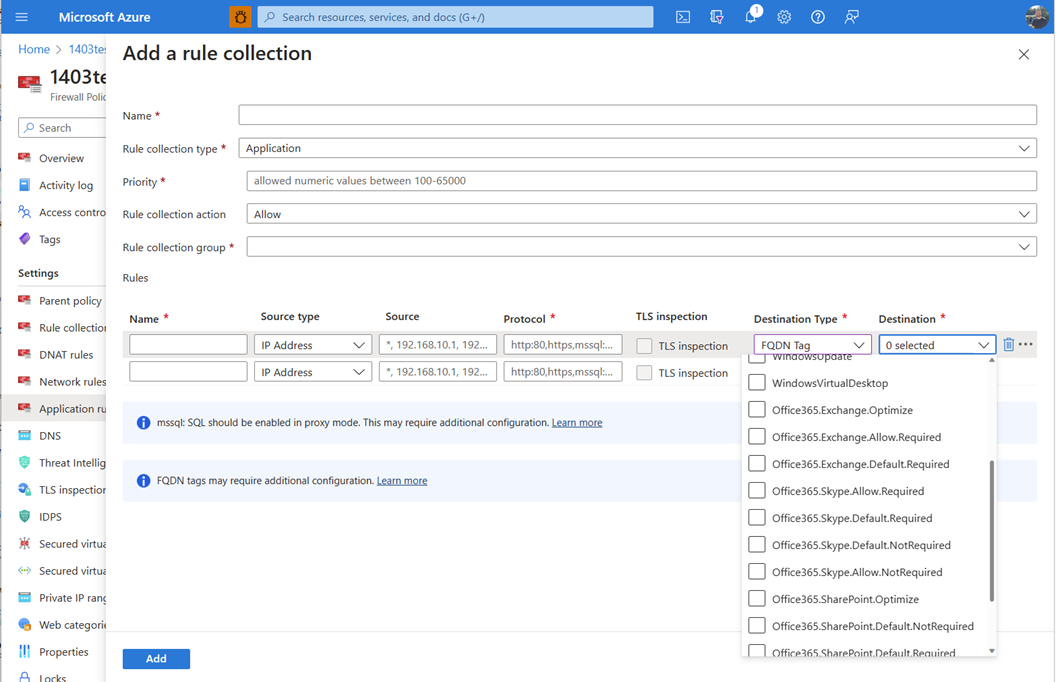

För varje Office 365-produkt och -kategori hämtar Azure Firewall automatiskt de nödvändiga slutpunkterna och IP-adresserna och skapar taggar i enlighet med detta:

- Taggnamn: alla namn börjar med Office365 och följs av:

- Produkt: Exchange/Skype/SharePoint/Common

- Kategori: Optimera/Tillåt/Standard

- Obligatoriskt/krävs inte (valfritt)

- Taggtyp:

- FQDN-taggen representerar endast nödvändiga FQDN:er för den specifika produkt och kategori som kommunicerar via HTTP/HTTPS (portar 80/443) och kan användas i programregler för att skydda trafik till dessa FQDN och protokoll.

- Tjänsttaggen representerar endast de nödvändiga IPv4-adresserna och intervallen för den specifika produkten och kategorin och kan användas i nätverksregler för att skydda trafiken till dessa IP-adresser och till alla nödvändiga portar.

Du bör acceptera att en tagg är tillgänglig för en specifik kombination av produkt, kategori och obligatorisk/krävs inte i följande fall:

- För en tjänsttagg – den här specifika kombinationen finns och har obligatoriska IPv4-adresser listade.

- För en FQDN-regel – den här specifika kombinationen finns och har nödvändiga FQDN:er listade som kommunicerar med portarna 80/443.

Taggar uppdateras automatiskt med eventuella ändringar av nödvändiga IPv4-adresser och FQDN:er. Nya taggar kan skapas automatiskt i framtiden samt om nya kombinationer av produkt och kategori läggs till.

Nätverksregelsamling:

Insamling av programregler:

Regelkonfiguration

Dessa inbyggda taggar ger kornighet för att tillåta och skydda utgående trafik till Office 365 baserat på dina inställningar och användning. Du kan endast tillåta utgående trafik till specifika produkter och kategorier för en specifik källa. Du kan också använda Azure Firewall PremiumS TLS-inspektion och IDPS för att övervaka en del av trafiken. Till exempel trafik till slutpunkter i kategorin Standard som kan behandlas som vanlig utgående Internettrafik. Mer information om Office 365-slutpunktskategorier finns i Nya Office 365-slutpunktskategorier.

När du skapar reglerna måste du definiera de TCP-portar (för nätverksregler) och protokoll (för programregler) som krävs av Office 365. Om en specifik kombination av produkt, kategori och obligatorisk/inte krävs har både en tjänsttagg och en FQDN-tagg bör du skapa representativa regler för båda taggarna för att fullständigt täcka den kommunikation som krävs.

Begränsningar

Om en specifik kombination av produkt, kategori och obligatoriskt/inte krävs har endast FQDN krävs, men använder TCP-portar som inte är 80/443, skapas inte en FQDN-tagg för den här kombinationen. Programregler kan endast omfatta HTTP, HTTPS eller MSSQL. Om du vill tillåta kommunikation till dessa FQDN skapar du dina egna nätverksregler med dessa FQDN och portar. Mer information finns i Använda FQDN-filtrering i nätverksregler.

Nästa steg

- Mer information finns i Skydda Office365 och Windows365 med Azure Firewall.

- Läs mer om Office 365-nätverksanslutning: Översikt över Microsoft 365-nätverksanslutning