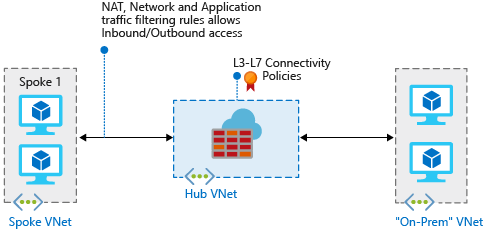

Distribuera och konfigurera Azure Firewall i ett hybridnätverk med hjälp av Azure-portalen

När du ansluter ditt lokala nätverk till ett virtuellt Azure-nätverk för att skapa ett hybridnätverk är förmågan att styra åtkomst till dina Azure-nätverksresurser en viktig del av den övergripande säkerhetsplanen.

Du kan använda Azure Firewall för att styra nätverksåtkomsten i ett hybridnätverk med hjälp av regler som definierar tillåten och nekad nätverkstrafik.

I den här artikeln skapar du tre virtuella nätverk:

- VNet-Hub: Brandväggen finns i det här virtuella nätverket.

- VNet-Spoke: Det virtuella ekernätverket representerar arbetsbelastningen som finns i Azure.

- VNet-Onprem: Det lokala virtuella nätverket representerar ett lokalt nätverk. I en faktisk distribution kan du ansluta till den med hjälp av antingen en vpn-anslutning (virtuellt privat nätverk) eller en Azure ExpressRoute-anslutning. För enkelhetens skull använder den här artikeln en VPN-gatewayanslutning, och ett Azure-lokaliserat virtuellt nätverk representerar ett lokalt nätverk.

Om du vill använda Azure PowerShell i stället för att slutföra procedurerna i den här artikeln kan du läsa Distribuera och konfigurera Azure Firewall i ett hybridnätverk med hjälp av Azure PowerShell.

Kommentar

Den här artikeln använder klassiska Azure Firewall-regler för att hantera brandväggen. Den bästa metoden är att använda en Azure Firewall Manager-princip. Om du vill slutföra den här proceduren med hjälp av en Azure Firewall Manager-princip kan du läsa Självstudie: Distribuera och konfigurera Azure Firewall och princip i ett hybridnätverk med hjälp av Azure-portalen.

Förutsättningar

Ett hybridnätverk använder arkitekturmodellen hub-and-spoke för att dirigera trafik mellan virtuella Azure-nätverk och lokala nätverk. Hub-and-spoke-arkitekturen har följande krav:

Ange Använd det här virtuella nätverkets gateway eller routningsserver när du peerkopplar VNet-Hub till VNet-Spoke. I en nav-och-eker-nätverksarkitektur gör en gatewayöverföring att de virtuella ekernätverken kan dela VPN-gatewayen i hubben, i stället för att distribuera VPN-gatewayer i varje virtuellt ekernätverk.

Dessutom sprids vägar till gatewayanslutna virtuella nätverk eller lokala nätverk automatiskt till routningstabellerna för de peerkopplade virtuella nätverken via gatewayöverföringen. Mer information finns i Konfigurera VPN-gatewayöverföring för peering för virtuella nätverk.

Ange Använd det fjärranslutna virtuella nätverkets gatewayer eller routningsserver när du peerar VNet-Spoke till VNet-Hub. Om Använd det virtuella fjärrnätverkets gatewayer eller routningsserver har angetts och Använda det här virtuella nätverkets gateway eller routningsserver på fjärrpeering har också angetts använder det virtuella ekernätverket gatewayer i det fjärranslutna virtuella nätverket för överföring.

Om du vill dirigera ekerundernätstrafiken via hubbens brandvägg kan du använda en användardefinierad väg (UDR) som pekar på brandväggen med alternativet Spridning av routning för virtuell nätverksgateway inaktiverad. Om du inaktiverar det här alternativet förhindras routningsdistribution till ekerundernäten, så inlärda vägar kan inte komma i konflikt med din UDR. Om du vill ha routningsspridningen för virtuell nätverksgateway aktiverad kontrollerar du att du definierar specifika vägar till brandväggen för att åsidosätta vägar som publiceras lokalt via Border Gateway Protocol (BGP).

Konfigurera en UDR på hubbgatewayens undernät som pekar på brandväggens IP-adress som nästa hopp till ekernätverken. Ingen UDR krävs i Azure Firewall-undernätet eftersom det lär sig vägar från BGP.

Avsnittet Skapa vägar senare i den här artikeln visar hur du skapar dessa vägar.

Azure Firewall måste ha direkt Internetanslutning. Om ditt AzureFirewallSubnet-undernät lär sig en standardväg till ditt lokala nätverk via BGP måste du åsidosätta den med hjälp av en 0.0.0.0/0 UDR med NextHopType värdet inställt på Internet att upprätthålla direkt internetanslutning.

Kommentar

Du kan konfigurera Azure Firewall för att stödja tvingad tunneltrafik. Mer information finns i Tvingad tunneltrafik i Azure Firewall.

Trafik mellan direkt peer-kopplade virtuella nätverk dirigeras direkt, även om en UDR pekar på Azure Firewall som standardgateway. Om du vill skicka trafik från undernät till undernät till brandväggen i det här scenariot måste en UDR innehålla målundernätsprefixet explicit i båda undernäten.

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Skapa brandväggens virtuella hubbnätverk

Skapa först resursgruppen som ska innehålla resurserna:

- Logga in på Azure-portalen.

- På startsidan för Azure-portalen väljer du Resursgrupper>Skapa.

- I fältet Prenumeration väljer du din prenumeration.

- För Resursgrupp anger du RG-fw-hybrid-test.

- För Region väljer du en region. Alla resurser som du skapar senare måste finnas i samma region.

- Välj Granska + skapa.

- Välj Skapa.

Skapa nu det virtuella nätverket.

Kommentar

Storleken på AzureFirewallSubnet-undernätet är /26. Mer information om undernätets storlek finns i Vanliga frågor och svar om Azure Firewall.

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- I sökrutan anger du virtuellt nätverk.

- Välj Virtuellt nätverk och välj sedan Skapa.

- För Resursgrupp väljer du RG-fw-hybrid-test.

- Som Virtuellt nätverksnamn anger du VNet-Hub.

- För Region väljer du den region som du använde tidigare.

- Välj Nästa.

- På fliken Säkerhet väljer du Nästa.

- För IPv4-adressutrymme tar du bort standardadressen och anger 10.5.0.0/16.

- Under Undernät tar du bort standardundernätet.

- Välj Lägg till ett undernät.

- På sidan Lägg till ett undernät för undernätsmall väljer du Azure Firewall.

- Markera Lägga till.

Skapa ett andra undernät för gatewayen:

- Välj Lägg till ett undernät.

- Som undernätsmall väljer du Virtuell nätverksgateway.

- För Startadress accepterar du standardvärdet 10.5.1.0.

- För Undernätsstorlek accepterar du standardvärdet /27.

- Markera Lägga till.

- Välj Granska + skapa.

- Välj Skapa.

Skapa det virtuella ekernätverket

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- I sökrutan anger du virtuellt nätverk.

- Välj Virtuellt nätverk och välj sedan Skapa.

- För Resursgrupp väljer du RG-fw-hybrid-test.

- Som Namn anger du VNet-Spoke.

- För Region väljer du den region som du använde tidigare.

- Välj Nästa.

- På fliken Säkerhet väljer du Nästa.

- För IPv4-adressutrymme tar du bort standardadressen och anger 10.6.0.0/16.

- Under Undernät tar du bort standardundernätet.

- Välj Lägg till ett undernät.

- Som Namn anger du SN-Workload.

- För Startadress accepterar du standardvärdet 10.6.0.0.

- För Undernätsstorlek accepterar du standardvärdet /24.

- Markera Lägga till.

- Välj Granska + skapa.

- Välj Skapa.

Skapa det lokala virtuella nätverket

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- I sökrutan anger du virtuellt nätverk.

- Välj Virtuellt nätverk och välj sedan Skapa.

- För Resursgrupp väljer du RG-fw-hybrid-test.

- Som Namn anger du VNet-Onprem.

- För Region väljer du den region som du använde tidigare.

- Välj Nästa.

- På fliken Säkerhet väljer du Nästa.

- För IPv4-adressutrymme tar du bort standardadressen och anger 192.168.0.0/16.

- Under Undernät tar du bort standardundernätet.

- Välj Lägg till ett undernät.

- Som Namn anger du SN-Corp.

- För Startadress accepterar du standardvärdet 192.168.0.0.

- För Undernätsstorlek accepterar du standardvärdet /24.

- Markera Lägga till.

Skapa nu ett andra undernät för gatewayen:

- Välj Lägg till ett undernät.

- Som undernätsmall väljer du Virtuell nätverksgateway.

- För Startadress accepterar du standardvärdet 192.168.1.0.

- För Undernätsstorlek accepterar du standardvärdet /27.

- Markera Lägga till.

- Välj Granska + skapa.

- Välj Skapa.

Konfigurera och distribuera brandväggen

Distribuera brandväggen till brandväggshubbens virtuella nätverk:

På startsidan för Azure-portalen väljer du Skapa en resurs.

I sökrutan anger du brandvägg.

Välj Brandvägg och välj sedan Skapa.

På sidan Skapa en brandvägg använder du följande tabell till att konfigurera brandväggen:

Inställning Värde Abonnemang Välj din prenumeration. Resursgrupp Ange RG-fw-hybrid-test. Namn Ange AzFW01. Region Välj den region som du använde tidigare. Brandväggs-SKU Välj Standard. Brandväggshantering Välj Använd brandväggsregler (klassisk) för att hantera den här brandväggen. Välj ett virtuellt nätverk Välj Använd befintlig>VNet-Hub. Offentlig IP-adress Välj Lägg till ny>fw-pip. Välj Granska + skapa.

Granska sammanfattningen och välj sedan Skapa för att skapa brandväggen.

Det tar några minuter att distribuera brandväggen.

När distributionen är klar går du till resursgruppen RG-fw-hybrid-test och väljer AzFW01-brandväggen.

Skriv ned den privata IP-adressen. Du använder den senare när du skapar standardvägen.

konfigurera nätverksregler

Lägg först till en nätverksregel för att tillåta webbtrafik:

- På sidan AzFW01 väljer du Regler (klassisk).

- Välj fliken Nätverksregelsamling .

- Välj Lägg till nätverksregelsamling.

- Som Namn anger du RCNet01.

- Ange 100 som Prioritet.

- Som Regelsamlingsåtgärd väljer du Tillåt.

- Under Regler IP-adresser, för Namn, anger du AllowWeb.

- I fältet Protokoll väljer du TCP.

- Som Källtyp väljer du IP-adress.

- För Källa anger du 192.168.0.0/24.

- Som Måltyp väljer du IP-adress.

- För Måladress anger du 10.6.0.0/16.

- För Målportar anger du 80.

Lägg nu till en regel för att tillåta RDP-trafik. Ange följande information på den andra regelraden:

- Som Namn anger du AllowRDP.

- I fältet Protokoll väljer du TCP.

- Som Källtyp väljer du IP-adress.

- För Källa anger du 192.168.0.0/24.

- Som Måltyp väljer du IP-adress.

- För Måladress anger du 10.6.0.0/16.

- För Målportar anger du 3389.

- Markera Lägga till.

Skapa och ansluta VPN-gatewayer

De virtuella hubbnätverken och de lokala virtuella nätverken ansluts via VPN-gatewayer.

Skapa en VPN-gateway för det virtuella hubbnätverket

Skapa VPN-gatewayen för det virtuella hubbnätverket. Nätverks-till-nätverk-konfigurationer kräver en routningsbaserad VPN-typ. Det kan ofta ta 45 minuter eller mer att skapa en VPN-gateway, beroende på vilken SKU du väljer.

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- I sökrutan anger du virtuell nätverksgateway.

- Välj Virtuell nätverksgateway och välj sedan Skapa.

- Som Namn anger du GW-hubb.

- För Region väljer du samma region som du använde tidigare.

- Som Gateway-typ väljer du VPN.

- För VPN-typ väljer du Routningsbaserad.

- För SKU väljer du Grundläggande.

- För Virtuellt nätverk väljer du VNet-Hub.

- För Offentlig IP-adress väljer du Skapa ny och anger VNet-Hub-GW-pip som namn.

- För Aktivera aktivt-aktivt läge väljer du Inaktiverad.

- Acceptera de återstående standardvärdena och välj sedan Granska + skapa.

- Granska konfigurationen och välj sedan Skapa.

Skapa en VPN-gateway för det lokala virtuella nätverket

Skapa VPN-gatewayen för det lokala virtuella nätverket. Nätverks-till-nätverk-konfigurationer kräver en routningsbaserad VPN-typ. Det kan ofta ta 45 minuter eller mer att skapa en VPN-gateway, beroende på vilken SKU du väljer.

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- I sökrutan anger du virtuell nätverksgateway.

- Välj Virtuell nätverksgateway och välj sedan Skapa.

- Som Namn anger du GW-Onprem.

- För Region väljer du samma region som du använde tidigare.

- Som Gateway-typ väljer du VPN.

- För VPN-typ väljer du Routningsbaserad.

- För SKU väljer du Grundläggande.

- För Virtuellt nätverk väljer du VNet-Onprem.

- För Offentlig IP-adress väljer du Skapa ny och anger VNet-Onprem-GW-pip som namn.

- För Aktivera aktivt-aktivt läge väljer du Inaktiverad.

- Acceptera de återstående standardvärdena och välj sedan Granska + skapa.

- Granska konfigurationen och välj sedan Skapa.

Skapa VPN-anslutningarna

Nu kan du skapa VPN-anslutningarna mellan hubben och lokala gatewayer.

I följande steg skapar du anslutningen från det virtuella hubbnätverket till det lokala virtuella nätverket. Exemplen visar en delad nyckel, men du kan använda ditt eget värde för den delade nyckeln. Det är viktigt att den delade nyckeln matchar båda anslutningarna. Att skapa en anslutning kan ta en stund att slutföra.

- Öppna resursgruppen RG-fw-hybrid-test och välj GW-hubb-gatewayen.

- Välj Anslut ions i den vänstra kolumnen.

- Markera Lägga till.

- Som anslutningsnamn anger du Hub-to-Onprem.

- För Anslut ionstyp väljer du VNet-till-VNet .

- Välj Nästa.

- För Första virtuella nätverksgateway väljer du GW-hubb.

- För Den andra virtuella nätverksgatewayen väljer du GW-Onprem.

- För Delad nyckel (PSK) anger du AzureA1b2C3.

- Välj Granska + skapa.

- Välj Skapa.

Skapa den virtuella nätverksanslutningen mellan den lokala miljön och hubben. Följande steg liknar de tidigare, förutom att du skapar anslutningen från VNet-Onprem till VNet-Hub. Kontrollera att de delade nycklarna matchar. Anslutningen upprättas efter några minuter.

- Öppna resursgruppen RG-fw-hybrid-test och välj GW-Onprem-gatewayen.

- Välj Anslut ions i den vänstra kolumnen.

- Markera Lägga till.

- Som anslutningsnamn anger du Onprem-to-Hub.

- För Anslut ionstyp väljer du VNet-till-VNet.

- Välj Nästa: Inställningar.

- För Första virtuella nätverksgateway väljer du GW-Onprem.

- För Den andra virtuella nätverksgatewayen väljer du GW-hubb.

- För Delad nyckel (PSK) anger du AzureA1b2C3.

- Välj Granska + skapa.

- Välj Skapa.

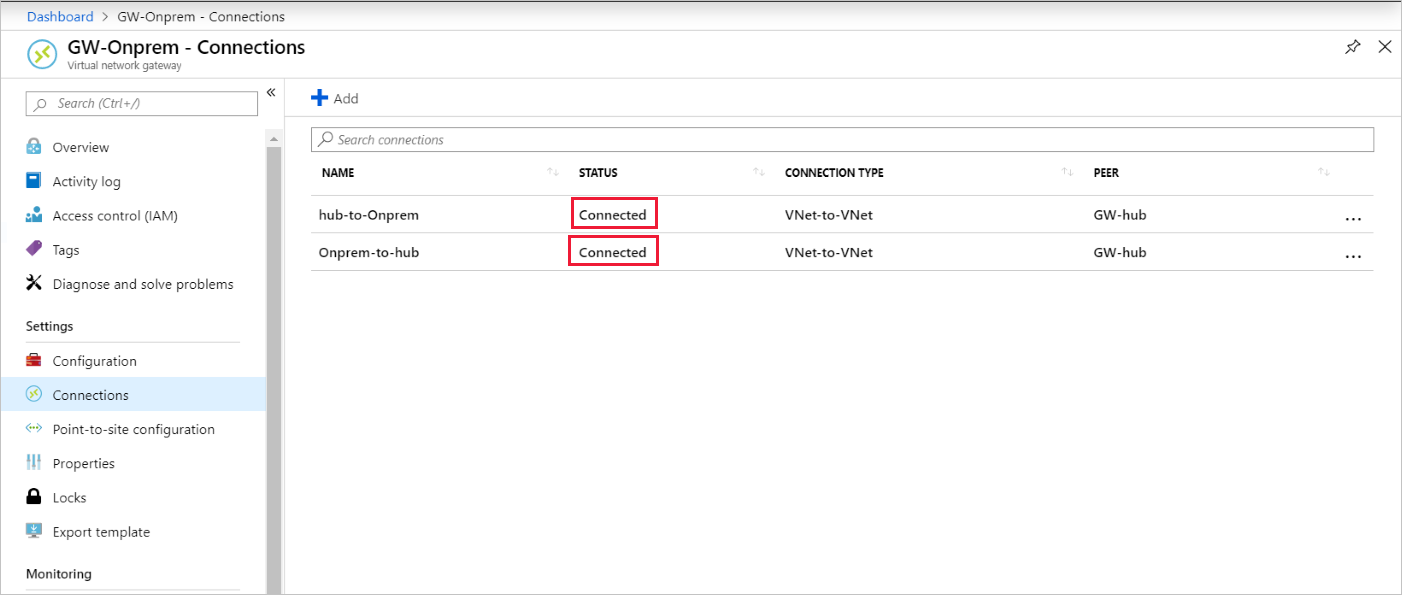

Kontrollera anslutningarna

Efter ungefär fem minuter bör statusen för båda anslutningarna Anslut.

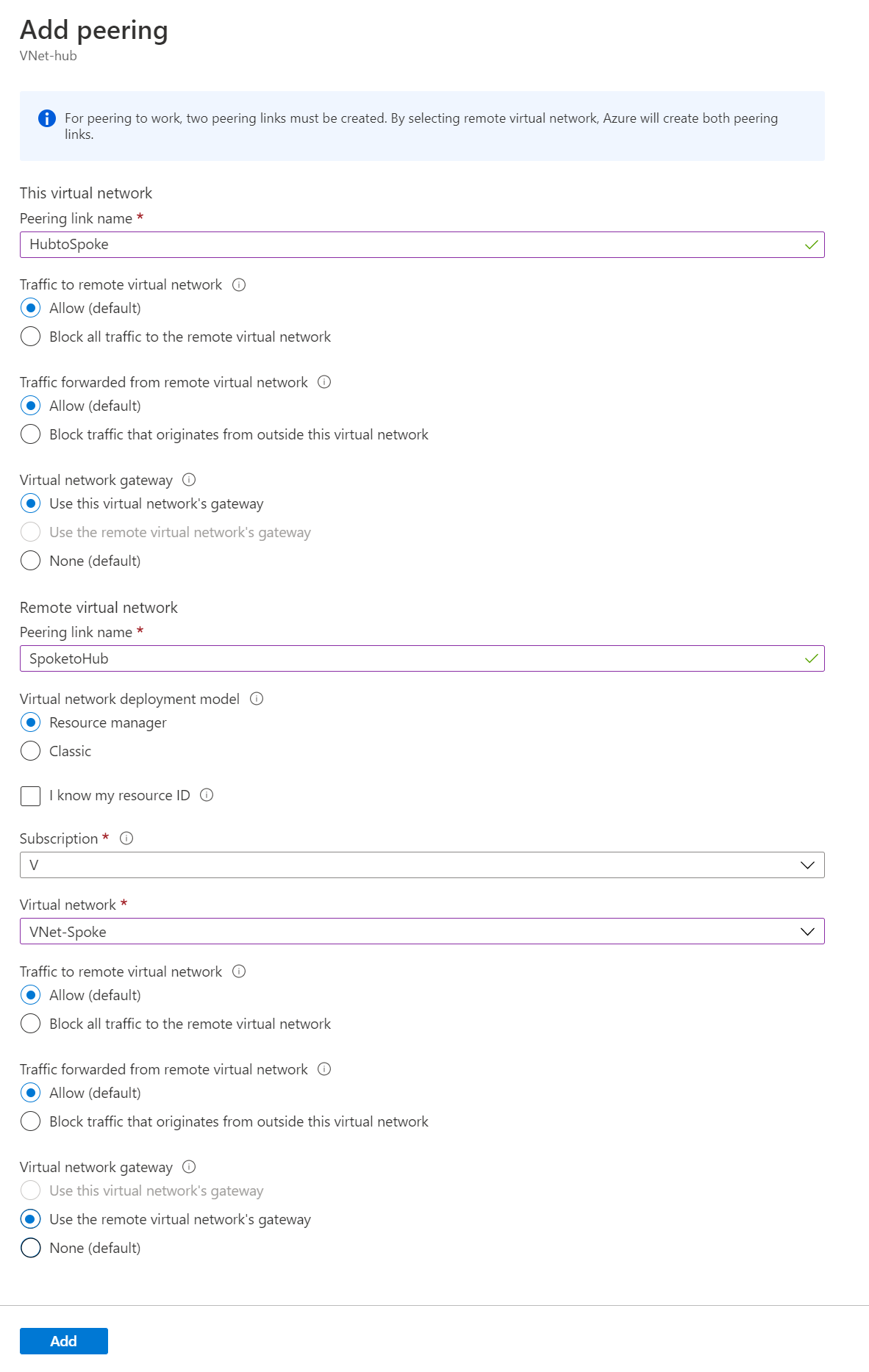

Peera de virtuella hubb- och ekernätverken

Peer-koppla de virtuella nätverken hubb och eker:

Öppna resursgruppen RG-fw-hybrid-test och välj det virtuella nätverket VNet-Hub.

I den vänstra kolumnen väljer du Peerings.

Markera Lägga till.

Under Det här virtuella nätverket:

Inställningsnamn Inställning Namn på peeringlänk Ange HubtoSpoke. Trafik till fjärranslutet virtuellt nätverk Markera Tillåt. Trafik som vidarebefordras från ett fjärranslutet virtuellt nätverk Markera Tillåt. Virtuell nätverksgateway Välj Använd det här virtuella nätverkets gateway. Under Fjärranslutet virtuellt nätverk:

Inställningsnamn Värde Namn på peeringlänk Ange SpoketoHub. Distributionsmodell för virtuellt nätverk Välj Resurshanterare. Abonnemang Välj din prenumeration. Virtuellt nätverk Välj VNet-Spoke. Trafik till fjärranslutet virtuellt nätverk Markera Tillåt. Trafik som vidarebefordras från ett fjärranslutet virtuellt nätverk Markera Tillåt. Virtuell nätverksgateway Välj Använd det virtuella fjärrnätverkets gateway. Markera Lägga till.

Följande skärmbild visar de inställningar som ska användas när du peer-hubb och virtuella ekernätverk:

Skapa vägarna

I följande steg skapar du dessa vägar:

- En väg från hubbgateway-undernätet till ekerundernätet via brandväggens IP-adress

- En standardväg från ekerundernätet via brandväggens IP-adress

Så här skapar du vägarna:

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- I sökrutan anger du routningstabell.

- Välj Routningstabell och välj sedan Skapa.

- För resursgruppen väljer du RG-fw-hybrid-test.

- För Region väljer du samma plats som du använde tidigare.

- Som namn anger du UDR-Hub-Spoke.

- Välj Granska + skapa.

- Välj Skapa.

- När routningstabellen har skapats väljer du den för att öppna routningstabellsidan.

- Välj Vägar i den vänstra kolumnen.

- Markera Lägga till.

- Ange ToSpoke som routningsnamn.

- Som Måltyp väljer du IP-adresser.

- För MÅL-IP-adresser/CIDR-intervall anger du 10.6.0.0/16.

- För nästa hopptyp väljer du Virtuell installation.

- För nästa hoppadress anger du brandväggens privata IP-adress som du antecknade tidigare.

- Markera Lägga till.

Associera nu vägen till undernätet:

- På sidan UDR-Hub-Spoke – Vägar väljer du Undernät.

- Välj Associera.

- Under Virtuellt nätverk väljer du VNet-Hub.

- Under Undernät väljer du GatewaySubnet.

- Välj OK.

Skapa standardvägen från ekerundernätet:

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- I sökrutan anger du routningstabell.

- Välj Routningstabell och välj sedan Skapa.

- För resursgruppen väljer du RG-fw-hybrid-test.

- För Region väljer du samma plats som du använde tidigare.

- Ange UDR-DG som namn.

- För Sprid gatewayväg väljer du Nej.

- Välj Granska + skapa.

- Välj Skapa.

- När routningstabellen har skapats väljer du den för att öppna routningstabellsidan.

- Välj Vägar i den vänstra kolumnen.

- Markera Lägga till.

- Ange ToHub som routningsnamn.

- Som Måltyp väljer du IP-adresser.

- För MÅL-IP-adresser/CIDR-intervall anger du 0.0.0.0/0.

- För nästa hopptyp väljer du Virtuell installation.

- För nästa hoppadress anger du brandväggens privata IP-adress som du antecknade tidigare.

- Markera Lägga till.

Associera vägen till undernätet:

- På sidan UDR-DG – Vägar väljer du Undernät.

- Välj Associera.

- Under Virtuellt nätverk väljer du VNet-Spoke.

- Under Undernät väljer du SN-Workload.

- Välj OK.

Skapa virtuella datorer

Skapa ekerarbetsbelastningen och lokala virtuella datorer och placera dem i lämpliga undernät.

Skapa den virtuella arbetsbelastningsdatorn

Skapa en virtuell dator i det virtuella ekernätverket som kör IIS (Internet Information Services) och inte har någon offentlig IP-adress:

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- Under Populära Marketplace-produkter väljer du Windows Server 2019 Datacenter.

- Ange följande värden för den virtuella datorn:

- Resursgrupp: Välj RG-fw-hybrid-test.

- Namn på virtuell dator: Ange VM-Spoke-01.

- Region: Välj samma region som du använde tidigare.

- Användarnamn: Ange ett användarnamn.

- Lösenord: Ange ett lösenord.

- För Offentliga inkommande portar väljer du Tillåt valda portar och väljer sedan HTTP (80) och RDP (3389).

- Välj Nästa: Diskar.

- Acceptera standardvärdena och välj Nästa: Nätverk.

- För det virtuella nätverket väljer du VNet-Spoke. Undernätet är SN-Workload.

- För Offentlig IP väljer du Ingen.

- Välj Nästa: Hantering.

- Välj Nästa: Övervakning.

- För Startdiagnostik väljer du Inaktivera.

- Välj Granska+Skapa, granska inställningarna på sammanfattningssidan och välj sedan Skapa.

Installera IIS

Öppna Azure Cloud Shell på Azure-portalen och se till att det är inställt på PowerShell.

Kör följande kommando för att installera IIS på den virtuella datorn och ändra platsen om det behövs:

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Skapa den lokala virtuella datorn

Skapa en virtuell dator som du använder för att ansluta via fjärråtkomst till den offentliga IP-adressen. Därifrån kan du ansluta till ekerservern via brandväggen.

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- Under Populärt väljer du Windows Server 2019 Datacenter.

- Ange följande värden för den virtuella datorn:

- Resursgrupp: Välj Befintlig och välj sedan RG-fw-hybrid-test.

- Namn på virtuell dator: Ange VM-Onprem.

- Region: Välj samma region som du använde tidigare.

- Användarnamn: Ange ett användarnamn.

- Lösenord: Ange ett användarlösenord.

- För Offentliga inkommande portar väljer du Tillåt valda portar och väljer sedan RDP (3389).

- Välj Nästa: Diskar.

- Acceptera standardvärdena och välj Nästa: Nätverk.

- För det virtuella nätverket väljer du VNet-Onprem. Undernätet är SN-Corp.

- Välj Nästa: Hantering.

- Välj Nästa: Övervakning.

- För Startdiagnostik väljer du Inaktivera.

- Välj Granska+Skapa, granska inställningarna på sammanfattningssidan och välj sedan Skapa.

Kommentar

Azure tillhandahåller en standard-IP för utgående åtkomst för virtuella datorer som antingen inte har tilldelats någon offentlig IP-adress eller som finns i serverdelspoolen för en intern grundläggande Azure-lastbalanserare. Ip-mekanismen för utgående åtkomst har en utgående IP-adress som inte kan konfigureras.

Standard-IP för utgående åtkomst inaktiveras när någon av följande händelser inträffar:

- En offentlig IP-adress tilldelas till den virtuella datorn.

- Den virtuella datorn placeras i serverdelspoolen för en standardlastbalanserare, med eller utan regler för utgående trafik.

- En Azure NAT Gateway-resurs tilldelas till den virtuella datorns undernät.

Virtuella datorer som du skapar med hjälp av vm-skalningsuppsättningar i flexibelt orkestreringsläge har inte standardåtkomst till utgående trafik.

Mer information om utgående anslutningar i Azure finns i Standardutgående åtkomst i Azure och Använda SNAT (Source Network Address Translation) för utgående anslutningar.

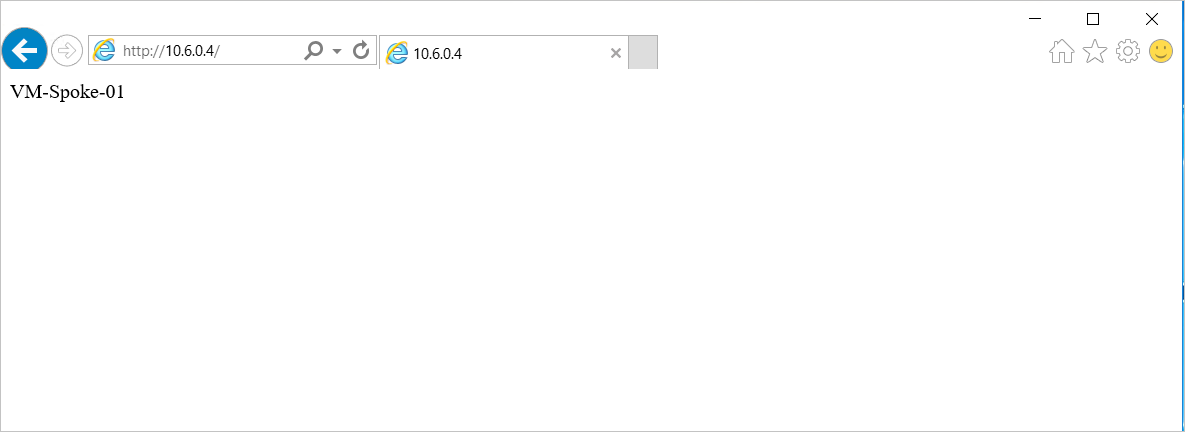

testa brandväggen.

Observera den privata IP-adressen för den virtuella datorn VM-Spoke-01 .

På Azure-portalen ansluter du till den virtuella datorn VM-Onprem .

Öppna en webbläsare på VM-Onprem och bläddra till

http://<VM-Spoke-01 private IP>.Webbsidan VM-Spoke-01 bör öppnas.

Från den virtuella datorn VM-Onprem öppnar du en fjärråtkomstanslutning till VM-Spoke-01 på den privata IP-adressen.

Anslutningen bör lyckas och du bör kunna logga in.

Nu när du har kontrollerat att brandväggsreglerna fungerar kan du:

- Bläddra till webbservern i det virtuella ekernätverket.

- Anslut till servern i det virtuella ekernätverket med hjälp av RDP.

Ändra sedan åtgärden för samlingen av brandväggsnätverksregler till Neka för att kontrollera att brandväggsreglerna fungerar som förväntat:

- Välj AzFW01-brandväggen.

- Välj Regler (klassisk).

- Välj fliken Nätverksregelsamling och välj regelsamlingen RCNet01 .

- För Åtgärd väljer du Neka.

- Välj Spara.

Stäng alla befintliga fjärråtkomstanslutningar. Kör testerna igen för att testa de ändrade reglerna. De bör alla misslyckas den här gången.

Rensa resurser

Du kan behålla brandväggsresurserna för ytterligare testning. Om du inte längre behöver dem tar du bort resursgruppen RG-fw-hybrid-test för att ta bort alla brandväggsrelaterade resurser.