Översikt över skissexemplet för Azure Security Benchmark Foundation

Viktigt

Den 11 juli 2026 blir skisser (förhandsversion) inaktuella. Migrera dina befintliga skissdefinitioner och tilldelningar till mallspecifikationer och distributionsstackar. Skissartefakter ska konverteras till ARM JSON-mallar eller Bicep-filer som används för att definiera distributionsstackar. Information om hur du skapar en artefakt som en ARM-resurs finns i:

Skissexemplet för Azure Security Benchmark Foundation innehåller en uppsättning grundläggande infrastrukturmönster som hjälper dig att skapa en säker och kompatibel Azure-miljö. Skissen hjälper dig att distribuera en molnbaserad arkitektur som erbjuder lösningar på scenarier som har ackrediterings- eller efterlevnadskrav. Den distribuerar och konfigurerar nätverksgränser, övervakning och andra resurser i enlighet med de principer och andra skyddsräcken som definieras i Azure Security Benchmark.

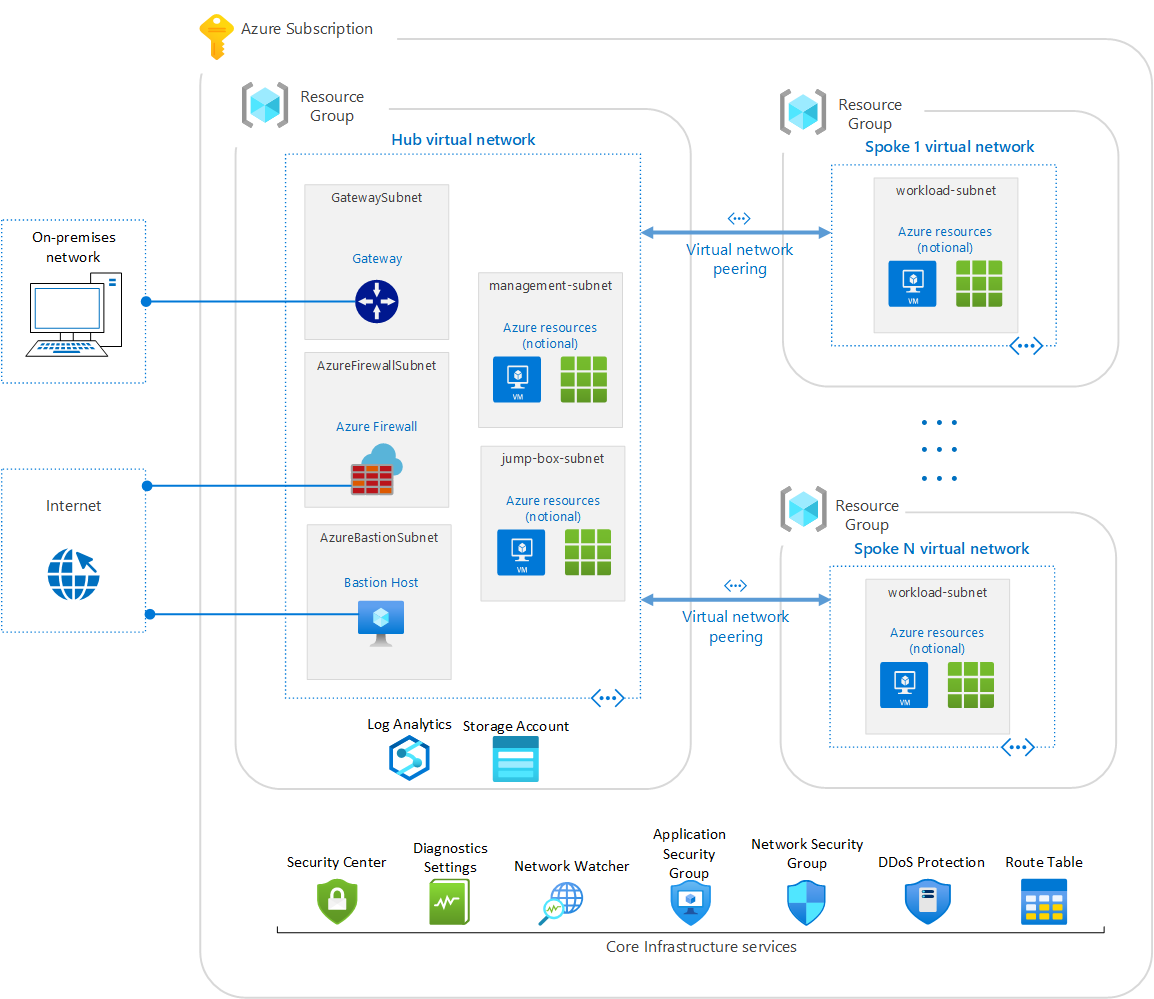

Arkitektur

Den grundläggande miljö som skapas av det här skissexemplet baseras på arkitekturhuvudnamnen för en hubb- och ekermodell. Skissen distribuerar ett virtuellt navnätverk som innehåller vanliga och delade resurser, tjänster och artefakter som Azure Bastion, gateway och brandvägg för anslutning, hantering och jump box-undernät som värd för ytterligare/valfri hantering, underhåll, administration och anslutningsinfrastruktur. Ett eller flera virtuella ekernätverk distribueras som värdar för programarbetsbelastningar som webb- och databastjänster. Virtuella ekernätverk är anslutna till det virtuella hubbnätverket med azure-peering för sömlös och säker anslutning. Ytterligare ekrar kan läggas till genom att omtilldela exempelritningen eller manuellt skapa ett virtuellt Azure-nätverk och peerkoppla det med det virtuella hubbnätverket. All extern anslutning till de virtuella ekernätverken och undernäten är konfigurerade för att dirigera genom det virtuella hubbnätverket och via hopprutorna brandvägg, gateway och hantering.

Den här skissen distribuerar flera Azure-tjänster för att tillhandahålla en säker, övervakad och företagsklar grund. Den här miljön består av:

- Azure Monitor-loggar och ett Azure Storage-konto för att säkerställa att resursloggar, aktivitetsloggar, mått och nätverkstrafikflöden lagras på en central plats för enkel frågor, analys, arkivering och aviseringar.

- Azure Security Center (standardversion) för att ge skydd mot hot för Azure-resurser.

- Azure Virtual Network i hubben som stöder undernät för anslutning tillbaka till ett lokalt nätverk, en ingress- och utgående stack till/för Internetanslutning och valfria undernät för distribution av ytterligare administrativa tjänster eller hanteringstjänster. Virtual Network i ekern innehåller undernät som värd för programarbetsbelastningar. Ytterligare undernät kan skapas efter distributionen efter behov för att stödja tillämpliga scenarier.

- Azure Firewall att dirigera all utgående Internettrafik och aktivera inkommande Internettrafik via jump box. (Standardbrandväggsregler blockerar all inkommande och utgående internettrafik och regler måste konfigureras efter distributionen, beroende på vad som är tillämpligt.)

- Nätverkssäkerhetsgrupper (NSG:er) som tilldelats till alla undernät (förutom tjänstägda undernät som Azure Bastion, Gateway och Azure Firewall) konfigurerade för att blockera all inkommande och utgående internettrafik.

- Programsäkerhetsgrupper för att aktivera gruppering av virtuella Azure-datorer för att tillämpa vanliga nätverkssäkerhetsprinciper.

- Dirigera tabeller för att dirigera all utgående Internettrafik från undernät via brandväggen. (Azure Firewall- och NSG-regler måste konfigureras efter distributionen för att öppna anslutningen.)

- Azure Network Watcher för att övervaka, diagnostisera och visa mått för resurser i det virtuella Azure-nätverket.

- Azure DDoS Protection för att skydda Azure-resurser mot DDoS-attacker.

- Azure Bastion för att tillhandahålla sömlös och säker anslutning till en virtuell dator som inte kräver en offentlig IP-adress, agent eller särskild klientprogramvara.

- Azure VPN Gateway för att aktivera krypterad trafik mellan ett virtuellt Azure-nätverk och en lokal plats via det offentliga Internet.

Anteckning

Azure Security Benchmark Foundation skapar en grundläggande arkitektur för arbetsbelastningar. Arkitekturdiagrammet ovan innehåller flera teoretiska resurser som visar potentiell användning av undernät. Du måste fortfarande distribuera arbetsbelastningar i den här grundläggande arkitekturen.

Nästa steg

Du har granskat översikten och arkitekturen i Skissexemplet för Azure Security Benchmark Foundation.

Ytterligare artiklar om skisser och hur de används:

- Mer information om livscykeln för en skiss.

- Förstå hur du använder statiska och dynamiska parametrar.

- Lär dig hur du anpassar sekvensordningen för en skiss.

- Lär dig hur du använder resurslåsning för en skiss.

- Lär dig hur du uppdaterar befintliga tilldelningar.