Självstudie: Identifiera AWS-instanser med Azure Migrate: Identifiering och utvärdering

Som en del av migreringsresan till Azure identifierar du dina servrar för utvärdering och migrering.

Den här självstudien visar hur du identifierar Amazon Web Services-instanser (AWS) med verktyget Azure Migrate: Discovery och utvärdering med hjälp av en enkel Azure Migrate-installation. Du distribuerar installationen som en fysisk server för att kontinuerligt identifiera metadata för datorer och prestanda.

I den här självstudien lär du dig att:

- Konfigurera ett Azure-konto.

- Förbereda AWS-instanser för identifiering.

- Skapa ett projekt.

- Konfigurera Azure Migrate-installationen.

- Starta kontinuerlig identifiering.

Kommentar

Självstudier visar den snabbaste sökvägen för att testa ett scenario och använda standardalternativ.

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Förutsättningar

Innan du påbörjar den här självstudien kontrollerar du att de här förutsättningarna är uppfyllda.

| Krav | Detaljer |

|---|---|

| Apparaten | Du behöver en virtuell EC2-dator för att köra Azure Migrate-installationen. Datorn ska ha: – Windows Server 2019 eller Windows Server 2022 installerat. – 16 GB RAM-minne, 8 vCPU:er, cirka 80 GB disklagring och en extern virtuell växel. – En statisk eller dynamisk IP-adress med internetåtkomst, antingen direkt eller via en proxy. |

| Windows-instanser | Tillåt inkommande anslutningar på WinRM-port 5985 (HTTP) för identifiering av Windows-servrar. |

| Linux-instanser | Tillåt inkommande anslutningar på port 22 (TCP) för identifiering av Linux-servrar. Instanserna ska användas bash som standardgränssnitt, annars misslyckas identifieringen. |

Förbereda ett Azure-användarkonto

För att skapa ett projekt och registrera Azure Migrate-installationen behöver du ett konto med:

- Deltagar- eller ägarbehörigheter för en Azure-prenumeration.

- Behörigheter för att registrera Microsoft Entra-appar.

Om du nyligen skapade ett kostnadsfritt Azure-konto är du ägare av prenumerationen. Om du inte är prenumerationsägare arbetar du med ägaren för att tilldela behörigheterna på följande sätt:

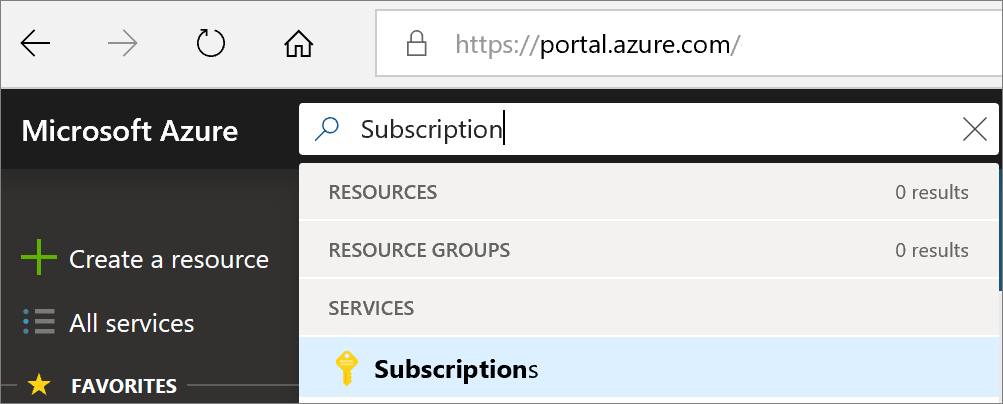

I Azure-portalen söker du efter "prenumerationer" och under Tjänster väljer du Prenumerationer.

På sidan Prenumerationer väljer du den prenumeration där du vill skapa ett projekt.

Välj Åtkomstkontroll (IAM) .

Välj Lägg till>rolltilldelning för att öppna sidan Lägg till rolltilldelning.

Tilldela följande roll. Läs mer om att tilldela roller i Tilldela Azure-roller via Azure Portal.

Inställning Värde Roll Deltagare eller ägare Tilldela åtkomst till User Medlemmar azmigrateuser

För att registrera installationen behöver ditt Azure-konto behörighet att registrera Microsoft Entra-appar.

I portalen går du till Microsoft Entra-ID-användare>.

Be klientorganisationen eller den globala administratören att tilldela rollen Programutvecklare till kontot för att tillåta registrering av Microsoft Entra-appar av användare. Läs mer.

Förbereda AWS-instanser

Konfigurera ett konto som enheten kan använda för att komma åt AWS-instanser.

- För Windows-servrar konfigurerar du ett lokalt användarkonto på alla Windows-servrar som du vill inkludera i identifieringen. Lägg till användarkontot i följande grupper: – Fjärrhanteringsanvändare – Prestandaövervakare – Användare av prestandaloggar.

- För Linux-servrar behöver du ett rotkonto på de Linux-servrar som du vill identifiera. Se anvisningarna i supportmatrisen för ett alternativ.

- Azure Migrate använder lösenordsautentisering när AWS-instanser identifieras. AWS-instanser stöder inte lösenordsautentisering som standard. Innan du kan identifiera instansen måste du aktivera lösenordsautentisering.

- För Windows-servrar tillåter du WinRM-port 5985 (HTTP). Detta tillåter fjärr-WMI-anrop.

- För Linux-servrar:

- Logga in på varje Linux-dator.

- Öppna filen sshd_config: vi /etc/ssh/sshd_config

- Leta upp raden PasswordAuthentication i filen och ändra värdet till ja.

- Spara filen och stäng den. Starta om ssh-tjänsten.

- Om du använder en rotanvändare för att identifiera dina Linux-servrar kontrollerar du att rotinloggning tillåts på servrarna.

- Logga in på varje Linux-dator

- Öppna filen sshd_config: vi /etc/ssh/sshd_config

- Leta upp raden PermitRootLogin i filen och ändra värdet till Ja.

- Spara filen och stäng den. Starta om ssh-tjänsten.

Konfigurera ett projekt

Konfigurera ett nytt projekt.

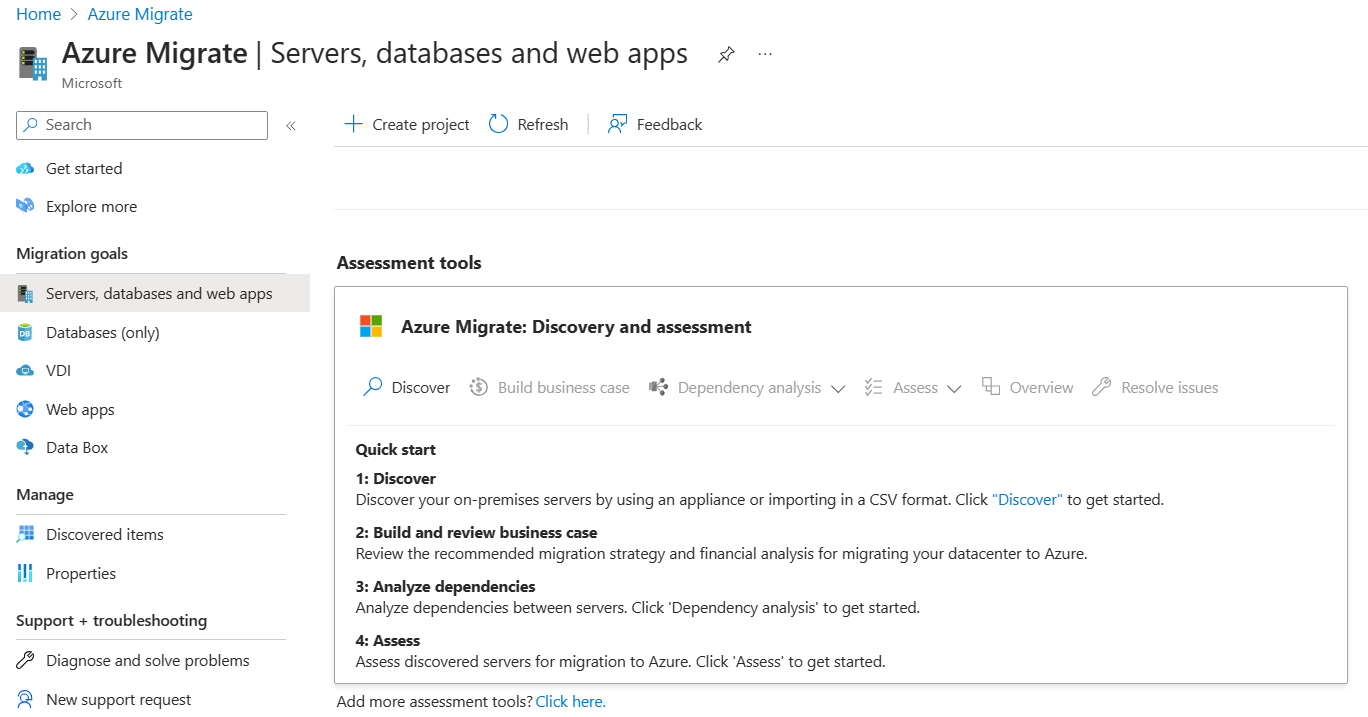

Sök efter Azure Migrate i Azure-portalen >Alla tjänster.

Under Tjänster väljer du Azure Migrate.

I Kom igång väljer du Skapa projekt.

I Skapa projekt väljer du din Azure-prenumeration och resursgrupp. Skapa en resursgrupp om du inte har någon.

I Projektinformation anger du projektnamnet och det geografiska område där du vill skapa projektet. Granska geografiska områden som stöds för offentliga moln och myndighetsmoln.

Välj Skapa.

Vänta några minuter tills projektet har distribuerats. Verktyget Azure Migrate: Identifiering och utvärdering läggs som standard till i det nya projektet.

Kommentar

Om du redan har skapat ett projekt kan du använda samma projekt för att registrera ytterligare enheter för att identifiera och utvärdera fler servrar. Läs mer.

Konfigurera installationen

Azure Migrate-installationen är en enkel installation som används av Azure Migrate: Identifiering och utvärdering för att göra följande:

- Identifiera lokala servrar.

- Skicka metadata och prestandadata för identifierade servrar till Azure Migrate: Identifiering och utvärdering.

Läs mer om Azure Migrate-installationen.

Så här konfigurerar du installationen:

- Ange ett installationsnamn och generera en projektnyckel i portalen.

- Ladda ned en zippad fil med installationsskriptet för Azure Migrate från Azure-portalen.

- Extrahera innehållet från den zippade filen. Starta PowerShell-konsolen med administratörsbehörighet.

- Kör PowerShell-skriptet för att starta installationens webbapp.

- Konfigurera installationen för första gången och registrera den med projektet med hjälp av projektnyckeln.

1. Generera projektnyckeln

- I Migreringsmål>Servrar, databaser och webbappar>Azure Migrate: Identifiering och utvärdering väljer du Identifiera.

- I Identifiera servrar>Virtualiseras dina servrar?, väljer du Fysisk eller annan (AWS, GCP, Xen osv.).

- I 1:Generera projektnyckel anger du ett namn för den Azure Migrate-installation som du ska konfigurera för identifiering av fysiska eller virtuella servrar. Namnet ska vara alfanumeriskt med 14 tecken eller färre.

- Välj Generera nyckel för att börja skapa nödvändiga Azure-resurser. Stäng inte sidan Identifiera servrar när du skapar resurser.

- När Azure-resurserna har skapats genereras en projektnyckel .

- Kopiera nyckeln eftersom du behöver den för att slutföra registreringen av installationen under konfigurationen.

2. Ladda ned installationsskriptet

I 2: Ladda ned Azure Migrate-installationen väljer du Ladda ned.

Kontrollera säkerheten

Kontrollera att den zippade filen är säker innan du distribuerar den.

- Öppna ett kommandofönster för administratör på den dator som du laddade ned filen till.

- Kör följande kommando för att generera hashen för den zippade filen:

C:\>CertUtil -HashFile <file_location> [Hashing Algorithm]- Exempel på användning för offentligt moln:

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller-Server-Public.zip SHA256 - Exempel på användning för myndighetsmoln:

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller-Server-USGov.zip SHA256

- Kontrollera de senaste installationsversionerna och hash-värdena:

För det offentliga molnet:

Scenario Ladda ned* Hash-värde Fysisk (85 MB) Senaste versionen a551f3552fee62ca5c7ea11648960a09a89d226659febd26314e222a37c7d857 För Azure Government:

Scenario Ladda ned* Hash-värde Fysisk (85 MB) Senaste versionen a551f3552fee62ca5c7ea11648960a09a89d226659febd26314e222a37c7d857

3. Kör installationsskriptet för Azure Migrate

Installationsskriptet gör följande:

- Installerar agenter och ett webbprogram för identifiering och utvärdering av fysiska servrar.

- Installera Windows-roller, inklusive Windows-aktiveringstjänsten, IIS och PowerShell ISE.

- Ladda ned och installerar en omskrivningsbar IIS-modul.

- Uppdateringar en registernyckel (HKLM) med beständig inställningsinformation för Azure Migrate.

- Skapar följande filer under sökvägen:

- Konfigurationsfiler: %Programdata%\Microsoft Azure\Config

- Loggfiler: %Programdata%\Microsoft Azure\Logs

Kör skriptet på följande sätt:

Extrahera den zippade filen till en mapp på servern som ska vara värd för installationen. Kontrollera att du inte kör skriptet på en dator på en befintlig Azure Migrate-installation.

Starta PowerShell på servern ovan med administratörsbehörighet (förhöjd).

Ändra PowerShell-katalogen till mappen där innehållet har extraherats från den nedladdade zippade filen.

Kör skriptet med namnet AzureMigrateInstaller.ps1 genom att köra följande kommando:

För det offentliga molnet:

PS C:\Users\administrator\Desktop\AzureMigrateInstaller-Server-Public> .\AzureMigrateInstaller.ps1För Azure Government:

PS C:\Users\Administrators\Desktop\AzureMigrateInstaller-Server-USGov>.\AzureMigrateInstaller.ps1Skriptet startar installationens webbapp när den har slutförts.

Om du stöter på problem kan du komma åt skriptloggarna på C:\ProgramData\Microsoft Azure\Logs\AzureMigrateScenarioInstaller_Timestamp.log för felsökning.

Kontrollera installationens åtkomst till Azure

Kontrollera att installationen kan ansluta till Azure-URL:er för offentliga moln och myndighetsmoln .

4. Konfigurera installationen

Konfigurera apparaten för första gången.

Öppna en webbläsare på alla datorer som kan ansluta till installationen och öppna URL:en för installationens webbapp: https:// tillitnamn eller IP-adress: 44368.

Alternativt kan du öppna appen från skrivbordet genom att välja appens genväg.

Godkänn licensvillkoren och läs informationen från tredje part.

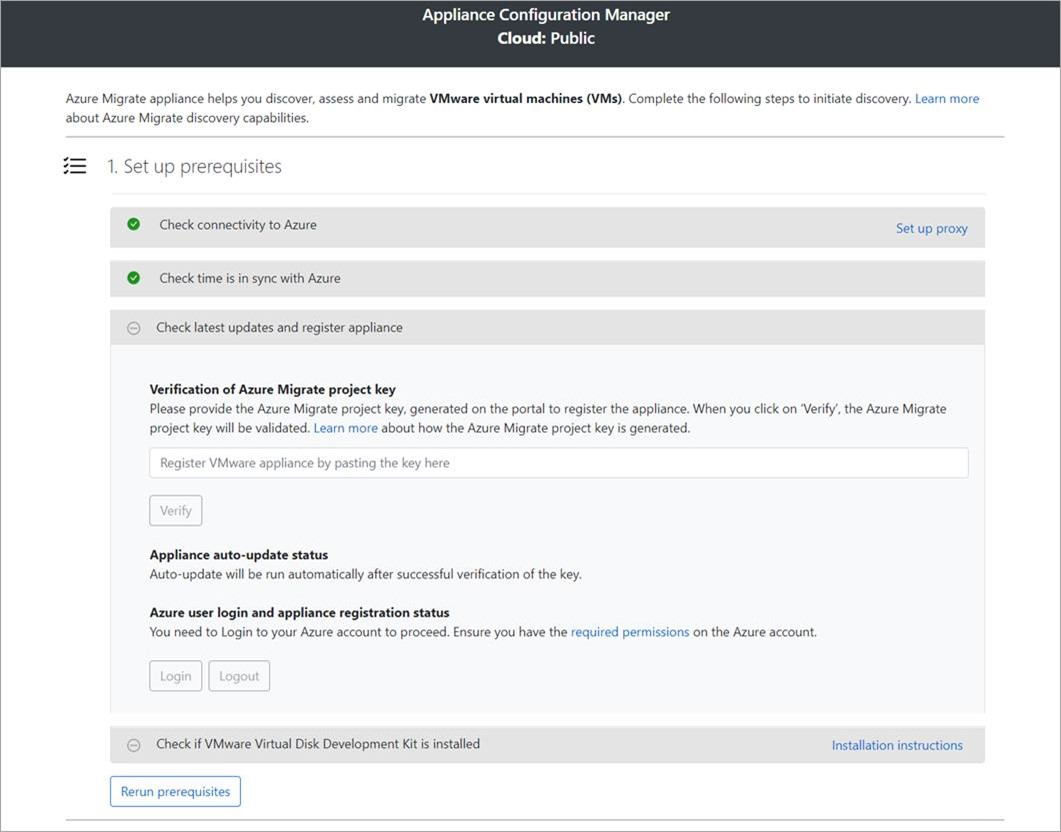

Konfigurera förutsättningar och registrera installationen

I konfigurationshanteraren väljer du Konfigurera förutsättningar och slutför sedan följande steg:

Anslut ivity: Enheten kontrollerar att servern har internetåtkomst. Om servern använder en proxy:

Välj Installationsproxy för att ange proxyadressen (i formuläret

http://ProxyIPAddressellerhttp://ProxyFQDN, där FQDN refererar till ett fullständigt domännamn) och lyssnarporten.Ange autentiseringsuppgifter om proxyn behöver autentisering.

Om du har lagt till proxyinformation eller inaktiverat proxyn eller autentiseringen väljer du Spara för att utlösa anslutningen och kontrollerar anslutningen igen.

Endast HTTP-proxy stöds.

Tidssynkronisering: Kontrollera att tiden på installationen är synkroniserad med Internettiden för att identifieringen ska fungera korrekt.

Installera uppdateringar och registrera installationen: Följ dessa steg om du vill köra automatisk uppdatering och registrera installationen:

Kommentar

Det här är en ny användarupplevelse i Azure Migrate-installationen som endast är tillgänglig om du har konfigurerat en installation med det senaste OVA/Installer-skriptet som laddats ned från portalen. De enheter som redan har registrerats fortsätter att se den äldre versionen av användarupplevelsen och fortsätter att fungera utan problem.

Klistra in den projektnyckel som du kopierade från portalen för att enheten ska kunna köra automatisk uppdatering. Om du inte har nyckeln går du till Azure Migrate: Identifiering och utvärdering>Översikt>Hantera befintliga enheter. Välj det installationsnamn som du angav när du genererade projektnyckeln och kopiera sedan den nyckel som visas.

Enheten verifierar nyckeln och startar tjänsten för automatisk uppdatering, som uppdaterar alla tjänster på installationen till de senaste versionerna. När den automatiska uppdateringen har körts kan du välja Visa installationstjänster för att se status och versioner av de tjänster som körs på installationsservern.

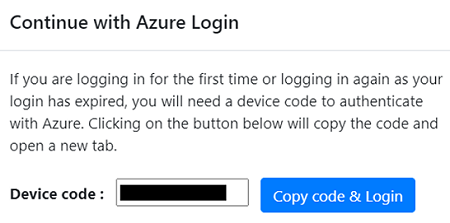

Om du vill registrera installationen måste du välja Logga in. I Fortsätt med Azure-inloggning väljer du Kopiera kod och Logga in för att kopiera enhetskoden (du måste ha en enhetskod för att autentisera med Azure) och öppnar en Azure Login-prompt på en ny webbläsarflik. Kontrollera att du har inaktiverat blockering av popup-fönster i webbläsaren om du vill se uppmaningen.

På en ny flik i webbläsaren klistrar du in enhetskoden och loggar in med ditt Användarnamn och lösenord för Azure. Inloggning med en PIN-kod stöds inte.

Kommentar

Om du stänger inloggningsfliken av misstag utan att logga in uppdaterar du webbläsarfliken i installationskonfigurationshanteraren för att visa enhetskoden och knappen Kopiera kod och inloggning.

När du har loggat in går du tillbaka till webbläsarfliken som visar konfigurationshanteraren för installationen. Om det Azure-användarkonto som du använde för att logga in har de behörigheter som krävs för de Azure-resurser som skapades under nyckelgenereringen startar registreringen av installationen.

När installationen har registrerats väljer du Visa information om du vill se registreringsinformationen.

Du kan köra om kraven när som helst under installationens konfiguration för att kontrollera om installationen uppfyller alla krav.

Starta kontinuerlig identifiering

Anslut nu från installationen till de fysiska servrar som ska identifieras och starta identifieringen.

I Steg 1: Ange autentiseringsuppgifter för identifiering av fysiska eller virtuella Windows- eller Linux-servrar väljer du Lägg till autentiseringsuppgifter.

För Windows Server väljer du källtypen som Windows Server, anger ett eget namn för autentiseringsuppgifter, lägger till användarnamnet och lösenordet. Välj Spara.

Om du använder lösenordsbaserad autentisering för Linux-servern väljer du källtypen som Linux Server (lösenordsbaserad), anger ett eget namn för autentiseringsuppgifter, lägger till användarnamnet och lösenordet. Välj Spara.

Om du använder SSH-nyckelbaserad autentisering för Linux-servern kan du välja källtyp som Linux Server (SSH-nyckelbaserad), ange ett eget namn för autentiseringsuppgifter, lägga till användarnamnet, bläddra och välja den privata SSH-nyckelfilen. Välj Spara.

- Azure Migrate stöder den privata SSH-nyckeln som genereras av ssh-keygen-kommandot med hjälp av RSA-, DSA-, ECDSA- och ed25519-algoritmer.

- Azure Migrate stöder för närvarande inte lösenfrasbaserad SSH-nyckel. Använd en SSH-nyckel utan lösenfras.

- För närvarande har Azure Migrate inte stöd för SSH-filen med privata nycklar som genererats av PuTTY.

- Azure Migrate stöder OpenSSH-format för den privata SSH-nyckelfilen enligt nedan:

Om du vill lägga till flera autentiseringsuppgifter samtidigt väljer du Lägg till fler för att spara och lägga till fler autentiseringsuppgifter. Flera autentiseringsuppgifter stöds för identifiering av fysiska servrar.

Kommentar

Som standard används autentiseringsuppgifterna för att samla in data om installerade program, roller och funktioner, och även för att samla in beroendedata från Windows- och Linux-servrar, såvida du inte inaktiverar skjutreglaget för att inte utföra dessa funktioner (enligt anvisningarna i det sista steget).

I Steg 2:Ange fysisk eller virtuell serverinformation väljer du Lägg till identifieringskälla för att ange serverns IP-adress/FQDN och det egna namnet på autentiseringsuppgifterna för att ansluta till servern.

Du kan antingen lägga till ett objekt i taget eller Lägga till flera objekt på en gång. Det finns också ett alternativ för att ange serverinformation via Importera CSV.

- Om du väljer Lägg till ett objekt kan du välja operativsystemtyp, ange eget namn för autentiseringsuppgifter, lägga till serverns IP-adress/FQDN och välja Spara.

- Om du väljer Lägg till flera objekt kan du lägga till flera poster samtidigt genom att ange serverns IP-adress/FQDN med det egna namnet på autentiseringsuppgifterna i textrutan. Verifiera** de tillagda posterna och välj Spara.

- Om du väljer Importera CSV(vald som standard) kan du ladda ned en CSV-mallfil, fylla i filen med serverns IP-adress/FQDN och eget namn för autentiseringsuppgifter. Sedan importerar du filen till installationen, verifierar posterna i filen och väljer Spara.

När du väljer Spara försöker installationen verifiera anslutningen till de servrar som har lagts till och visa valideringsstatusen i tabellen mot varje server.

- Om verifieringen misslyckas för en server granskar du felet genom att välja Validering misslyckades i kolumnen Status i tabellen. Åtgärda problemet och verifiera igen.

- Om du vill ta bort en server väljer du Ta bort.

Du kan återskapa anslutningen till servrar när som helst innan du startar identifieringen.

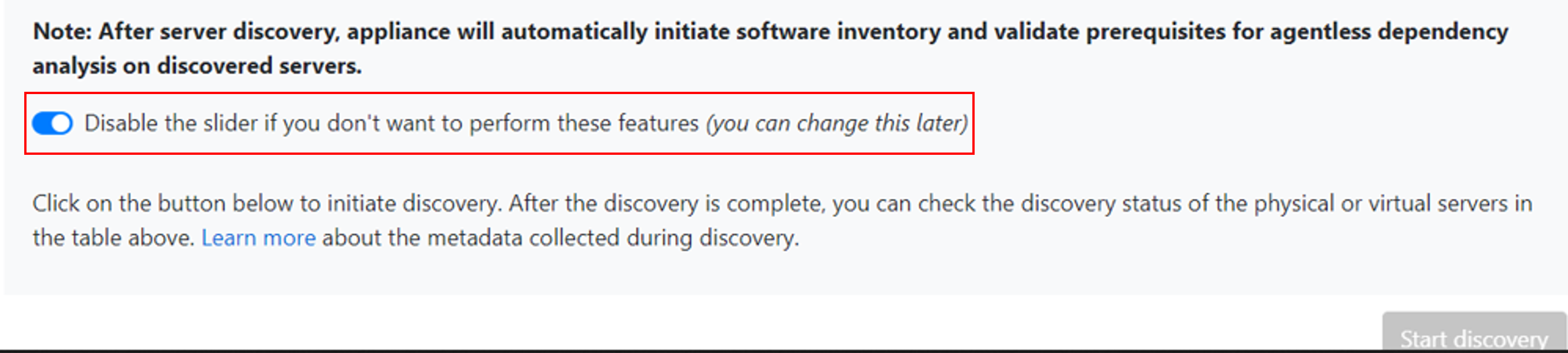

Innan du påbörjar identifieringen kan du välja att inaktivera skjutreglaget för att inte utföra programvaruinventering och agentlös beroendeanalys på de tillagda servrarna. Du kan ändra det här alternativet när som helst.

Om du vill identifiera SQL Server-instanser och databaser kan du lägga till ytterligare autentiseringsuppgifter (Windows-domän/icke-domän, SQL-autentiseringsuppgifter) och installationen försöker automatiskt mappa autentiseringsuppgifterna till SQL-servrarna. Om du lägger till domänautentiseringsuppgifter autentiserar enheten autentiseringsuppgifterna mot Active Directory för domänen för att förhindra att användarkonton låses ut. Följ dessa steg för att kontrollera verifieringen av domänautentiseringsuppgifterna:

- I tabellen Autentiseringsuppgifter för Configuration Manager läser du Valideringsstatus för domänautentiseringsuppgifter. Endast autentiseringsuppgifterna för domänen verifieras.

- Om verifieringen misslyckas kan du välja statusen Misslyckades för att se verifieringsfelet. Åtgärda problemet och välj sedan Omvalidera autentiseringsuppgifter för att försöka verifiera autentiseringsuppgifterna igen.

Starta identifiering

Välj Starta identifiering för att starta identifieringen av de verifierade servrarna. När identifieringen har initierats kan du kontrollera identifieringsstatusen mot varje server i tabellen.

Så här fungerar identifiering

Det tar ungefär 2 minuter att slutföra identifieringen av 100 servrar och deras metadata som ska visas i Azure-portalen.

Programvaruinventering (identifiering av installerade program) initieras automatiskt när identifieringen av servrar är klar.

Programvaruinventering identifierar DE SQL Server-instanser som körs på servrarna. Med den information som samlas in försöker installationen ansluta till SQL Server-instanserna via autentiseringsuppgifterna för Windows-autentisering eller autentiseringsuppgifterna för SQL Server som tillhandahålls på enheten. Sedan samlar den in data på SQL Server-databaser och deras egenskaper. SQL Server-identifieringen utförs en gång var 24:e timme. För att identifiera SQL Server-instanser och databaser måste Windows- eller SQL Server-kontot vara medlem i sysadmin-serverrollen eller ha dessa behörigheter för varje SQL Server-instans.

Installationen kan bara ansluta till de SQL Server-instanser som den har nätverksansikte till, medan programvaruinventering i sig kanske inte behöver någon nätverkslinje.

Hur mycket tid det tar att identifiera installerade program beror på antalet identifierade servrar. För 500 servrar tar det ungefär en timme innan det identifierade lagret visas i Azure Migrate-projektet i portalen.

Under programvaruinventeringen itereras de tillagda serverautentiseringsuppgifterna mot servrar och verifieras för agentlös beroendeanalys. När identifieringen av servrar är klar kan du aktivera agentlös beroendeanalys på servrarna i portalen. Endast de servrar där valideringen lyckas kan väljas för att aktivera agentlös beroendeanalys.

SQL Server-instanser och databasdata börjar visas i portalen inom 24 timmar efter att du har startat identifieringen.

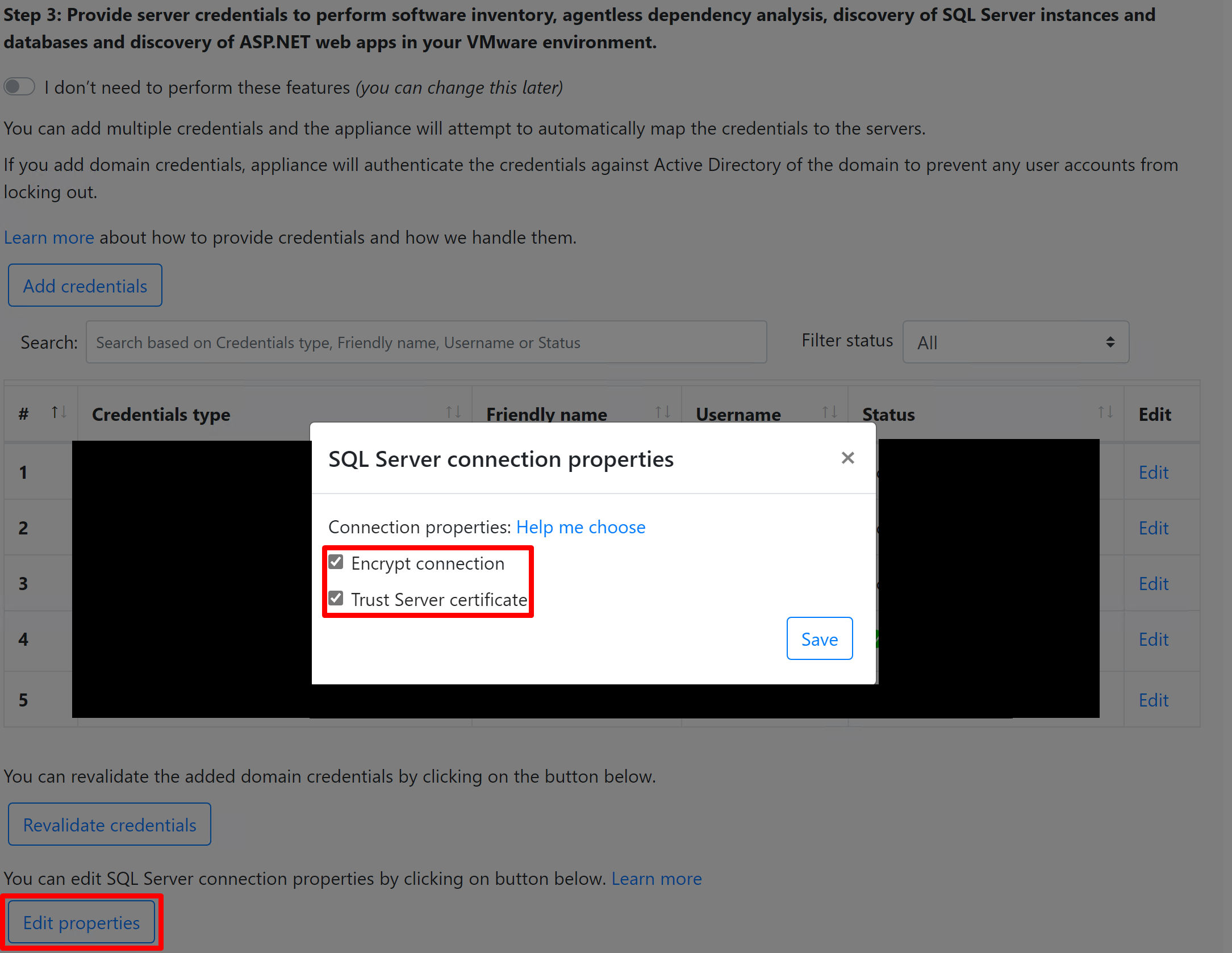

Som standard använder Azure Migrate det säkraste sättet att ansluta till SQL-instanser, dvs. Azure Migrate krypterar kommunikationen mellan Azure Migrate-installationen och SQL Server-källinstanserna genom att ange egenskapen TrustServerCertificate till

true. Dessutom använder transportlagret SSL för att kryptera kanalen och kringgå certifikatkedjan för att verifiera förtroendet. Därför måste installationsservern konfigureras för att lita på certifikatets rotutfärdare. Du kan dock ändra anslutningsinställningarna genom att välja Redigera SQL Server-anslutningsegenskaper på enheten. Lär dig mer om vad du ska välja.

Verifiera servrarna i portalen

När identifieringen är klar kan du kontrollera att servrarna visas i portalen.

- Öppna instrumentpanelen för Azure Migrate.

- I Servrar, databaser och webbappar>Azure Migrate: Identifierings- och utvärderingssida väljer du ikonen som visar antalet identifierade servrar.

Nästa steg

- Utvärdera fysiska servrar för migrering till virtuella Azure-datorer.

- Granska de data som enheten samlar in under identifieringen.