Private Link för Azure Database for MySQL

GÄLLER FÖR: Azure Database for MySQL – enskild server

Azure Database for MySQL – enskild server

Viktigt!

Azure Database for MySQL – enskild server är på väg att dras tillbaka. Vi rekommenderar starkt att du uppgraderar till en flexibel Azure Database for MySQL-server. Mer information om hur du migrerar till en flexibel Azure Database for MySQL-server finns i Vad händer med Azure Database for MySQL – enskild server?

Med Private Link kan du ansluta till olika PaaS-tjänster i Azure via en privat slutpunkt. Azure Private Link ger dig tillgång till Azure-tjänster i ditt privata virtuella nätverk (VNet). PaaS-resurser kan nås med hjälp av den privata IP-adressen precis som vilken annan resurs som helst i VNet.

En lista över PaaS-tjänster som stöder Private Link-funktioner finns i Private Link-dokumentationen. En privat slutpunkt är en privat IP-adress inom ett specifikt virtuellt nätverk och undernät.

Kommentar

Funktionen private link är endast tillgänglig för Azure Database for MySQL-servrar på prisnivåerna Generell användning eller Minnesoptimerad. Kontrollera att databasservern finns på någon av dessa prisnivåer.

Dataexfiltreringsskydd

Dataexfiltrering i Azure Database for MySQL är när en behörig användare, till exempel en databasadministratör, kan extrahera data från ett system och flytta dem till en annan plats eller ett annat system utanför organisationen. Användaren flyttar till exempel data till ett lagringskonto som ägs av en tredje part.

Överväg ett scenario med en användare som kör MySQL Workbench i en virtuell Azure-dator (VM) som ansluter till en Azure Database for MySQL-server som etablerats i USA, västra. Exemplet nedan visar hur du begränsar åtkomsten med offentliga slutpunkter i Azure Database for MySQL med hjälp av nätverksåtkomstkontroller.

Inaktivera all Azure-tjänsttrafik till Azure Database for MySQL via den offentliga slutpunkten genom att ange Tillåt Azure-tjänster till AV. Se till att inga IP-adresser eller intervall tillåts komma åt servern, antingen via brandväggsregler eller tjänstslutpunkter för virtuella nätverk.

Tillåt endast trafik till Azure Database for MySQL med hjälp av den virtuella datorns privata IP-adress. Mer information finns i artiklarna om brandväggsregler för tjänstslutpunkter och virtuella nätverk.

På den virtuella Azure-datorn begränsar du omfattningen för utgående anslutning med hjälp av nätverkssäkerhetsgrupper (NSG:er) och tjänsttaggar enligt följande

- Ange en NSG-regel för att tillåta trafik för Service Tag = SQL. WestUs – tillåter endast anslutning till Azure Database for MySQL i USA, västra

- Ange en NSG-regel (med högre prioritet) för att neka trafik för Service Tag = SQL – neka anslutningar till Uppdatera till Azure Database for MySQL i alla regioner

I slutet av den här installationen kan den virtuella Azure-datorn endast ansluta till Azure Database for MySQL i regionen USA, västra. Anslutningen är dock inte begränsad till en enda Azure Database for MySQL. Den virtuella datorn kan fortfarande ansluta till valfri Azure Database for MySQL i regionen USA, västra, inklusive de databaser som inte ingår i prenumerationen. Även om vi har minskat omfattningen för dataexfiltrering i scenariot ovan till en viss region har vi inte eliminerat den helt.

Med Private Link kan du nu konfigurera nätverksåtkomstkontroller som NSG:er för att begränsa åtkomsten till den privata slutpunkten. Enskilda Azure PaaS-resurser mappas sedan till specifika privata slutpunkter. En obehörig insider kan bara komma åt den mappade PaaS-resursen (till exempel en Azure Database for MySQL) och ingen annan resurs.

Lokal anslutning via privat peering

När du ansluter till den offentliga slutpunkten från lokala datorer måste din IP-adress läggas till i den IP-baserade brandväggen med hjälp av en brandväggsregel på servernivå. Den här modellen fungerar bra för att ge åtkomst till enskilda datorer för utvecklings- eller testarbetsbelastningar, men det är svårt att hantera i en produktionsmiljö.

Med Private Link kan du aktivera åtkomst mellan platser till den privata slutpunkten med Express Route (ER), privat peering eller VPN-tunnel. De kan därefter inaktivera all åtkomst via den offentliga slutpunkten och inte använda den IP-baserade brandväggen.

Kommentar

I vissa fall finns Azure Database for MySQL och VNet-undernätet i olika prenumerationer. I dessa fall måste du se till att följande konfigurationer:

- Kontrollera att båda prenumerationerna har Microsoft.DBforMySQL-resursprovidern registrerad. Mer information finns i resource-manager-registration

Konfigurera Private Link för Azure Database for MySQL

Skapandeprocess

Privata slutpunkter krävs för att aktivera Private Link. Detta kan göras med hjälp av följande instruktionsguider.

Godkännandeprocess

När nätverksadministratören har skapat den privata slutpunkten (PE) kan MySQL-administratören hantera den privata slutpunkten Anslut ion (PEC) till Azure Database for MySQL. Den här uppdelningen av uppgifter mellan nätverksadministratören och DBA är användbar för hanteringen av Azure Database for MySQL-anslutningen.

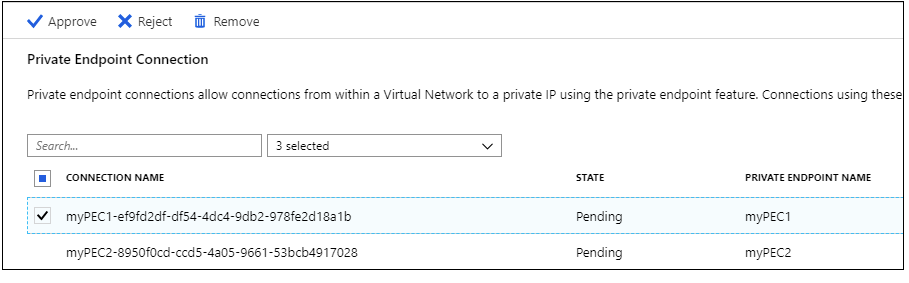

- Gå till Azure Database for MySQL-serverresursen i Azure-portalen.

- Välj privata slutpunktsanslutningar i den vänstra rutan

- Visar en lista över alla privata slutpunkts-Anslut ioner (PEC)

- Motsvarande privata slutpunkt (PE) har skapats

- Välj en enskild PEC i listan genom att välja den.

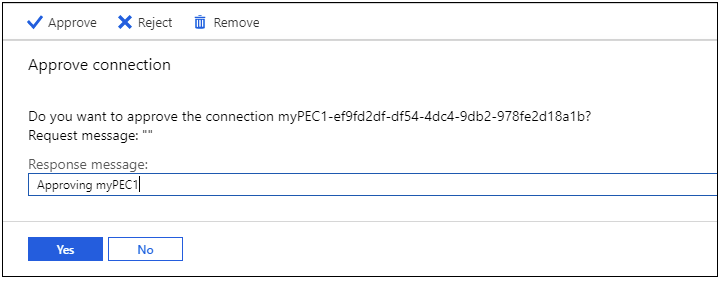

- MySQL-serveradministratören kan välja att godkänna eller avvisa en PEC och eventuellt lägga till ett kort textsvar.

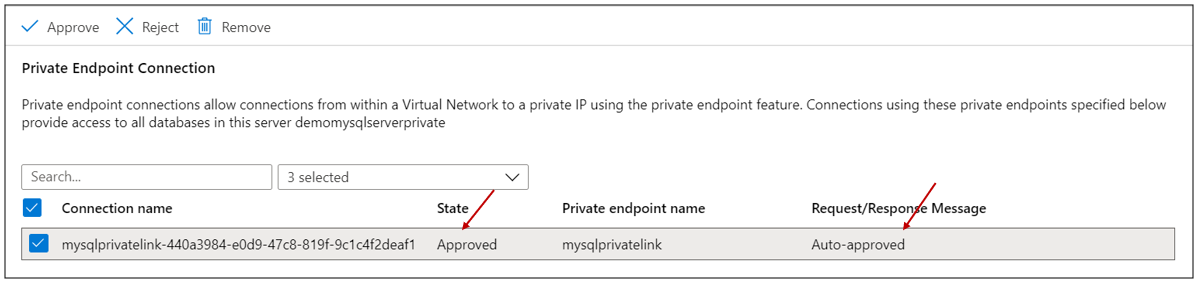

- Efter godkännande eller avvisande återspeglar listan lämpligt tillstånd tillsammans med svarstexten

Användningsfall för Private Link för Azure Database for MySQL

Klienter kan ansluta till den privata slutpunkten från samma virtuella nätverk, peer-kopplade virtuella nätverk i samma region eller mellan regioner eller via VNet-till-VNet-anslutning mellan regioner. Dessutom kan klienter ansluta lokalt med ExpressRoute, privat peering eller VPN-tunneltrafik. Nedan visas ett förenklat diagram som visar vanliga användningsfall.

Anslut från en virtuell Azure-dator i peer-kopplat virtuellt nätverk (VNet)

Konfigurera VNet-peering för att upprätta anslutning till Azure Database for MySQL från en virtuell Azure-dator i ett peer-kopplat virtuellt nätverk.

Anslut från en virtuell Azure-dator i VNet-till-VNet-miljö

Konfigurera VPN-gatewayanslutning mellan virtuella nätverk för att upprätta anslutning till en Azure Database for MySQL från en virtuell Azure-dator i en annan region eller prenumeration.

Anslut från en lokal miljö via VPN

Om du vill upprätta en anslutning från en lokal miljö till Azure Database for MySQL väljer du och implementerar något av alternativen:

Använda Private Link med brandväggsregler

Följande situationer och resultat är möjliga när du använder Private Link i kombination med brandväggsregler:

Om du inte konfigurerar några brandväggsregler kan ingen trafik som standard komma åt Azure Database for MySQL.

Om du konfigurerar offentlig trafik eller en tjänstslutpunkt och skapar privata slutpunkter, auktoriseras olika typer av inkommande trafik av motsvarande typ av brandväggsregel.

Om du inte konfigurerar någon offentlig trafik eller tjänstslutpunkt och du skapar privata slutpunkter är Azure Database for MySQL endast tillgänglig via de privata slutpunkterna. Om du inte konfigurerar offentlig trafik eller en tjänstslutpunkt kommer ingen trafik att kunna komma åt Azure Database for MySQL när alla godkända privata slutpunkter har avvisats eller tagits bort.

Neka offentlig åtkomst för Azure Database for MySQL

Om du bara vill förlita dig på privata slutpunkter för åtkomst till deras Azure Database for MySQL kan du inaktivera inställningen av alla offentliga slutpunkter (dvs. brandväggsregler och VNet-tjänstslutpunkter) genom att ange konfigurationen Neka offentlig nätverksåtkomst på databasservern.

När den här inställningen är inställd på JA tillåts endast anslutningar via privata slutpunkter till din Azure Database for MySQL. När den här inställningen är inställd på NEJ kan klienter ansluta till Azure Database for MySQL baserat på inställningarna för brandväggen eller VNet-tjänstens slutpunkt. När värdet för åtkomsten till det privata nätverket har angetts kan kunderna dessutom inte lägga till och/eller uppdatera befintliga "brandväggsregler" och "VNet-tjänstslutpunktsregler".

Kommentar

Den här funktionen är tillgänglig i alla Azure-regioner där Azure Database for MySQL – enskild server stöder prisnivåer för generell användning och minnesoptimerad.

Den här inställningen påverkar inte SSL- och TLS-konfigurationerna för din Azure Database for MySQL.

Mer information om hur du anger Neka åtkomst till offentligt nätverk för din Azure Database for MySQL från Azure-portalen finns i Så här konfigurerar du Neka åtkomst till offentligt nätverk.

Nästa steg

Mer information om säkerhetsfunktioner i Azure Database for MySQL finns i följande artiklar:

Information om hur du konfigurerar en brandvägg för Azure Database for MySQL finns i Brandväggsstöd.

Information om hur du konfigurerar en tjänstslutpunkt för virtuella nätverk för azure database for MySQL finns i Konfigurera åtkomst från virtuella nätverk.

En översikt över Azure Database for MySQL-anslutning finns i Azure Database for MySQL Anslut ivity Architecture